- •ВВЕДЕНИЕ

- •ГЛАВА 1. ЗАДАНИЕ

- •ГЛАВА 2. ИСХОДНЫЕ ДАННЫЕ

- •ГЛАВА 3. РЕАЛИЗАЦИЯ ЗАДАНИЯ КУРСОВОЙ РАБОТЫ

- •3.1. Расчеты точек доступа

- •3.2. Моделирование беспроводной сети

- •3.4. Модель сети

- •3.5. Протокол OSPF

- •3.6. STP Toolkit

- •3.7. Отказоустойчивость на уровне распределения

- •3.8. Аутентификация с использованием 802.1Х

- •3.10. IEEE 802.11

- •ЗАКЛЮЧЕНИЕ

- •СПИСОК ЛИТЕРАТУРЫ

3.5. Протокол OSPF

Протокол OSPF (Open Shortest Path First) вычисляет маршруты в IPсетях,

сохраняя при этом другие протоколы обмена маршрутной информацией.

Может использоваться на оборудовании различных производителей сетевого оборудования. Его преимущества заключаются в том, что он надежен, прост в настройке, легко масштабируется, возможность разделения на зоны позволяет снизить нагрузку на CPU маршрутизаторов за счет уменьшения количества перерасчетов по алгоритму SPF, а также уменьшить размер таблиц маршрутизации, за счет суммирования маршрутов на границах зон.

На маршрутизаторе необходимо создать процесс OSPF командой router ospf номер-процесса, какой именно номер мы укажем – не имеет значения,

для простоты будем везде использовать 1.

Далее надо описать все сети, входящие в процесс маршрутизации с помощью команды network. Когда мы указываем некоторую сеть, это приводит к двум последствиям:

Информация об этой сети начинает передаваться другим маршрутизаторам (при условии, что на маршрутизаторе есть рабочий интерфейс в данной сети).

Через интерфейс, находящийся в этой сети маршрутизатор начинает общаться с соседями.

Таким образом, необходимо указывать на каждом маршрутизаторе все сети, непосредственно подключенные к нему.

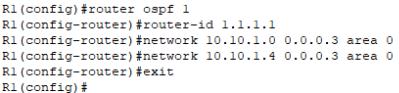

Пример настройки OSPF (рис.24).

Рисунок 24 – Настройка OSPF

28

3.6. STP Toolkit

Так как мы используем оборудование Cisco, то будем использовать протокол PVST+. Компания Cisco Systems имеет свою проприетарную реализацию протокола STP — PVST (Per-VLAN Spanning Tree) — которая предназначена для работы в сети с несколькими VLAN. В PVST для каждого VLAN существует свой процесс STP, что позволяет независимую и гибкую настройку под потребности каждого VLAN, но самое главное, позволяет использовать балансировку нагрузки за счет того, что конкретный физический линк может быть заблокирован в одном VLAN, но работать в другом. Минусом этой реализации является, конечно, проприетарность: для функционирования PVST требуется проприетарный же ISL транк между коммутаторами.

Также существует вторая версия этой реализации — PVST+, которая позволяет наладить связь между коммутаторами с CST и PVST, и работает как с ISLтранком, так и с 802.1q. PVST+ это протокол по умолчанию на коммутаторах Cisco.

Протокол STP работает на канальном уровне. STP позволяет делать топологию избыточной на физическом уровне, но при этом логически блокировать петли. Достигается это с помощью того, что STP отправляет сообщения BPDU и обнаруживает фактическую топологию сети. А затем, определяя роли коммутаторов и портов, часть портов блокирует так, чтобы в итоге получить топологию без петель.

Алгоритм действия STP (Spanning Tree Protocol):

После включения коммутаторов в сеть по умолчанию каждый коммутатор считает себя корневым (root).

Каждый коммутатор начинает посылать по всем портам конфигурационные Hello BPDU пакеты раз в 2 секунды.

Если мост получает BPDU с идентификатором моста (Bridge ID) меньшим, чем свой собственный, он прекращает генерировать свои BPDU и начинает ретранслировать BPDU с этим идентификатором. Таким образом, в конце концов в этой сети Ethernet остаётся только один мост, который продолжает генерировать и передавать собственные BPDU. Он и становится корневым мостом (root bridge).

Остальные мосты ретранслируют BPDU корневого моста, добавляя в них собственный идентификатор и увеличивая счётчик стоимости пути (path cost).

29

Для каждого сегмента сети, к которому присоединено два и более портов мостов, происходит определение designated port — порта, через который BPDU, приходящие от корневого моста, попадают в этотсегмент.

После этого все порты в сегментах, к которым присоединено 2 и более портов моста, блокируются за исключением root port и designated port. Корневой мост продолжает посылать свои Hello BPDU раз в 2 секунды.

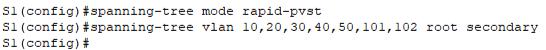

Пример настройки STP (рис.25).

Рисунок 25 – Настройка STP

3.7.Отказоустойчивость на уровне распределения

Врамках курсового проекта для достижения отказоустойчивости на уровне распределения был выбран протокол HSRP.

HSRP (Hot Standby Router Protocol) – это проприетарный протокол компании Cisco Systems, который предназначен для увеличения доступности маршрутизаторов, выполняющих роль шлюза по умолчанию. Это достигается путем объединения маршрутизаторов в группу и назначения им общего виртуального IP-адреса. Назначенный IP и будет использоваться как шлюз по умолчанию.

Активный маршрутизатор (Active Router) — маршрутизатор или маршрутизирующий коммутатор третьего уровня, выполняющий роль виртуального маршрутизатора и обеспечивающий пересылку пакетов из одной подсети в другую;

Резервный маршрутизатор (Standby Router) — маршрутизатор или маршрутизирующий коммутатор третьего уровня, выполняющий роль резервного виртуального маршрутизатора, ожидающего отказа активного маршрутизатора в рамках одной HSRP группы;

Группа резервирования (Standby Group) — группа маршрутизаторов или маршрутизирующих коммутаторов третьего уровня, которые являются членами одной HSRP-группы и обеспечивают работу и отказоустойчивость

30

виртуального маршрутизатора;

Из группы маршрутизаторов HSRP выбирает один активный и один standby маршрутизаторы. Остальные маршрутизаторы выступают как просто члены группы. Активный маршрутизатор отвечает за пересылку пакетов.

Standby-маршрутизатор займет место Активного маршрутизатора в случае отказа последнего. Маршрутизатор с наибольшим приоритетом, из оставшихся членов группы, в этом случае, будет выбран в качестве Standby.

Выборы проводятся на основании приоритета маршрутизатора, который может изменяться в пределах от 1 до 255. Приоритет может быть назначен вручную, что позволяет влиять на процесс выбора. Если системный администратор не определил приоритет, используется значение по умолчанию, равное 100. Если ни одному из маршрутизаторов в группе не был назначен приоритет, то приоритеты всех маршрутизаторов совпадут и активным в этом случае станет маршрутизатор с наибольшим IP-адресом интерфейса, на котором настроен HSRP. В процессе работы Активный и

Standby маршрутизаторы обмениваются hello-сообщениями.

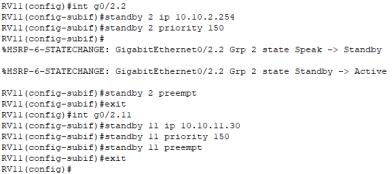

Пример настройки (рис.26).

Рисунок 26 – Настройка HSRP

3.8.Аутентификация с использованием 802.1Х

802.1x — это протокол доступа к портам для защиты сетей с помощью аутентификации. В результате этот тип аутентификации чрезвычайно полезен

всреде Wi-Fi из-за особенностей носителя. Если пользователь Wi-Fi прошел

31

проверку подлинности через 802.1X для доступа к сети, в точке доступа открывается виртуальный порт, позволяющий обмениваться данными. Если авторизация не была успешно выполнена, виртуальный порт не становится доступным, а обмен данными блокируется.

Существует три основных этапа: 802.1 X аутентификация:

1.Поискатель Программный клиент, работающий на рабочей станции

Wi-Fi.

2.Средство проверки подлинности Точка доступа Wi-Fi.

3.Сервер аутентификации База данных аутентификации, обычно

сервер RADIUS.

Протокол EAP (Extensible Authentication Protocol) используется для передачи информации о проверке подлинности между запрашивающей службой (рабочими станциями Wi-Fi) и сервером аутентификации (Microsoft IAS или другим). Тип EAP фактически обрабатывает и определяет проверку подлинности. Точка доступа, действующая как средство проверки подлинности, — это лишь прокси-сервер, который позволяет обмениваться информацией с этим устройством и сервером аутентификации.

3.9.ISE

Cisco Identity Services Engine представляет собой высокопроизводительное и гибкое решение для контроля доступа с учетом контекста, которое объединяет сервисы аутентификации, авторизации и учета

(AAA), оценки состояния, профилирования и управления гостевым доступом в рамках единой платформы. Администраторы получают возможность централизованно создавать согласованные политик контроля доступа и управления ими, а также полную осведомленность обо всех пользователях и устройствах, подключающихся к сети. Решение Cisco Identity Services Engine

автоматически выявляет и классифицирует оконечные устройства,

обеспечивает нужный уровень доступа, проводя аутентификацию как

32