Лабораторная работа №12

.docxМИНИСТЕРСТВО ЦИФРОВОГО РАЗВИТИЯ, СВЯЗИ И МАССОВЫХ КОММУНИКАЦИЙ

ФЕДЕРАЛЬНОЕ ГОСУДАРСТВЕННОЕ БЮДЖЕТНОЕ ОБРАЗОВАТЕЛЬНОЕ УЧРЕЖДЕНИЕ ВЫСШЕГО ОБРАЗОВАНИЯ

«САНКТ-ПЕТЕРБУРГСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ ТЕЛЕКОММУНИКАЦИЙ ИМ. ПРОФ. М.А. БОНЧ-БРУЕВИЧА» (СПбГУТ)

Факультет Инфокоммуникационных сетей и систем Кафедра Защищенных систем связи

Дисциплина Криптографические методы защиты информации

ОТЧЕТ ПО ЛАБОРАТОРНОЙ РАБОТЕ №12

Исследование безусловно стойкой аутентификации сообщений на основе строго-универсальных хэш-функций

(тема отчета)

Информационная безопасность (10.03.01)

(код и наименование направления/специальности)

Студент группы ИКБ-06:

Ерохин А.Г.

(Ф.И.О.) (подпись)

Д.т.н., проф. каф. ЗСС:

Яковлев В.А.

(Ф.И.О.) (подпись)

Цель работы: Закрепить знания, полученные в лекционном курсе, по разделу “Аутентификация сообщений”.

Используемое программное обеспечение: Для работы используется программа Project2.exe

Задание:

Сформировать аутентификатор к выбранному двоичному сообщению;

Выполнить оптимальную атаку по подделке сообщения и рассчитать вероятность ее необнаружения;

Рассчитать статистически вероятность необнаруженой подмены сообщения при моделировании системы аутентификации и оптимальной атаки;

Выполнить формирование аутентификаторов при многократной передаче сообщений на одном и том же ключе, произвести оптимальную атаку и рассчитать вероятность необнаруженной подмены сообщения.

Ход выполнения лабораторной работы:

Часть 1. Моделирование способа формирования аутентификатора на основе строго универсальных хэш-функций

Сформировали аутентификатор для двоичного сообщения M на основе строго универсальных хэш-функций по алгоритму:

М

-

сообщение длиной 4 бита, определяемое

как двоичное представление числа

NN+11mod31,

где NN

ваш номер по журналу (вариант).

М

-

сообщение длиной 4 бита, определяемое

как двоичное представление числа

NN+11mod31,

где NN

ваш номер по журналу (вариант).

Так

как вариант равен 10, следовательно M

= (10 + 11) mod

31 = 21 = 10101.

Берём младшие 4 бита. Согласно варианту,

получаем K0=0101,

K1=1100,

b=4.

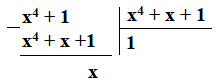

Вычисления

в поле

проводить по модулю неприводимого

многочлена

проводить по модулю неприводимого

многочлена

M

*K0

= 0101 * 0101 = (x2

+

1) * (x2

+

1) = x4

+ 1

*K0

= 0101 * 0101 = (x2

+

1) * (x2

+

1) = x4

+ 1

Es = 0010 + 1100 = 1110

Рассчитать для b = 4, b = 3, b = 2

Общее количество хэш-функций в заданном классе - |H|:

|H| = 28 = 256

Количество хэш-функций, отображающих М в Es - |H’|:

Для

b = 4:

Для

b = 3:

Для b =

2:

Количество хэш-функций, отображающих М в Es и М’ в E’s где

-

-

:

:

Для

b = 4:

Для

b = 3:

Для b =

2:

Часть 2. Исследование безусловно стойкой системы аутентификации на основе строго универсальных хэш-функций

Запустили

программу. Выбрали режим Однократная

передача.

Задали

произвольное двоичное сообщение

(первые 4 бита Ваш номер по журналу) длины

(первые 4 бита Ваш номер по журналу) длины

и

ключ аутентификации

и

ключ аутентификации

общей длины 16: M

= 10101100; K0,

K1

= 1101100110001011.

общей длины 16: M

= 10101100; K0,

K1

= 1101100110001011.

Вычислим аутентификатор Es при помощи программы: 11100100 (рис.1).

Рисунок 1 – Вычисление аутентификатора Es

Множество [M, Es]:

Рисунок 2 – Множество [M, Es]

Выбрали

случайным образом ключ из множества

и для произвольно выбранного ложного

сообщения

и для произвольно выбранного ложного

сообщения

вычислить фальшивый аутентификатор

вычислить фальшивый аутентификатор

.

.

Произвольно выбранное ложное сообщение M’: 10110110

Ключ из множества [M, Es]: 1011111100101000

Фальшивый аутентификатор E’s: 00101001

Проверили обнаружение подделки для ложного сообщения M’, ложного аутентификатора E’s на ключе законного пользователя (рис.3):

Рисунок 3 – Обнаружение подделки

Используя кнопку «Атака на ключ», наблюдали множество всех ключей, при угадывании которых злоумышленник выполнит необнаруженную подделку (рис.4):

Рисунок 4 – Множество ключей

Статистическая вероятность необнаруженной подделки при моделировании всей системы: Р= 0,00390625

Повторили вышеописанные пункты для b = 7.

M = 10101100; K0, K1 = 1101100110001011.

Вычислим аутентификатор Es при помощи программы: 1110010 (рис.5).

Рисунок 5 – Вычисление аутентификатора Es

Множество [M, Es]:

Рисунок 6 – Множество [M, Es]

Выбрали случайным образом ключ из множества и для произвольно выбранного ложного сообщения вычислить фальшивый аутентификатор .

Произвольно выбранное ложное сообщение M’: 10110110

Ключ из множества [M, Es]: 1111100110101111

Фальшивый аутентификатор E’s: 1011101

Проверили обнаружение подделки для ложного сообщения M’, ложного аутентификатора E’s на ключе законного пользователя (рис.7):

Рисунок 7 – Обнаружение подделки

Используя кнопку «Атака на ключ», наблюдали множество всех ключей, при угадывании которых злоумышленник выполнит необнаруженную подделку (рис.8):

Рисунок 8 – Множество ключей

Статистическая вероятность необнаруженной подделки при моделировании всей системы: Р= 0,0078125

Выбрать

режим «Многократная передача». Установить

длину аутентификатора

и при случайном генерировании сообщений

для произвольно выбранного ключа, найти

минимальное число передач, при котором

злоумышленник выполнит подделку любого

выбранного сообщения с вероятностью 1

(рис.9).

и при случайном генерировании сообщений

для произвольно выбранного ключа, найти

минимальное число передач, при котором

злоумышленник выполнит подделку любого

выбранного сообщения с вероятностью 1

(рис.9).

Рисунок 9 – Многократная передача

Минимальное число передач: 4.

Проверили, что любой из множества ключей K = [Mi, ESi, M’, ES] дает правильную верификацию.

Вывод: В данной лабораторной работе было проведено моделирование способа формирования аутентификатора на основе строго-универсальных хэш-функций и исследовали безусловно стойкую систему аутентификации на основе строго универсальных хэш-функций. Количество передач на одном ключе будет равно 3, при вероятности 1.

Санкт-Петербург 2023 г