Лабораторная работа №2

.docxМИНИСТЕРСТВО ЦИФРОВОГО РАЗВИТИЯ, СВЯЗИ И МАССОВЫХ КОММУНИКАЦИЙ

ФЕДЕРАЛЬНОЕ ГОСУДАРСТВЕННОЕ БЮДЖЕТНОЕ ОБРАЗОВАТЕЛЬНОЕ УЧРЕЖДЕНИЕ ВЫСШЕГО ОБРАЗОВАНИЯ

«САНКТ-ПЕТЕРБУРГСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ ТЕЛЕКОММУНИКАЦИЙ ИМ. ПРОФ. М.А. БОНЧ-БРУЕВИЧА» (СПбГУТ)

Факультет Инфокоммуникационных сетей и систем Кафедра Защищенных систем связи

Дисциплина Криптографические методы защиты информации

ОТЧЕТ ПО ЛАБОРАТОРНОЙ РАБОТЕ №2

Анализ стойкости шифра простой замены

(тема отчета)

Информационная безопасность (10.03.01)

(код и наименование направления/специальности)

Студент группы ИКБ-06:

Ерохин А.Г.

(Ф.И.О.) (подпись)

Д.т.н., проф. каф. ЗСС:

Яковлев В.А.

(Ф.И.О.) (подпись)

Цель работы: Проведение криптографического анализа шифра простой замены на основе исследования статистических характеристик криптограммы.

Используемое программное обеспечение: Программа CHANCE, позволяющая заменять символы в крипто сообщении, а также проводить тестирование по данному сообщению.

Ход выполнения лабораторной работы:

Криптограмма №1:

ФПИОЫФЙНТЬНЙАТЖТН"Д,НЦЛХЙТНСУА".НДНИФЦТЯШДН7НУЩИХЯДН1954НЖФЦУНТНЧОЯНХЦТАШПЫХААО_НШОАФ_НСУИЯГЬУНТНЯТНЯТНСУАФЫ.НФАТНАУЬЫУЯТН_ХАДНСУАНЙФАНШУА,НПФНХШПГН«СУА,НИФЦТЫРТЗШДНЫНЖФАЙФАЖХ».Н

_АХНЙУЛХПШД,НЫНПФ_,НСПФНЙУШУЯФШГНТ_ХАТ,Н_ФТНИФЦТПХЯТНФЙУЬУЯТШГНШФЫШХ_НАХНФИТЖТАУЯГАО_Т.Н

ЫФЬ_ФЛАФ,НФАТНЩИФШПФНВФПХЯТНФПЩИУЬЦАФЫУПГНПФ,НСПФНЦФЧИУЯТШГНЦФНЖФАЙФАЖУНТНЫОЦХИЛУЯТНПИЮЦАОЗНЩФЧХЖНФПНЩОПФЙНАУН_УПХИТЙХ.НЖФАЙФАЖНЧОЯНЬХ_ЯХЗНФЧХПФЫУААФЗ,НФЧХЕУЫРХЗНЧХЬФЩУШАФШПГНТНЩИФЭЫХПУАТХ.НФАНЧОЯНПХ_Н_ХШПФ_,НЖЦХН_ФЛАФНЧОЯФНАУСУПГНАФЫЮКНЛТЬАГ.

Расшифрованный текст:

ОТРЫВОК_ИЗ_КНИГИ_"Я,_ДЖЕКИ_ЧАН"._Я_РОДИЛСЯ_7_АПРЕЛЯ_1954_ГОДА_И_БЫЛ_ЕДИНСТВЕННЫМ_СЫНОМ_ЧАРЛЬЗА_И_ЛИ_ЛИ_ЧАНОВ._ОНИ_НАЗВАЛИ_МЕНЯ_ЧАН_КОН_САН,_ТО_ЕСТЬ_«ЧАН,_РОДИВШИЙСЯ_В_ГОНКОНГЕ»._

МНЕ_КАЖЕТСЯ,_В_ТОМ,_ЧТО_КАСАЛОСЬ_ИМЕНИ,_МОИ_РОДИТЕЛИ_ОКАЗАЛИСЬ_СОВСЕМ_НЕ_ОРИГИНАЛЬНЫМИ._

ВОЗМОЖНО,_ОНИ_ПРОСТО_ХОТЕЛИ_ОТПРАЗДНОВАТЬ_ТО,_ЧТО_ДОБРАЛИСЬ_ДО_ГОНКОНГА_И_ВЫДЕРЖАЛИ_ТРУДНЫЙ_ПОБЕГ_ОТ_ПЫТОК_НА_МАТЕРИКЕ._ГОНКОНГ_БЫЛ_ЗЕМЛЕЙ_ОБЕТОВАННОЙ,_ОБЕЩАВШЕЙ_БЕЗОПАСНОСТЬ_И_ПРОЦВЕТАНИЕ._ОН_БЫЛ_ТЕМ_МЕСТОМ,_ГДЕ_МОЖНО_БЫЛО_НАЧАТЬ_НОВУЮ_ЖИЗНЬ.

Таблица 1 – Ключ первой криптограммы

А |

Н |

Л |

Ж |

Ц |

Д |

Б |

Э |

М |

Ъ |

Ч |

Б |

В |

Х |

Н |

_ |

Ш |

С |

Г |

Ь |

О |

Ы |

Щ |

П |

Д |

Я |

П |

Т |

Ъ |

Ф |

Е |

Щ |

Р |

Ш |

Ы |

В |

Ж |

Г |

С |

Ч |

Ь |

З |

З |

Й |

Т |

И |

Э |

Ц |

И |

Р |

У |

А |

Ю |

У |

Й |

К |

Ф |

О |

Я |

Л |

К |

Ю |

Х |

Е |

_ |

М |

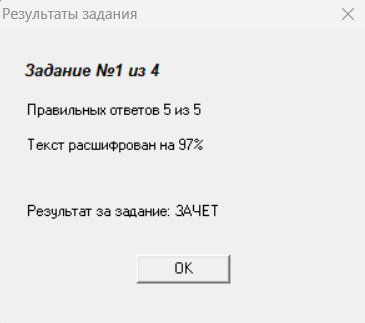

Проверка расшифровки с помощью программы:

Рисунок 1 – Результат дешифровки первого текста

Криптограмма №2:

ЕЗГРБЧЭДОГБЭГГЭЦЭ,БМГЭБFIDONETБТЭЬ_ЛКЛУЛТРБЙЛЙБФОЙЭЧЧОЫМОТЙЛВБТОГР,БЭФЛБЖЧООГБЖОЫЛЫШЖМОТЙАХБ_ЫОКЭКЖ_ФАХБТГЫАЙГАЫА.БТГЫАЙГАЫЛБТОГЖБЭИЫО_ОУВОГБИЫЛКЖУЛБИОЫО_ЛМЖБИЭМГЗБЧОД_АБТГЛФЩЖВЧЖ,БИЭ_МЖФОФФЭТГРБАЬУЭК,БЛБГЛЙДОБУХ_ОЪ,БЭГКОГТГКОФФЗШБЬЛБКЗИЭУФОФЖОБТОГРХБГОШБЖУЖБЖФЗШБНАФЙЩЖЪБ(ЙЭЭЫ_ЖФЛГЭЫЭК).БЭТФЭКФЗЧБ_ЭЙАЧОФГЭЧ,БЭИЖТЗКЛХЯЖЧБТГЫАЙГАЫАБFIDONETБВКУВОГТВБТИЖТЭЙБАЬУЭКБТОГЖБ(ФЭ_УЖТГ,БФЭ_ОУЖТГ,БЭГБЛФЦУ.БNODELIST).БТАЯОТГКАОГБФОТЙЭУРЙЭБГЛЙЖШБТИЖТЙЭКБ-БЦУЭЕЛУРФЗЪБТИЖТЭЙ,БФЛЬЗКЛОЧЗЪБЭЕЗМФЭБЧЖЫЭКЗЧБФЭ_УЖТГЭЧ,БЛБГЛЙДОБЧОФООБЙЫАИФЗОБТИЖТЙЖБИЭБЭГ_ОУРФЗЧБЦОЭЦЫЛНЖМОТЙЖЧБЫОЦЖЭФЛЧ.БЧЖЫЭКЭЪБФЭ_УЖТГБТЭ_ОЫДЖГБТОГОКЗОБЛ_ЫОТЛ,БГОУОНЭФЗ,БЖЧОФЛБЭИОЫЛГЭЫЭКБЖБФЛЬКЛФЖВБТГЛФЩЖЪБ_УВБКТОШБАЬУЭКБFIDONET.БЭФБТЭТГЛКУОФБЖЬБФОТЙЭУРЙЖШБТОЦЧОФГЭК,БЬЛБТЭТГЛКУОФЖОБЙЭГЭЫЗШБЭГКОМЛХГБЙЭЭЫ_ЖФЛГЭЫЗБЧОФООБЙЫАИФЗШБО_ЖФЖЩБТОГЖ.

Расшифрованный текст:

БЫТЬ_МОЖЕТ_ОТТОГО,_ЧТО_FIDONET_СОЗДАВАЛАСЬ_КАК_НЕКОММЕРЧЕСКАЯ_СЕТЬ,_ОНА_ИМЕЕТ_ИЕРАРХИЧЕСКУЮ_ДРЕВОВИДНУЮ_СТРУКТУРУ._СТРУКТУРА_СЕТИ_ОПРЕДЕЛЯЕТ_ПРАВИЛА_ПЕРЕДАЧИ_ПОЧТЫ_МЕЖДУ_СТАНЦИЯМИ,_ПОДЧИНЕННОСТЬ_УЗЛОВ,_А_ТАКЖЕ_ЛЮДЕЙ,_ОТВЕТСТВЕННЫХ_ЗА_ВЫПОЛНЕНИЕ_СЕТЬЮ_ТЕХ_ИЛИ_ИНЫХ_ФУНКЦИЙ_(КООРДИНАТОРОВ)._ОСНОВНЫМ_ДОКУМЕНТОМ,_ОПИСЫВАЮЩИМ_СТРУКТУРУ_FIDONET_ЯВЛЯЕТСЯ_СПИСОК_УЗЛОВ_СЕТИ_(НОДЛИСТ,_НОДЕЛИСТ,_ОТ_АНГЛ._NODELIST)._СУЩЕСТВУЕТ_НЕСКОЛЬКО_ТАКИХ_СПИСКОВ_-_ГЛОБАЛЬНЫЙ_СПИСОК,_НАЗЫВАЕМЫЙ_ОБЫЧНО_МИРОВЫМ_НОДЛИСТОМ,_А_ТАКЖЕ_МЕНЕЕ_КРУПНЫЕ_СПИСКИ_ПО_ОТДЕЛЬНЫМ_ГЕОГРАФИЧЕСКИМ_РЕГИОНАМ._МИРОВОЙ_НОДЛИСТ_СОДЕРЖИТ_СЕТЕВЫЕ_АДРЕСА,_ТЕЛЕФОНЫ,_ИМЕНА_ОПЕРАТОРОВ_И_НАЗВАНИЯ_СТАНЦИЙ_ДЛЯ_ВСЕХ_УЗЛОВ_FIDONET._ОН_СОСТАВЛЕН_ИЗ_НЕСКОЛЬКИХ_СЕГМЕНТОВ,_ЗА_СОСТАВЛЕНИЕ_КОТОРЫХ_ОТВЕЧАЮТ_КООРДИНАТОРЫ_МЕНЕЕ_КРУПНЫХ_ЕДИНИЦ_СЕТИ.

Таблица 2 – Ключ второй криптограммы

А |

У |

Л |

А |

Ц |

Г |

Б |

_ |

М |

Ч |

Ч |

М |

В |

Я |

Н |

Ф |

Ш |

Х |

Г |

Т |

О |

Е |

Щ |

Ц |

Д |

Ж |

П |

Ш |

Ъ |

Й |

Е |

Б |

Р |

Ь |

Ы |

Р |

Ж |

И |

С |

Э |

Ь |

З |

З |

Ы |

Т |

С |

Э |

О |

И |

П |

У |

Л |

Ю |

Ъ |

Й |

К |

Ф |

Н |

Я |

Щ |

К |

В |

Х |

Ю |

_ |

Д |

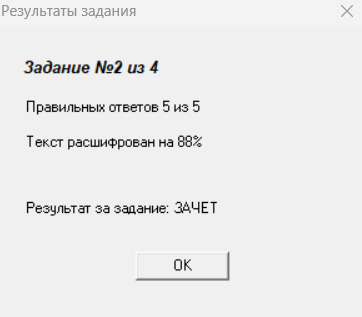

Проверка расшифровки с помощью программы:

Рисунок 2 – Результат дешифровки второго текста

Криптограмма №3:

БМКЛМКРСЭДЛДБЦМТ.СИДКЯЙЦСБЦЙЦЩЫСЬДЪДПС(ЭДСЭМСБДЛЬЙЖЙМЦ)СЭЙСИДКЯЙЦСЬДГЦДЛДЗДСБДДХФМЭЫВ.

УЙПЖЙВСБЦЙЦЩВСЬДБРЮЙМЦБВСЛСДЬКМЖМЮМЭЭАОСЗКАЬЬАСЭДЛДБЦМТС(ЫЮЫСЭМБУДЮЩУДСЗКАЬЬ,СCROSSPOSTING)СЛСБДДЦЛМЦБЦЛЫЫСБСЦМЯДТСБЦЙЦЩЫСЬДСЛРХДКАСДЦЬКЙЛЫЦМЮВСЫСЫЯММЦСАЭЫУЙЮЩЭРТСЫЖМЭЦЫИЫУЙЦДК.СЫЯМЭЙСЗКАЬЬСБЦКДВЦБВСЬДСЫМКЙКЪЫГМБУДЯАСЬКЫЭЕЫЬАСЙЭЙЮДЗЫГЭДСЫЯМЭЙЯСИЙТЮДЛ.СКЙНЖМЮЫЦМЮМЯСЬКДБЦРЪСЫЯМЭСВЛЮВМЦБВСЦДГУЙ,СЭЙЬКЫЯМК:СFIDO.RU.UNIX.LINUX.СЭЙХДКСЗКАЬЬ,СЫЯМЭЙСУДЦДКРЪСЭЙГЫЭЙОЦБВСБСДЖЫЭЙУДЛРЪСУДЯЬДЭМЭЦ,СЭЙНРЛЙМЦБВСЫМКЙКЪЫМТ.СЬДЖКДХЭММСИДКЯЙЦСЫЯМЭЫСЗКАЬЬРСДЬЫБЙЭСНЖМБЩ.СЭМУДЦДКРМСЗКАЬЬРСВЛЮВОЦБВСЯДЖМКЫКАМЯРЯЫС(ЫБЬДЮЩНАМЦБВСЬКМЖЛЙКЫЦМЮЩЭДМСЯДЖМКЫКДЛЙЭЫМ,СЦ.М.СБЦЙЦЩВСЬДБРЮЙМЦБВСШЮМУЦКДЭЭДТСЬДГЦДТСЯДЖМКЙЦДКА,СУДЦДКРТСЬКДБЯЙЦКЫЛЙМЦСММСЫСНЙЦМЯСЬДБРЮЙМЦСЫЮЫСЭМСЬДБРЮЙМЦСММСЛСЗКАЬЬА).

Расшифрованный текст:

СЕРВЕРЫ_НОВОСТЕЙ._ФОРМАТ_СТАТЬИ_ПОХОЖ_(НО_НЕ_СОВПАДАЕТ)_НА_ФОРМАТ_ПОЧТОВОГО_СООБЩЕНИЯ.

КАЖДАЯ_СТАТЬЯ_ПОСЫЛАЕТСЯ_В_ОПРЕДЕЛЕННУЮ_ГРУППУ_НОВОСТЕЙ_(ИЛИ_НЕСКОЛЬКО_ГРУПП,_CROSSPOSTING)_В_СООТВЕТСТВИИ_С_ТЕМОЙ_СТАТЬИ_ПО_ВЫБОРУ_ОТПРАВИТЕЛЯ_И_ИМЕЕТ_УНИКАЛЬНЫЙ_ИДЕНТИФИКАТОР._ИМЕНА_ГРУПП_СТРОЯТСЯ_ПО_ИЕРАРХИЧЕСКОМУ_ПРИНЦИПУ_АНАЛОГИЧНО_ИМЕНАМ_ФАЙЛОВ._РАЗДЕЛИТЕЛЕМ_ПРОСТЫХ_ИМЕН_ЯВЛЯЕТСЯ_ТОЧКА,_НАПРИМЕР:_FIDO.RU.UNIX.LINUX._НАБОР_ГРУПП,_ИМЕНА_КОТОРЫХ_НАЧИНАЮТСЯ_С_ОДИНАКОВЫХ_КОМПОНЕНТ,_НАЗЫВАЕТСЯ_ИЕРАРХИЕЙ._ПОДРОБНЕЕ_ФОРМАТ_ИМЕНИ_ГРУППЫ_ОПИСАН_ЗДЕСЬ._НЕКОТОРЫЕ_ГРУППЫ_ЯВЛЯЮТСЯ_МОДЕРИРУЕМЫМИ_(ИСПОЛЬЗУЕТСЯ_ПРЕДВАРИТЕЛЬНОЕ_МОДЕРИРОВАНИЕ,_Т.Е._СТАТЬЯ_ПОСЫЛАЕТСЯ_ЭЛЕКТРОННОЙ_ПОЧТОЙ_МОДЕРАТОРУ,_КОТОРЫЙ_ПРОСМАТРИВАЕТ_ЕЕ_И_ЗАТЕМ_ПОСЫЛАЕТ_ИЛИ_НЕ_ПОСЫЛАЕТ_ЕЕ_В_ГРУППУ).

Таблица 3 – Ключ третьей криптограммы

А |

У |

Л |

В |

Ц |

Т |

Б |

С |

М |

Е |

Ч |

Ш |

В |

Я |

Н |

З |

Ш |

Э |

Г |

Ч |

О |

Ю |

Щ |

Ь |

Д |

О |

П |

Ж |

Ъ |

Х |

Е |

Ц |

Р |

Ы |

Ы |

И |

Ж |

Д |

С |

_ |

Ь |

П |

З |

Г |

Т |

Й |

Э |

Н |

И |

Ф |

У |

К |

Ю |

Л |

Й |

А |

Ф |

Щ |

Я |

М |

К |

Р |

Х |

Б |

_ |

Ъ |

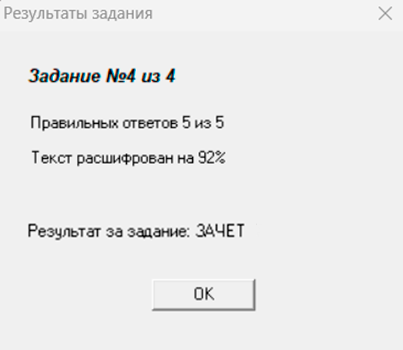

Проверка расшифровки с помощью программы:

Рисунок 3 – Результат дешифровки третьего текста

Сущность шифрования: Перестановка букв алфавита между собой

Сущность дешифровки: Анализ текста криптограммы на самые часто попадающие буквы. Замена самых часто используемых букв. Дальнейшая перестановка букв осуществляется путём выявления легкоузнаваемых слов.

Повышение стойкости: Для повышения стойкости следует использовать небольшие тексты, что сократит выборку популярности букв, отчего перебор станет сложнее. Если необходимо зашифровать большой текст, то следует комбинировать метод простой замены с другими методами, например гаммированием.

Вывод: В ходе выполнения лабораторной работы расшифровали 3 предложенные криптограммы. На дешифрование одного текста понадобилось в среднем 40 минут, что говорит о низкой стойкости шифра простой замены. Для того чтобы повысить устойчивость к дешифрованию необходимо использовать несколько методов шифрования.

Санкт-Петербург 2023 г