МИНИСТЕРСТВО ЦИФРОВОГО РАЗВИТИЯ, СВЯЗИ И МАССОВЫХ КОММУНИКАЦИЙ

ФЕДЕРАЛЬНОЕ ГОСУДАРСТВЕННОЕ БЮДЖЕТНОЕ ОБРАЗОВАТЕЛЬНОЕ УЧРЕЖДЕНИЕ ВЫСШЕГО ОБРАЗОВАНИЯ

«САНКТ-ПЕТЕРБУРГСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ ТЕЛЕКОММУНИКАЦИЙ ИМ. ПРОФ. М.А. БОНЧ-БРУЕВИЧА» (СПбГУТ)

Факультет Инфокоммуникационных сетей и систем Кафедра Защищенных систем связи

Дисциплина Криптографические методы защиты информации

ОТЧЕТ ПО ЛАБОРАТОРНОЙ РАБОТЕ №1

Изучение и практическое применение простейших методов шифрования данных в ручном режиме

(тема отчета)

Информационная безопасность (10.03.01)

(код и наименование направления/специальности)

Студент группы ИКБ-06:

Ерохин А.Г.

(Ф.И.О.) (подпись)

Д.т.н., проф. каф. ЗСС:

Яковлев В.А.

(Ф.И.О.) (подпись)

Цель работы: Приобретение первичных практических навыков “ручного” шифрования на примере простейших алгоритмов преобразования данных.

Программное обеспечение: Программа Cipher, реализующая простейшие виды перестановок, подстановок и гаммирования, а также позволяющая проверять результаты ручного шифрования, выполняемого обучаемым.

Данные для выполнения лабораторной работы приведены в таблице 1.

Таблица 1 – Данные лабораторной работы

Вариант № |

Открытый текст |

Ключ шифрования |

||

Подстановка |

Перестановка |

Гаммирование |

||

10 |

ИСТИНА ДОЧЬ ВРЕМЕНИ А НЕ АВТОРИТЕТА |

19 |

01423 |

ФРЭНСИС БЭКОН |

Часть 1. Шифрование методом простой замены.

В таблице 2 представлен перевод исходного текста в числовой вид, согласно алфавиту, и криптограмма, полученная сложением исходного текста с ключом по формуле yi=(xi+k)mod32.

Таблица 2 – Шифр простой замены

И |

8 |

Ь |

27 |

|

31 |

У |

18 |

С |

16 |

Г |

3 |

А |

0 |

Ф |

19 |

Т |

17 |

Д |

4 |

|

31 |

У |

18 |

И |

8 |

Ь |

27 |

Н |

12 |

|

31 |

Н |

12 |

|

31 |

Е |

5 |

Щ |

24 |

А |

0 |

Ф |

19 |

|

31 |

У |

18 |

|

31 |

У |

18 |

А |

0 |

Ф |

19 |

Д |

4 |

Ш |

23 |

В |

2 |

Ц |

21 |

О |

13 |

А |

0 |

Т |

17 |

Д |

4 |

Ч |

22 |

К |

9 |

О |

13 |

А |

0 |

Ь |

27 |

П |

14 |

Р |

15 |

В |

2 |

|

31 |

У |

18 |

И |

8 |

Ь |

27 |

В |

2 |

Ц |

21 |

Т |

17 |

Д |

4 |

Р |

15 |

В |

2 |

Е |

5 |

Щ |

24 |

Е |

5 |

Щ |

24 |

Т |

17 |

Д |

4 |

М |

11 |

Я |

30 |

А |

0 |

Ф |

19 |

Е |

5 |

Щ |

24 |

|

|

|

|

Н |

12 |

|

31 |

|

|

|

|

И |

8 |

Ь |

27 |

|

|

|

|

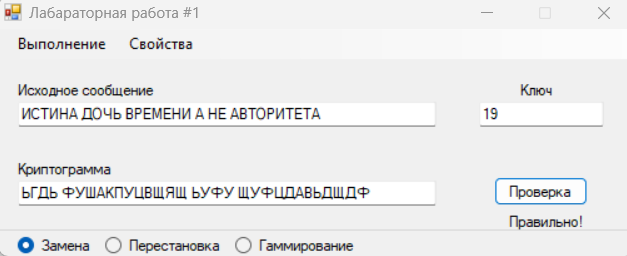

Полученная криптограмма была проверена с помощью программы Cipher (рис.1).

Рисунок 1 – Проверка выполнения простой замены

Часть 2. Режим шифрования методом перестановок.

Исходный текст используется из предыдущего задания. Ключ перестановки 01423, следовательно необходимо разбить исходный текст на блоки по 5 символов. В таблице 3 приведена нумерация символов по блокам и шифр, полученный путём перестановки по ключу.

Таблица 3 – Шифрование методом перестановок

И |

0 |

И |

0 |

|

4 |

И |

3 |

С |

1 |

С |

1 |

А |

0 |

А |

0 |

Т |

2 |

Н |

4 |

|

1 |

|

1 |

И |

3 |

Т |

2 |

Н |

2 |

|

4 |

Н |

4 |

И |

3 |

Е |

3 |

Н |

2 |

А |

0 |

А |

0 |

|

4 |

Е |

3 |

|

1 |

|

1 |

А |

0 |

А |

0 |

Д |

2 |

Ч |

4 |

В |

1 |

В |

1 |

О |

3 |

Д |

2 |

Т |

2 |

Р |

4 |

Ч |

4 |

О |

3 |

О |

3 |

Т |

2 |

Ь |

0 |

Ь |

0 |

Р |

4 |

О |

3 |

|

1 |

|

1 |

И |

0 |

И |

0 |

В |

2 |

Е |

4 |

Т |

1 |

Т |

1 |

Р |

3 |

В |

2 |

Е |

2 |

А |

4 |

Е |

4 |

Р |

3 |

Т |

3 |

Е |

2 |

М |

0 |

М |

0 |

А |

4 |

Т |

3 |

Е |

1 |

Е |

1 |

|

|

|

|

Н |

2 |

|

4 |

|

|

|

|

И |

3 |

Н |

2 |

|

|

|

|

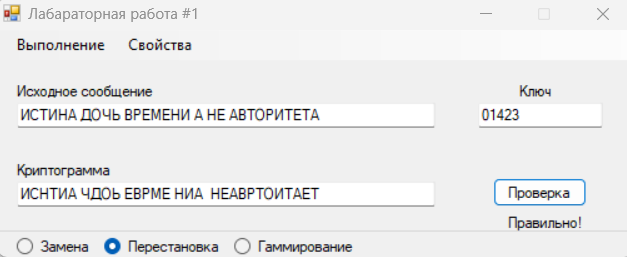

Полученная криптограмма была проверена с помощью программы Cipher (рис.2).

Рисунок 2 – Проверка выполнения перестановок