Лабораторные работы / Лабораторная работа №5

.docxМИНИСТЕРСТВО ЦИФРОВОГО РАЗВИТИЯ, СВЯЗИ И МАССОВЫХ КОММУНИКАЦИЙ

ФЕДЕРАЛЬНОЕ ГОСУДАРСТВЕННОЕ БЮДЖЕТНОЕ ОБРАЗОВАТЕЛЬНОЕ УЧРЕЖДЕНИЕ ВЫСШЕГО ОБРАЗОВАНИЯ

«САНКТ-ПЕТЕРБУРГСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ ТЕЛЕКОММУНИКАЦИЙ ИМ. ПРОФ. М.А. БОНЧ-БРУЕВИЧА» (СПбГУТ)

Факультет Инфокоммуникационных сетей и систем Кафедра Защищенных систем связи

Дисциплина Безопасность беспроводных локальных сетей

ОТЧЕТ ПО ЛАБОРАТОРНОЙ РАБОТЕ №5

Настройка RADIUS

(тема отчета)

Информационная безопасность (10.03.01)

(код и наименование направления/специальности)

Студенты группы ИКБ-06:

Ерохин А.Г.

(Ф.И.О.) (подпись)

Гуреев В.А.

(Ф.И.О.) (подпись)

Ананьев В.Р.

(Ф.И.О.) (подпись)

Преподаватель:

Казанцев А.А.

(Ф.И.О.) (подпись)

Цель работы

Изучить теоретические основы протокола Radius. Произвести его настройку в Cisco Packet Tracer, выполнить анализ пакетов Radius в программе Wireshark, а также настроить авторизацию по ssh и telnet с использованием FREE RADIUS и Mikrotik.

Ход работы

Часть 1.

Выполнили настройки оборудования из pka файла так, чтобы администратор мог выполнить авторизацию на Router c учетной записью admin/admin. На устройстве Router0 и Server0 во вкладке config выбираем интерфейс GigabitEthernet0/0 и настраиваем IPv4-Address и Subnet Mask в соответствии с заданием (рис.1 – 2).

Рисунок 1 – Настройка IP на Router0

Рисунок 2 – Настройка IP на Server 0

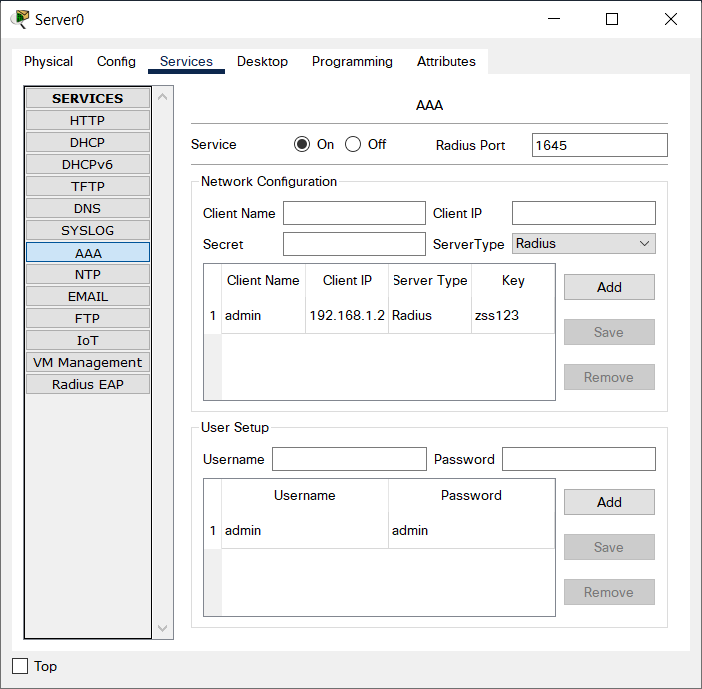

Выполнили настройку AAA на Server0 (рис.3).

Рисунок 3 – Настройка AAA на Server0

Настроили Router0 для взаимодействия с RADIUS сервером (рис.4).

Рисунок 4 – Настройка Router0

Проверили авторизацию, введя логин admin и пароль admin на Router0 (рис.5).

Рисунок 5 – Успешная авторизация

Часть 2.

Изучили дамп wirelesseapolfiltered.pcap. Отфильтровали все пакеты EAPoL и опредилили MAC адрес, подключаемого по 802.1x беспроводного клиента, MAC-адрес точки доступа, название SSID, к которому выполняется подключение (рис.6 – 7).

Рисунок 6 – MAC-адреса клиента и ТД

Рисунок 7 - SSID

Изучили дамп wiredradiusfiltered.pcap. Отфильтровали все пакеты RADIUS и опредилили MAC адрес беспроводного контроллера и сервера аутентификации (рис.8).

Рисунок 8 – MAC-адреса беспроводного контроллера и сервера аутентификации

Изучили, какие значения Attribute Value Pairs передаются при аутентификации беспроводного клиента по IEEE 802.1x в сообщениях Access-Request и Access-Accept (рис.9 – 10).

Рисунок 9 – Attribute Value Pairs в сообщении Access-Request

Рисунок 10 – Attribute Value Pairs в сообщении Access-Accept

Установили FreeRadius и эмулятор Radius на ПК. Так как клиент и сервер устанавливаются на одном компьютере, то для обмена сообщениями был использован IP 127.0.0.1. Пароль пользователя хранится в конфигурационном файле users.conf, sharedsecret в файле clients.conf (рис. 11 – 12).

Рисунок 11 – sharedsecret

Рисунок 12 – User - ID and User - Password

Запустили эмулятор RADIUS клиента и попробовали выполнить аутентификацию (рис.13 – 14).

Рисунок 13 – Указываем Shared Secret

Рисунок 14 – Успешная авторизация

Перехватили процесс авторизации пользователя в Wireshark (рис.15).

Рисунок 15 – Перехват авторизации

Настроили shared secret в формате фамилии одного студента из бригады (рис.16). Настроили учетные данные пользователя - логин как фамилия второго студента из бригады (рис.17). Проверить прохождение авторизации (рис.18). Перехватить пакеты Wireshark (рис.19).

Рисунок 16 – Изменённый sharedsecret

Рисунок 17 – Изменённые User - ID and User - Password

Рисунок 18 – Успешная авторизация

Рисунок 19 – Перехват авторизации

Вывод

В ходе выполнения лабораторной работы изучили теоретические основы протокола Radius. С помощью Free RADIUS и виртуального клиента смогли произвести подключение к RADIUS серверу и просмотреть пакеты м помощью программы Wireshark. В заключительной части лабораторной работы осуществили подключение к виртуальному маршрутизатору MikroTik, используя RADIUS сервер и учётную запись пользователя этого сервера.

Санкт-Петербург 2023 г