Лабораторная работа №10

.docxМИНИСТЕРСТВО ЦИФРОВОГО РАЗВИТИЯ, СВЯЗИ И МАССОВЫХ КОММУНИКАЦИЙ

ФЕДЕРАЛЬНОЕ ГОСУДАРСТВЕННОЕ БЮДЖЕТНОЕ ОБРАЗОВАТЕЛЬНОЕ УЧРЕЖДЕНИЕ ВЫСШЕГО ОБРАЗОВАНИЯ

«САНКТ-ПЕТЕРБУРГСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ ТЕЛЕКОММУНИКАЦИЙ ИМ. ПРОФ. М.А. БОНЧ-БРУЕВИЧА» (СПбГУТ)

Факультет Инфокоммуникационных сетей и систем Кафедра Защищенных систем связи

Дисциплина Защита операционных систем сетевых устройств

ОТЧЕТ ПО ЛАБОРАТОРНОЙ РАБОТЕ №10

Информационная безопасность (10.03.01)

(код и наименование направления/специальности)

Студенты группы ИКБ-06:

Ерохин А.Г.

(Ф.И.О.) (подпись)

Гуреев В.А.

(Ф.И.О.) (подпись)

Ананьев В.Р.

(Ф.И.О.) (подпись)

Преподаватель:

Панков А.В.

(Ф.И.О.) (подпись)

Оглавление

12.4.1.2. «Изолированный скомпрометированный узел с использованием 5 элементов» 3

13.2.2.13. «Обработка инцидентов» 6

Вывод 9

12.4.1.2. «Изолированный скомпрометированный узел с использованием 5 элементов»

Цель работы:

Просмотреть журналы и изучить атаку.

Ход работы:

Шаг 1. Изучение оповещений в Sguil.

Откройте Sguil и выполните вход. Щелкните Select All (Выбрать все) и запустите SGUIL.

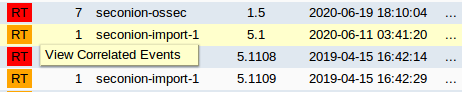

Просмотрите события в списке столбца сообщений о событии. Там есть два сообщения GPL ATTACK_RESPONSE id check returned root. Эти сообщения указывают, что во время атаки мог быть предоставлен доступ с правами root. Узел 209.165.200.235 по запросу предоставил доступ с правами root узлу 209.165.201.17. Установите флажок Show Packet Data (Показать пакетные данные) и Show Rule (Показать правило) для подробного просмотра каждого оповещения.

Выберите возвращенное сообщение root, которое связано с датчиком seconion-eth1-1, чтобы проанализировать его подробнее (рис.1).

![]()

Рисунок 1 – Необходимое сообщение

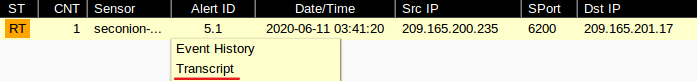

Щелкните правой кнопкой мыши по цифре под заголовком CNT и выберите View Correlated Events (Просмотр связанных событий) (рис.2).

Рисунок 2 – Просмотр связанных событий

На новой вкладке щелкните правой кнопкой мыши Alert ID (Идентификатор оповещения) для одного из оповещений GPL ATTACK_RESPONSE id check returned root и выберите Transcript (Запись) (рис.3).

Рисунок 3 – Запись

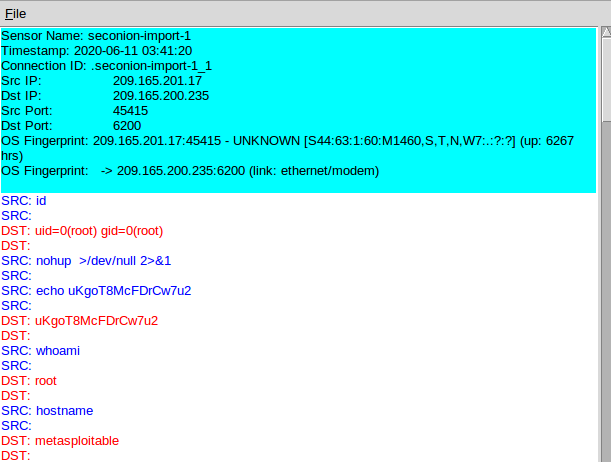

Просмотрите записи для всех таких оповещений. Последующие оповещения на вкладке, вероятнее всего, покажут транзакции между хакером и его целью во время атаки (рис.4).

Рисунок 4 – Просмотр транзакций

Что произошло во время атаки? Был получен доступ к root

Шаг 2. Открытие Wireshark.

Выберите оповещение, запись событий которого вы изучали на предыдущем шаге. Щелкните правой кнопкой мыши по идентификатору оповещения и выберите Wireshark.

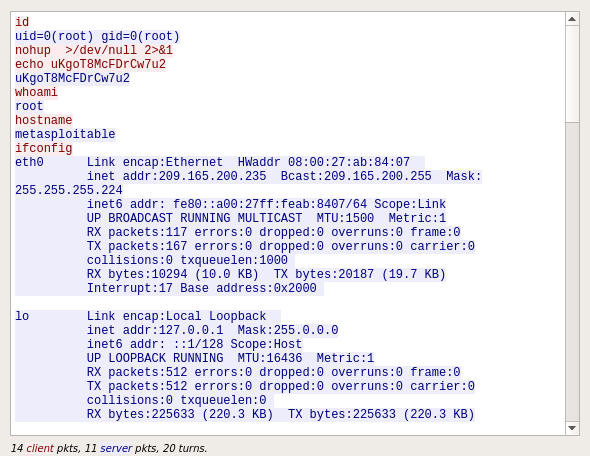

Для того чтобы просмотреть все пакеты, объединенные в сеансе TCP, щелкните правой кнопкой мыши по любому пакету и выберите Follow TCP stream (Отслеживать поток TCP) (рис.5).

Рисунок 5 – Отслеживание потока TCP

Что вы увидели? Что обозначает красный и синий цвет текста? Увидели диалог между хакером и сервером. Красный цвет – команды, вводимые хакером, синий – ответ от сервера.

13.2.2.13. «Обработка инцидентов»

Цель работы:

Изучить представленные сценарии инцидентов.

Ход работы:

Сценарий 1. Заражение интернет-червем и агентом распределенной атаки типа «отказ в обслуживании» (DDoS-атака).

Подготовка:

Какие политики безопасности и процедуры были разработаны и внедрены перед возникновением данного инцидента?

Каким образом компания обеспечивает постоянное обновление и мониторинг сетевой инфраструктуры и информационных систем?

Обнаружение и анализ:

Как был обнаружен интернет-червь и когда был замечен первый признак его активности на сети или компьютерах?

Какую информацию можно получить из первоначального обнаружения, например, о масштабе инфекции и типе зараженных систем?

Сдерживание, устранение и восстановление:

Какие системы и ресурсы находятся под угрозой из-за интернет-червя и агентов DDoS-атаки?

Каков потенциальный ущерб и последствия утечки конфиденциальной информации, нарушения функционирования сервисов или сокращения производительности?

Как группа экспертов по безопасности планирует сдерживать и устранять инфекцию, а также восстанавливать системы после инцидента?

Действия после инцидента:

Какие меры контроля будут предприняты для предотвращения дальнейшего распространения интернет-червя и минимизации последствий агентов DDoS-атаки?

Какие шаги будут предприняты для устранения уязвимостей, которые позволили интернет-червю заразить системы?

Какой план разработан для анализа инцидента, извлечения уроков и внесения улучшений в процессы безопасности компании?

Сценарий 2. Несанкционированный доступ к зарплатным ведомостям.

Подготовка:

В какой степени организация была подготовлена к возможным киберинцидентам? Какой объем данных и ресурсов нужно защитить?

Какие процедуры и практики по обеспечению безопасности были внедрены в организации?

Обнаружение и анализ:

Каким образом было обнаружено нарушение безопасности и когда это произошло? Какая информация получена от сотрудницы, видевшей неизвестного человека?

Какие инструменты и методы использовались для анализа и сбора доказательств?

Сдерживание, устранение и восстановление:

Какие системы и данные могли быть подвержены угрозе в результате инцидента?

Какие шаги предпринимаются для удаления уязвимостей и обеспечения безопасности систем в будущем? Какой план действий разработан для восстановления после инцидента?

Действия после инцидента:

Каким образом организация планирует анализировать данное нарушение безопасности?

Какие дополнительные меры принимаются для предотвращения будущих инцидентов?

Вывод

В ходе выполнения лабораторной работы просмотрели журналы и изучили атаку, которая была перехвачена с использованием средств перехвата трафика. Подробно рассмотрели пакеты в Wireshark с использованием средств отслеживания потока TCP. Во второй части работы изучили представленные сценарии инцидентов и о каждом составили перечень вопросов. При составлении вопросов опирались на ромбовидную модель обработки событий безопасности.

Санкт-Петербург 2023 г