- •Оглавление

- •12.1.1.7. «Правила Snort и межсетевого экрана»

- •12.2.1.5. «Преобразование данных в универсальный формат»

- •Часть 1. Нормализация метки времени в файле журнала

- •Часть 2. Нормализация меток времени в файле журнала Apache

- •Часть 3. Подготовка файла журнала в Security Onion

- •12.2.2.9. «Практическое занятие по регулярным выражениям»

- •12.2.2.10. «Извлечение исполняемого файла из pcap»

- •Часть 1. Анализ предварительно записанных журналов и перехватов пакетов трафика

- •Часть 2. Извлечение загруженного файла из pcap

Часть 2. Извлечение загруженного файла из pcap

В этом четвертом пакете в файле nimda.download.pcap обратите внимание, что HTTP-запрос был создан из адреса 209.165.200.235 на адрес 209.165.202.133. В столбце Info также показано, что на самом деле это запрос GET для файла.

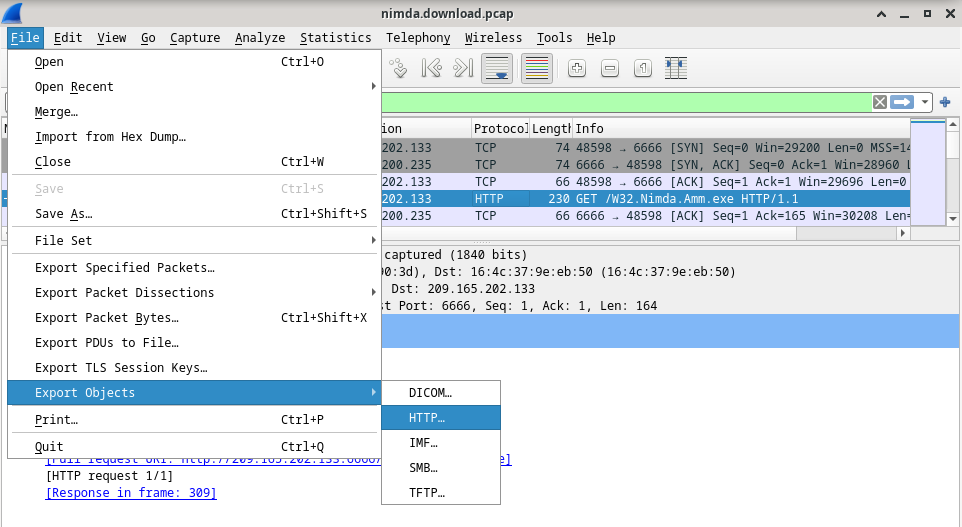

С выбранным пакетом запроса GET перейдите к File > Export Objects > HTTP (Файл > Экспортировать объекты > HTTP) из менюWireshark (рис.25).

Рисунок 25 – Экспортирование объектов

Wireshark будет отображать все объекты HTTP в потоке TCP, которые содержат запрос GET. В данном случае в данных перехвата присутствует файл W32. Nimda.Amm.exe. Файл отобразится в течение нескольких секунд (рис.26).

Рисунок 26 – Отображение загруженного файла

В окне HTTP object list (Список объектов HTTP) выберите файл W32. Nimda.Amm.exe и щелкните Save As (Сохранить как) в нижней части экрана.

Нажимайте кнопку со стрелкой влево, пока не появится кнопка Home (Домой). Щелкните Home (Домой) и выберите папку analyst (не вкладку analyst). Сохраните файл здесь.

Вернитесь в окно терминала и убедитесь, что файл был сохранен. Перейдите в папку /home/analyst и выведите список всех файлов в папке, используя команду ls -l (рис.27).

Рисунок 27 – Выбранный файл был успешно сохранён

Команда file предоставляет информацию о типе файла. Используйте команду file для получения дополнительной информации о вредоносном ПО, как показано ниже (рис.28).

![]()

Рисунок 28 – Просмотр информации о файле

Вывод:

В ходе выполнения лабораторной работы изучили работу межсетевого экрана. Для этого добавили правило, запрещающее соединение с вредоносным сервером. Убедились, что созданное правило выполняет свою функцию. Во второй части работы познакомились с нормализацией сеток времени в файле журнала, на примере двух журналов. В третьей части работы ознакомились с регулярными выражениями. Для этого изучили курс Regex One и заполнили две таблицы: первая таблица содержит описание метасимволов, вторая таблица содержит выражения, работу которых необходимо было описать. В заключительной части работы изучили готовый файл pcap – через отслеживание потоков получили информацию о загруженном файле. С помощью экспортирования объектов смогли загрузить этот файл на своё устройство.

Санкт-Петербург 2023 г