- •Оглавление

- •7.3.2.4. «Атака на базу данных mySql»

- •Часть 1. Открытие файла pcap.

- •7.3.2.5. «Чтение журналов сервера»

- •Часть 1. Чтение файлов журналов с использованием программ Cat, More и Less.

- •Часть 2. Файлы журналов и системный журнал.

- •Часть 3. Файлы журналов и Journalctl.

- •9.0.1.2. «Создание кодов»

- •9.1.2.5. «Хеширование»

- •Часть 1. Создание хешей с помощью OpenSsl

- •Часть 2. Проверка хешей

Часть 3. Файлы журналов и Journalctl.

Другая популярная система управления журналами называется journal. Управляется служебной программой journald, предназначена для централизованного управления журналами, независимо от источника сообщений.

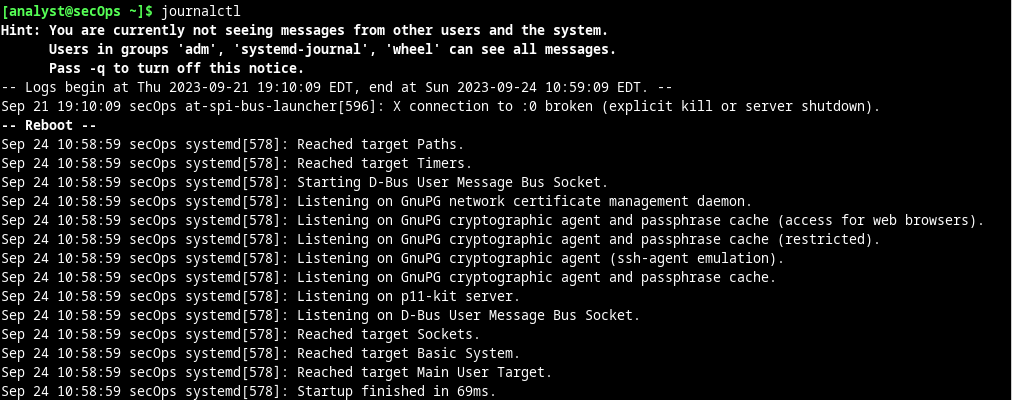

Шаг 1. Запуск journalctl без параметров.

Для того чтобы найти журналы journald, используйте команду journalctl. Средство journalctl интерпретирует и отображает записи журнала, которые ранее хранились в двоичных файлах журналов journal (рис.17).

Рисунок 17 – Запуск journalctl без параметров

Используйте сочетание клавиш CTRL + C для выхода.

Шаг 2. Journalctl и некоторые параметры.

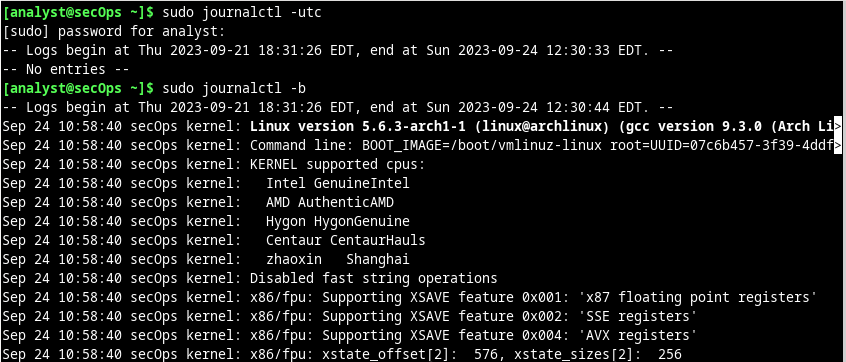

Используйте journalctl -utc для показа всех меток времени по Гринвичу.

Используйте journalctl -b для отображения записей журнала, записанных во время последней загрузки (рис.18).

Рисунок 18 – Запуск journalctl с параметром -b

Используйте journalctl, чтобы указать службу и период времени для записей журнала. Приведенная ниже команда показывает все журналы службы nginx, записанные сегодня (рис.19).

Рисунок 19 – Журналы службы nginx, записанные сегодня

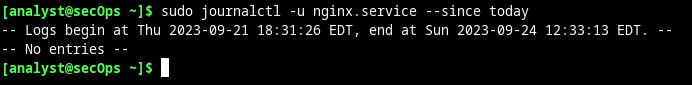

Используйте параметр -k для показа только сообщений, созданных ядром (рис.20).

Рисунок 20 – Сообщения, созданные ядром

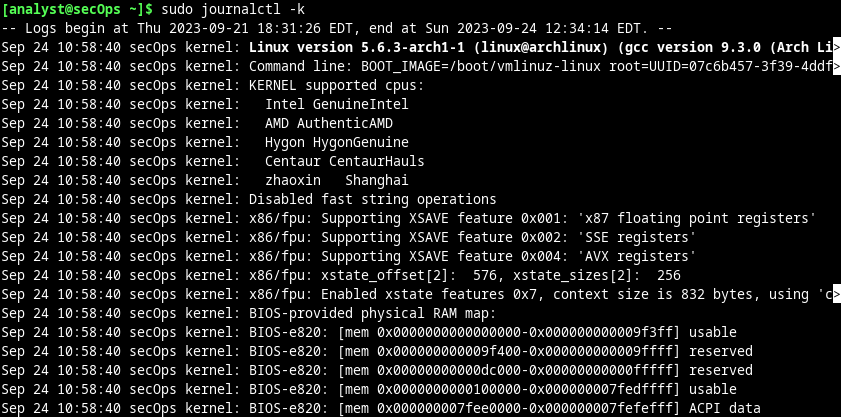

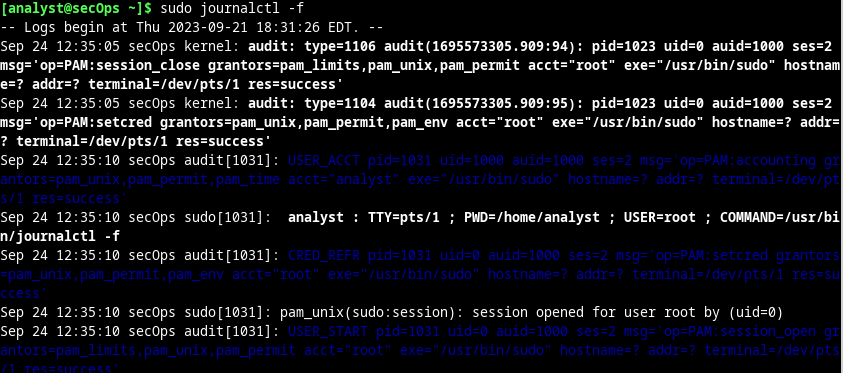

Аналогично средству tail -f, описанному выше, используйте параметр -f для активного отслеживания журналов по мере их записи (рис.21).

Рисунок 21 – Активное отслеживание журналов

9.0.1.2. «Создание кодов»

Цель работы:

Создать и зашифровать сообщения с помощью интерактивных средств.

Ход работы:

Шаг 1. Поиск интерактивного средства шифрования и дешифрования.

В современных сетях используется много алгоритмов шифрования различных типов. Одним из наиболее безопасным является симметричный алгоритм блочного шифрования (AES). Мы будем использовать этот алгоритм в нашей демонстрации.

В веб-обозревателе выполните поиск "encrypt decrypt AES online". В результатах поиска будут перечислены различные инструменты.

Изучите различные ссылки и выберите инструмент. В нашем примере мы использовали средство, которое можно получить по следующему адресу:

https://www.devglan.com/online-tools/aes-encryption-decryption.

Шаг 2. Шифрование сообщения и передача его получателю.

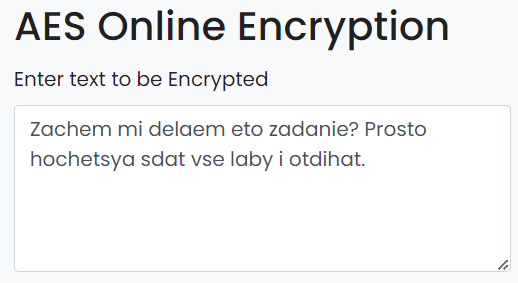

Введите любой незашифрованный текст в текстовом поле. Сообщение может быть очень коротким или длинным. Убедитесь, что партнер по лабораторной работе не видит открытый текст сообщения (рис.22).

Рисунок 22 – Подготовка текста для шифрования

Введите секретный ключ. Некоторые инструменты могут попросить подтвердить пароль. В нашем примере мы использовали секретный ключ SekretnyKlyuchik.

Затем нажмите Encrypt (Шифровать).

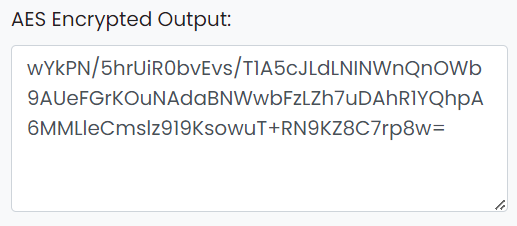

В окне Result of encryption in base64 отображается произвольный текст. Это зашифрованное сообщение (рис.23).

Рисунок 23 – Криптограмма

Скопируйте или загрузите получившееся в результате сообщение.

Отправьте зашифрованное сообщение по электронной почте партнеру по лабораторной работе.

Шаг 3. Расшифровка криптограммы.

Откройте электронное сообщение от своего партнера по лабораторной работе.

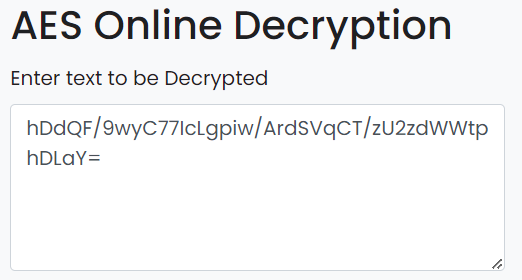

Скопируйте криптограмму и вставьте ее в текстовое поле (рис.24).

Рисунок 24 – Полученная криптограмма

Введите уже имеющийся у вас общий секретный ключ.

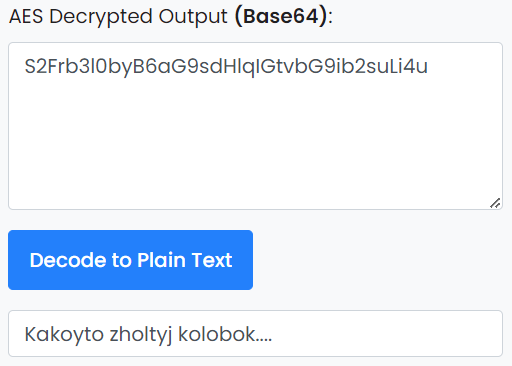

Щелкните Decrypt (Расшифровать); должно отображаться исходное сообщение открытым текстом (рис.25).

Рисунок 25 – Дешифрование криптограммы

Что произойдет, если использовать неверный секретный ключ? Получим ошибку дешифрования