Часть 3. Изучение трафика dns-ответа.

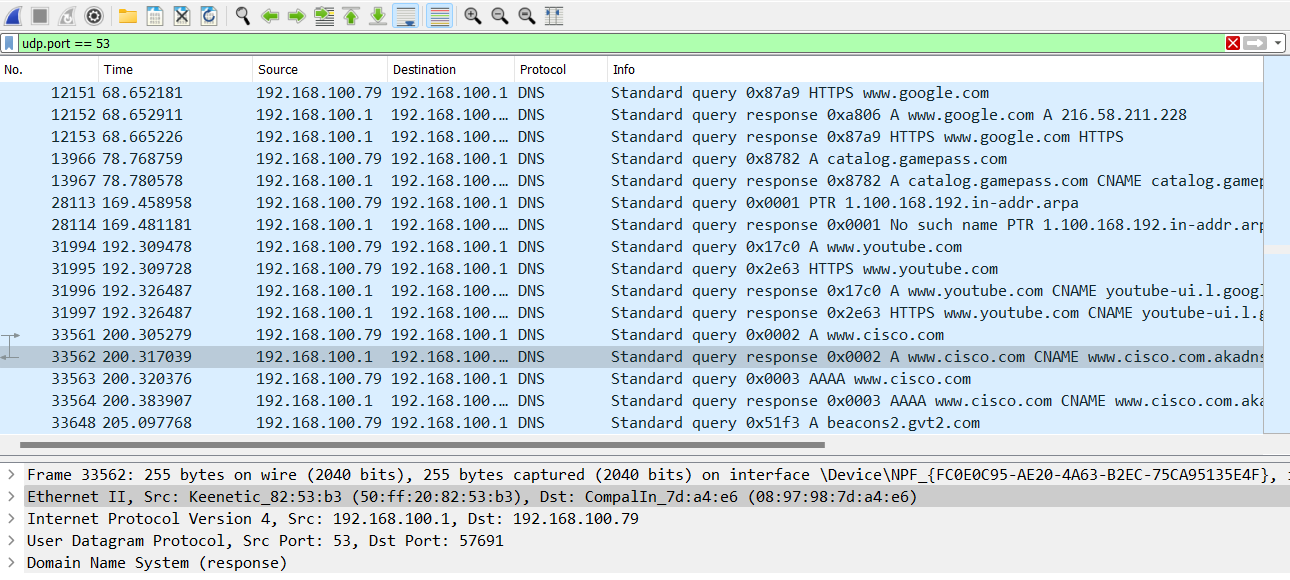

Выберите соответствующий

пакет DNS-ответа с маркировкой Standard

query 0x000# A www.cisco.co (Стандартный запрос

0x000# A www.cisco.com) (рис.9).

Рисунок 9 – Просмотр

DNS-ответа

Назовите

MAC- и IP-адреса источника и назначения,

и номера портов. Проведите их сравнение

с адресами в пакетах DNS-запроса.

MAC

источника: 50:ff:20:82:53:b3

MAC

назначения: 08:97:98:7d:a4:e6

IP

источника: 192.168.100.1

IP

назначения: 192.168.100.79

Порт источника: 53

Порт назначения:

57691

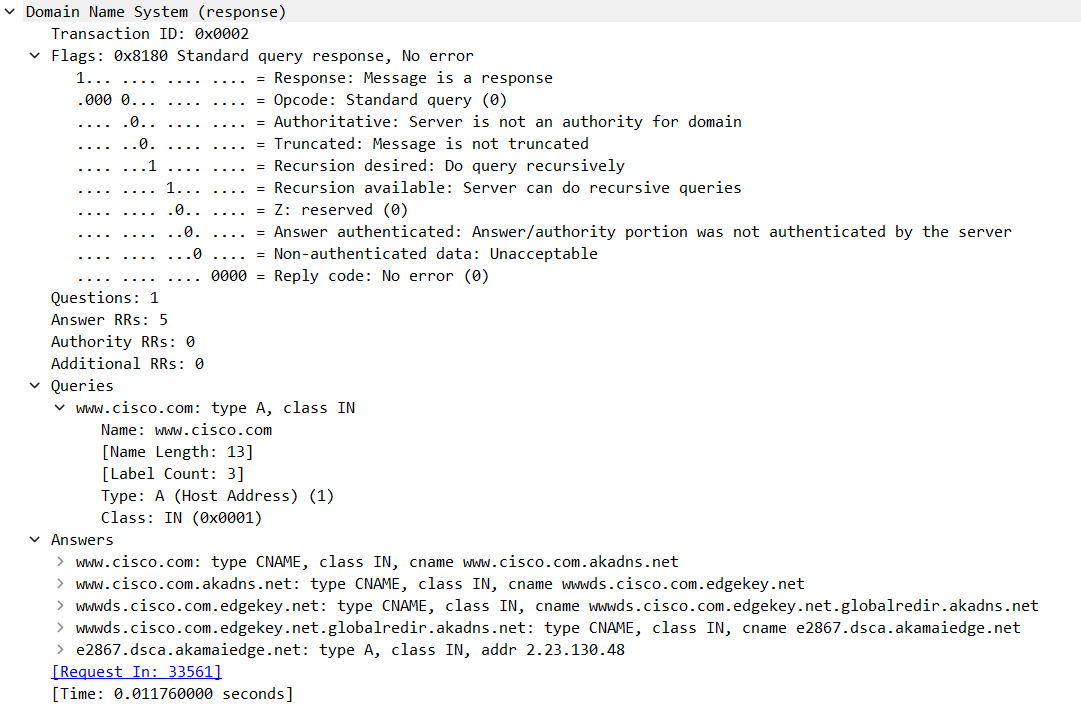

Разверните Domain

Name System (response) (Система доменных имен

(ответ). Затем разверните Flags, Queries

и Answers (рис.10).

Рисунок

10 – Просмотр

Domain

Name System

Изучите результаты.

Может ли DNS-сервер выполнять рекурсивные

запросы? ДА

Наблюдайте за

записями CNAME и A в сведениях об

ответах. Сравните эти результаты

с результатами команды nslookup. Результаты

совпадают

Вывод:

В

ходе лабораторной работы познакомились

с сайтами, на которых возможен поиск

недавно появившихся уязвимостей и

вредоносного ПО. Во второй части работы

подробно узнали о видах и методах

социальной инженерии, позволяющие

злоумышленникам получить необходимую

информацию. Важно повышать информационную

грамотность и проводить треннинги с

сотрудниками, чтобы снизить влияние

социальной инженерии. Далее изучили

работу программы TCPView. А в заключительной

части работы успешно исследовали трафик

DNS, заголовки Ethernet II, Domain Name System и т.д.

Санкт-Петербург

2023 г