- •Оглавление

- •4.1.1.7. «Трассировка маршрута»

- •Часть 1. Проверка сетевого подключения с помощью команды ping.

- •Часть 2. Проверка маршрута к удалённому серверу с помощью Traceroute.

- •4.1.2.10. «Общие сведения о программе Wireshark»

- •Часть 1. Установка и проверка топологии Mininet.

- •Запустите виртуальную машину рабочей станции CyberOps.

- •Часть 2. Сбор и анализ данных протокола icmp в программе Wireshark.

- •4.4.2.8. «Анализ кадров Ethernet с помощью программы Wireshark»

- •Запустите виртуальную машину рабочей станции CyberOps.

- •4.5.2.10. «Изучение Nmap»

- •Часть 1. Изучение Nmap.

- •Запустите виртуальную машину рабочей станции CyberOps.

- •Часть 2. Проверка на наличие открытых портов.

- •4.6.2.7. «Изучение перехваченных пакетов dns и udp»

- •Часть 1. Запись данных ip-конфигурации вм.

- •Часть 2. Перехват запросов и ответов dns с помощью Wireshark.

- •Часть 3. Анализ перехваченных пакетов dns или udp.

- •4.6.4.3. «Изучение перехваченных пакетов tcp и udp»

- •Часть 1. Определение полей заголовков и принципа работы протокола tcp с помощью функции перехвата сеанса ftp программы Wireshark.

- •Часть 2. Определение полей заголовков и принцип работы протокола udp с помощью функции перехвата сеанса tftp программы Wireshark.

4.5.2.10. «Изучение Nmap»

Цель работы:

Получить навыки работы c Nmap.

Ход работы:

Часть 1. Изучение Nmap.

Запустите виртуальную машину рабочей станции CyberOps.

Откройте терминал.

В командной строке терминала введите man nmap.

Что такое Nmap? Инструмент обнаружения сетевых ресурсов и аудита средств безопасности

Для чего используется nmap? Контролирование структуры сети, управление расписаниями запуска служб и учет времени работы хоста или службы, првоерка безопанссоти сети

Часть 2. Проверка на наличие открытых портов.

Шаг 1. Выполнить сканирование localhost.

В командной строке введите nmap -A -T4 localhost (рис.12).

Рисунок 12 – Сканирование localhost

Изучите результаты и ответьте на следующие вопросы.

Какие порты и службы открыты? 21/tcp ftp; 22/tcp ssh; 23/tcp telnet

Для каждого из открытых портов запишите программное обеспечение, которое предоставляет службы. Vsftpd 2.0.8, OpenSSH 8.2

Шаг 2. Выполнить сканирование сети.

В командную строку терминала введите ifconfig, чтобы определить IP-адрес и маску подсети для этого хоста. В этом примере IP-адрес данной ВМ ― 192.168.100.111, а маска подсети ― 255.255.255.0.

Для того чтобы найти другие хосты в этой локальной сети, введите nmap --T4 сетевой адрес / префикс (рис.13).

Рисунок 13 – Сканирование сети

Сколько хостов активны? 3

Из результатов Nmap перечислите IP-адреса хостов, которые находятся в одной локальной сети с вашей ВМ. 192.168.100.1; 192.168.100.79; 192.168.100.111

Перечислите некоторые службы, доступные на обнаруженных хостах. http; https; telnet; upnp

Шаг 3. Выполнить сканирование удалённого сервера.

Откройте веб-обозреватель и перейдите к сайту scanme.nmap.org. Прочтите опубликованное сообщение. Для чего предназначен этот веб-сайт? Сайт о Nmap, где можно узнать о нем, а также протестировать и убедиться, что nmap работает правильно

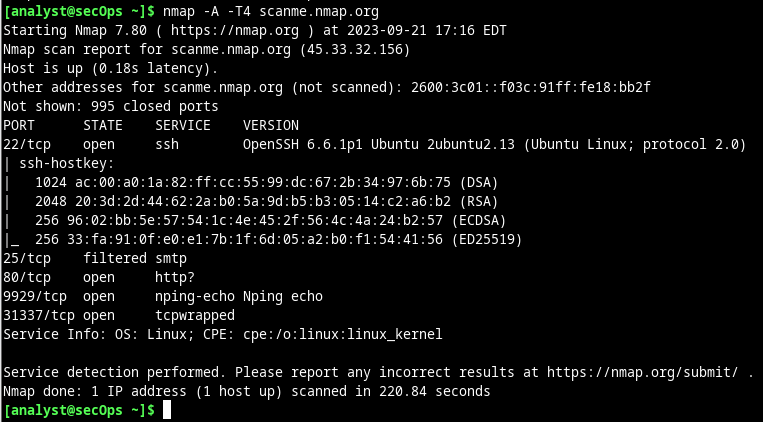

Введите в командной строке терминала nmap -A -T4 scanme.nmap.org (рис.14).

Рисунок 14 – Сканирование удалённого сервера

Изучите результаты и ответьте на следующие вопросы.

Какие порты и службы открыты? 22/tcp ssh; 80/tcp http

Какие порты и сервисы фильтруются? 25/tcp smtp

Каков IP-адрес сервера? 45.33.32.156

Какая используется операционная система? Linux

4.6.2.7. «Изучение перехваченных пакетов dns и udp»

Цель работы:

Получить навыки работы в Wireshark.

Ход работы:

Часть 1. Запись данных ip-конфигурации вм.

Откройте терминал на ВМ. Введите ifconfig в командную строку, чтобы отобразить сведения об интерфейсе.

В командной строке терминала введите cat /etc/resolv.conf для определения DNS-сервера.

В командной строке терминала введите netstat -r для отображения таблицы IP-маршрутизации на IP-адрес шлюза по умолчанию.

Полученный данные внесли в табл.4.

Таблица 4 – IP-конфигурация

-

IP-адрес

192.168.100.111

MAC-адрес

00:0c:29:cc:4a:56

IP-адрес шлюза по умолчанию

192.168.100.1

IP-адрес DNS-сервера

192.168.100.1

Часть 2. Перехват запросов и ответов dns с помощью Wireshark.

В окне терминала запустите программу Wireshark и нажмите кнопку ОК в ответ на приглашение.

В окне Wireshark выберите enp0s3 из списка интерфейсов и нажмите кнопку Start (Пуск).

Выбрав нужный интерфейс, нажмите Start (Пуск), чтобы начать захват пакетов.

Откройте веб-обозреватель и введите адрес www.google.com. Нажмите клавишу Enter (Ввод), чтобы продолжить.

Как только откроется главная страница Google, нажмите кнопку Stop (Остановить), чтобы остановить перехват данных программой Wireshark.