- •Оглавление

- •4.1.1.7. «Трассировка маршрута»

- •Часть 1. Проверка сетевого подключения с помощью команды ping.

- •Часть 2. Проверка маршрута к удалённому серверу с помощью Traceroute.

- •4.1.2.10. «Общие сведения о программе Wireshark»

- •Часть 1. Установка и проверка топологии Mininet.

- •Запустите виртуальную машину рабочей станции CyberOps.

- •Часть 2. Сбор и анализ данных протокола icmp в программе Wireshark.

- •4.4.2.8. «Анализ кадров Ethernet с помощью программы Wireshark»

- •Запустите виртуальную машину рабочей станции CyberOps.

- •4.5.2.10. «Изучение Nmap»

- •Часть 1. Изучение Nmap.

- •Запустите виртуальную машину рабочей станции CyberOps.

- •Часть 2. Проверка на наличие открытых портов.

- •4.6.2.7. «Изучение перехваченных пакетов dns и udp»

- •Часть 1. Запись данных ip-конфигурации вм.

- •Часть 2. Перехват запросов и ответов dns с помощью Wireshark.

- •Часть 3. Анализ перехваченных пакетов dns или udp.

- •4.6.4.3. «Изучение перехваченных пакетов tcp и udp»

- •Часть 1. Определение полей заголовков и принципа работы протокола tcp с помощью функции перехвата сеанса ftp программы Wireshark.

- •Часть 2. Определение полей заголовков и принцип работы протокола udp с помощью функции перехвата сеанса tftp программы Wireshark.

МИНИСТЕРСТВО ЦИФРОВОГО РАЗВИТИЯ, СВЯЗИ И МАССОВЫХ КОММУНИКАЦИЙ

ФЕДЕРАЛЬНОЕ ГОСУДАРСТВЕННОЕ БЮДЖЕТНОЕ ОБРАЗОВАТЕЛЬНОЕ УЧРЕЖДЕНИЕ ВЫСШЕГО ОБРАЗОВАНИЯ

«САНКТ-ПЕТЕРБУРГСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ ТЕЛЕКОММУНИКАЦИЙ ИМ. ПРОФ. М.А. БОНЧ-БРУЕВИЧА» (СПбГУТ)

Факультет Инфокоммуникационных сетей и систем Кафедра Защищенных систем связи

Дисциплина Защита операционных систем сетевых устройств

ОТЧЕТ ПО ЛАБОРАТОРНОЙ РАБОТЕ №4

Информационная безопасность (10.03.01)

(код и наименование направления/специальности)

Студенты группы ИКБ-06:

Ерохин А.Г.

(Ф.И.О.) (подпись)

Гуреев В.А.

(Ф.И.О.) (подпись)

Ананьев В.Р.

(Ф.И.О.) (подпись)

Преподаватель:

Панков А.В.

(Ф.И.О.) (подпись)

Оглавление

4.1.1.7. «Трассировка маршрута» 2

4.1.2.10. «Общие сведения о программе Wireshark» 4

4.4.2.8. «Анализ кадров Ethernet с помощью программы Wireshark» 10

4.5.2.10. «Изучение Nmap» 13

4.6.2.7. «Изучение перехваченных пакетов DNS и UDP» 16

4.6.4.3. «Изучение перехваченных пакетов TCP и UDP» 21

Вывод: 27

4.1.1.7. «Трассировка маршрута»

Цель работы:

Получить навыки трассировки маршрута к удалённому серверу.

Ход работы:

Часть 1. Проверка сетевого подключения с помощью команды ping.

Запустите виртуальную машину рабочей станции CyberOps.

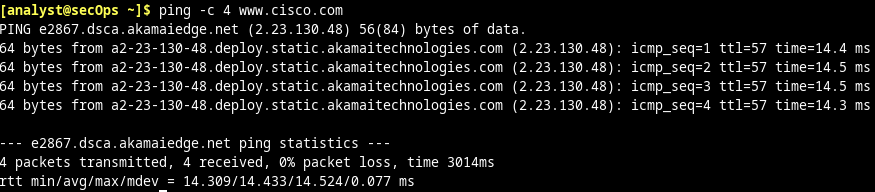

Откройте окно терминала в этой виртуальной машине, чтобы выполнить команду ping для удаленного сервера, например www.cisco.com (рис.1).

Рисунок 1 – Проверка сетевого подключения с помощью ping

В первой строке выходных данных отображается полное доменное имя (FQDN) e2867.dsca.akamaiedge.net. Затем — IP-адрес 2.23.130.48. Веб-узлы компании Cisco, содержащие одну и ту же информацию, размещаются на различных серверах (так называемых зеркалах) по всему миру. Таким образом, в зависимости от вашего местоположения, FQDN и IP-адрес будут разными.

Было отправлено четыре эхозапроса, и на каждый из них был получен ответ. Поскольку на каждый эхозапрос получен ответ, потеря пакетов составила 0 %. В среднем для передачи пакетов по сети потребовалось 3005 мс (миллисекунд). Миллисекунда — это 1/1000 секунды. Полученные вами результаты могут отличаться.

Часть 2. Проверка маршрута к удалённому серверу с помощью Traceroute.

В командной строке терминала введите traceroute www.cisco.com.

Рисунок 2 – Трассировка маршрута к удалённому серверу

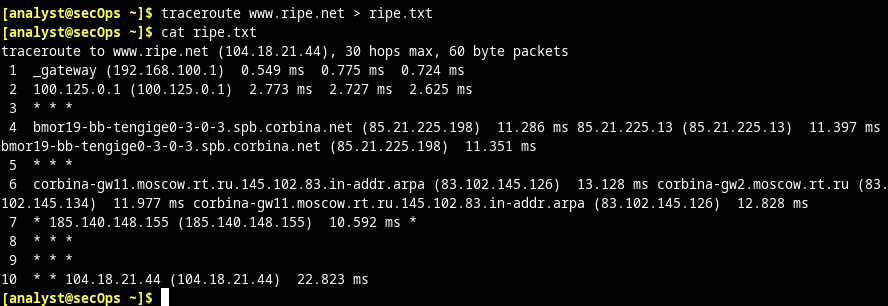

Выполните и сохраните результаты инструмента traceroute для одного из следующих веб-сайтов (рис.3). Это веб-сайты регионального интернет-регистратора (Regional Internet Registry, RIR), расположенные в различных частях мира.

Африка: www.afrinic.net

Австралия: www.apnic.net

Европа: www.ripe.net

Южная Америка: www.lacnic.net

Рисунок 3 – Трассировка маршрута к удалённому серверу www.ripe.net

4.1.2.10. «Общие сведения о программе Wireshark»

Цель работы:

Получить навыки работы в Wireshark.

Ход работы:

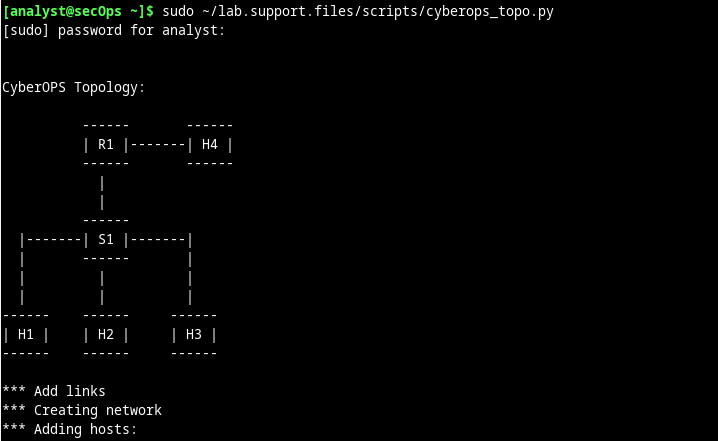

Часть 1. Установка и проверка топологии Mininet.

Запустите виртуальную машину рабочей станции CyberOps.

Откройте эмулятор терминала для запуска mininet и введите следующую команду в командной строке sudo ~/lab.support.files/scripts/ cyberops_topo.py (рис.4).

Рисунок 4 – Запуск mininet

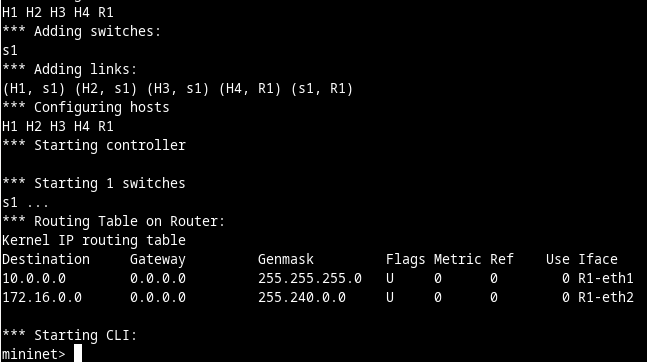

В командной строке mininet запустите окна терминала на узлах H1 и H2. Будут открыты отдельные окна для этих узлов. Каждый узел будет иметь собственную отдельную конфигурацию для сети, в частности уникальные IP- и MAC-адреса.

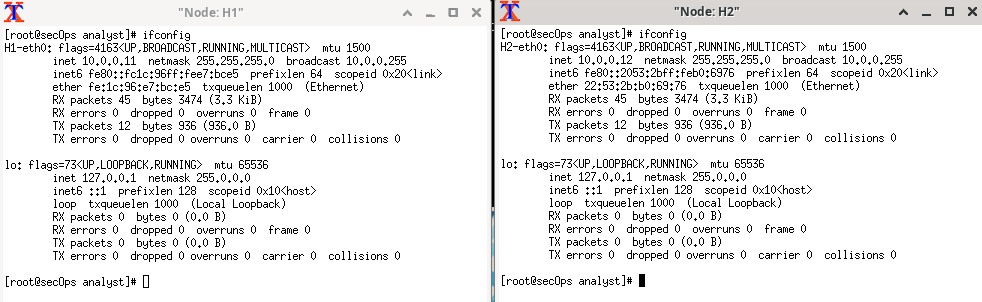

В командной строке на узле H1 введите ifconfig для проверки IPv4-адреса и запишите MAC-адрес. Повторите операцию для узла H2. IPv4-адрес и MAC-адрес выделены ниже для справки (рис.5).

Рисунок 5 – Информация об активных интерфейсах H1 и H2

Записали IP и MAC адреса для H1 и H2 в табл.1.

Таблица 1 – IP и MAC адреса

Интерфейс узла |

IP-адрес |

MAC-адрес |

H1-eth0 |

10.0.0.11 |

fe:1c:96:e7:bc:e5 |

H2-eth0 |

10.0.0.12 |

22:53:2b:b0:69:76 |