- •Оглавление

- •2.1.2.10. «Изучение процессов, потоков, дескрипторов и реестра Windows»

- •Часть 1. Изучение процессов.

- •Часть 2. Изучение потоков и дескрипторов.

- •Часть 3. Изучение реестра Windows.

- •2.2.1.10. «Создание учётных записей пользователей»

- •Часть 1. Создание новой локальной учетной записи пользователя.

- •Часть 2. Просмотр свойств учётной записи пользователя.

- •Часть 3. Изменение локальных учётных записей пользователей.

- •2.2.1.11. «Использование Windows PowerShell»

- •2.2.1.12. «Диспетчер задач Windows»

- •Часть 1. Работа на вкладке Processes.

- •Часть 2. Работа на вкладке Services

- •Часть 3. Работа на вкладке Performance

- •2.2.1.13. «Мониторинг системных ресурсов в Windows и управление ими»

- •Часть 1. Запуск и установка службы Routing and Remote Access.

- •Часть 2. Работа со служебной программой Computer Management.

- •Часть 3. Настройка компонента «Администрирование»

МИНИСТЕРСТВО ЦИФРОВОГО РАЗВИТИЯ, СВЯЗИ И МАССОВЫХ КОММУНИКАЦИЙ

ФЕДЕРАЛЬНОЕ ГОСУДАРСТВЕННОЕ БЮДЖЕТНОЕ ОБРАЗОВАТЕЛЬНОЕ УЧРЕЖДЕНИЕ ВЫСШЕГО ОБРАЗОВАНИЯ

«САНКТ-ПЕТЕРБУРГСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ ТЕЛЕКОММУНИКАЦИЙ ИМ. ПРОФ. М.А. БОНЧ-БРУЕВИЧА» (СПбГУТ)

Факультет Инфокоммуникационных сетей и систем Кафедра Защищенных систем связи

Дисциплина Защита операционных систем сетевых устройств

ОТЧЕТ ПО ЛАБОРАТОРНОЙ РАБОТЕ №2

Информационная безопасность (10.03.01)

(код и наименование направления/специальности)

Студенты группы ИКБ-06:

Ерохин А.Г.

(Ф.И.О.) (подпись)

Гуреев В.А.

(Ф.И.О.) (подпись)

Ананьев В.Р.

(Ф.И.О.) (подпись)

Преподаватель:

Панков А.В.

(Ф.И.О.) (подпись)

Оглавление

2.1.2.10. «Изучение процессов, потоков, дескрипторов и реестра Windows» 3

2.2.1.10. «Создание учётных записей пользователей» 11

2.2.1.11. «Использование Windows PowerShell» 17

2.2.1.12. «Диспетчер задач Windows» 23

2.2.1.13. «Мониторинг системных ресурсов в Windows и управление ими» 30

Вывод: 49

2.1.2.10. «Изучение процессов, потоков, дескрипторов и реестра Windows»

Цель работы:

Изучить процессы, потоки и дескрипторы с помощью средства Process Explorer, входящего в состав SysInternals Suite. Изменение параметры реестра Windows.

Ход работы:

Часть 1. Изучение процессов.

Шаг 1. Загрузка Windows SysInternals Suite.

Шаг 2. Изучение свойства какого-либо активного процесса.

Перейдите в папку SysinternalsSuite, содержащую извлеченные файлы.

Откройте procexp.exe. Примите лицензионное соглашение Process Explorer при появлении соответствующего запроса.

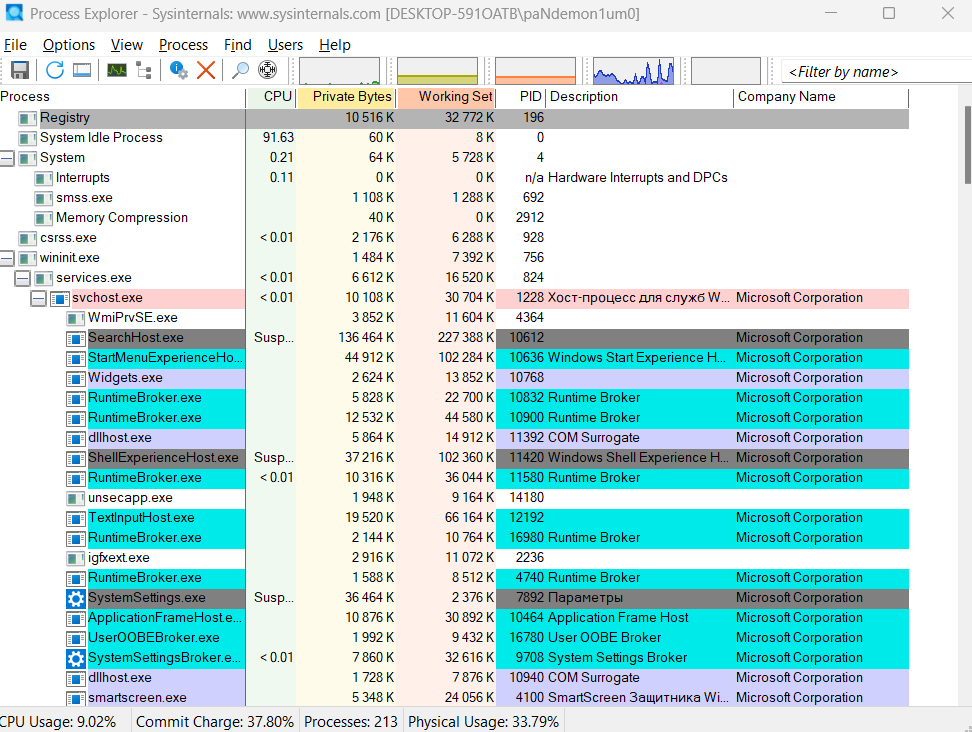

Process Explorer отображает список процессов, выполняющихся в настоящее время (рис.1).

Рисунок 1 – Список процессов

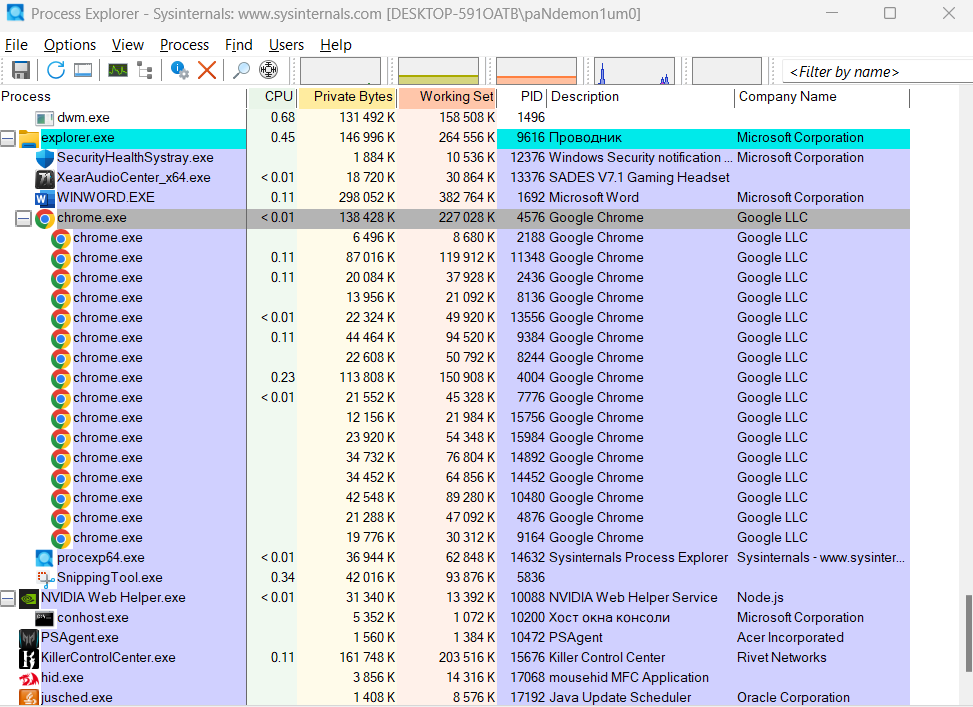

Чтобы найти процесс веб-обозревателя, перетащите значок Find Window's Process (

)

(Найти процесс по окну) в открытое

окно веб-браузера. В этом примере

используется Google Chrome (рис.2).

)

(Найти процесс по окну) в открытое

окно веб-браузера. В этом примере

используется Google Chrome (рис.2).

Рисунок 2 – Процессы веб-обозревателя

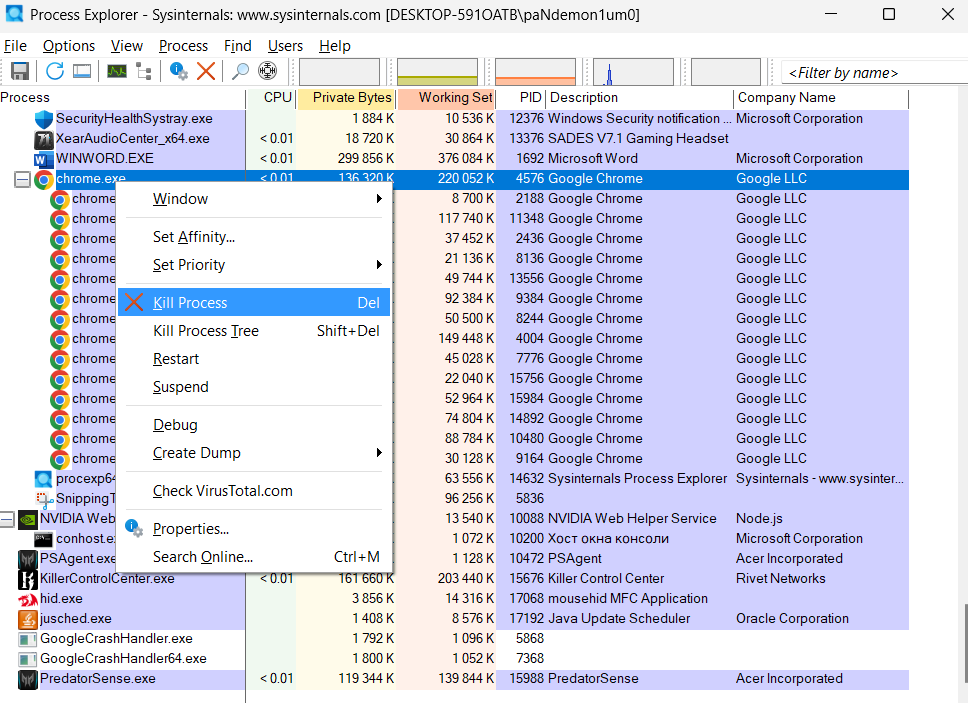

Процесс Google Chrome можно завершить из Process Explorer. Щелкните правой кнопкой мыши по выбранному процессу и выберите Kill Process (рис.3).

Рисунок 3 – Удаление процесса

После удаления процесса браузер Google Chrome закрылся.

Шаг 3. Запустите еще один процесс.

Откройте командную строку. (Пуск > поиск Командная строка > выберите Командная строка)

Перетащите значок Find Window's Process ( ) (Найти процесс по окну) в окно Command Prompt (Командная строка) и найдите выделенный процесс в Process Explorer.

Процесс для окна Command Prompt (Командная строка) — cmd.exe. Родительский процесс — explorer.exe. Процесс cmd.exe имеет дочерний процесс — conhost.exe (рис.4.).

![]()

Рисунок 4 – Отображение нового процесса

Перейдите в окно Command Prompt (Командная строка). Запустите ping в командной строке и проследите за изменениями в процессе cmd.exe.

Под основным процессом cmd появился подпроцесс ping

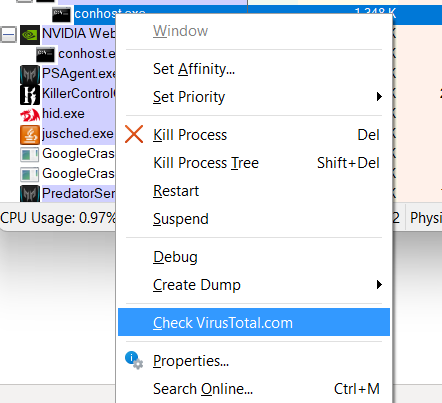

Просматривая список активных процессов, вы увидите дочерний процесс conhost.exe, который может показаться подозрительным. Для того чтобы проверить наличие вредоносного содержимого, щелкните правой кнопкой мыши conhost.exe и выберите Check VirusTotal (Проверить VirusTotal). При появлении запроса нажмите Yes (Да), чтобы принять условия использования VirusTotal. Нажмите кнопку OK в ответ на следующий запрос (рис.5).

Рисунок 5 – Проверка на наличие вредоносного содержимого

Разверните окно Process Explorer или прокрутите вправо, пока не появится столбец VirusTotal. Щелкните ссылку в столбце VirusTotal. Результаты по вредоносному содержимому процесса conhost.exe открываются в веб-обозревателе по умолчанию.

Щелкните правой кнопкой мыши по процессу cmd.exe и выберите Kill Process (Удалить процесс).

Дочерний процесс остался.