- •Оглавление

- •1.0.1.2. «Опытный хакер показывает нам, как это делается…»

- •1.1.1.4. «Установка виртуальной машины CyberOps Workstation»

- •Часть 1: Подготовка хост-компьютера к виртуализации.

- •Часть 2: Запуск виртуальной машины и вход в операционную систему.

- •Часть 3: Завершение работы виртуальных машин

- •1.1.1.5. «Кибербезопасность: практические примеры»

- •1.1.3.4. «Визуализация «черных» хакеров»

- •1.2.2.5. «Как стать защитником»

- •Часть 1. Поиск сертификатов.

- •Часть 2. Должности по специальности «кибербезопасность»

МИНИСТЕРСТВО ЦИФРОВОГО РАЗВИТИЯ, СВЯЗИ И МАССОВЫХ КОММУНИКАЦИЙ

ФЕДЕРАЛЬНОЕ ГОСУДАРСТВЕННОЕ БЮДЖЕТНОЕ ОБРАЗОВАТЕЛЬНОЕ УЧРЕЖДЕНИЕ ВЫСШЕГО ОБРАЗОВАНИЯ

«САНКТ-ПЕТЕРБУРГСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ ТЕЛЕКОММУНИКАЦИЙ ИМ. ПРОФ. М.А. БОНЧ-БРУЕВИЧА» (СПбГУТ)

Факультет Инфокоммуникационных сетей и систем Кафедра Защищенных систем связи

Дисциплина Защита операционных систем сетевых устройств

ОТЧЕТ ПО ЛАБОРАТОРНОЙ РАБОТЕ №1

Информационная безопасность (10.03.01)

(код и наименование направления/специальности)

Студенты группы ИКБ-06:

Ерохин А.Г.

(Ф.И.О.) (подпись)

Гуреев В.А.

(Ф.И.О.) (подпись)

Ананьев В.Р.

(Ф.И.О.) (подпись)

Преподаватель:

Панков А.В.

(Ф.И.О.) (подпись)

Оглавление

1.0.1.2. «Опытный хакер показывает нам, как это делается…» 2

1.1.1.4. «Установка виртуальной машины CyberOps Workstation» 3

1.1.1.5. «Кибербезопасность: практические примеры» 2

1.1.3.4. «Визуализация «черных» хакеров» 4

1.2.2.5. «Как стать защитником» 7

Вывод: 11

1.0.1.2. «Опытный хакер показывает нам, как это делается…»

Цель работы:

Понимание уязвимостей беспроводной связи и других распространенных технологий.

Ход работы:

Какая уязвимость была использована?

Главной уязвимостью является ограниченный пул кодов ключей.

Какую информацию и данные может получить хакер, используя эту уязвимость?

Здесь взломщик получит больше материальную выгоду через кражу самой машины или вещей из нее.

Как выполняется такой взлом?

Взлом выполняется обычным перебором машин.

Чем именно вас заинтересовал этот конкретный способ взлома?

Меня заинтересовал этот метод взлома тем, что он показывает халатность производителей чип-ключей. Хотя, почитав дополнительно, сейчас ситуация улучшилась в этом плане, но появились авто- взломщики, которые имитируют сигнал от родного чип-ключа

Как можно предотвратить этот конкретный способ взлома?

Именно этот вид взлома можно исправить, расширив пул ключей, либо сделать их генерацию при каждом открытии.

1.1.1.4. «Установка виртуальной машины CyberOps Workstation»

Цель работы:

Подготовить компьютер для виртуализации и импортировать виртуальную машину в реестр устройств приложения VMware Workstation.

Ход работы:

Часть 1: Подготовка хост-компьютера к виртуализации.

Загрузить и установить программное обеспечение для виртуализации настольных систем, а также загрузите файл образа для выполнения лабораторных работ этого курса. В ходе этой лабораторной работы вы будете пользоваться виртуальной машиной с операционной системой Linux.

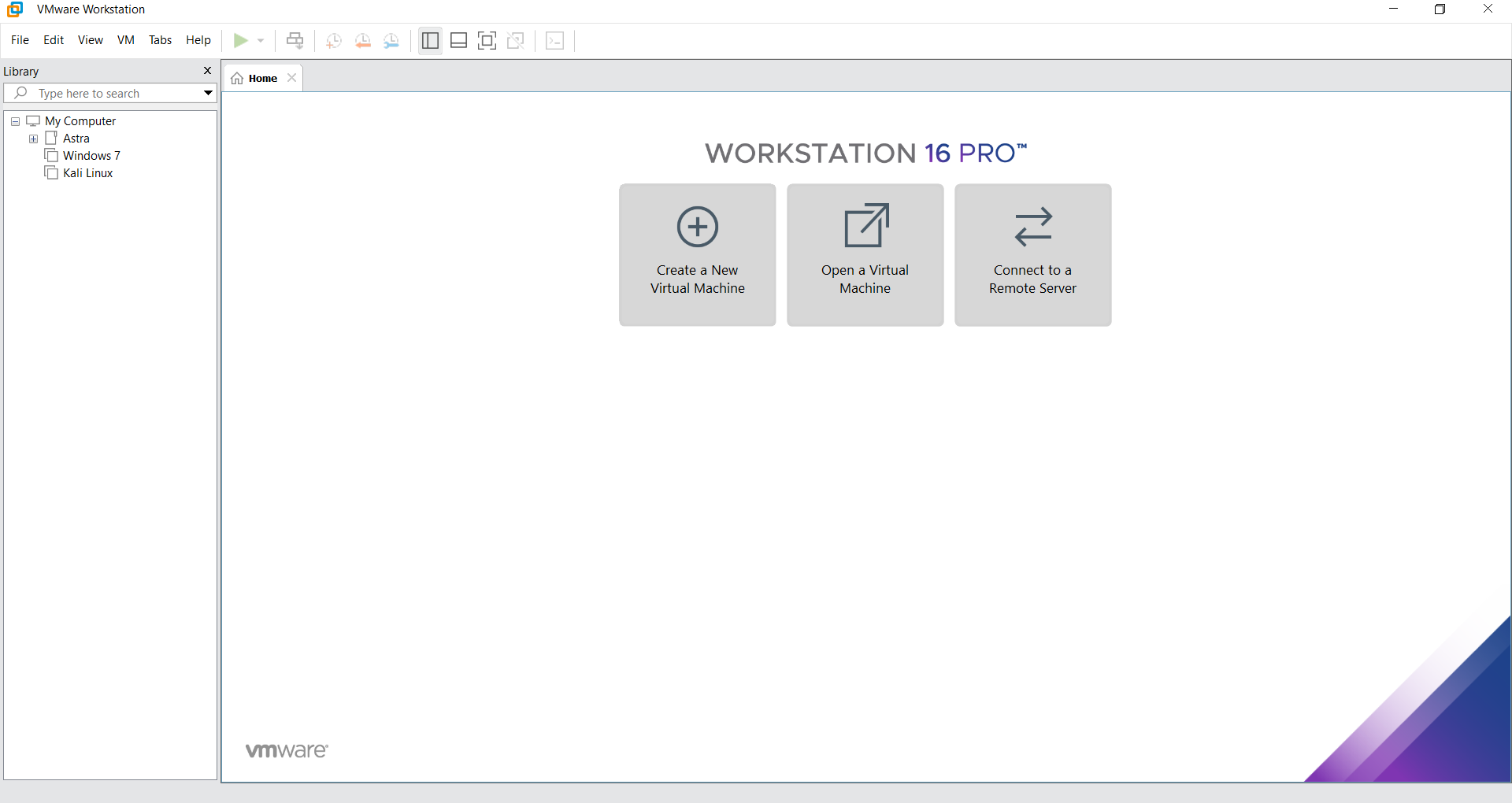

Загрузили и установили VMware Workstation и импортировали виртуальную машину (рис.1 – рис.2).

Рисунок 1 – Установка VMware Workstation

Рисунок 2 – Импортирование виртуальной машины

Часть 2: Запуск виртуальной машины и вход в операционную систему.

Выбрали виртуальную машину CyberOps среди имеющихся и выполнили запуск (рис.3).

Рисунок 3 – Запуск виртуальной машины

Виртуальную машину, которую мы только что установили, можно использовать для выполнения многих лабораторных работ в рамках данного курса.

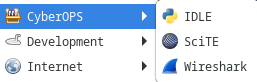

Список приложений в меню CyberOps (рис.4).

Рисунок 4 – Список необходимых приложений

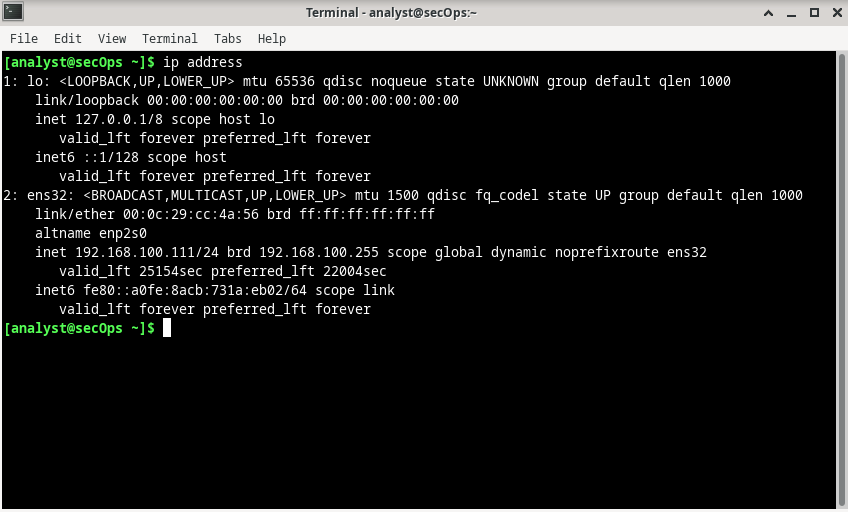

Открываем приложение Terminal Emulator. Для того чтобы определить IP-адрес своей виртуальной машины, в командной строке вводим команду ip-address (рис.5).

Рисунок 5 – Определение IP адреса

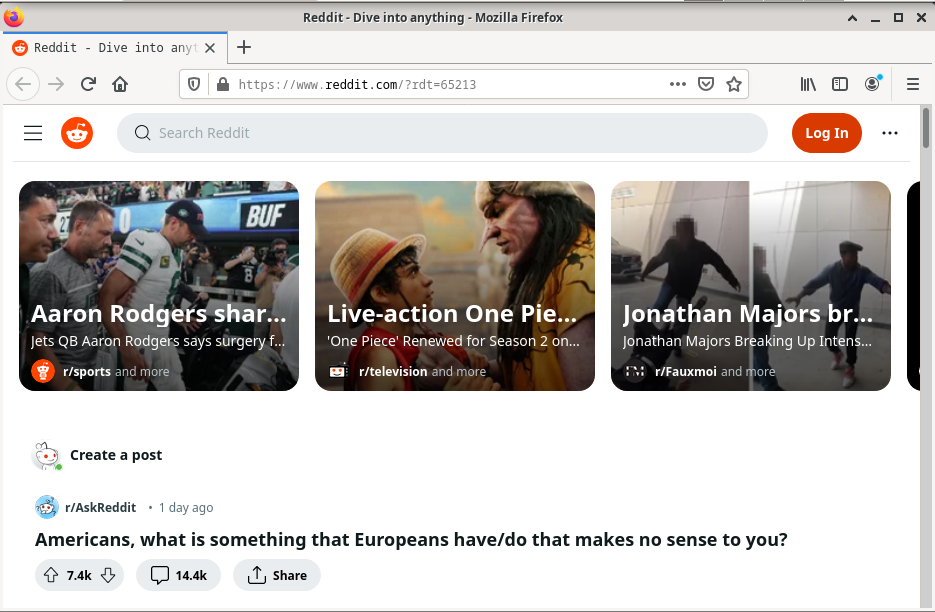

Найдем и запускаем веб-обозреватель (рис.6).

Рисунок 6 – Браузер

Часть 3: Завершение работы виртуальных машин

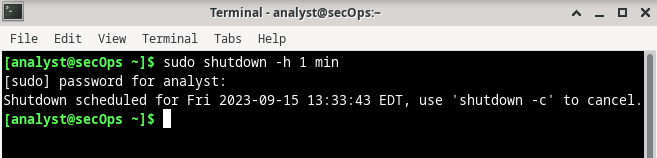

Закрываем виртуальную машину с помощью интерфейса командной строки (рис.7).

Рисунок 7 – Завершение работы с использованием терминала

1.1.1.5. «Кибербезопасность: практические примеры»

Цель работы:

Изучить и проанализировать инциденты кибербезопасности.

Ход работы:

Правительственные организации, предприятия и отдельные пользователи все чаще становятся целями кибератак, и эксперты в области прогнозируют, что количество этих атак, скорее всего, возрастет в будущем. Распространение информации по вопросам кибербезопасности является важнейшим приоритетным направлением во всем мире, поскольку серьезные инциденты кибербезопасности способны поставить под угрозу глобальную экономику. По данным отчета Центра стратегических и международных исследований (CSIS), оценка ущерба от киберпреступности для глобальной экономики составляет более 400 млрд долларов ежегодно, а только в США в 2013 г. как минимум 3000 компаний пострадали от взлома своих систем. В этой лабораторной работе вы будете изучать четыре очень эффективных вида кибератак, а также обсудите все аспекты каждой атаки.

Home Depot

Кто стали жертвами атаки?

Жертвами стали клиенты ритейлера Home Depot

Какие технологии и инструменты использовались в ходе атаки? Использовалось вредоносное ПО BlackPos. Вредоносное ПО, которое разрабатывалось для конкретных торговых точек. В частности, зацепляет информацию о треке, поэтому его называют перехватчиком межпроцессной связи. После установки эта вредоносная программа ищет pos.exe файл в системе и анализирует содержимое данных финансовых карт.

Когда произошла атака в сети?

Апрель 2014 года - Сентябрь 2014 года.

На какие системы была направлена атака?

ПО было нацелено на уязвимости платежной системы, применяя уязвимость нулевого дня (уязвимость, которая еще не встречалась). Также из-за халатности руководства были установлены устаревшие антивирусные системы, а сканирование проходило чрезвычайно редко и только в отдельных частях системы. Мониторинг ненормального сетевого трафика не проводился.

Какова была мотивация хакеров в данном случае? На какие результаты они рассчитывали?

Тут было два фактора: специальная халатность (саботирование) руководства + желание наживиться у хакеров.

Что стало результатом атаки (кража данных, вымогательство, повреждение системы и т. д.)?

56 миллионов номеров кредитных карт клиентов ритейлера.