Лабораторная работа №6

.docxМИНИСТЕРСТВО ЦИФРОВОГО РАЗВИТИЯ, СВЯЗИ И МАССОВЫХ КОММУНИКАЦИЙ РОССИЙСКОЙ ФЕДЕРАЦИИ ФЕДЕРАЛЬНОЕ ГОСУДАРСТВЕННОЕ БЮДЖЕТНОЕ ОБРАЗОВАТЕЛЬНОЕ УЧРЕЖДЕНИЕ ВЫСШЕГО ОБРАЗОВАНИЯ

«САНКТ-ПЕТЕРБУРГСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ ТЕЛЕКОММУНИКАЦИЙ ИМ. ПРОФ. М.А. БОНЧ-БРУЕВИЧА»

(СПбГУТ)

Факультет Инфокоммуникационных сетей и систем

Кафедра Защищенных систем связи

ЛАБОРАТОРНАЯ РАБОТА №6

Создание базовой сети в Packet Tracer, защита передачи через IPSec

Направление/специальность подготовки

10.03.01 Информационная безопасность

(код и наименование направления/специальности)

Студенты:

Гуреев В. А., ИКБ-06

(Ф.И.О., № группы) (подпись)

Ерохин А. Г., ИКБ-06

(Ф.И.О., № группы) (подпись)

Ананьев В. Р., ИКБ-06

(Ф.И.О., № группы) (подпись)

Преподаватель:

Поляничева А.В.

(Ф.И.О.) (подпись)

Цель работы:

В данной лабораторной работе необходимо создать с нуля сеть в packet tracer, настроить телефонию, а также защитить передаваемые данные с помощью IPSec.

Используемое программное обеспечение:

Для выполнения лабораторной работы используется установленный дистрибутив Cisco Packet Tracer.

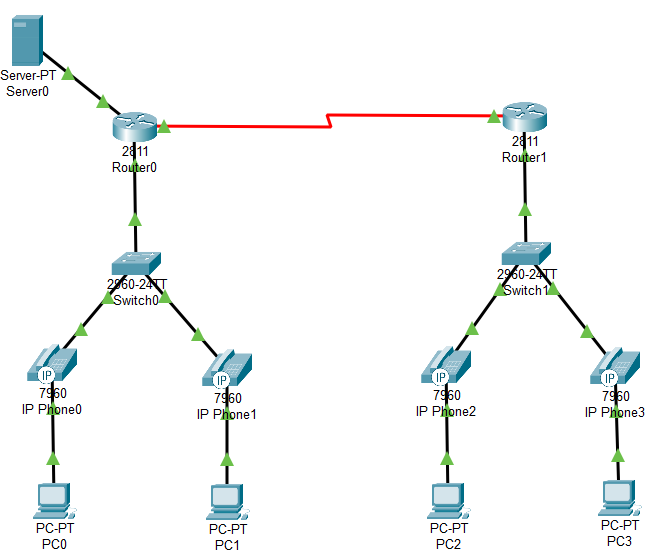

Схема лабораторной работы:

Рис.1 – Схема сети, созданной с нуля в Packet Tracer

Ход работы:

Настройка маршрутизаторов:

В каждый предварительно выключенный маршрутизатор необходимо добавить модуль HWIC-2T. Затем соединить их serial кабелями.

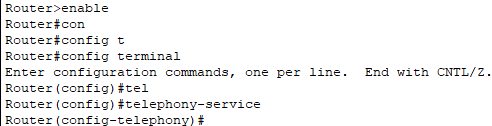

Проверка работы команды telephony-service

Рис.2 – Проверка работы команды telephony-service на маршрутизаторах R0, R1

Проверка лицензии для активации IPSec

![]()

Рис.3 – Проверка лицензии для активации IPSec на маршрутизаторах R0, R1

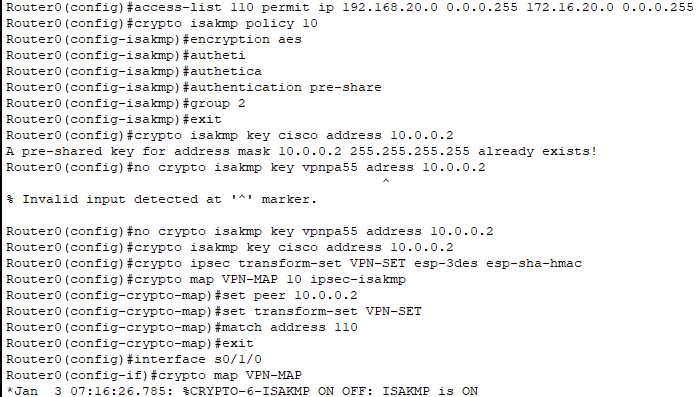

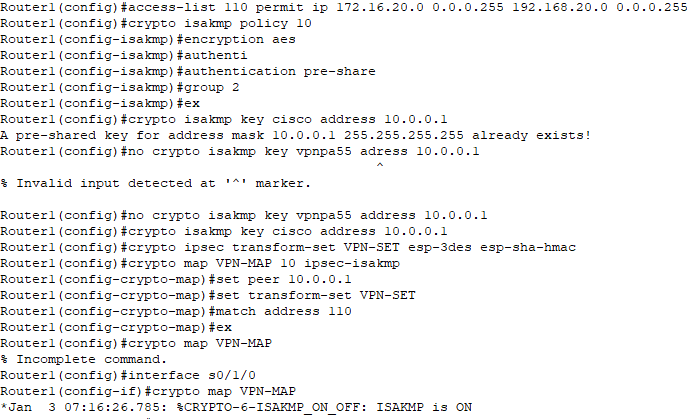

Настройка IPSec

Рис.4 – Настройка IPSec на маршрутизаторе R0

Рис.5 – Настройка IPSec на маршрутизаторе R1

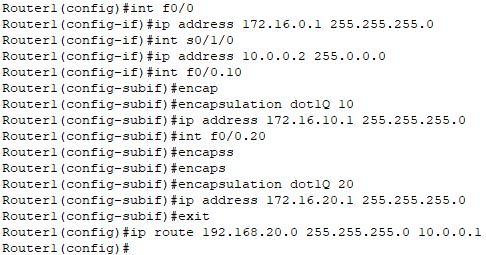

Настройка маршрутизации и интерфейсов

Рис.6 – Настройка маршрутизации и интерфейсов на роутере R0

Рис.7 – Настройка маршрутизации и интерфейсов на роутере R1

Настройка DHCP

Рис.8 – Настройка DHCP на маршрутизаторе R0

Рис.9 – Настройка DHCP на маршрутизаторе R1

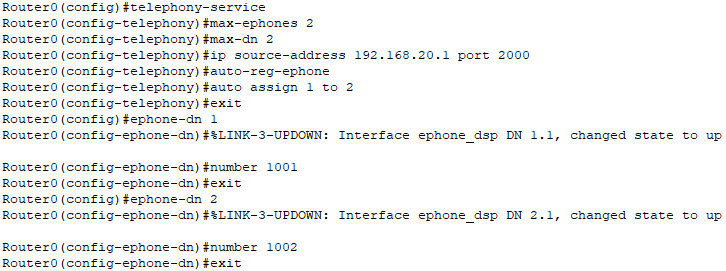

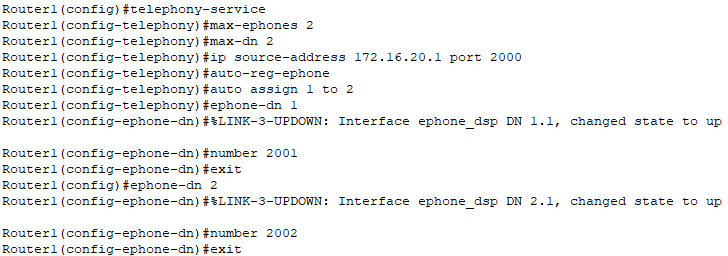

Настройка telephony-service, auto assign

Рис.10 – Настройка telephony service, auto assign на маршрутизаторе R0

Рис.11 – Настройка telephony service, auto assign на маршрутизаторе R1

Настройка Dial-peer

![]()

Рис.12 – Настройка Dial-peer на маршрутизаторе R0

![]()

Рис.13 – Настройка Dial-peer на маршрутизаторе R1

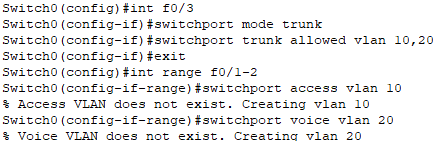

Настройка коммутаторов:

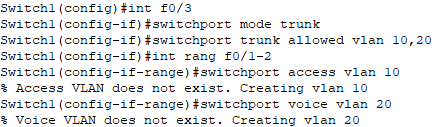

Настройка портов

Рис.14 – Настройка портов на коммутаторе S0

Рис.15 – Настройка портов на коммутаторе S1

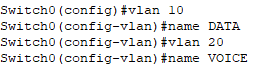

Настройка VLAN

Рис.16 – Настройка VLAN на коммутаторе S0

![]()

Рис.17 – Настройка VLAN на коммутаторе S1

Работа с PC:

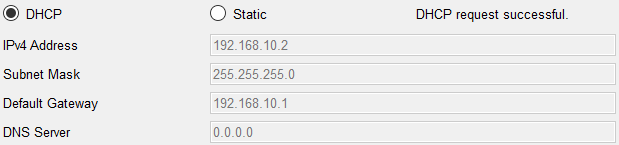

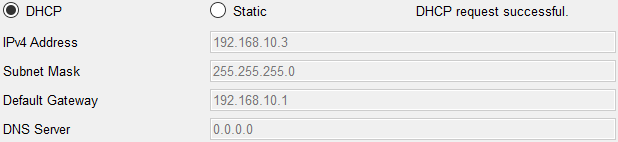

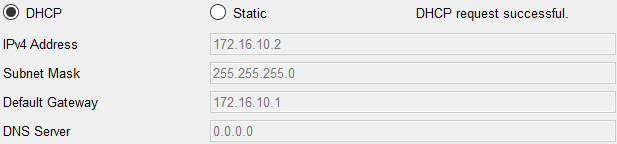

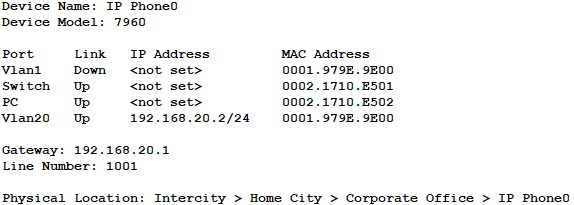

Проверка выдачи IP по DHCP

Рис.17 – Выдача IP-адреса PC0 по DHCP

Рис.18 – Выдача IP-адреса PC1 по DHCP

Рис.19 – Выдача IP-адреса PC2 по DHCP

Рис.20 – Выдача IP-адреса PC3 по DHCP

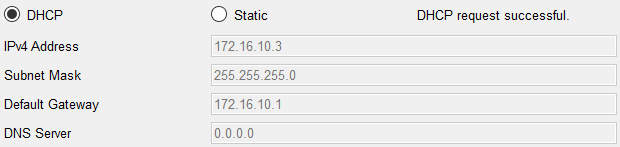

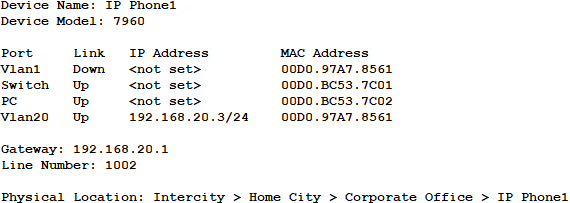

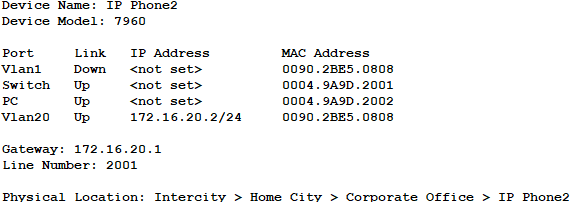

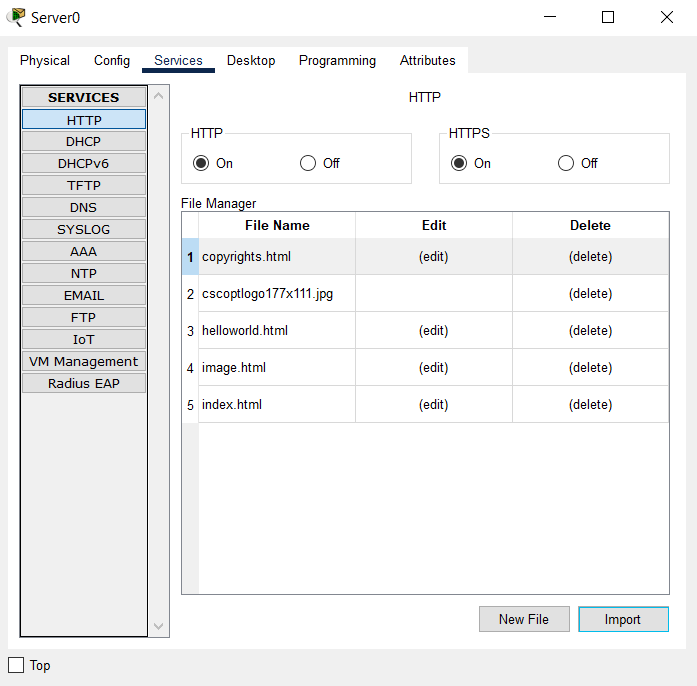

Автоматическая регистрация телефонов:

Рис.21 – Phone0

Рис.22 – Phone1

Рис.23 – Phone2

Рис.24 – Phone3

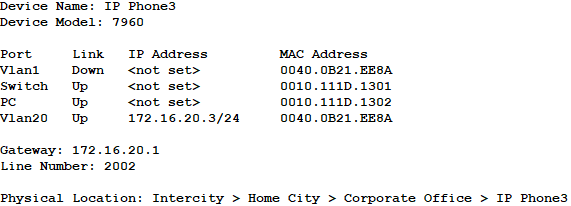

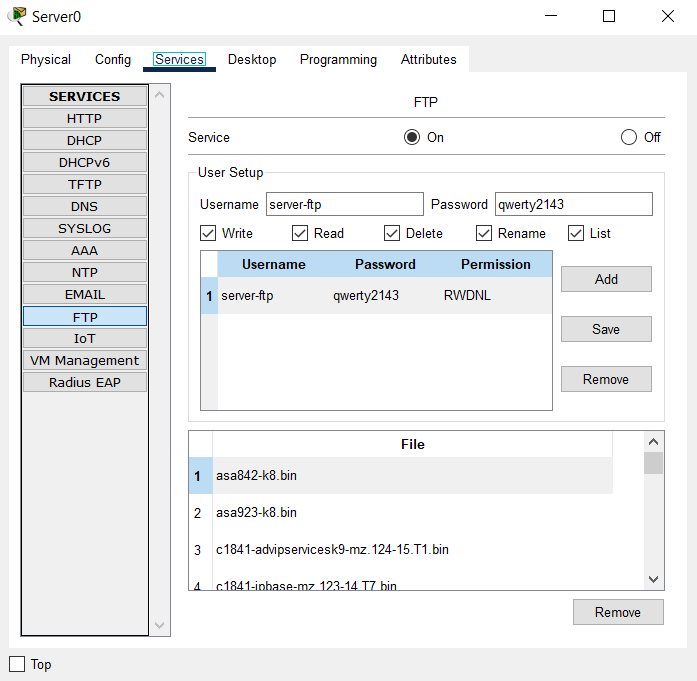

Настройка сервера:

Рис.25 – Настройка FTP

Рис.26 – Настройка HTTP

Проверка:

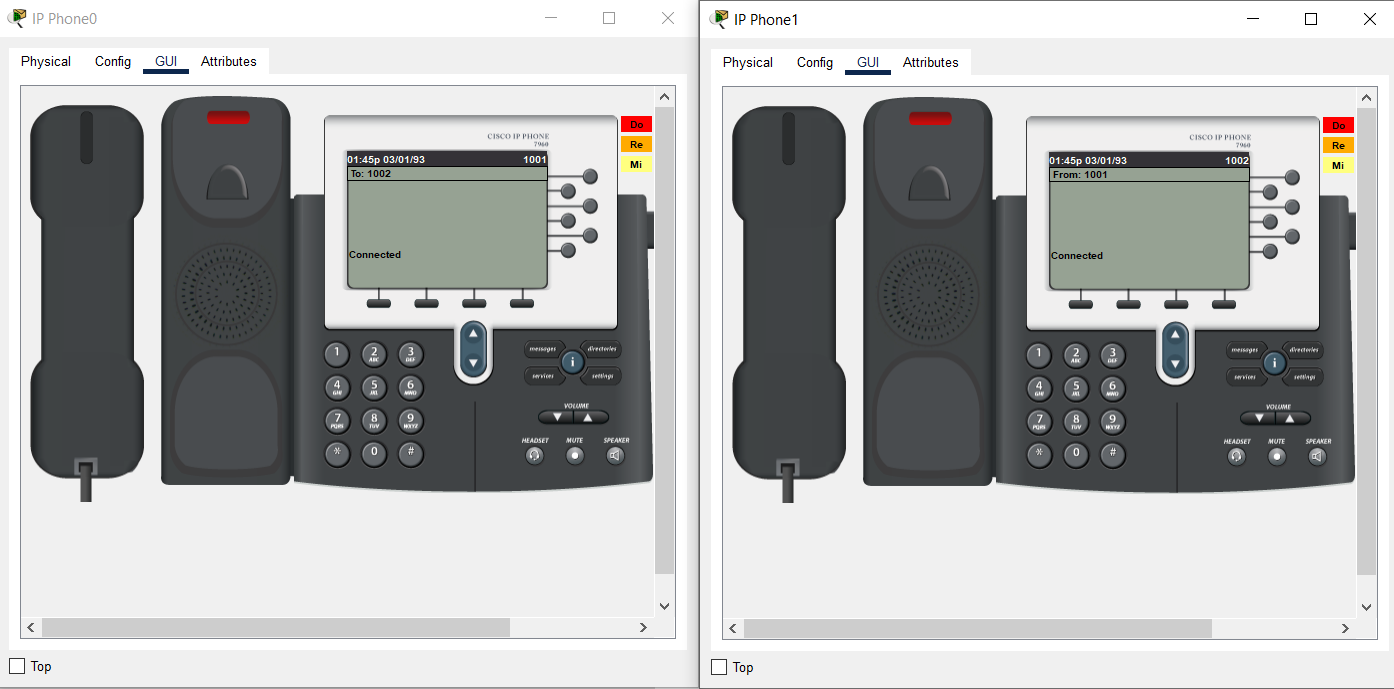

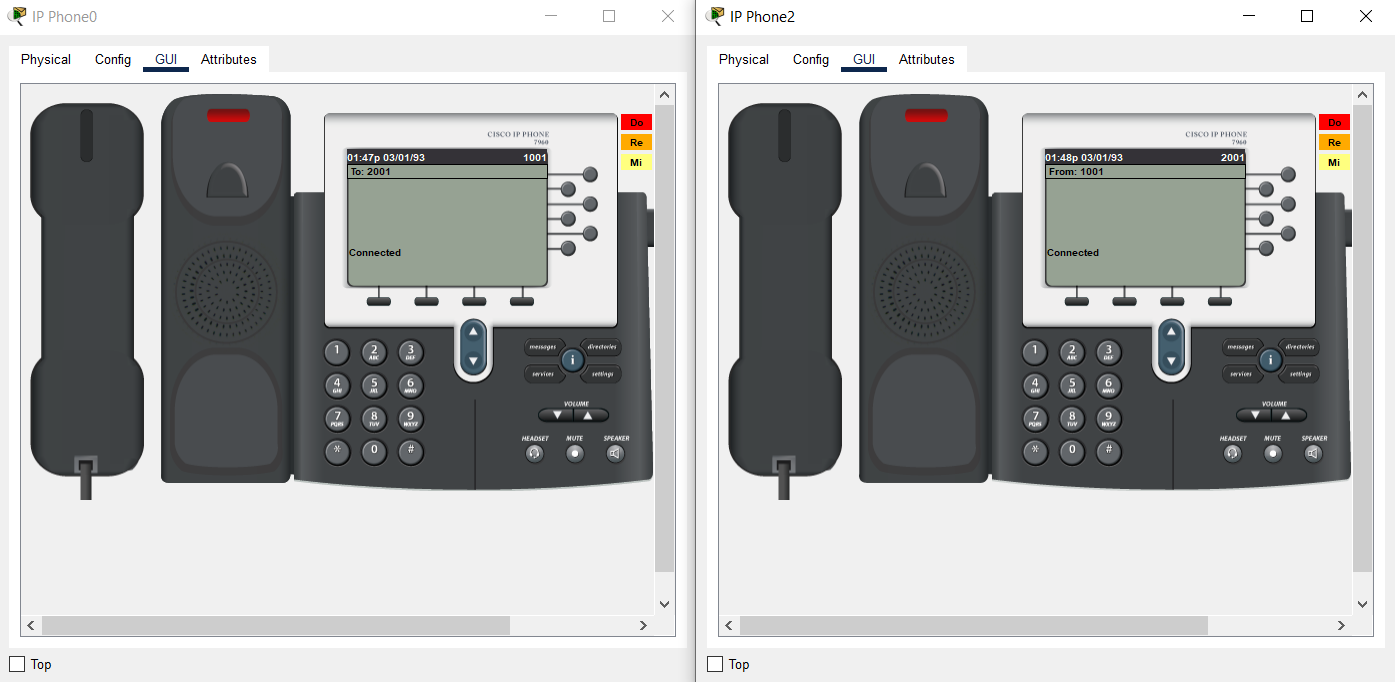

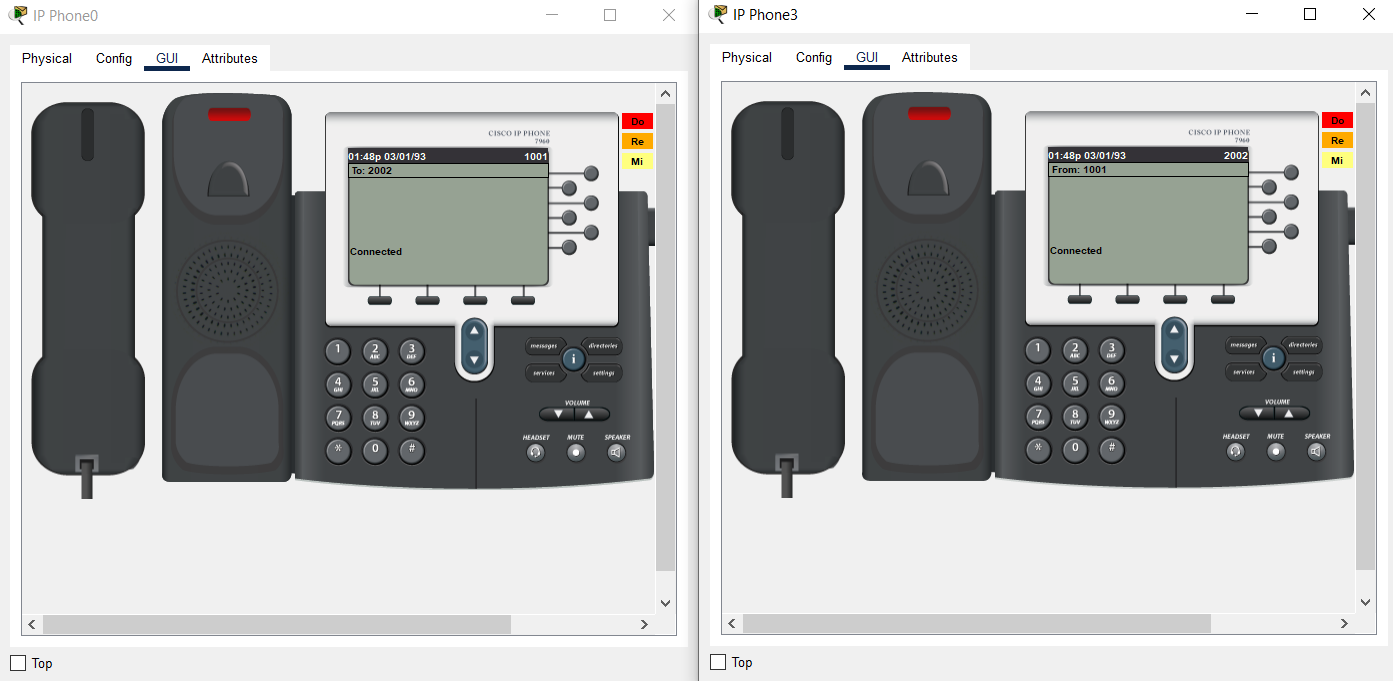

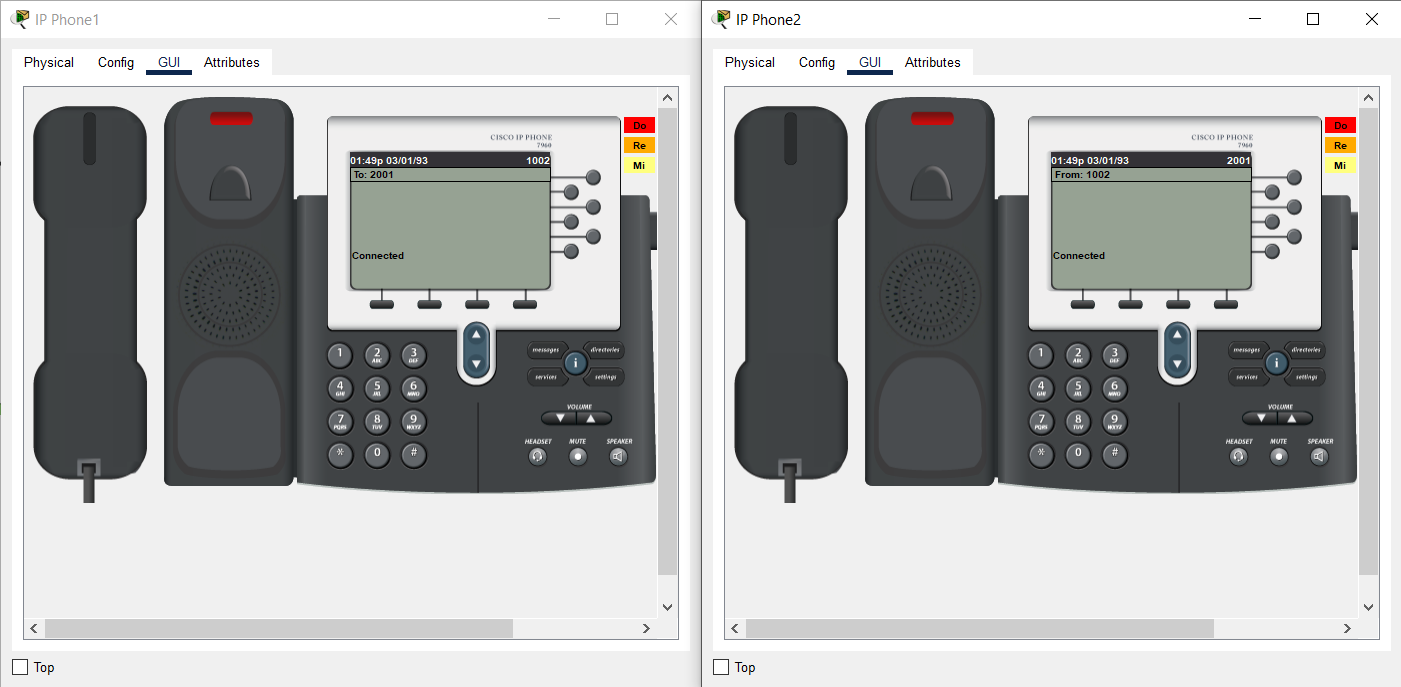

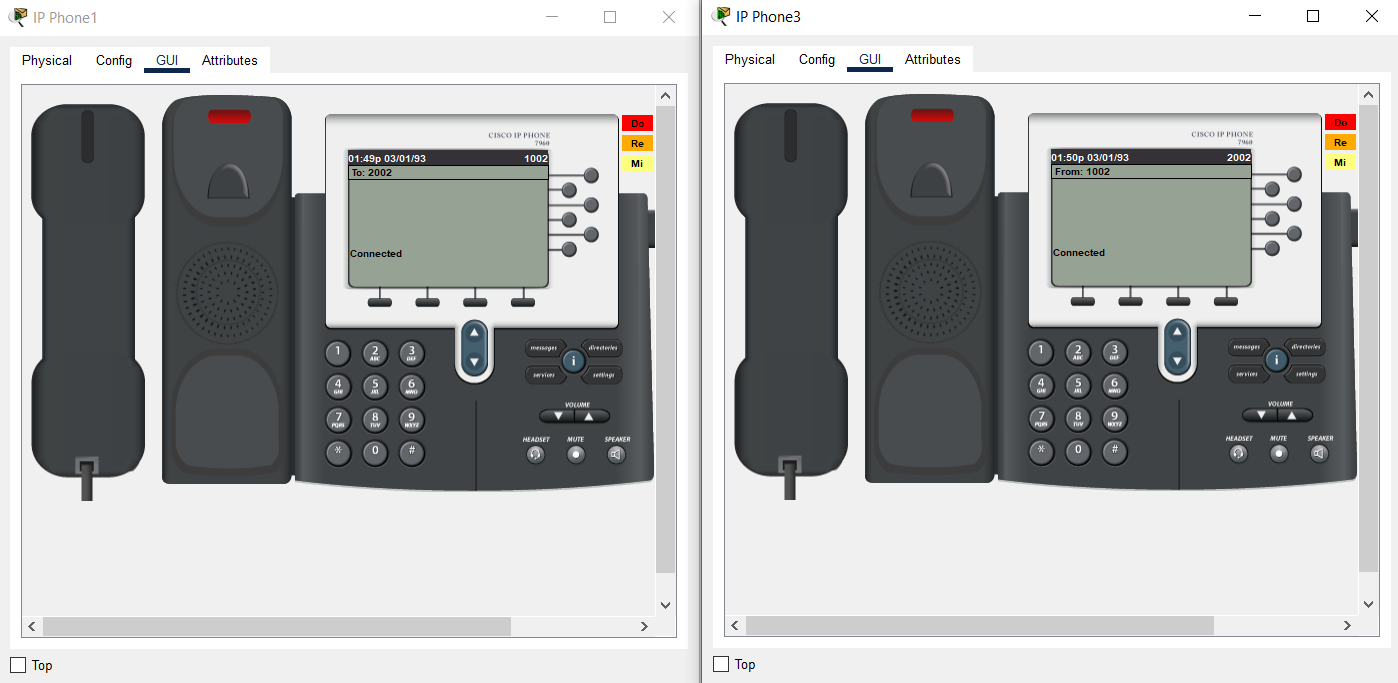

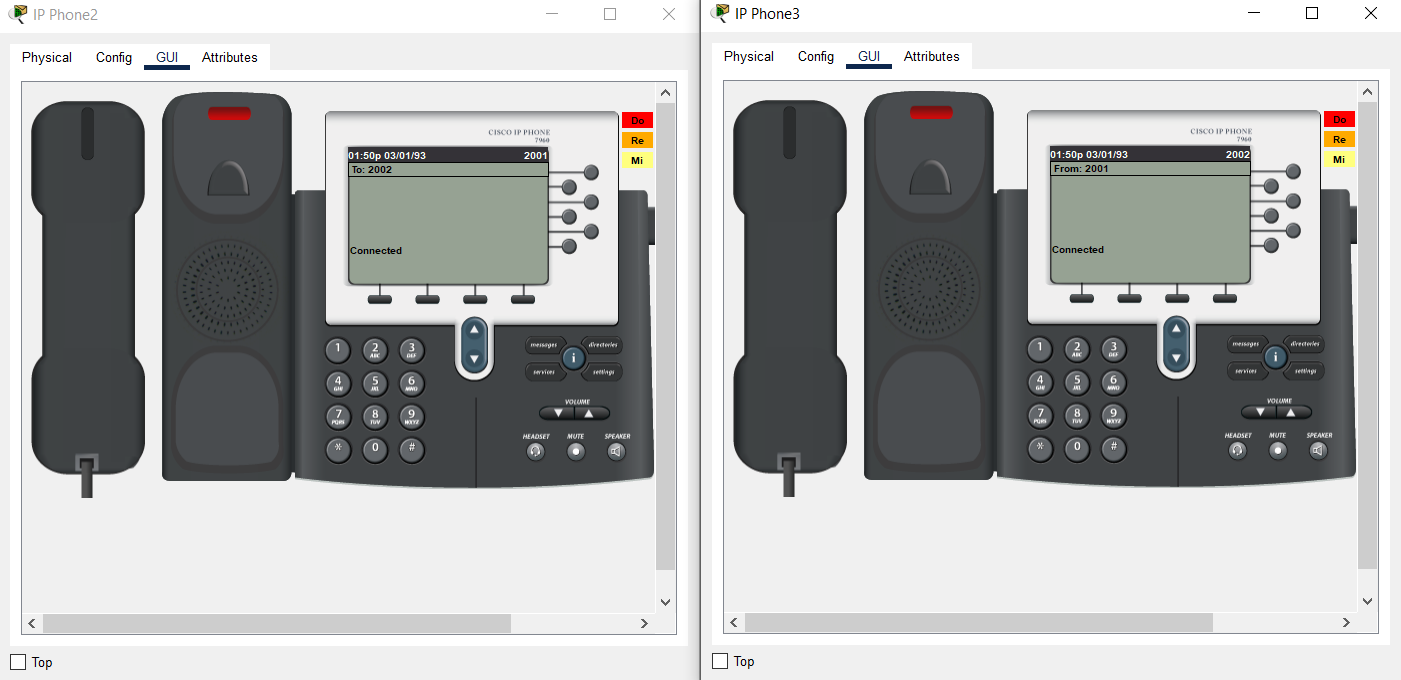

Проверка соединения через Dial-peer между телефонами разных сетей с помощью графического интерфейса

Рис.27 – Проверка соединения между Phone0 и Phone1

Рис.28 – Проверка соединения между Phone0 и Phone2

Рис.29 – Проверка соединения между Phone0 и Phone3

Рис.30 – Проверка соединения между Phone1 и Phone2

Рис.31 – Проверка соединения между Phone1 и Phone3

Рис.32 – Проверка соединения между Phone2 и Phone3

Проверка трафика SCCP

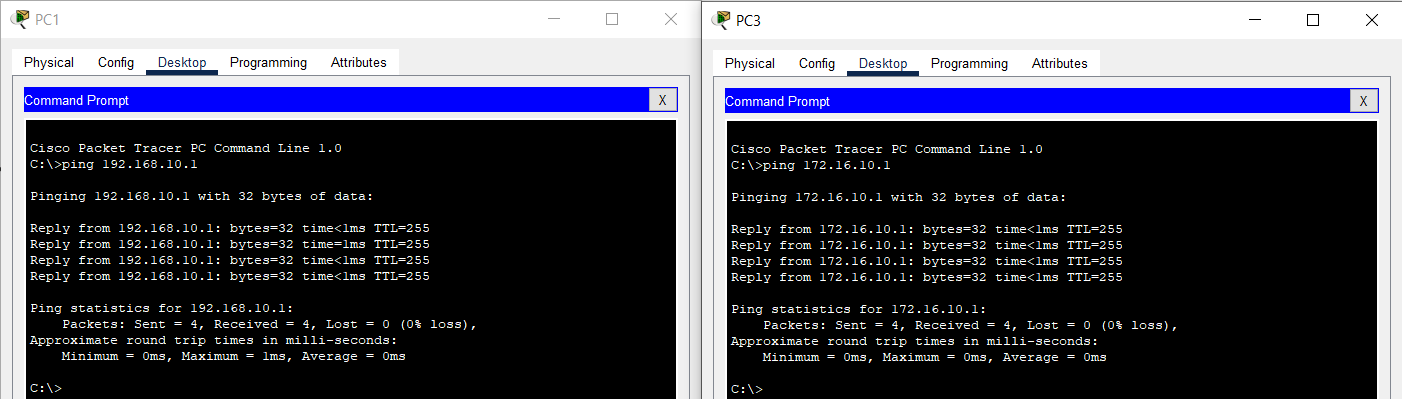

Проверка доступа к маршрутизаторам у компьютеров

Рис.33 – Проверка ping-запроса от компьютеров (PC1, PC3) к маршрутизаторам (R0, R1)

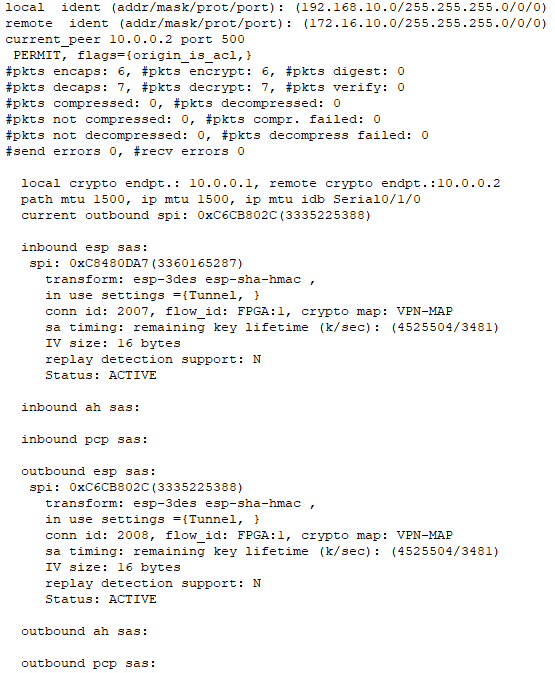

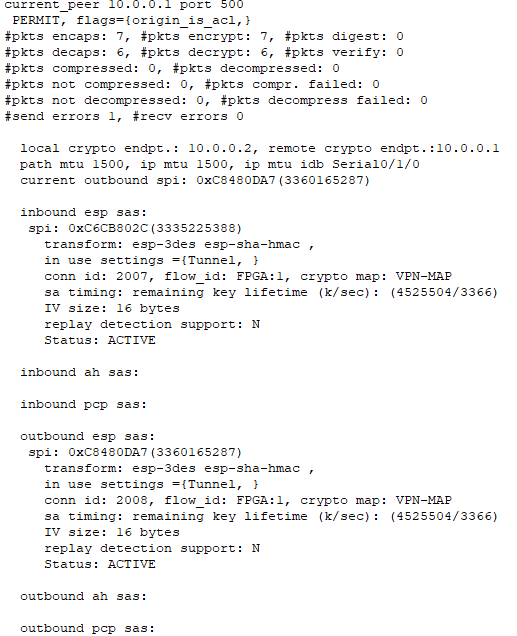

Проверка IPSec трафика

Рис.34 – Проверка IPSec трафика на маршрутизаторе R0

Рис.35 – Проверка IPSec трафика на маршрутизаторе R1

Команда sh run для каждого устройства:

Router0#sh run

Building configuration...

Current configuration : 2318 bytes

!

version 15.1

no service timestamps log datetime msec

no service timestamps debug datetime msec

no service password-encryption

!

hostname Router0

!

!

!

!

ip dhcp excluded-address 192.168.20.1

!

ip dhcp pool DATA

network 192.168.10.0 255.255.255.0

default-router 192.168.10.1

ip dhcp pool VOICE

network 192.168.20.0 255.255.255.0

default-router 192.168.20.1

option 150 ip 192.168.20.1

!

!

!

no ip cef

no ipv6 cef

!

!

!

license udi pid CISCO2811/K9 sn FTX10170FO6-

!

!

!

crypto isakmp policy 10

encr aes

authentication pre-share

group 2

!

crypto isakmp key cisco address 10.0.0.2

!

!

!

crypto ipsec transform-set VPN-SET esp-3des esp-sha-hmac

!

crypto map VPN-MAP 10 ipsec-isakmp

set peer 10.0.0.2

set transform-set VPN-SET

match address 110

!

!

!

!

!

spanning-tree mode pvst

!

!

!

!

!

interface FastEthernet0/0

no ip address

duplex auto

speed auto

!

interface FastEthernet0/0.10

encapsulation dot1Q 10

no ip address

!

interface FastEthernet0/0.20

encapsulation dot1Q 20

no ip address

!

interface FastEthernet0/1

ip address 192.168.0.1 255.255.255.0

duplex auto

speed auto

!

interface FastEthernet0/1.10

encapsulation dot1Q 10

ip address 192.168.10.1 255.255.255.0

!

interface FastEthernet0/1.20

encapsulation dot1Q 20

ip address 192.168.20.1 255.255.255.0

!

interface Serial0/1/0

ip address 10.0.0.1 255.0.0.0

crypto map VPN-MAP

!

interface Serial0/1/1

no ip address

clock rate 2000000

shutdown

!

interface Vlan1

no ip address

shutdown

!

ip classless

ip route 172.16.20.0 255.255.255.0 10.0.0.2

ip route 172.16.10.0 255.255.255.0 10.0.0.2

!

ip flow-export version 9

!

!

access-list 110 permit ip 192.168.20.0 0.0.0.255 172.16.20.0 0.0.0.255

access-list 110 permit ip 192.168.10.0 0.0.0.255 172.16.10.0 0.0.0.255

!

!

!

!

!

dial-peer voice 2000 voip

destination-pattern 2...

session target ipv4:172.16.20.1

!

telephony-service

max-ephones 2

max-dn 2

ip source-address 192.168.20.1 port 2000

auto assign 1 to 2

!

ephone-dn 1

number 1001

!

ephone-dn 2

number 1002

!

ephone 1

device-security-mode none

mac-address 0001.979E.9E00

type 7960

button 1:1

!

ephone 2

device-security-mode none

mac-address 00D0.97A7.8561

type 7960

button 1:2

!

line con 0

!

line aux 0

!

line vty 0 4

login

!

!

!

end

Router1#sh run

Building configuration...

Current configuration : 2241 bytes

!

version 15.1

no service timestamps log datetime msec

no service timestamps debug datetime msec

no service password-encryption

!

hostname Router1

!

!

!

!

ip dhcp excluded-address 172.16.20.1

ip dhcp excluded-address 172.16.10.1

!

ip dhcp pool DATA

network 172.16.10.0 255.255.255.0

default-router 172.16.10.1

ip dhcp pool VOICE

network 172.16.20.0 255.255.255.0

default-router 172.16.20.1

option 150 ip 172.16.20.1

!

!

!

no ip cef

no ipv6 cef

!

!

!

license udi pid CISCO2811/K9 sn FTX1017K5UV-

!

!

!

crypto isakmp policy 10

encr aes

authentication pre-share

group 2

!

crypto isakmp key cisco address 10.0.0.1

!

!

!

crypto ipsec transform-set VPN-SET esp-3des esp-sha-hmac

!

crypto map VPN-MAP 10 ipsec-isakmp

set peer 10.0.0.1

set transform-set VPN-SET

match address 110

!

!

!

!

!

spanning-tree mode pvst

!

!

!

!

!

interface FastEthernet0/0

ip address 172.16.0.1 255.255.255.0

duplex auto

speed auto

!

interface FastEthernet0/0.10

encapsulation dot1Q 10

ip address 172.16.10.1 255.255.255.0

!

interface FastEthernet0/0.20

encapsulation dot1Q 20

ip address 172.16.20.1 255.255.255.0

!

interface FastEthernet0/1

no ip address

duplex auto

speed auto

!

interface Serial0/1/0

ip address 10.0.0.2 255.0.0.0

clock rate 2000000

crypto map VPN-MAP

!

interface Serial0/1/1

no ip address

clock rate 2000000

shutdown

!

interface Vlan1

no ip address

shutdown

!

router rip

!

ip classless

ip route 192.168.20.0 255.255.255.0 10.0.0.1

ip route 192.168.10.0 255.255.255.0 10.0.0.1

!

ip flow-export version 9

!

!

access-list 101 permit ip 172.16.20.0 0.0.0.255 192.168.20.0 0.0.0.255

access-list 110 permit ip 172.16.20.0 0.0.0.255 192.168.20.0 0.0.0.255

access-list 110 permit ip 172.16.10.0 0.0.0.255 192.168.10.0 0.0.0.255

!

!

!

!

!

dial-peer voice 1000 voip

destination-pattern 1...

session target ipv4:192.168.20.1

!

telephony-service

max-ephones 2

max-dn 2

ip source-address 172.16.20.1 port 2000

auto assign 1 to 2

!

ephone-dn 1

number 2001

!

ephone-dn 2

number 2002

!

ephone 1

device-security-mode none

mac-address 0090.2BE5.0808

type 7960

button 1:1

!

ephone 2

device-security-mode none

mac-address 0040.0B21.EE8A

type 7960

button 1:2

!

line con 0

!

line aux 0

!

line vty 0 4

login

!

!

!

end

Вывод:

В ходе выполнения лабораторной работы была создана с нуля сеть в Packet Tracer, настроена телефония, а передача защищена через IPSec.

Санкт-Петербург

2023г.