Лабораторные работы / Лабораторная работа №9

.docxМИНИСТЕРСТВО ЦИФРОВОГО РАЗВИТИЯ, СВЯЗИ И МАССОВЫХ КОММУНИКАЦИЙ

ФЕДЕРАЛЬНОЕ ГОСУДАРСТВЕННОЕ БЮДЖЕТНОЕ ОБРАЗОВАТЕЛЬНОЕ УЧРЕЖДЕНИЕ ВЫСШЕГО ОБРАЗОВАНИЯ

«САНКТ-ПЕТЕРБУРГСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ ТЕЛЕКОММУНИКАЦИЙ ИМ. ПРОФ. М.А. БОНЧ-БРУЕВИЧА» (СПбГУТ)

Факультет Инфокоммуникационных сетей и систем Кафедра Защищенных систем связи

Дисциплина Основы стеганографии

ЛАБОРАТОРНАЯ РАБОТА №9

Изучение ситемы аутентификации изображений, использующих ЦВЗ

(тема отчета)

Информационная безопасность (10.03.01)

(код и наименование направления/специальности)

Студенты группы ИКБ-06:

Ерохин А.Г.

(Ф.И.О.) (подпись)

Гуреев В.А.

(Ф.И.О.) (подпись)

Ананьев В.Р.

(Ф.И.О.) (подпись)

К.т.н., доц. каф. ЗСС:

Ахрамеева К.А.

(Ф.И.О.) (подпись)

Цель работы

Изучить процедуру аутентификации изображений с вложением аутентификатора, полученного как имитовставка для шифра DES.

Ход работы

Запустили программу вложения аутентификатора и дополнительной информации.

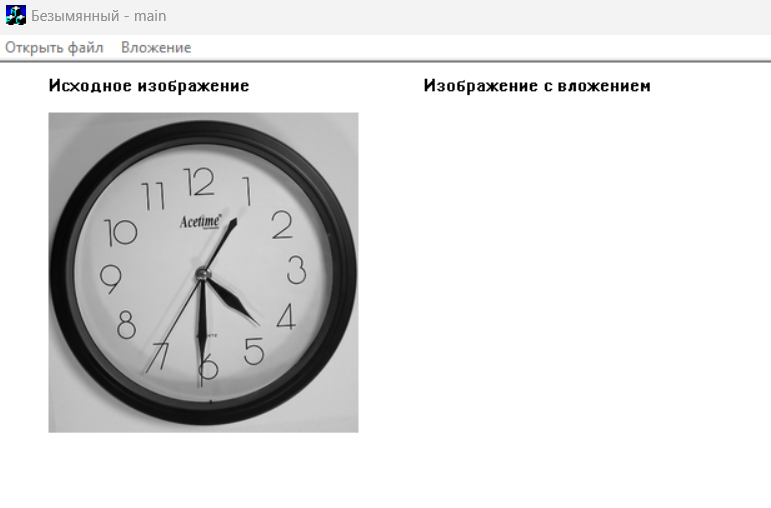

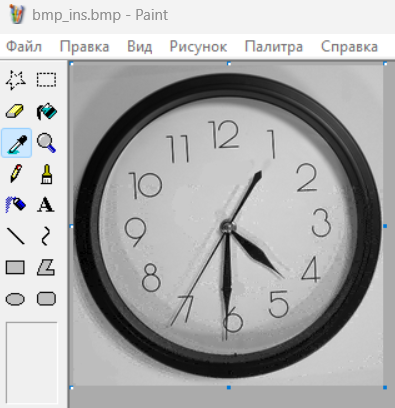

Выбрали изображение для вложения (рис.1).

Рисунок 1 – Выбор изображения

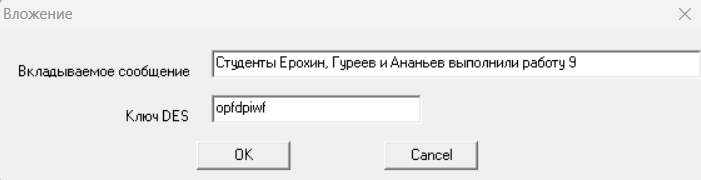

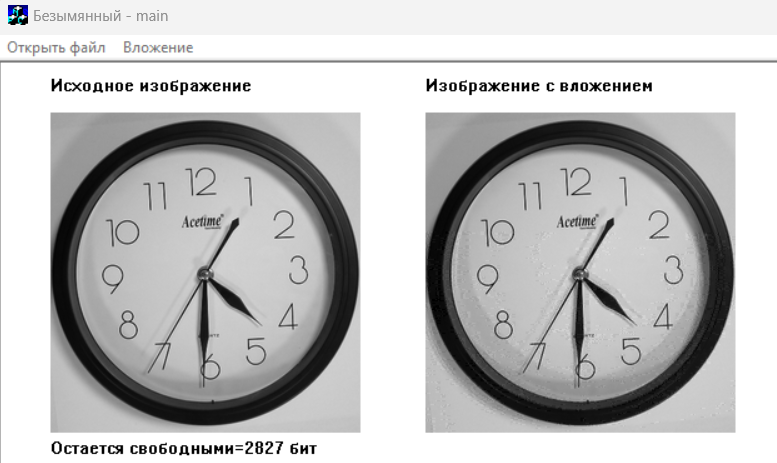

Произвели вложение (ввели дополнительное буквенное сообщение и 8-буквенный произвольный ключ аутентификатора). Получили изображение с вложением. Сравнили его с оригиналом (рис.2 – 3).

Рисунок 2 – Вкладываемое сообщение и аутентификатор

Рисунок 3 – Сравнение

Визуально рисунок с вложением имеет шумы, в отличие от оригинала.

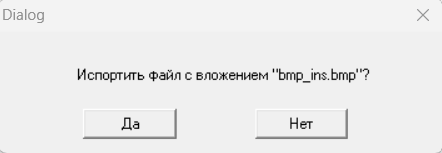

Выбрали опцию «не портить файл с вложением» (рис.4).

Рисунок 4 – Выбор опции

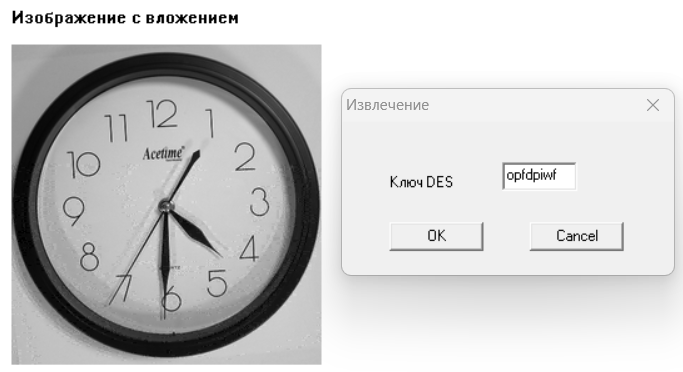

Произвели извлечение информации и проверили подлинность изображения (рис.5).

Рисунок 5 – Извлечение информации

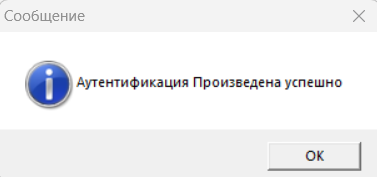

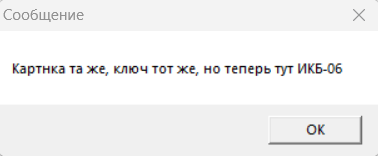

Убедились в успешной аутентификации и правильном извлечении дополнительного сообщения (рис.6 – 7). В результате получили восстановленное покрывающее изображение (рис.8).

Рисунок 6 – Сообщение об успешной аутентификации

Рисунок 7 – Корректное извлечение дополнительной информации

Рисунок 8 – Восстановленное покрывающее изображение

Произвели искажение изображения с вложением (рис.9).

Рисунок 9 – Искажение изображения с вложением

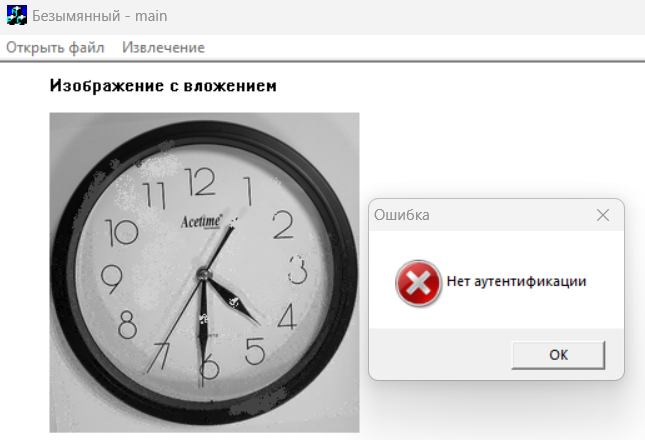

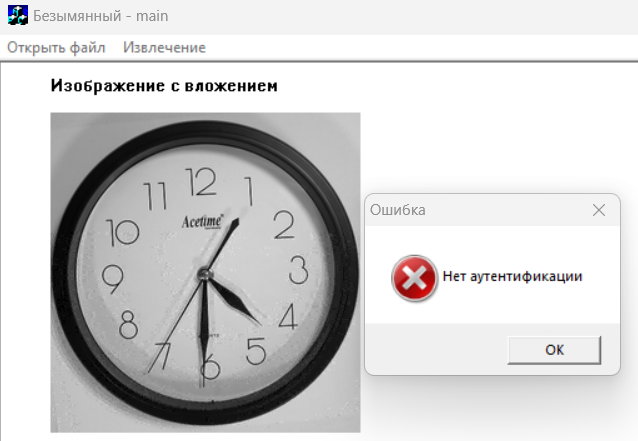

Проверили, что искаженное сообщение не аутентифицируется (рис.10).

Рисунок 10 – Ошибка аутентификации

При искажении сообщения не удалось пройти аутентификацию.

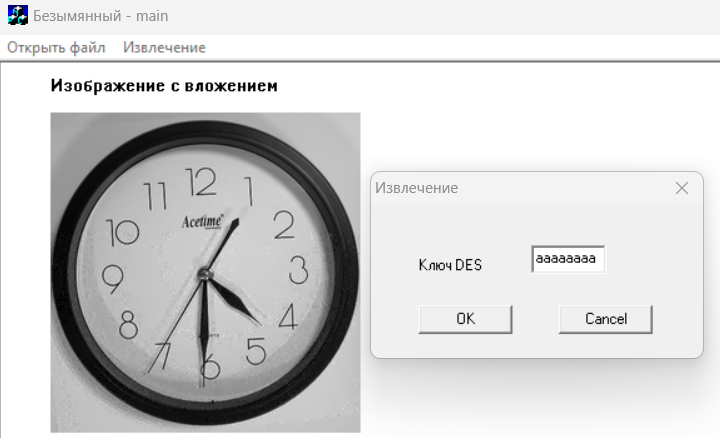

Провели извлечение с ошибочным ключом (рис.11 – 12).

Рисунок 11 – Извлечение с неверным ключом

Рисунок 12 – Извлечение с неверным ключом

При указании неверного ключа не удаётся пройти аутентификацию и извлечь дополнительную информацию.

Повторили пп.1-7 для другого дополнительного сообщения (рис.13 –20).

Рисунок 13 – Вложение другого доп. сообщения

Рисунок 14 – Сравнение изображений без вложения и с вложением

Рисунок 15 – Извлечение информации

Рисунок 16 – Успешная аутентификация

Рисунок 17 – Извлечение дополнительной информации

Рисунок 18 – Восстановленное покрывающее изображение

Рисунок 19 – Искажение изображения с вложением

Рисунок 20 – Ошибка аутентификации

Вывод

В ходе выполнения лабораторной работы изучили систему аутентификации изображений, использующих ЦВЗ. Успешно вложили в изображение аутентфикатор и дополнительную информацию. Визуально наблюдали искажение покрывающего объекта. При отсутствии искажений удалось успешно проверить подлинность изображения и извлечь дополнительную информацию. При использовании неверного аутентфиикатора или при внесении искажений в изображение с вложением не удалось подтвердить подлинность изображения и извлечь информацию.

Санкт-Петербург 2023 г