Лабораторные работы / Лабораторная работа №8

.docxМИНИСТЕРСТВО ЦИФРОВОГО РАЗВИТИЯ, СВЯЗИ И МАССОВЫХ КОММУНИКАЦИЙ

ФЕДЕРАЛЬНОЕ ГОСУДАРСТВЕННОЕ БЮДЖЕТНОЕ ОБРАЗОВАТЕЛЬНОЕ УЧРЕЖДЕНИЕ ВЫСШЕГО ОБРАЗОВАНИЯ

«САНКТ-ПЕТЕРБУРГСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ ТЕЛЕКОММУНИКАЦИЙ ИМ. ПРОФ. М.А. БОНЧ-БРУЕВИЧА» (СПбГУТ)

Факультет Инфокоммуникационных сетей и систем Кафедра Защищенных систем связи

Дисциплина Основы стеганографии

ЛАБОРАТОРНАЯ РАБОТА №8

Исследование эффективности системы ЦВЗ-ШПС при коалиционной атаке

(тема отчета)

Информационная безопасность (10.03.01)

(код и наименование направления/специальности)

Студенты группы ИКБ-06:

Ерохин А.Г.

(Ф.И.О.) (подпись)

Гуреев В.А.

(Ф.И.О.) (подпись)

Ананьев В.Р.

(Ф.И.О.) (подпись)

К.т.н., доц. каф. ЗСС:

Ахрамеева К.А.

(Ф.И.О.) (подпись)

Цель работы

Исследовать качество изображения после вложения ЦВЗ и возможности их извлечения после коалиционной атаки.

Ход работы

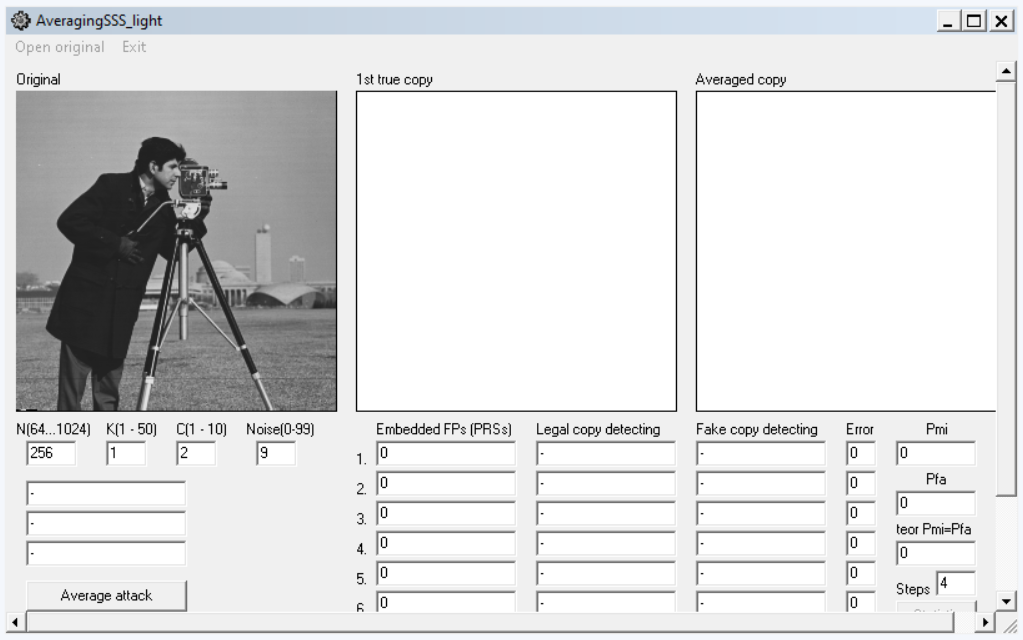

Запустили программу AveragingSSS_light.exe. Ввели изображение (Cameraman) , нажав кнопку “Open original” (рис.1).

Рисунок 1 – Рабочее пространство программы

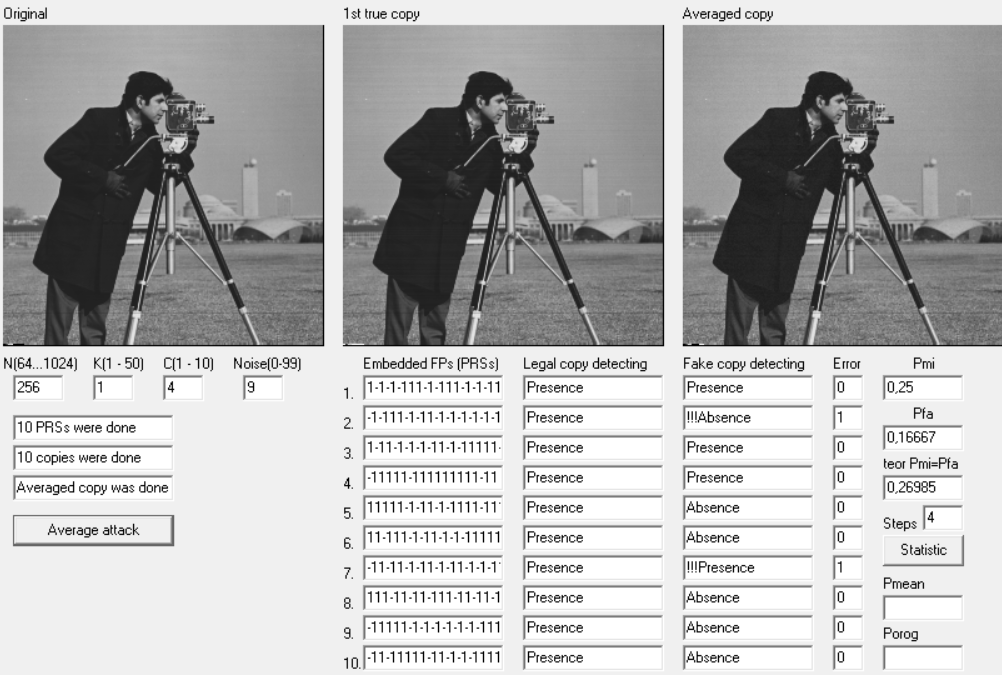

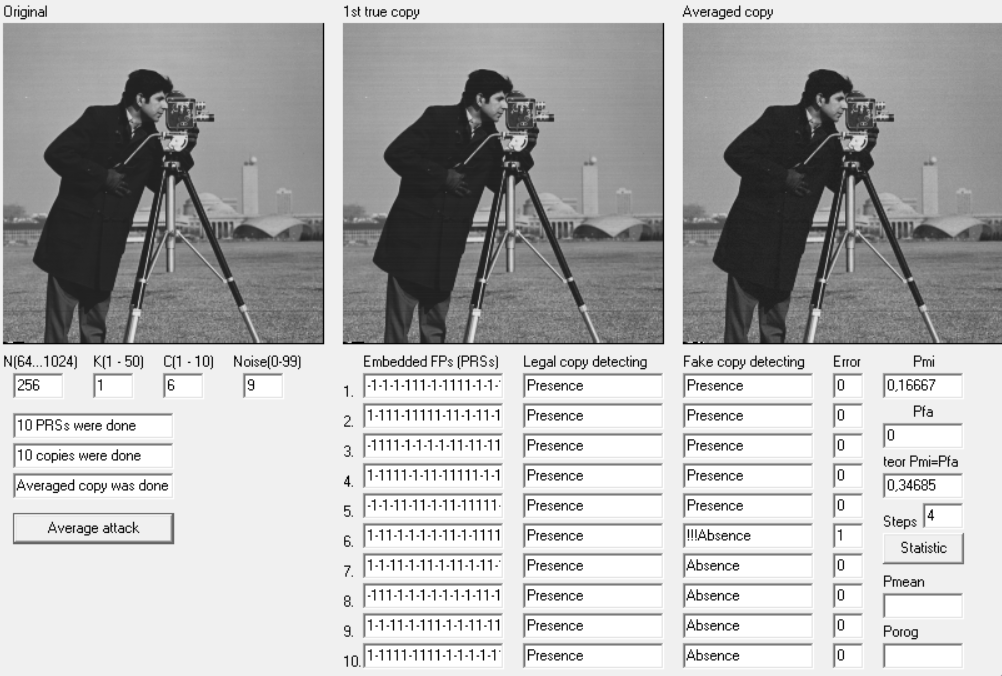

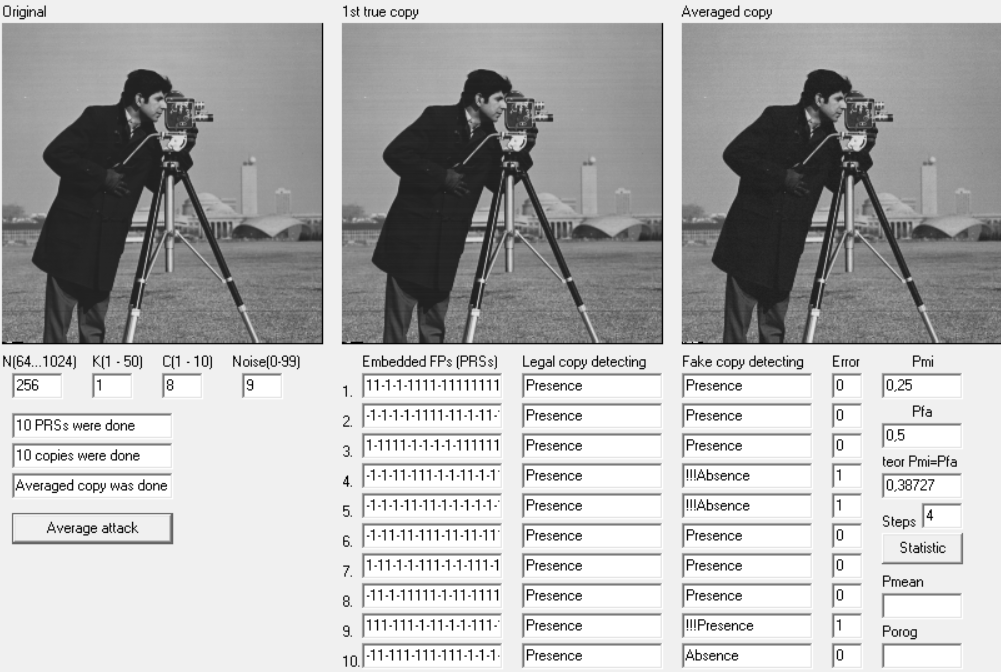

Используя параметры N (длина ШПС сигнала) , K (амплитуда вложения) и Noise (мощность аддитивного шума) , установленные по умолчанию, исследовать качество изображения после вложения и атаки (визуально), а также вероятность ошибки извлечения ШПС по теории (theor Pmi=Pfa) и экспериментальную (Pmean) при различном количестве участников коалиции (C), изменяемом в пределах от 1 до 10 (рис.2 – 6).

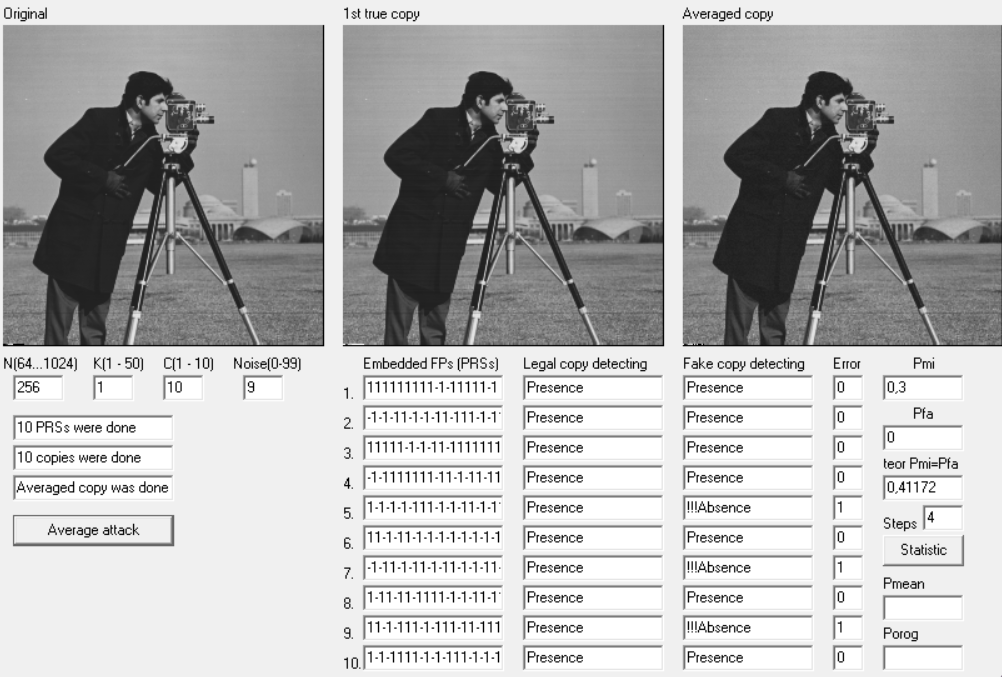

Рисунок 2 – Атака при N = 256, K = 1, C = 2

Рисунок 3 – Атака при N = 256, K = 1, C = 4

Рисунок 4 – Атака при N = 256, K = 1, C = 6

Рисунок 5 – Атака при N = 256, K = 1, C = 8

Рисунок 6 – Атака при N = 256, K = 1, C = 10

Повторить п.2 при изменении K=5,10 (рис.7 – 16).

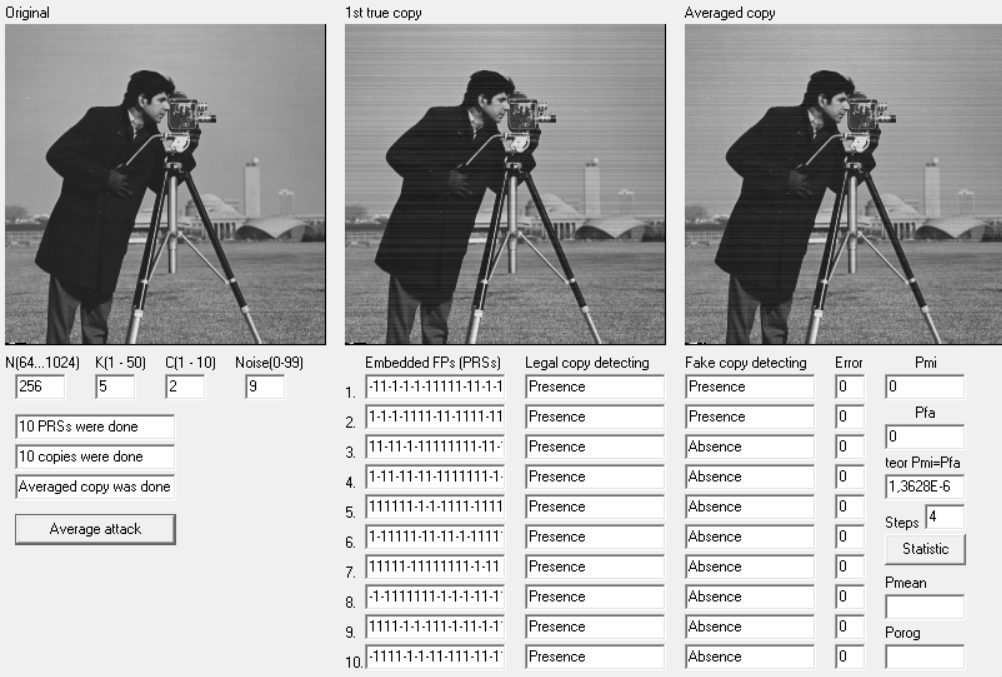

Рисунок 7 – Атака при N = 256, K = 5, C = 2

Рисунок 8 – Атака при N = 256, K = 5, C = 4

Рисунок 9 – Атака при N = 256, K = 5, C = 6

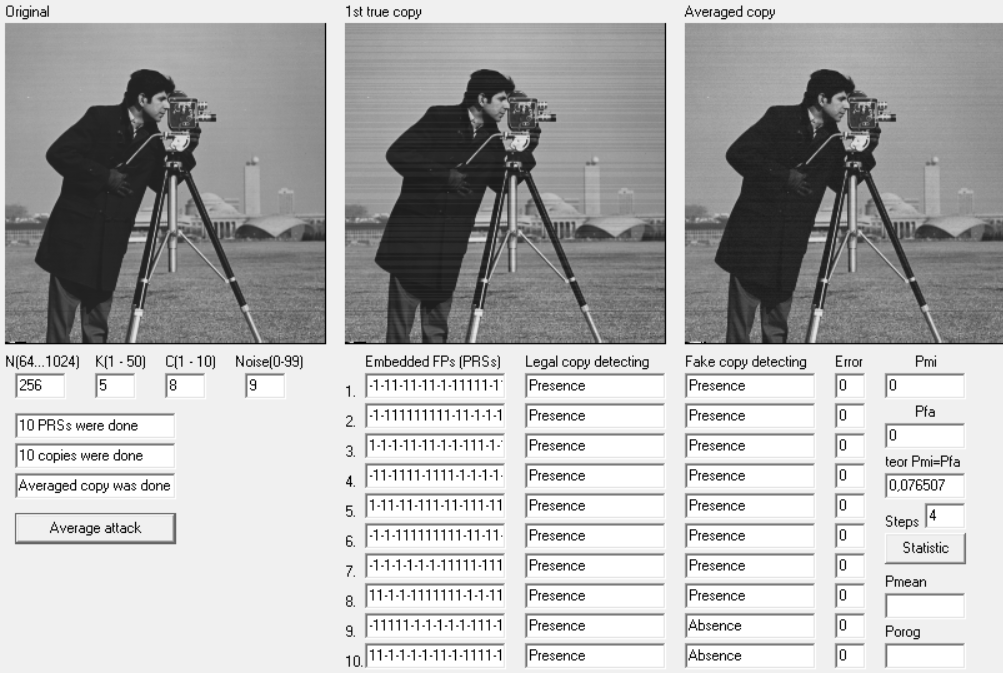

Рисунок 10 – Атака при N = 256, K = 5, C = 8

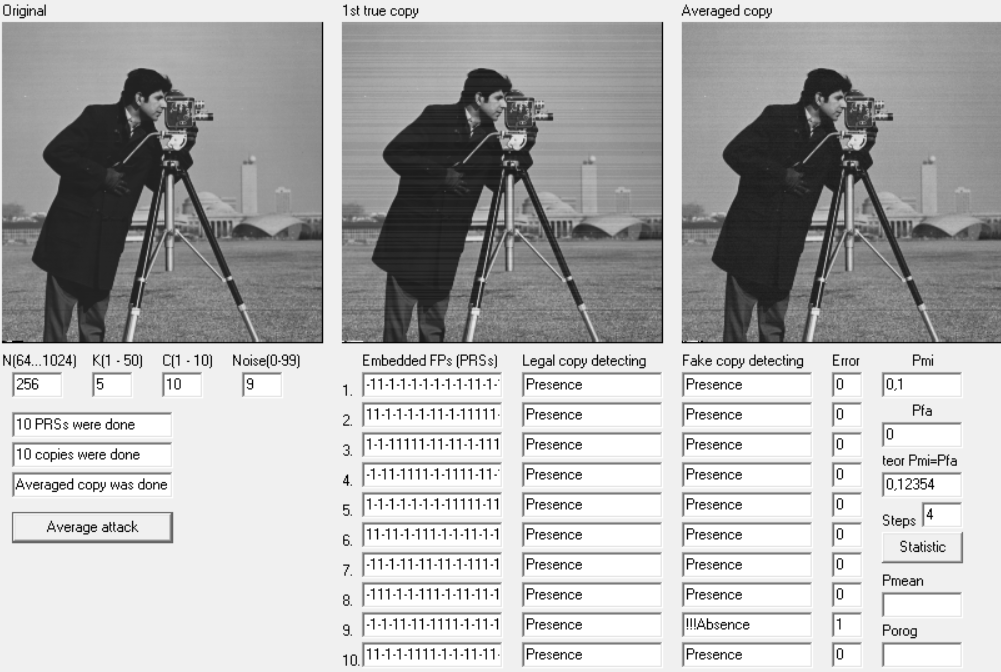

Рисунок 11 – Атака при N = 256, K = 5, C = 10

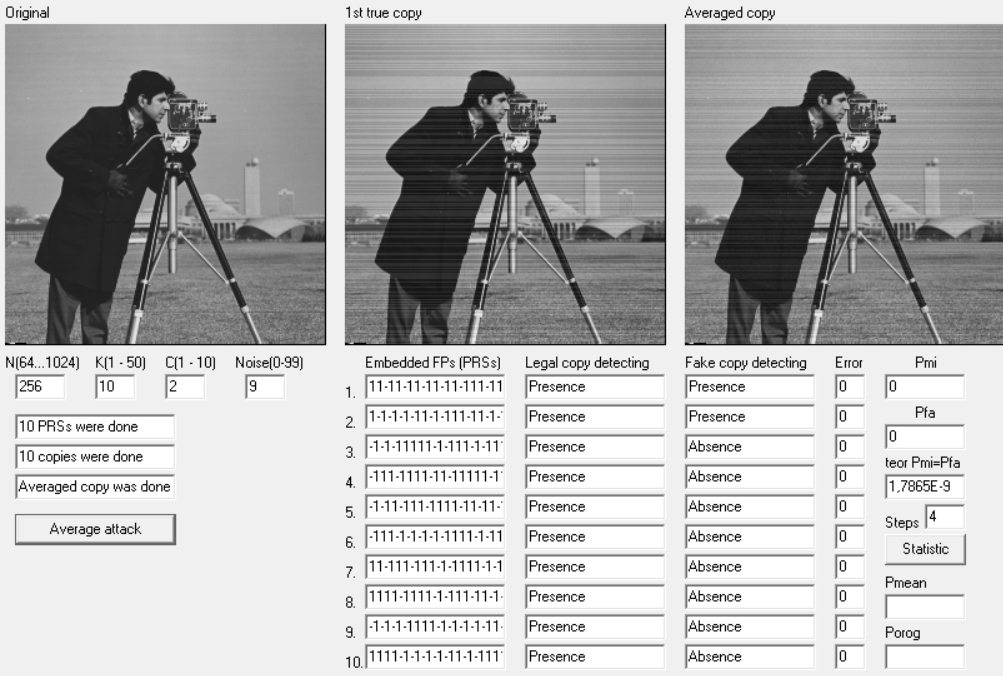

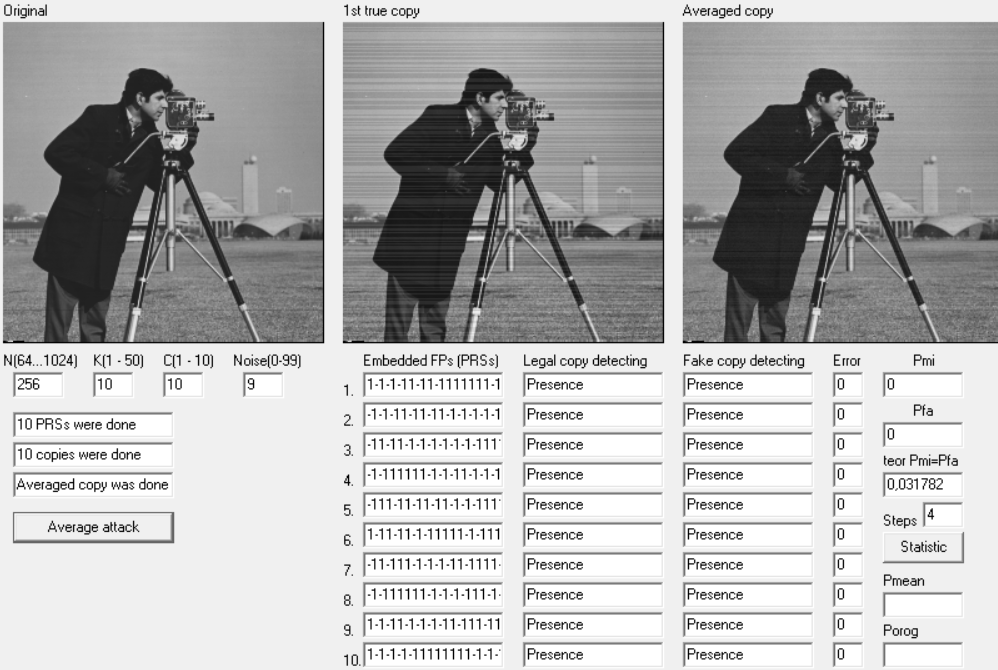

Рисунок 12 – Атака при N = 256, K = 10, C = 2

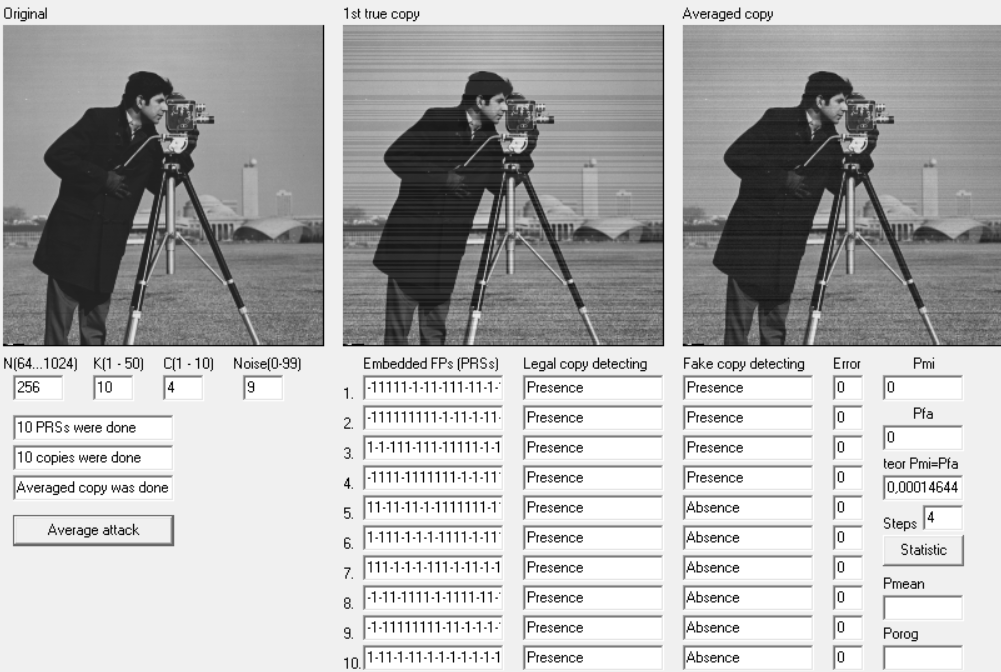

Рисунок 13 – Атака при N = 256, K = 10, C = 4

Рисунок 14 – Атака при N = 256, K = 10, C = 6

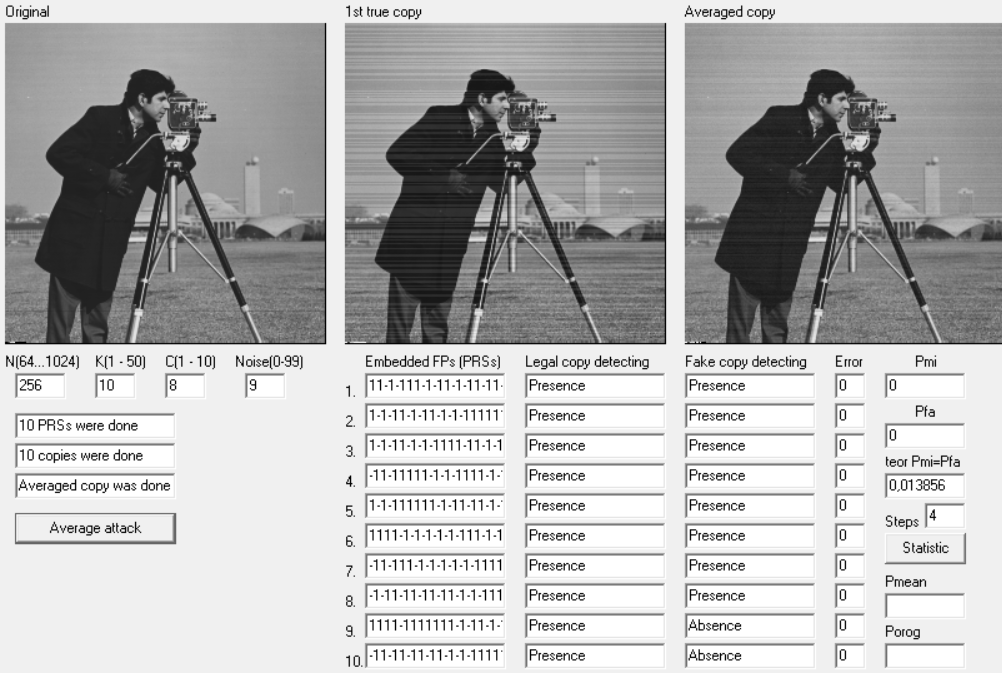

Рисунок 15 – Атака при N = 256, K = 10, C = 8

Рисунок 16 – Атака при N = 256, K = 10, C = 10

Повторить п.2 при K=1 и N=512 и 1024 (рис.17 – 26).

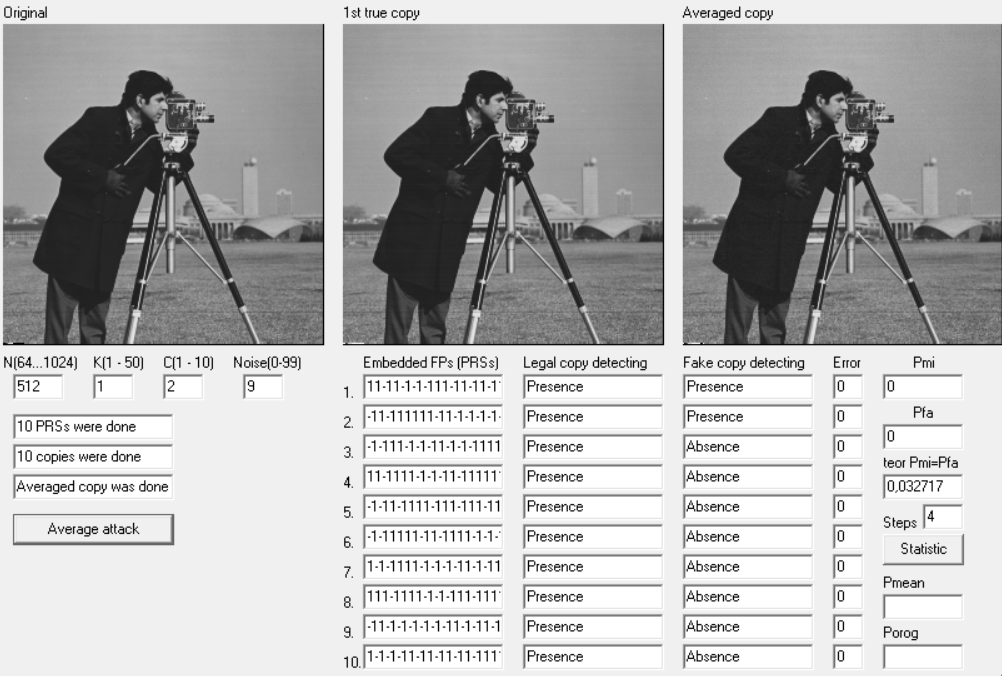

Рисунок 17 – Атака при N = 512, K = 1, C = 2

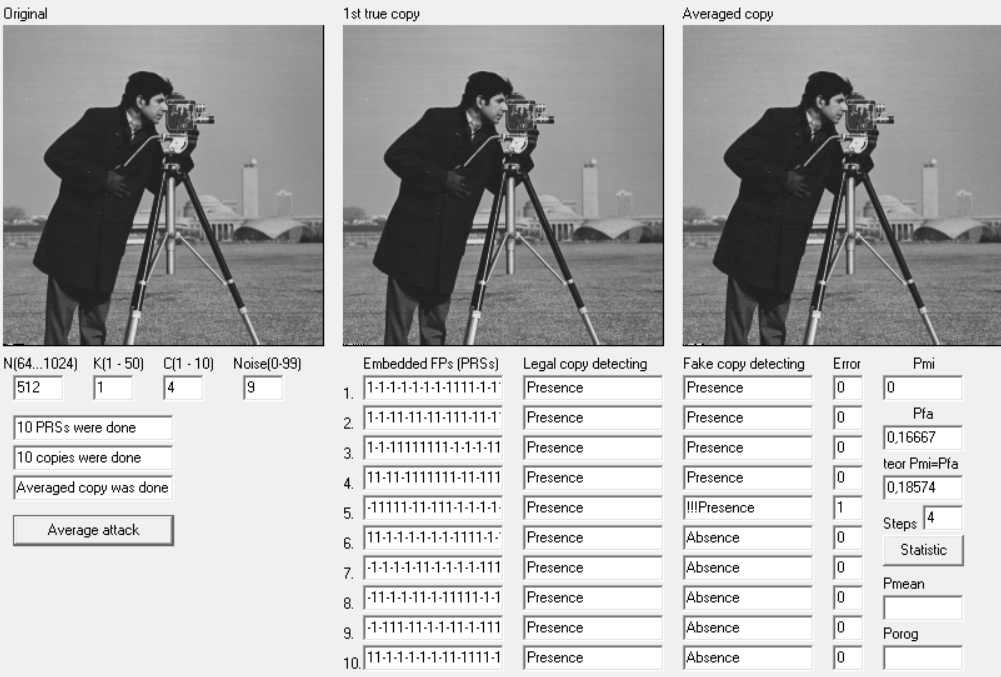

Рисунок 18 – Атака при N = 512, K = 1, C = 4

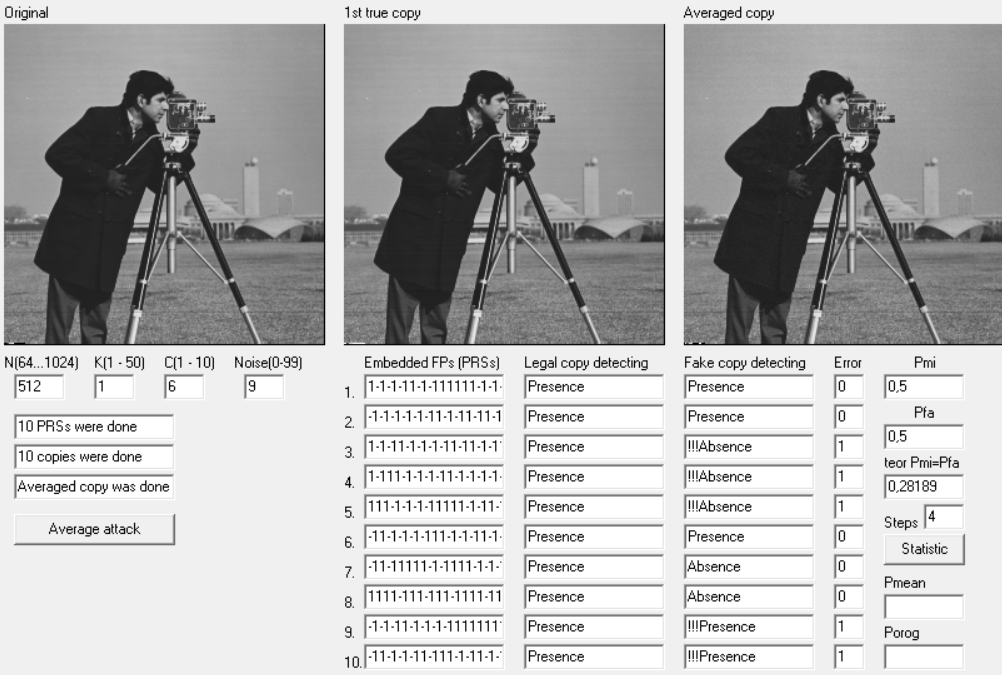

Рисунок 19 – Атака при N = 512, K = 1, C = 6

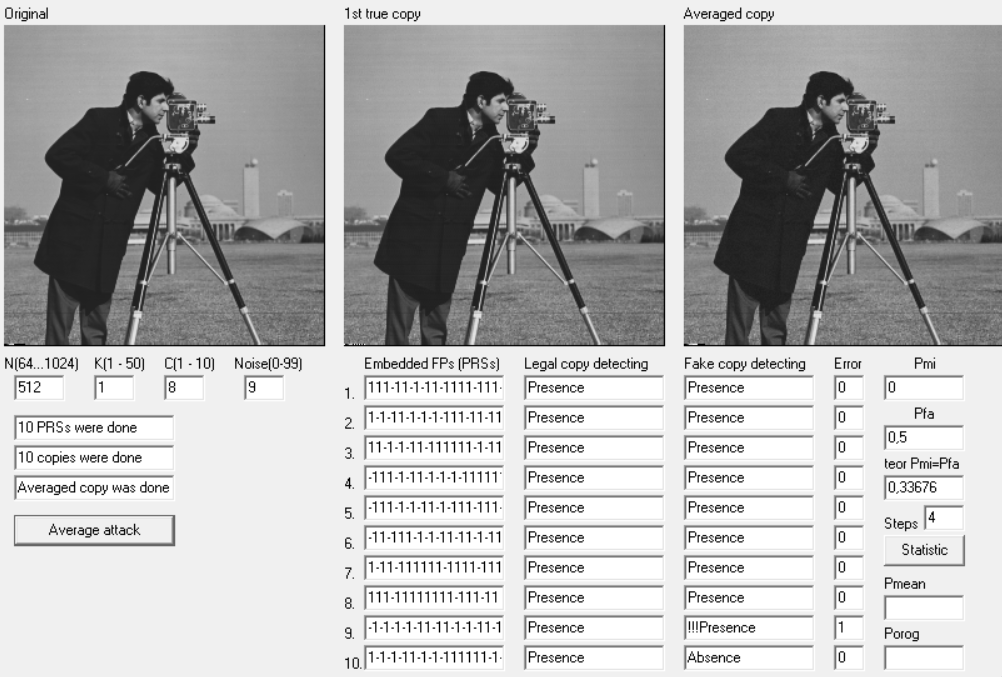

Рисунок 20 – Атака при N = 512, K = 1, C = 8

Рисунок 21 – Атака при N = 512, K = 1, C = 10

Рисунок 22 – Атака при N = 1024, K = 1, C = 2

Рисунок 23 – Атака при N = 1024, K = 1, C = 4

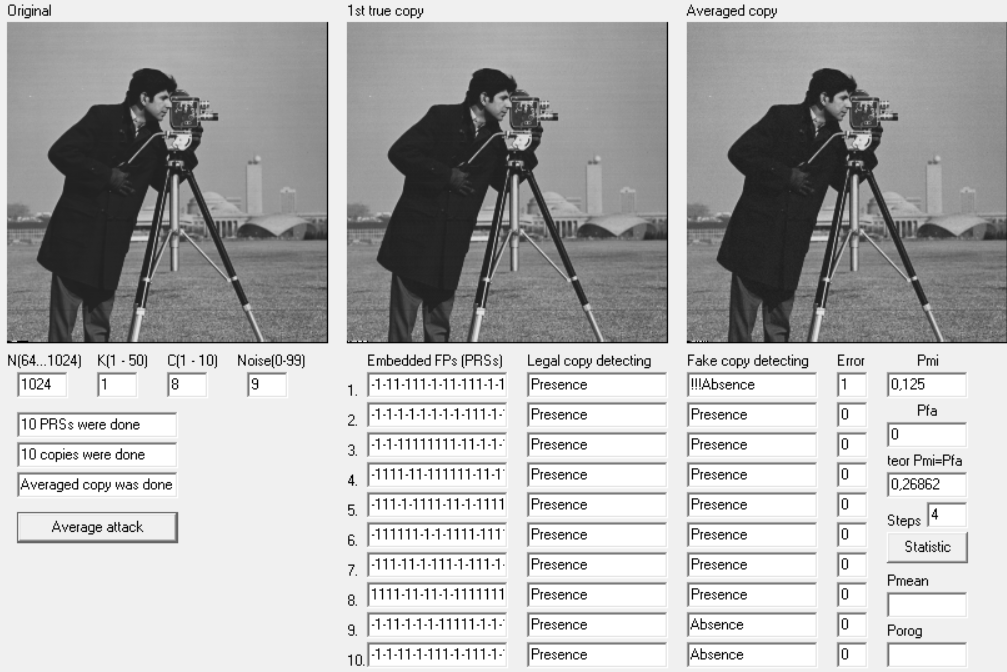

Рисунок 24 – Атака при N = 1024, K = 1, C = 6

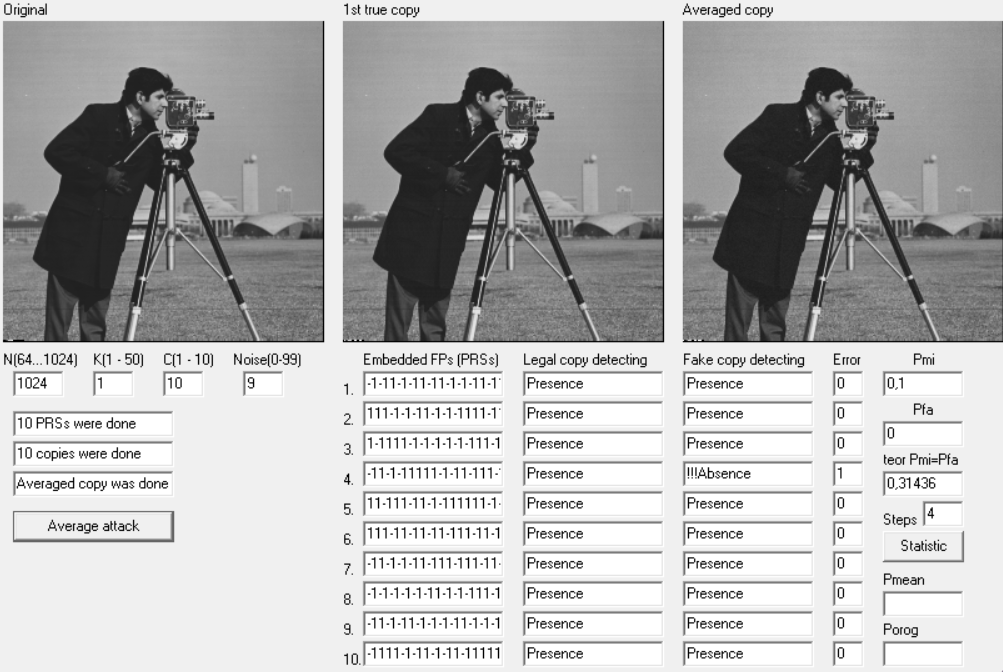

Рисунок 25 – Атака при N = 1024, K = 1, C = 8

Рисунок 26 – Атака при N = 1024, K = 1, C = 10

N |

K |

C |

teor Pmi = Pfa |

Pmean |

256 |

1 |

2 |

0,099841 |

0 |

4 |

0,26985 |

0,0125 |

||

6 |

0,34685 |

0 |

||

8 |

0,38727 |

0,0125 |

||

10 |

0,41172 |

0 |

||

5 |

2 |

1,3628E-6 |

0 |

|

4 |

0,0041214 |

0,0125 |

||

6 |

0,031634 |

0 |

||

8 |

0,076507 |

0,0125 |

||

10 |

0,12354 |

0 |

||

10 |

2 |

1,7865E-9 |

0,0375 |

|

4 |

0,00014644 |

0 |

||

6 |

0,0032618 |

0 |

||

8 |

0,013856 |

0 |

||

10 |

0,031782 |

0 |

||

512 |

1 |

2 |

0,032717 |

0 |

4 |

0,18574 |

0 |

||

6 |

0,28189 |

0 |

||

8 |

0,33676 |

0 |

||

10 |

0,37098 |

0,0125 |

||

1024 |

1 |

2 |

0,0043371 |

0 |

4 |

0,097855 |

0 |

||

6 |

0,19991 |

0 |

||

8 |

0,26862 |

0,0125 |

||

10 |

0,31436 |

0 |

Вывод

В ходе выполнения лабораторной работы исследовали качество изображения после вложения ЦВЗ и возможности их извлечения после коалиционной атаки. Визуально изменения на изображении видны с увеличением параметра K. Вероятность ошибки извлечения ШПС по теории (theor Pmi=Pfa) прямо пропорциональна величине C – числу участников коалиции и обратно пропорциональна N – длине ШПС и K – амплитуде вложения. Экспериментальная вероятность (Pmean) не зависит от указанных параметров и её значения примерно равны во всех проведённых экспериментах.

Санкт-Петербург 2023 г