Лабораторные работы / Лабораторная работа №6

.docxМИНИСТЕРСТВО ЦИФРОВОГО РАЗВИТИЯ, СВЯЗИ И МАССОВЫХ КОММУНИКАЦИЙ РОССИЙСКОЙ ФЕДЕРАЦИИ ФЕДЕРАЛЬНОЕ ГОСУДАРСТВЕННОЕ БЮДЖЕТНОЕ ОБРАЗОВАТЕЛЬНОЕ УЧРЕЖДЕНИЕ ВЫСШЕГО ОБРАЗОВАНИЯ

«САНКТ-ПЕТЕРБУРГСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ ТЕЛЕКОММУНИКАЦИЙ ИМ. ПРОФ. М.А. БОНЧ-БРУЕВИЧА»

(СПбГУТ)

Факультет Инфокоммуникационных сетей и систем

Кафедра Защищенных систем связи

ЛАБОРАТОРНАЯ РАБОТА №6

Направление/специальность подготовки

10.03.01 Информационная безопасность

(код и наименование направления/специальности)

Студенты:

Гуреев В. А., ИКБ-06

(Ф.И.О., № группы) (подпись)

Ерохин А. Г., ИКБ-06

(Ф.И.О., № группы) (подпись)

Ананьев В. Р., ИКБ-06

(Ф.И.О., № группы) (подпись)

Преподаватель:

Ахрамеева К.А.

(Ф.И.О.) (подпись)

Цель работы:

Исследование возможности детектирования ЦВЗ при выборе различных параметров системы и выполнении различных преобразований изображений.

Ход работу:

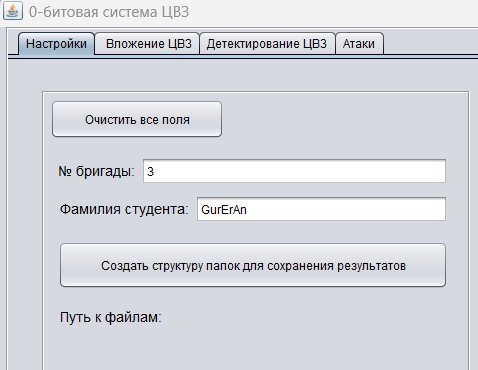

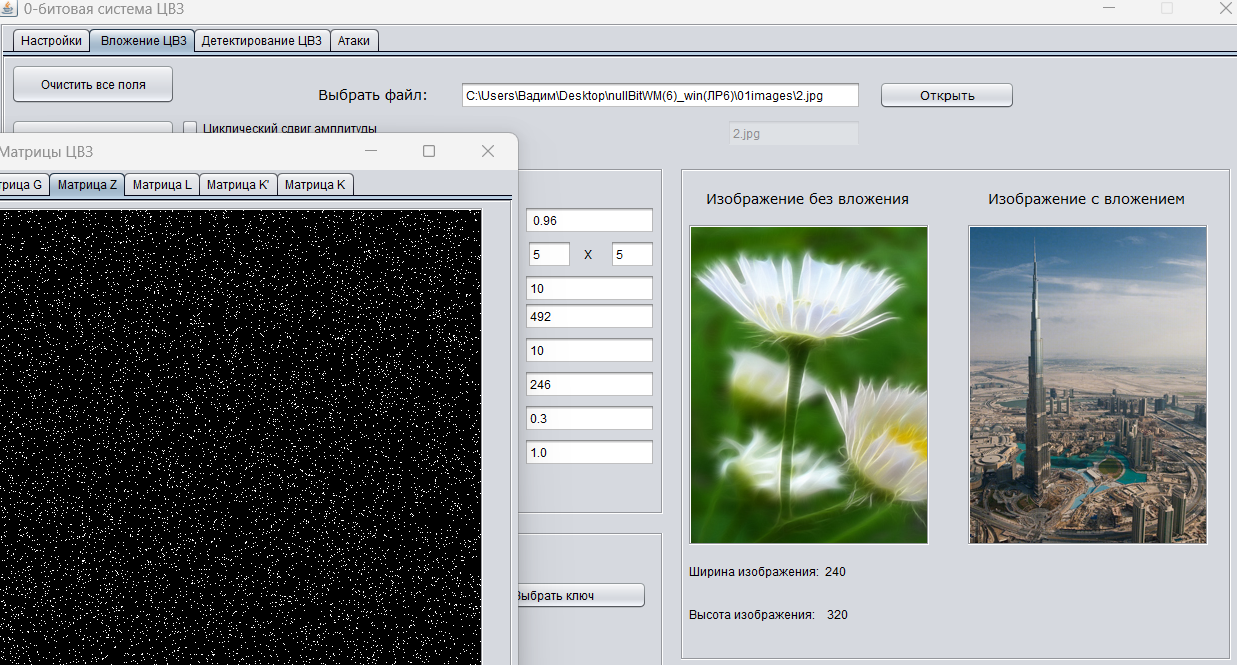

На вкладке «Настройки» ввести необходимые данные в соответствующие поля ввода. Нажать кнопку «Создать структуру папок для сохранения результатов» (Рис. 1).

Рисунок 1 Настройки

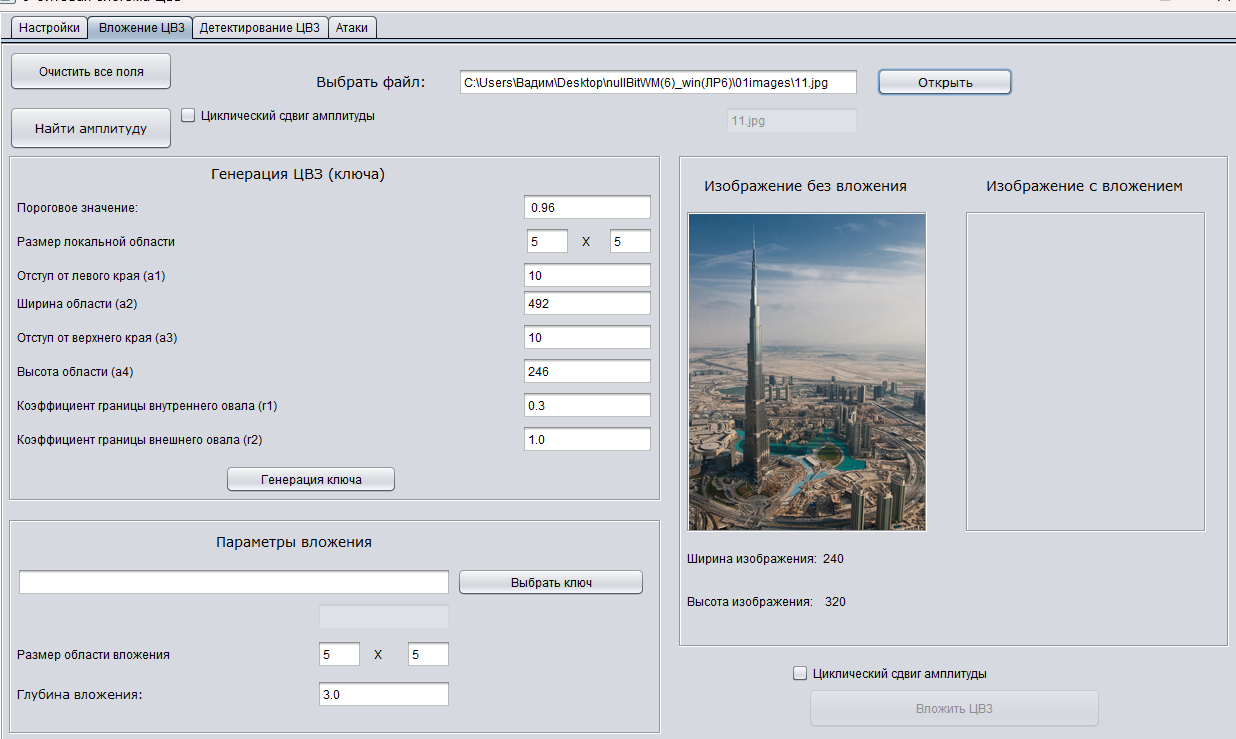

Выбрать из базы изображений одно изображение для вложения, нажав кнопку «Открыть» в верхней части окна (Рис. 2).

Рисунок 2 Открытие файла

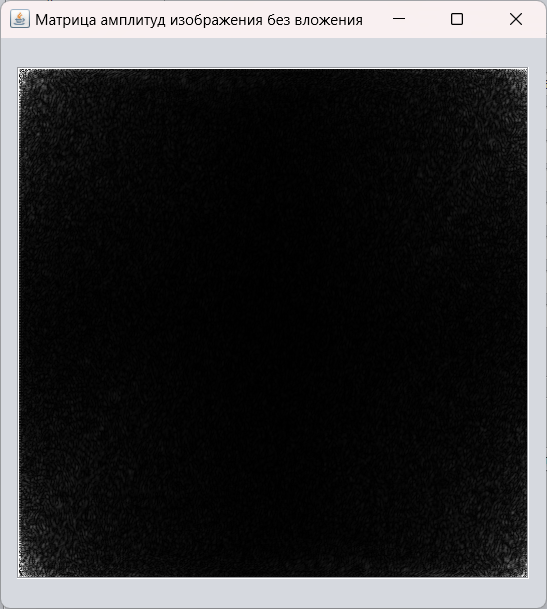

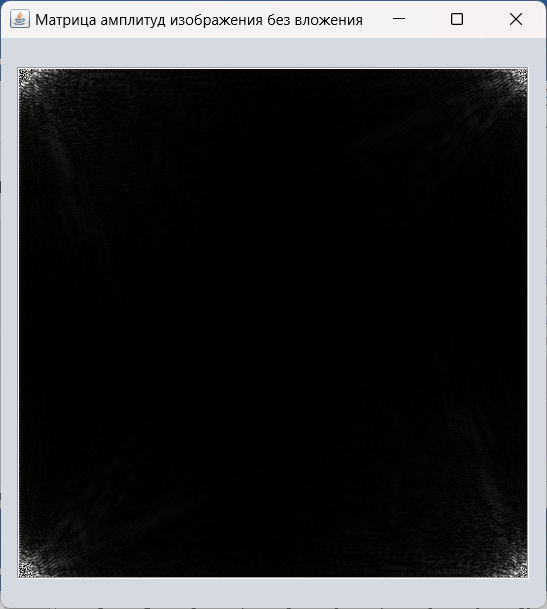

Частотное распределения амплитуды без центрирования (Рис. 3).

Рисунок 3 без центрирования

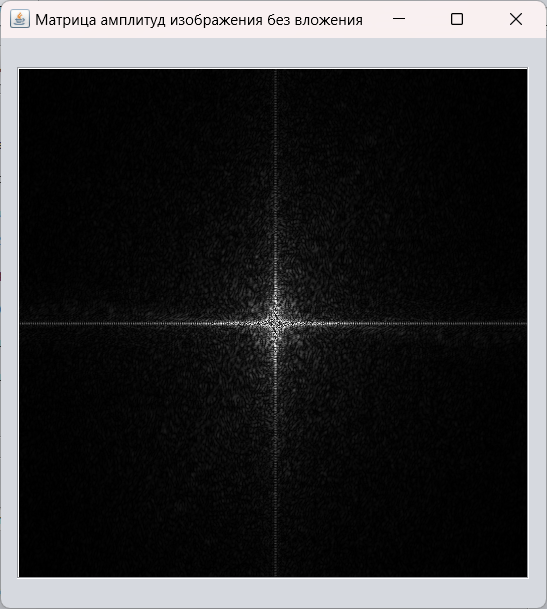

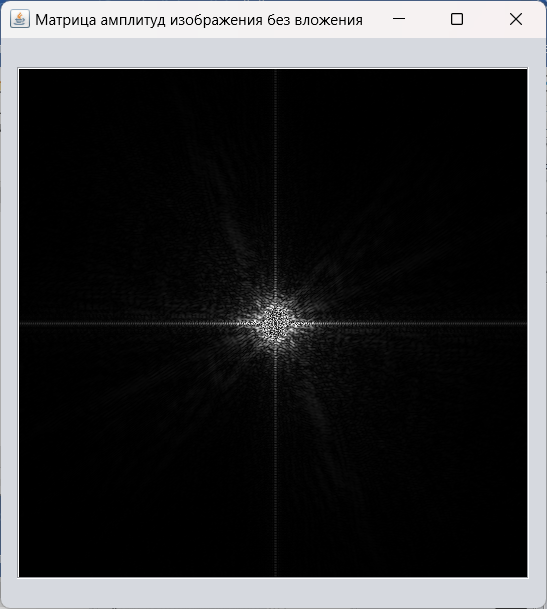

Частотное распределения амплитуды c центрированием (Рис. 4).

Рисунок 4 c центрированием

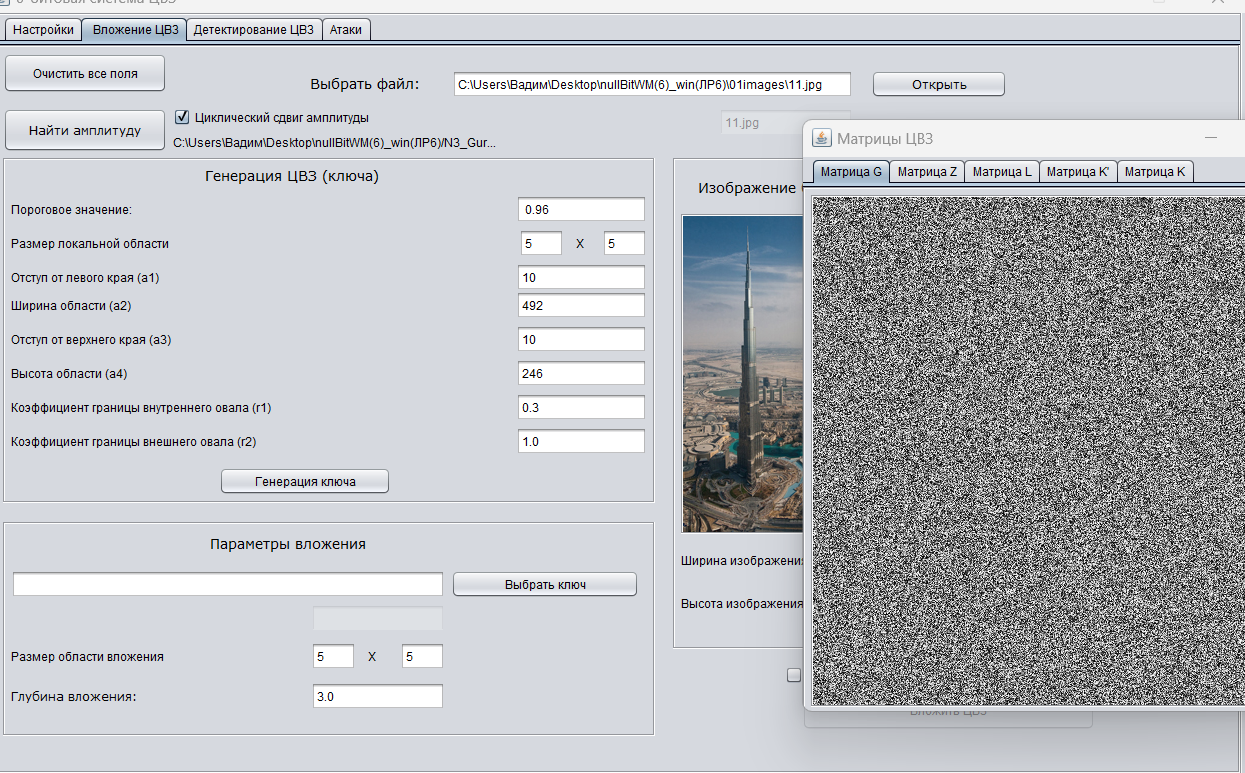

Генерируем ключи. Результат генерации матрицы ключа и промежуточных матриц (Рис. 5).

Рисунок 5 Матрицы

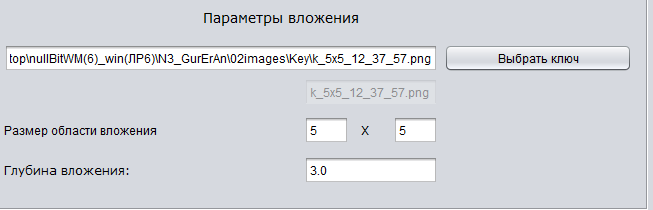

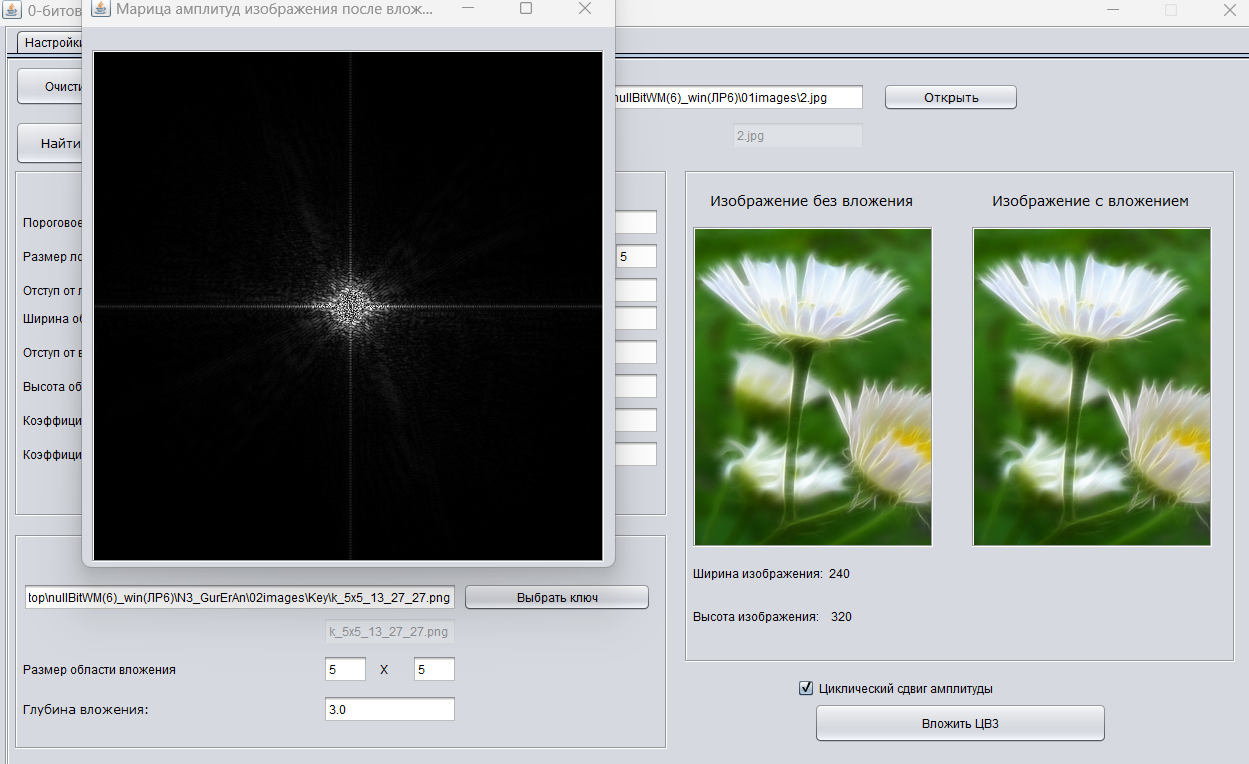

Ключ из директории, размеры локальной области согласно ключу, коэффициент глубины вложения (Рис. 6).

Рисунок 6 Параметры

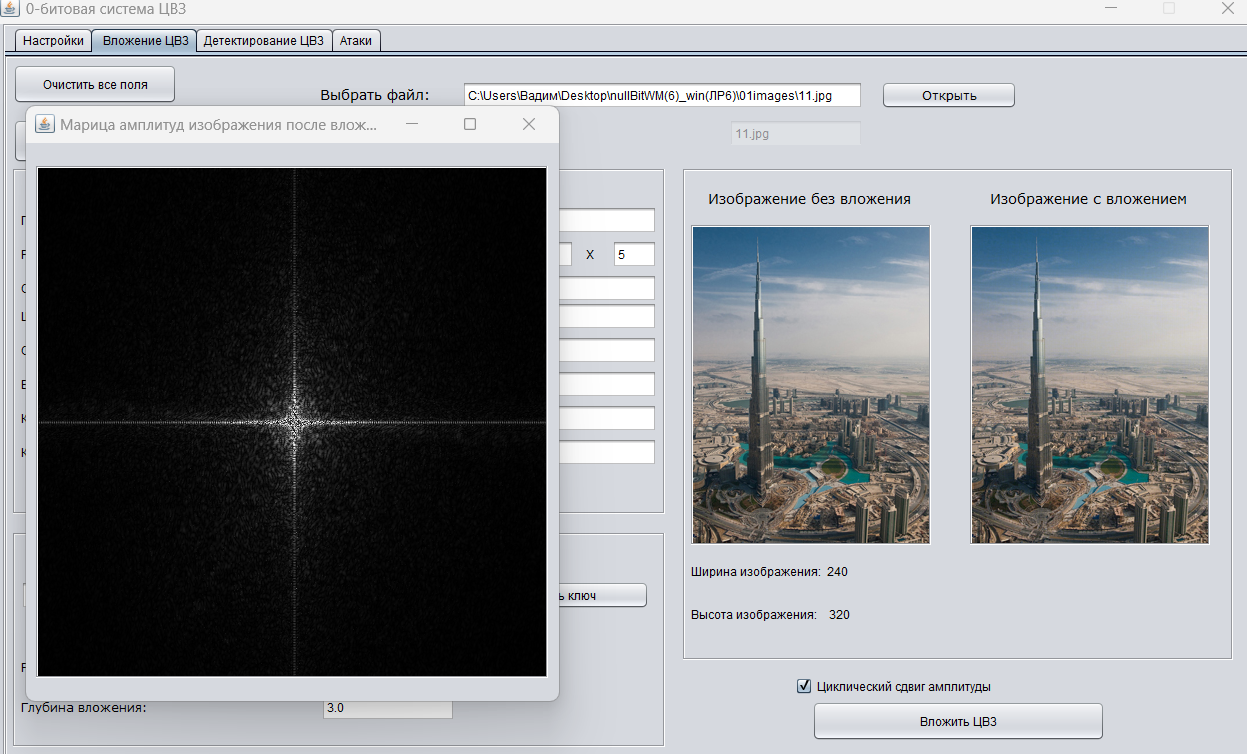

Изображение до и после вложения и амплитуда изображения с вложением (Рис. 7).

Рисунок 7 Вложение ЦВЗ

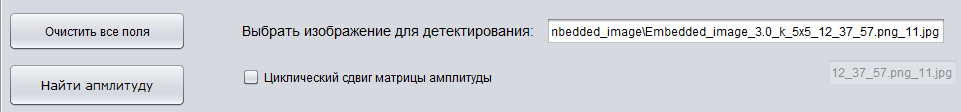

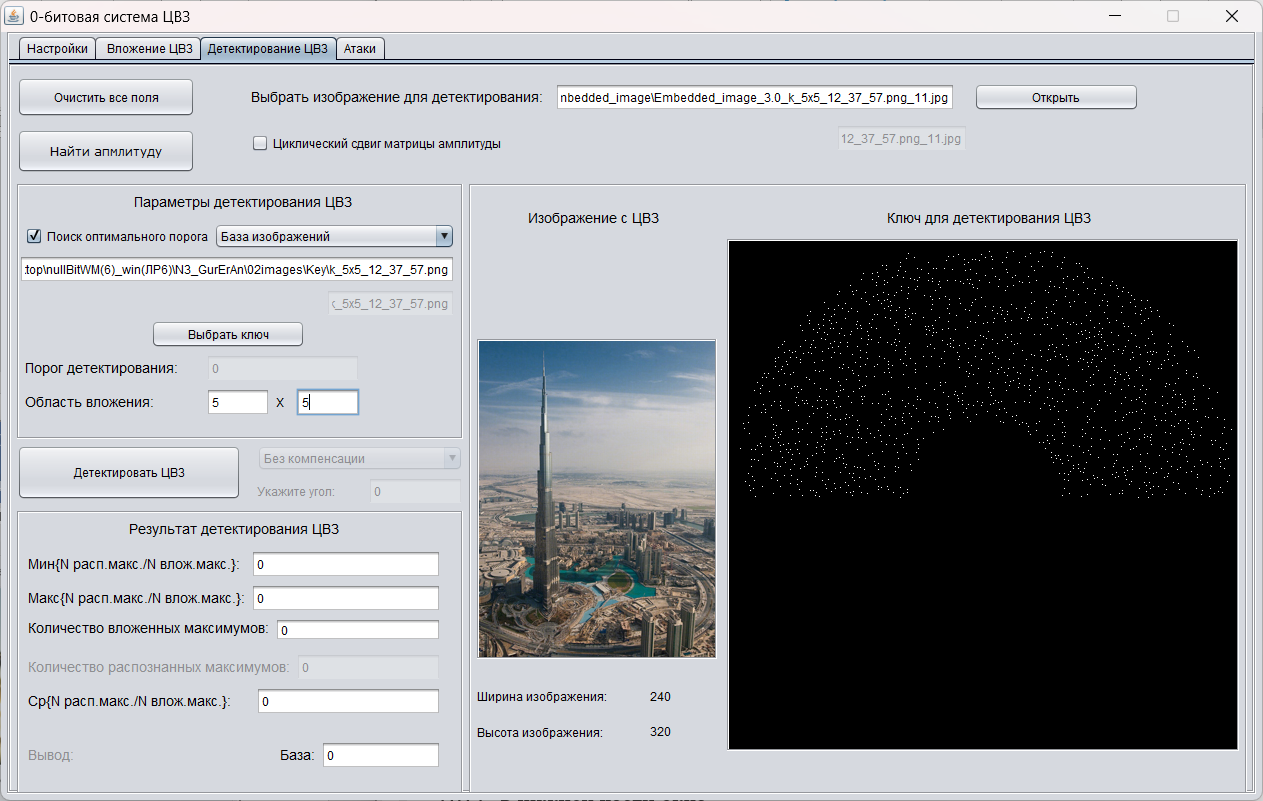

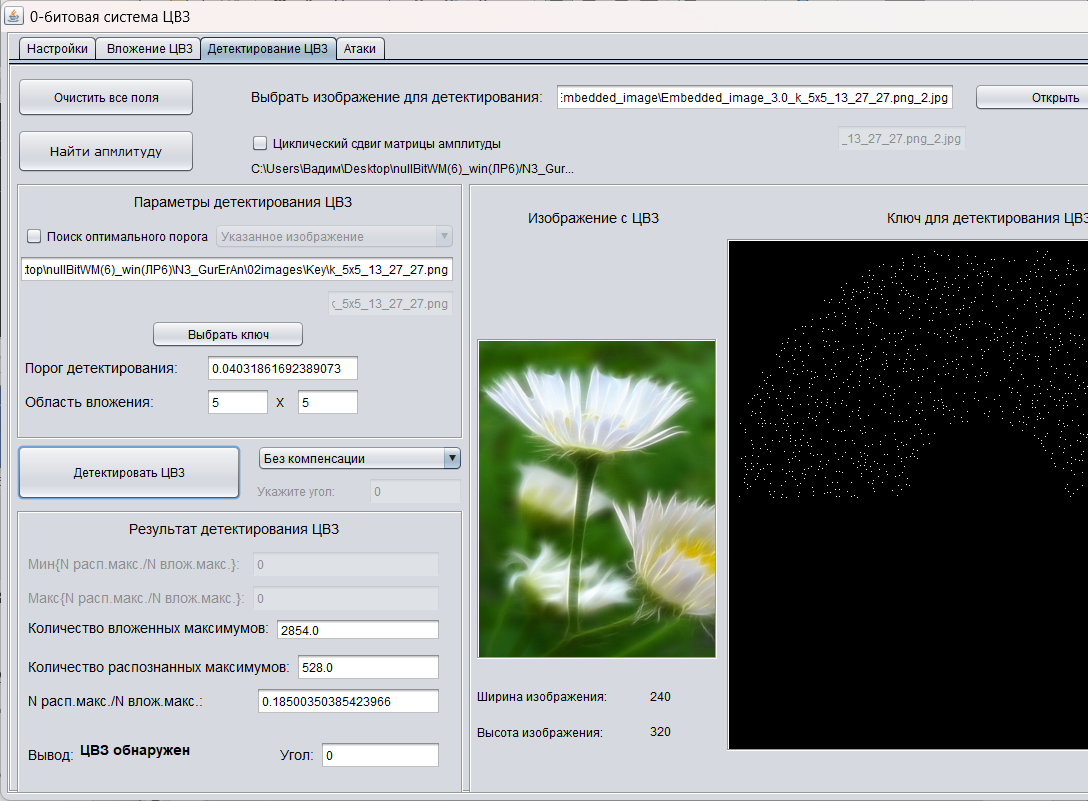

Изображение для детектирования ЦВЗ из папки nullBitWM(6)/N<номер бригады>_<Фамилия>/02images/Embedded_image (Рис. 8).

Рисунок 8 детектирования

Установили «Поиск оптимального порога» и выбрать в выпадающем списке «По базе изображений» в поле «Параметры детектирования» и выбрали ключ (Рис. 9).

Рисунок 9 детектирования ЦВЗ

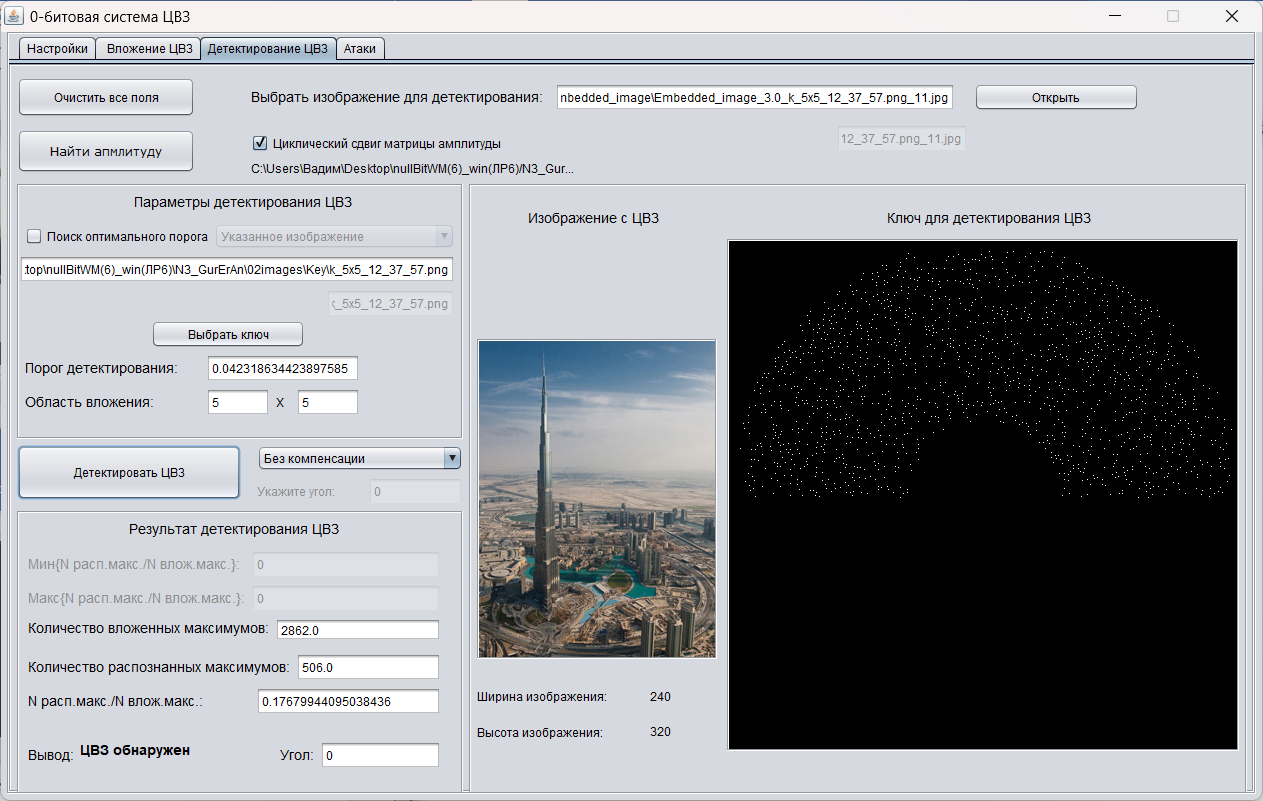

Нашли оптимальный порог, нажав на кнопку «Детектировать ЦВЗ», далее указали порог детектирования. (Рис. 10).

Оптимальный порог выбирается немного большим, чем максимальное отношение количества распознанных максимумов к количеству вложенных. Необходимые значения отображаются в поле «Результат детектирования ЦВЗ» в нижней части окна.

Рисунок 10 детектирования

Выполним преобразования изображений.

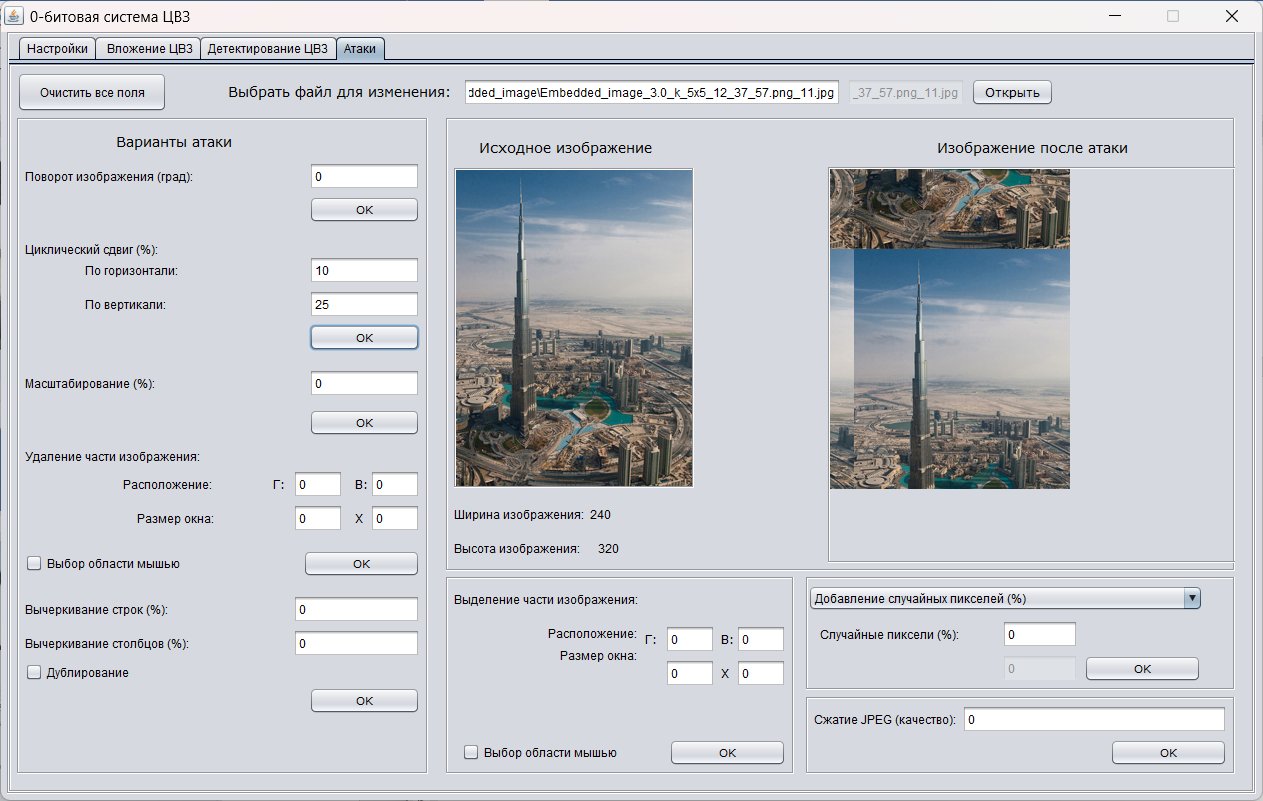

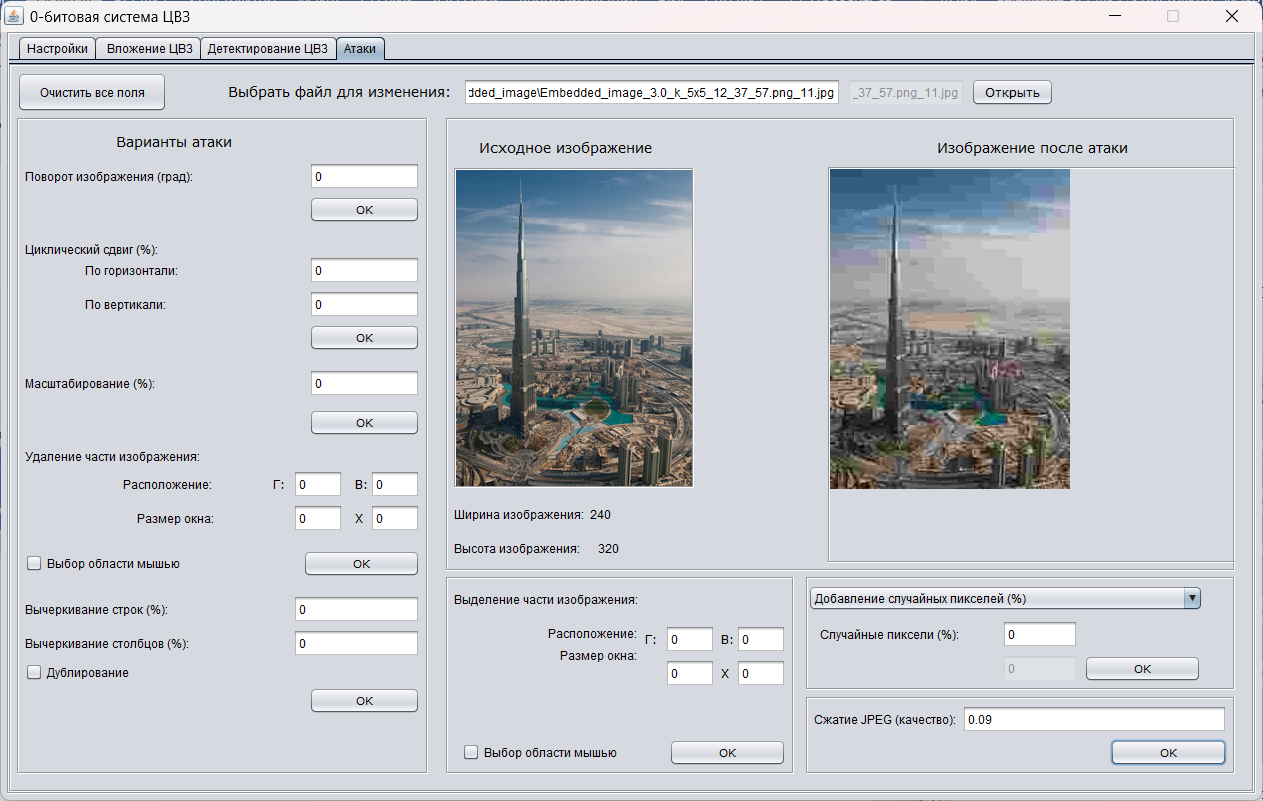

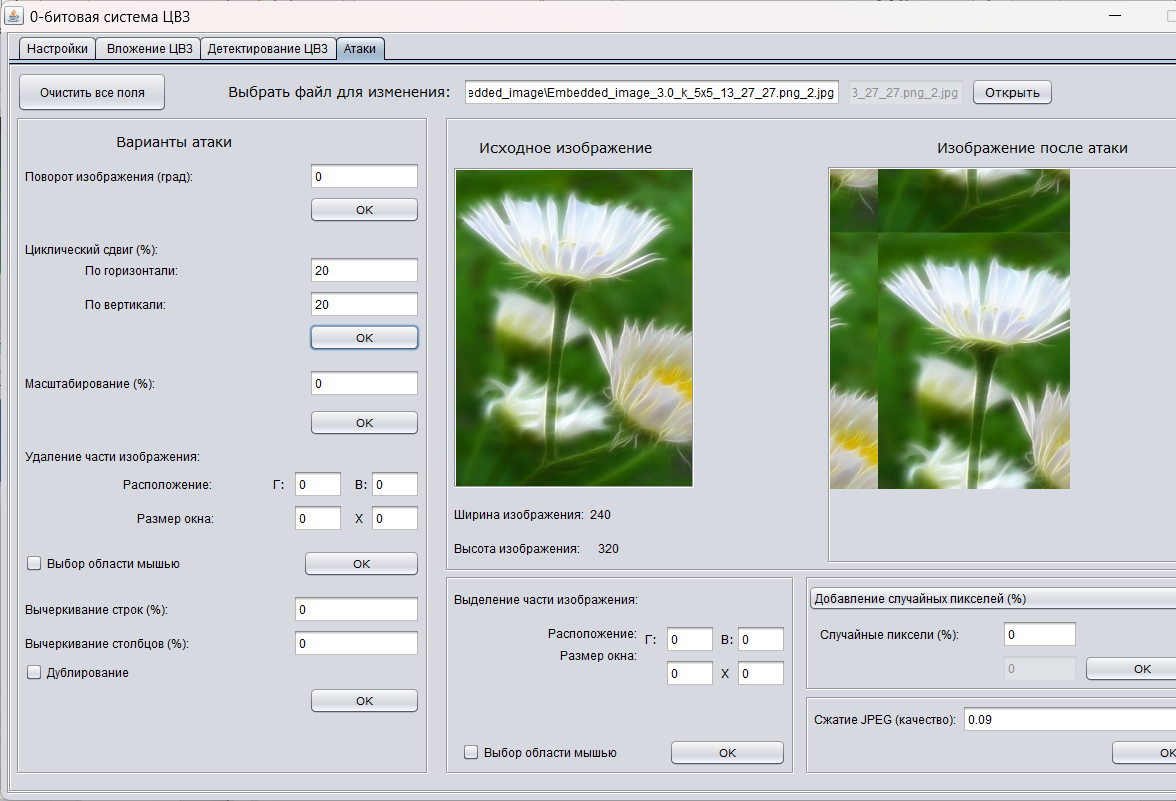

Атака при выполнении циклического сдвига по горизонтали и вертикали изображения с вложением (Рис. 11).

Рисунок 11 сдвиг

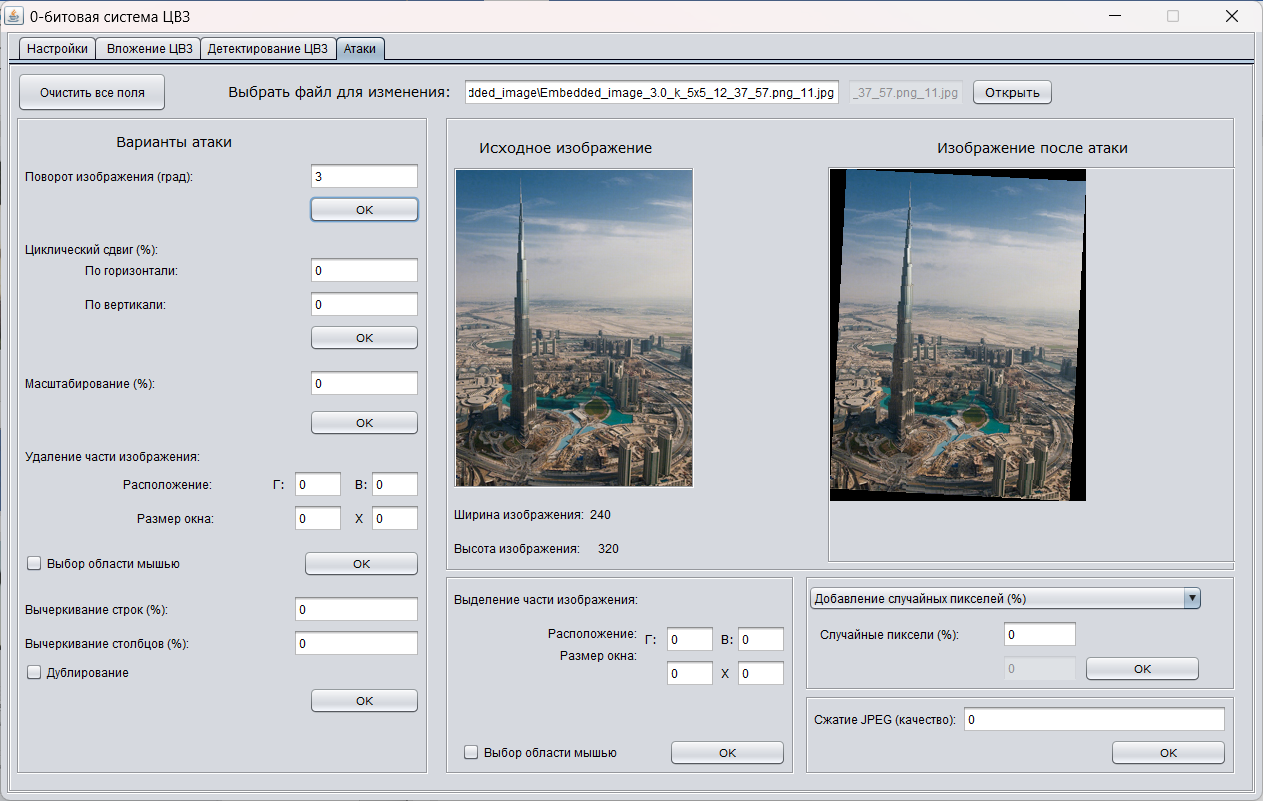

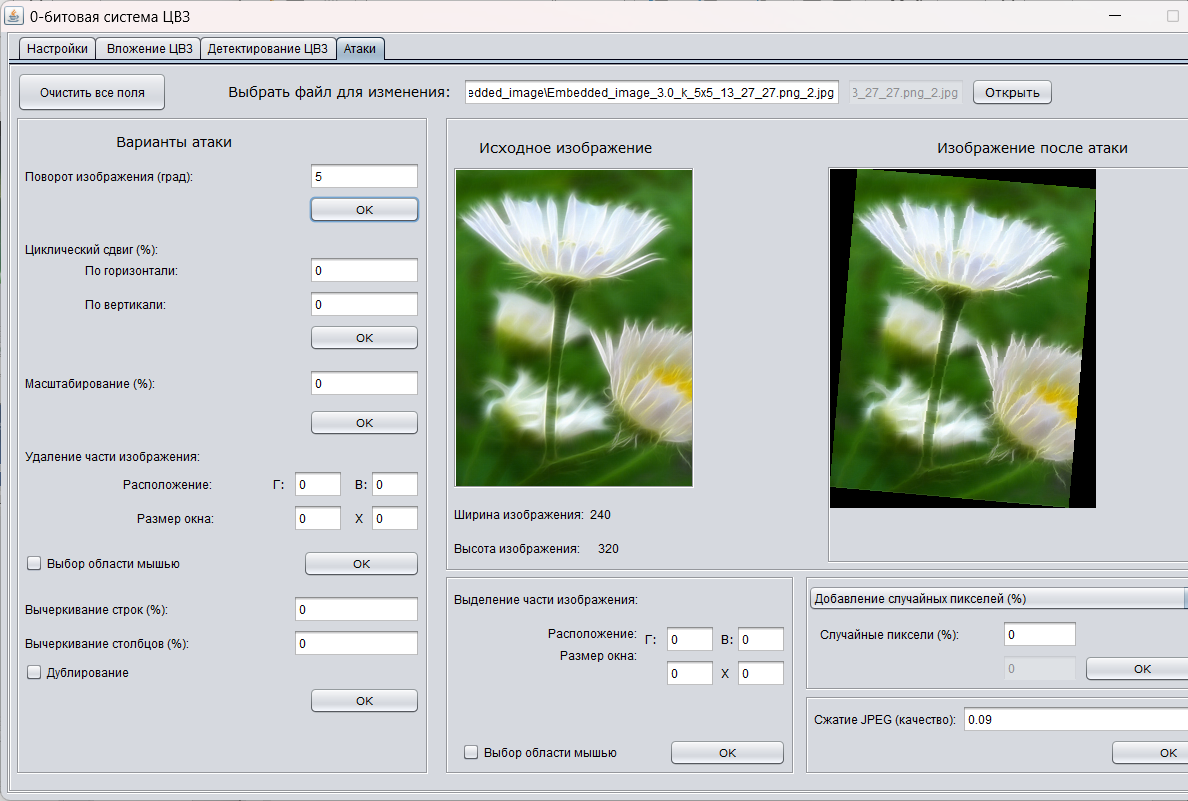

Атака при выполнении поворота изображения с вложением (Рис. 12).

Рисунок 12 поворот

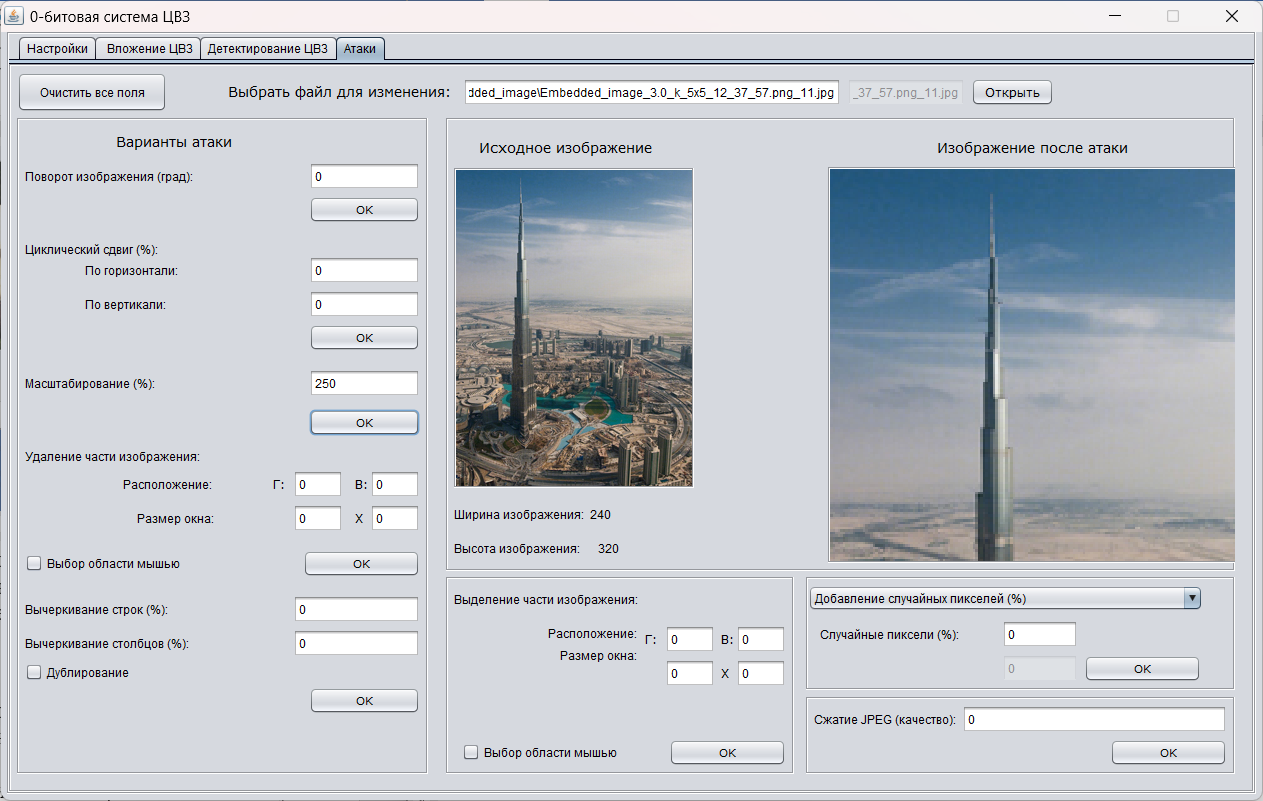

Атака при выполнении Масштабирования изображения с вложением (Рис. 13).

Рисунок 13 Масштабирование

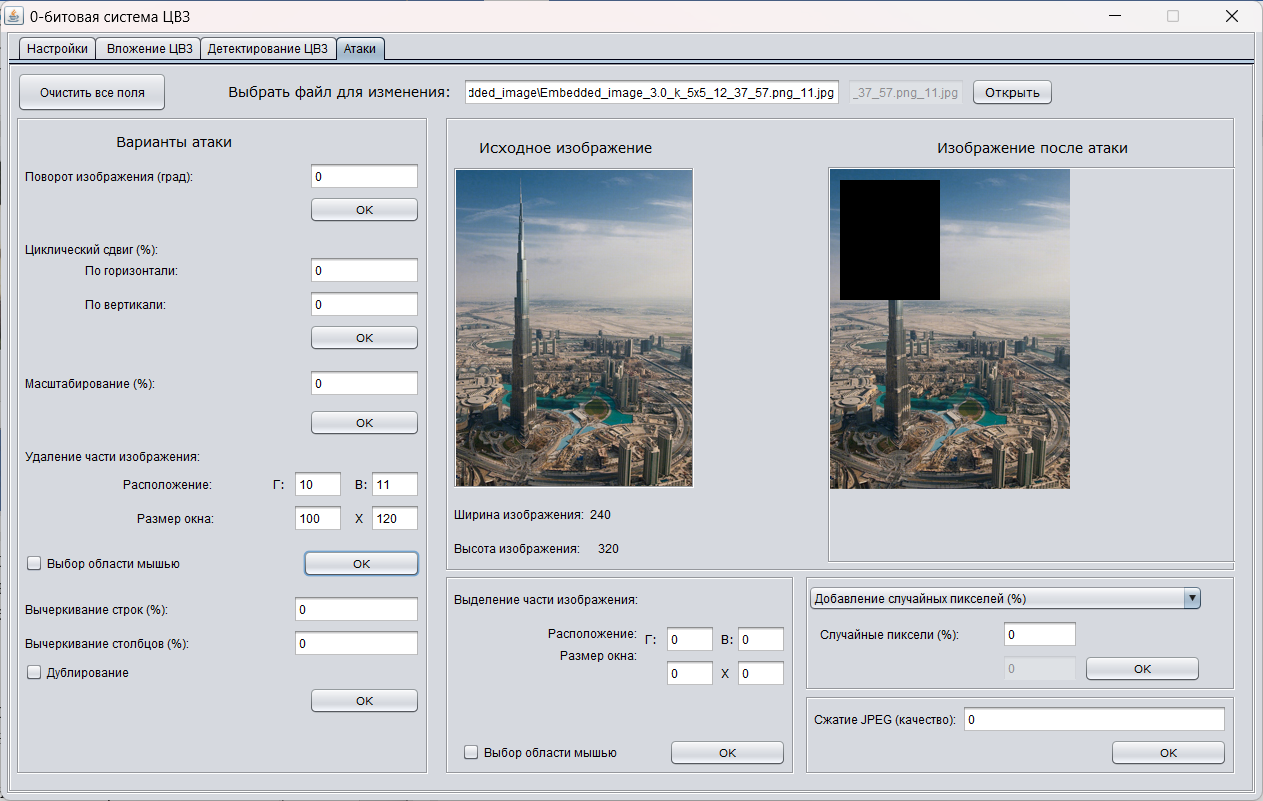

Атака при выполнении удаления части изображения с вложением (Рис. 14).

Рисунок 14 удаление части

Атака при выполнении вычеркивания строк и столбов изображения с вложением (Рис. 15).

Рисунок 15 вычеркивания

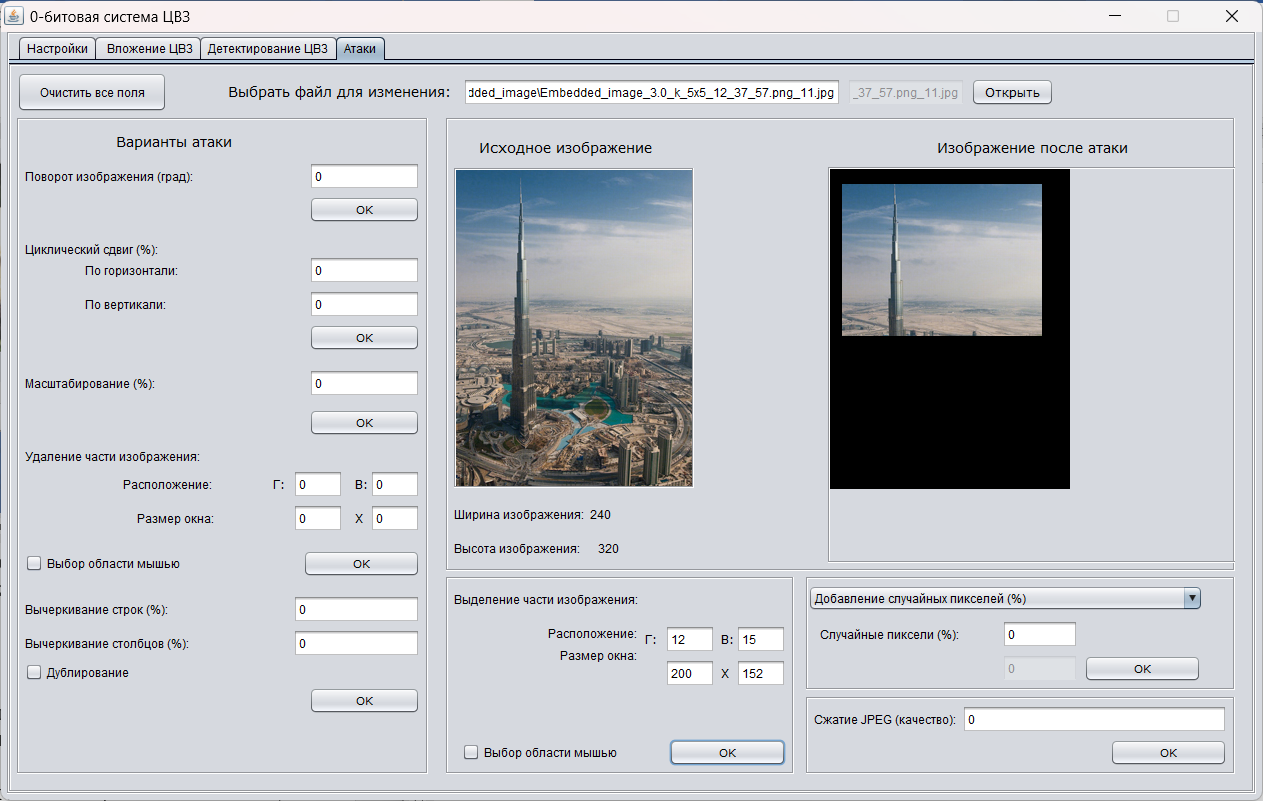

Атака при выполнении выделения части изображения с вложением (Рис. 16).

Рисунок 16 выделения части

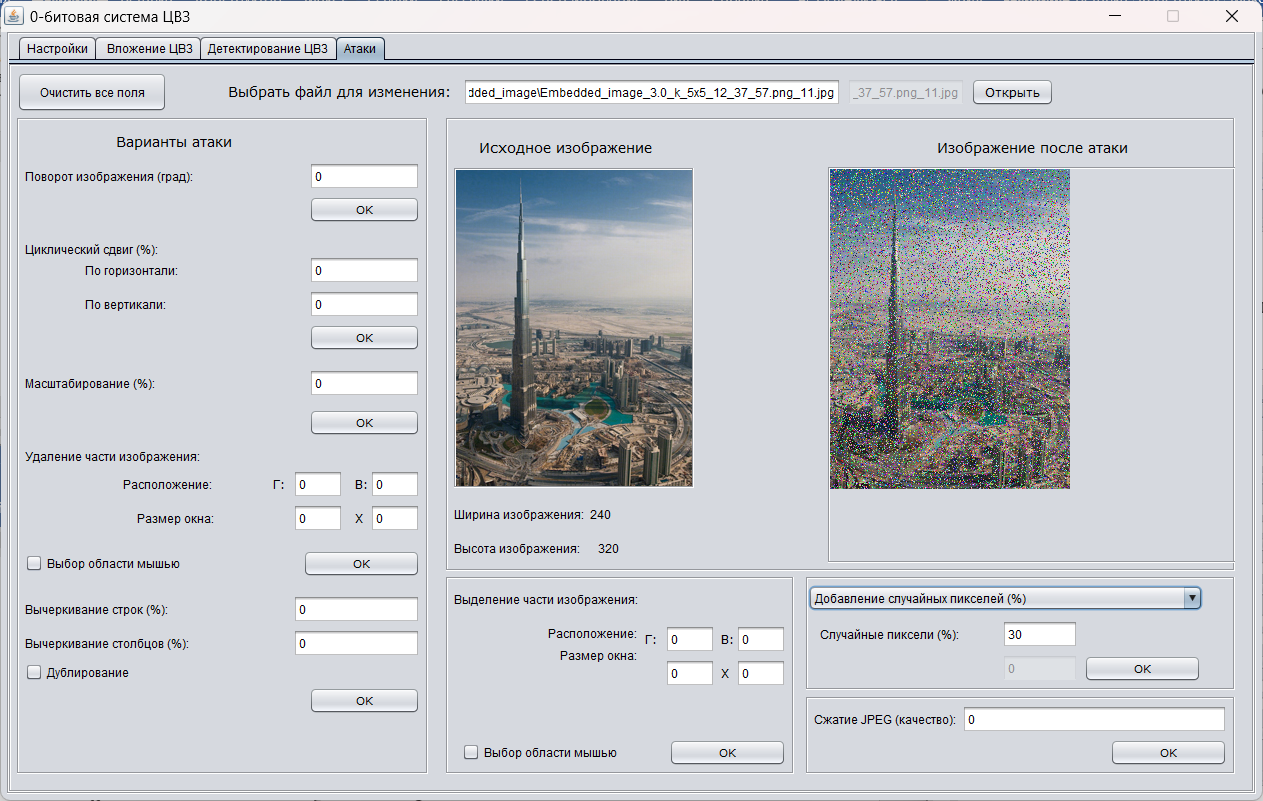

Атака при выполнении случайных пикселей изображения с вложением (Рис. 16).

Рисунок 17 случайные пиксели

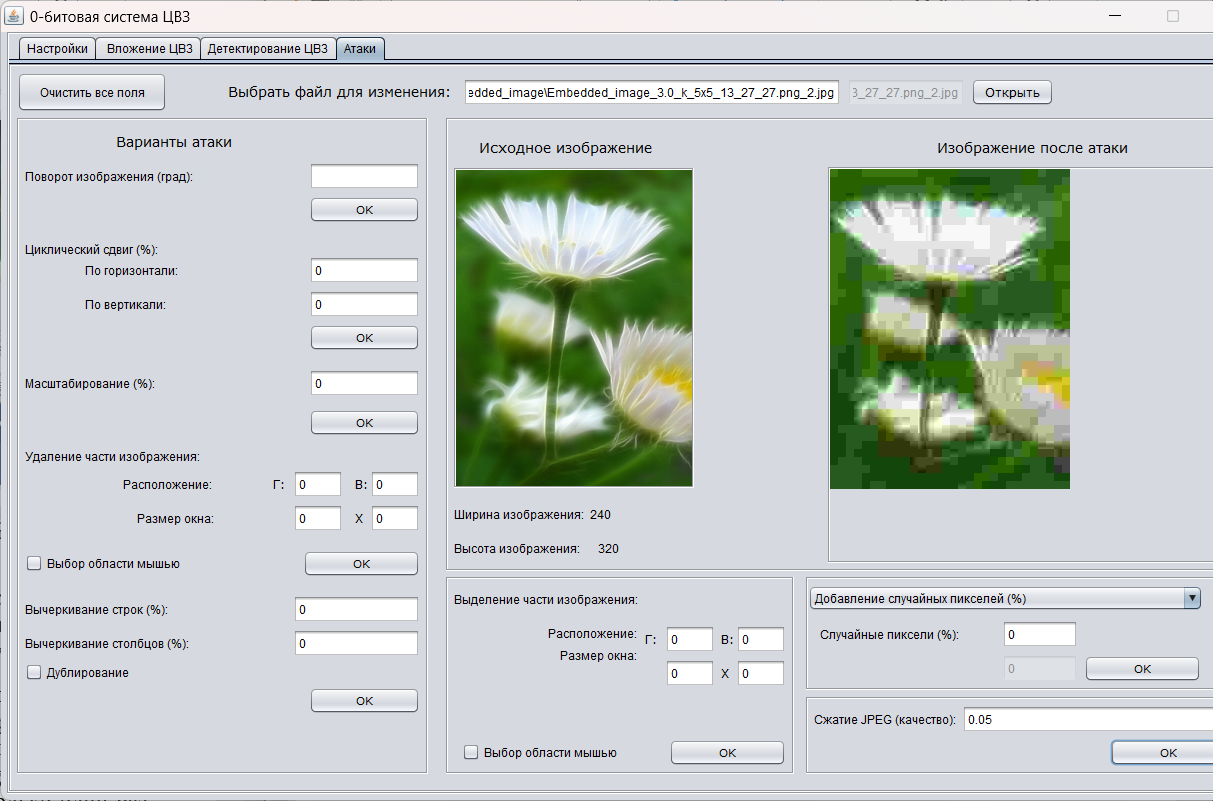

Атака при выполнении сжатия JPEG изображения с вложением (Рис. 17).

Рисунок 18 сжатие

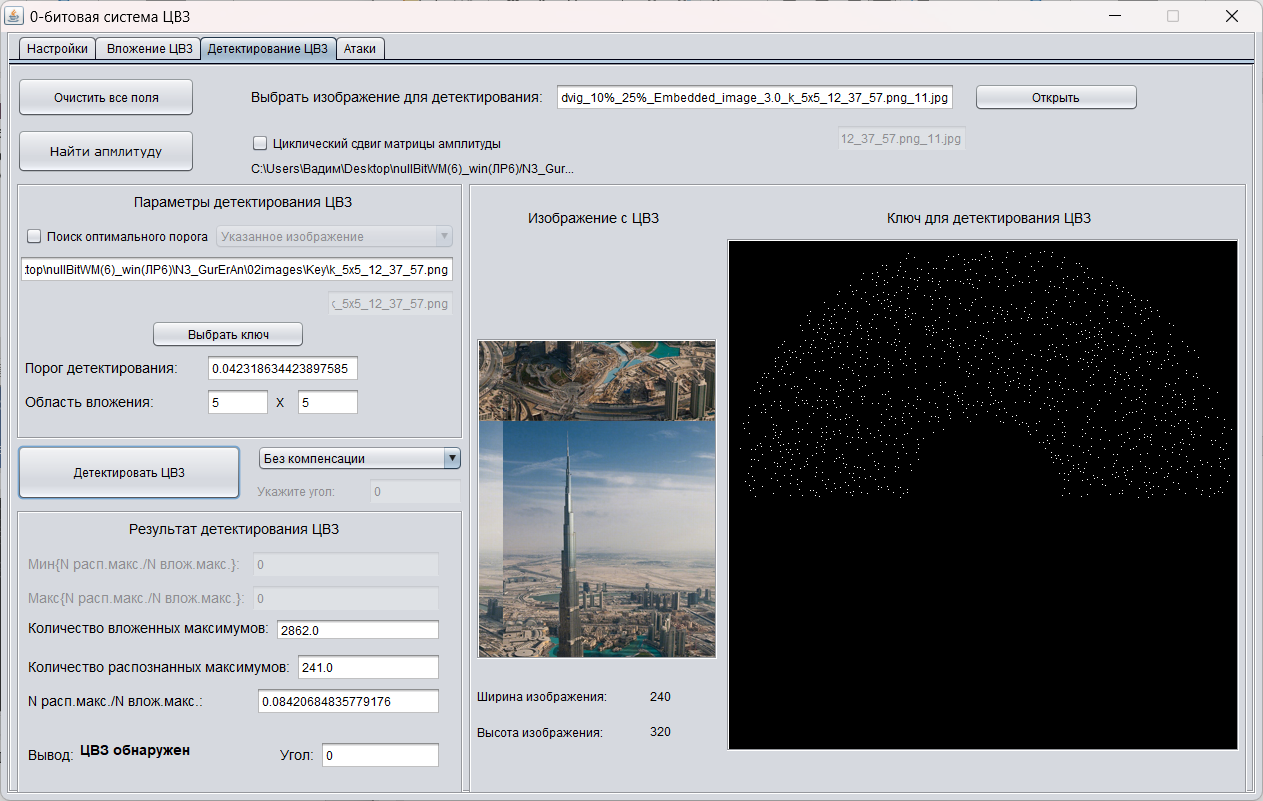

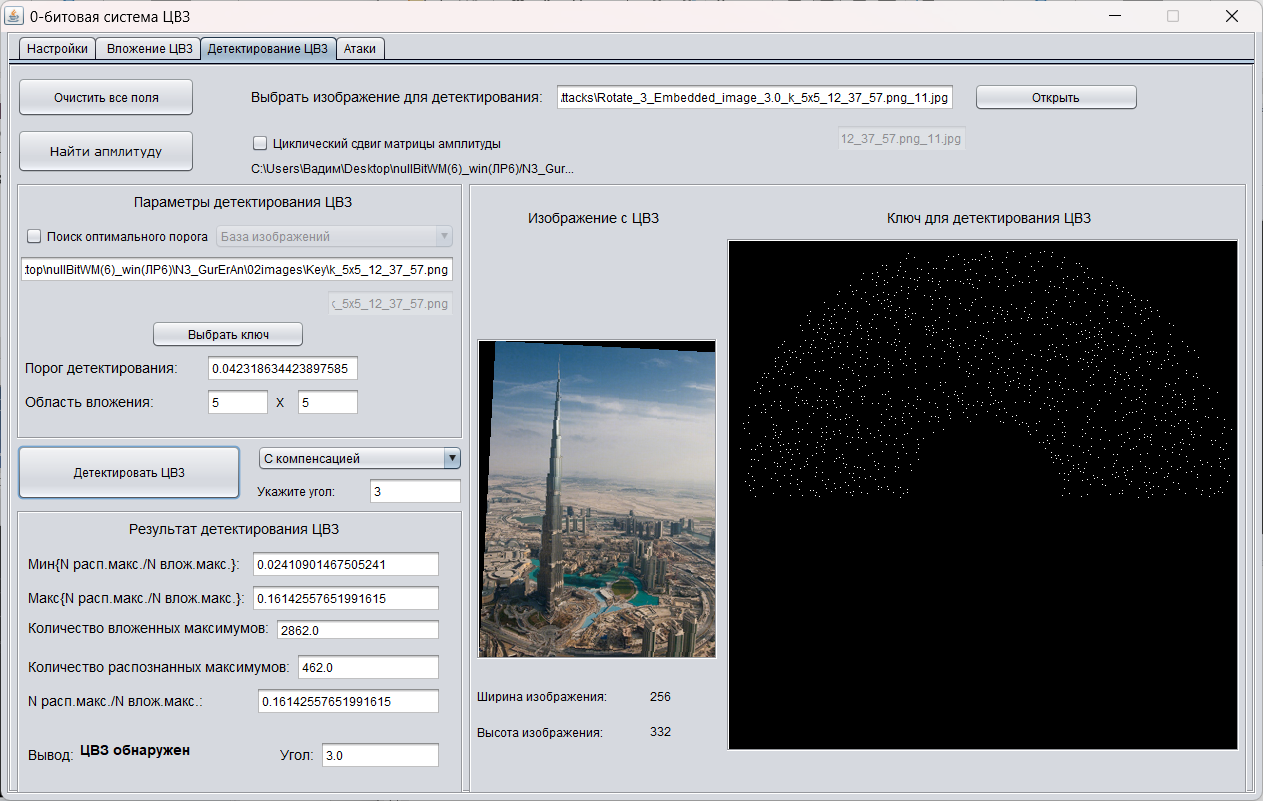

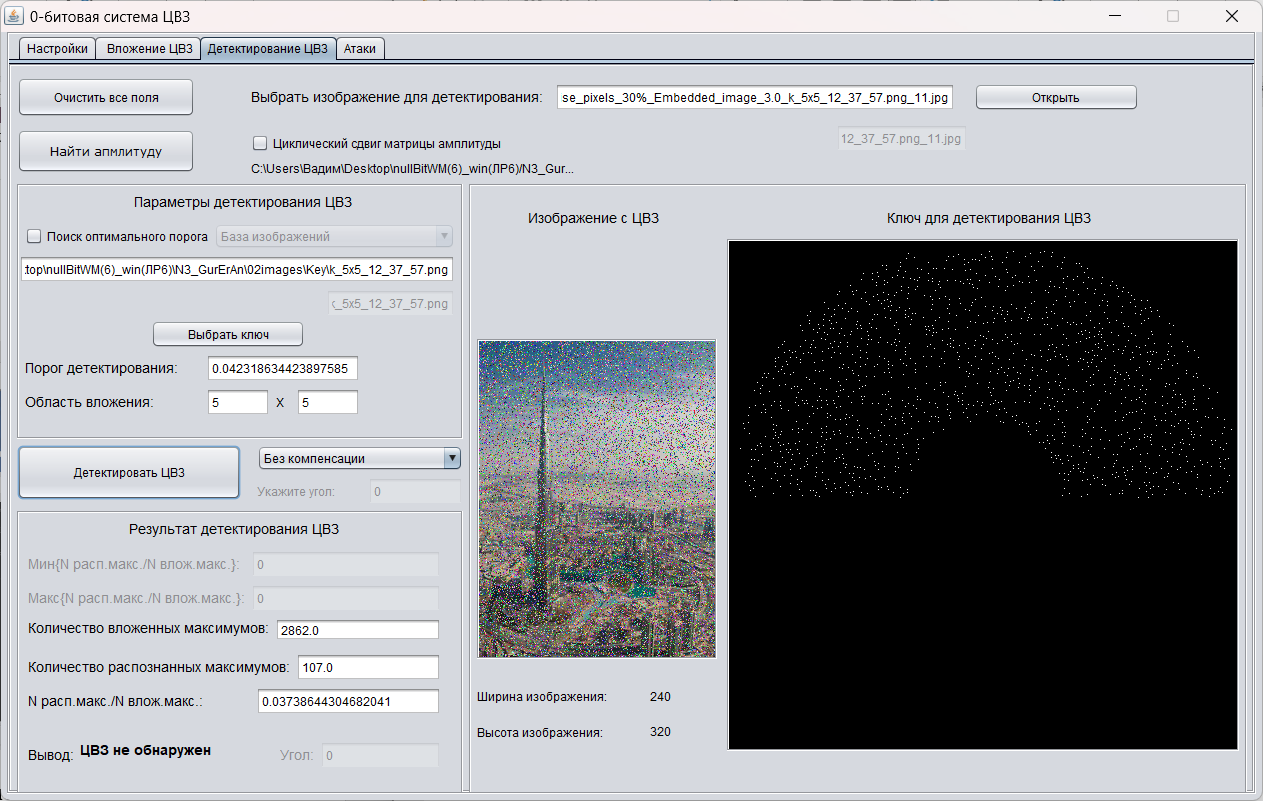

Детектирования ЦВЗ в изображении после преобразования, при выборе истинного ключа. Для примера были выбраны атаки сдвига, поворота, случайного пикселя (Рис. 19, 20, 21).

Рисунок 19 первая атака

Рисунок 20 вторая атака

Рисунок 21 третья атака

Повторим действия для другого изображения

Рисунок 22 выбор изображения и генерация ключа

Рисунок 23 амплитуда 24 без центрирования

Рисунок 25 амплитуда с центрированием

Рисунок 26 вложение

Рисунок 27 детектирование

Выполним преобразования изображений, для примера выбраны три атаки (Рис. 27).

Рисунок 28 Атака 1

Рисунок 29 Атака 2

Рисунок 30 Атака 3

Детектирования ЦВЗ при выборе истинного ключа (Рис. 30).

Рисунок 31 Детектирования ЦВЗ

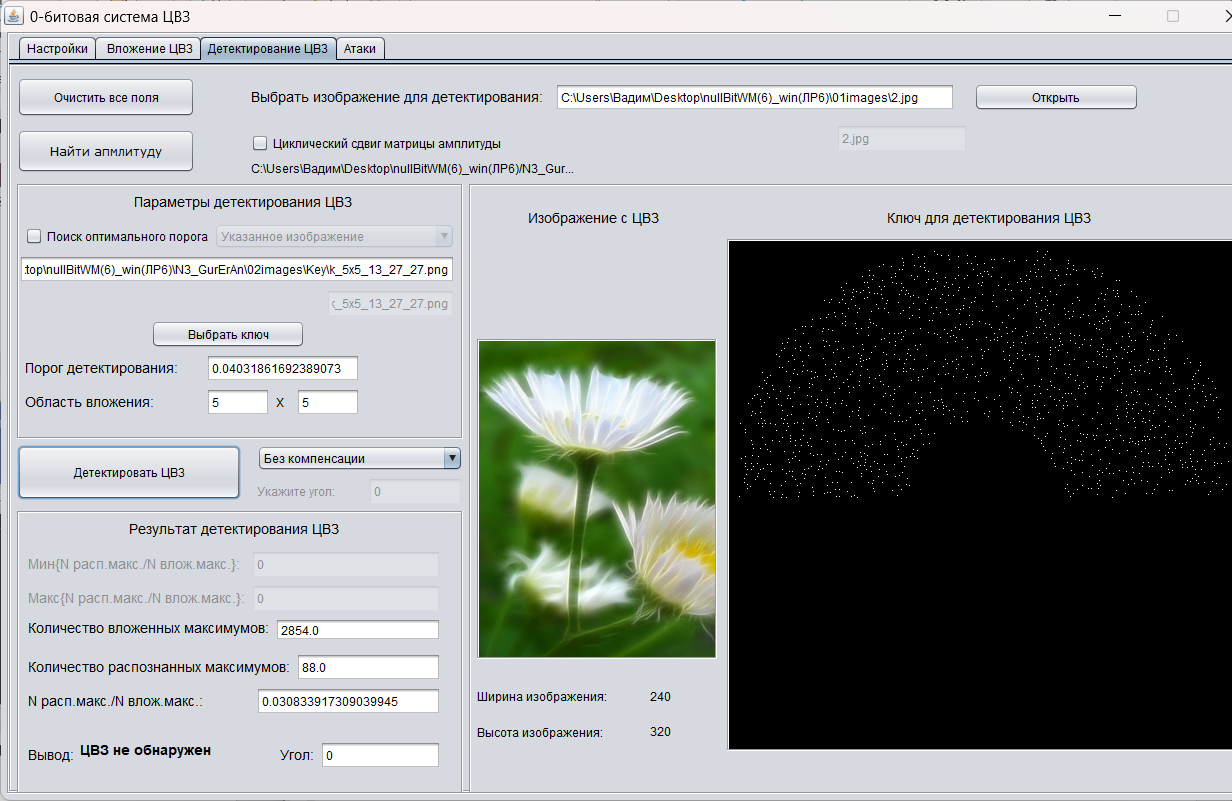

Попытка обнаружения вложение ЦВЗ при истинном ключе (Рис. 31).

Рисунок 32 Попытка обнаружения

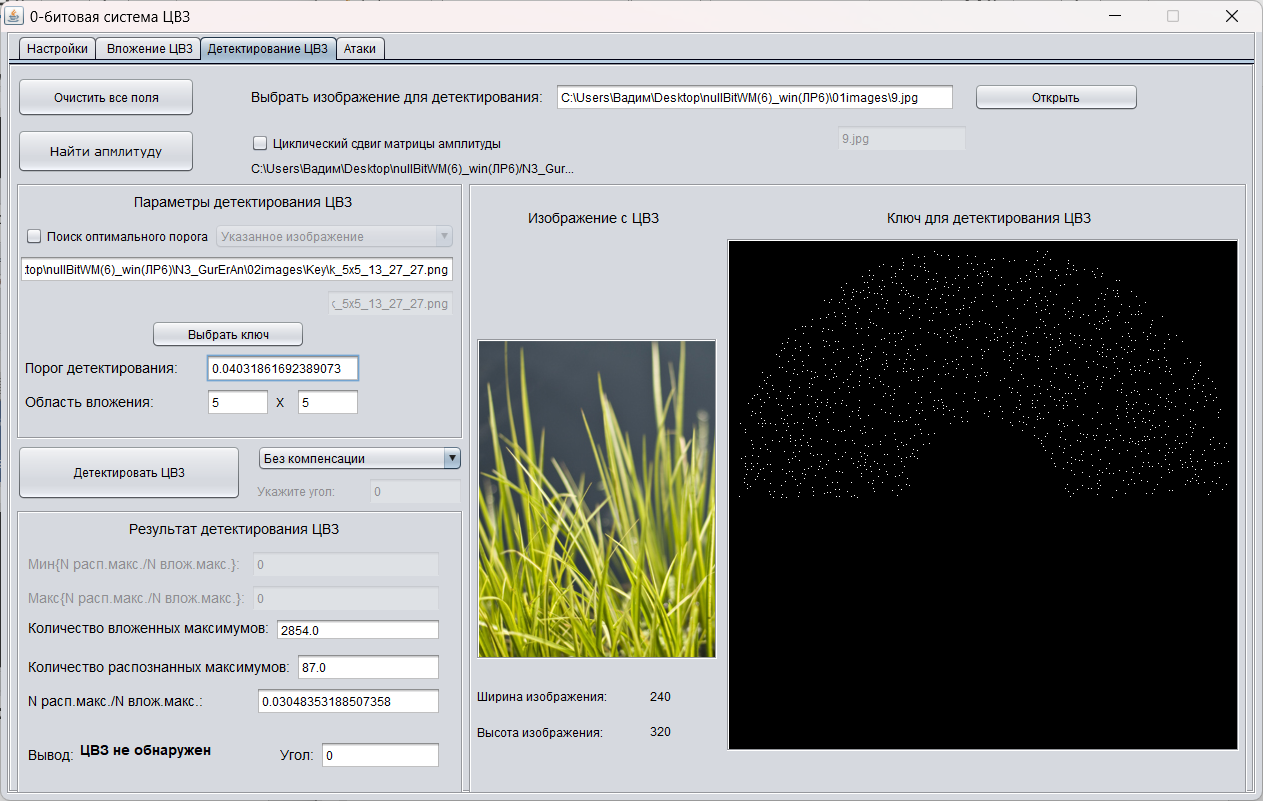

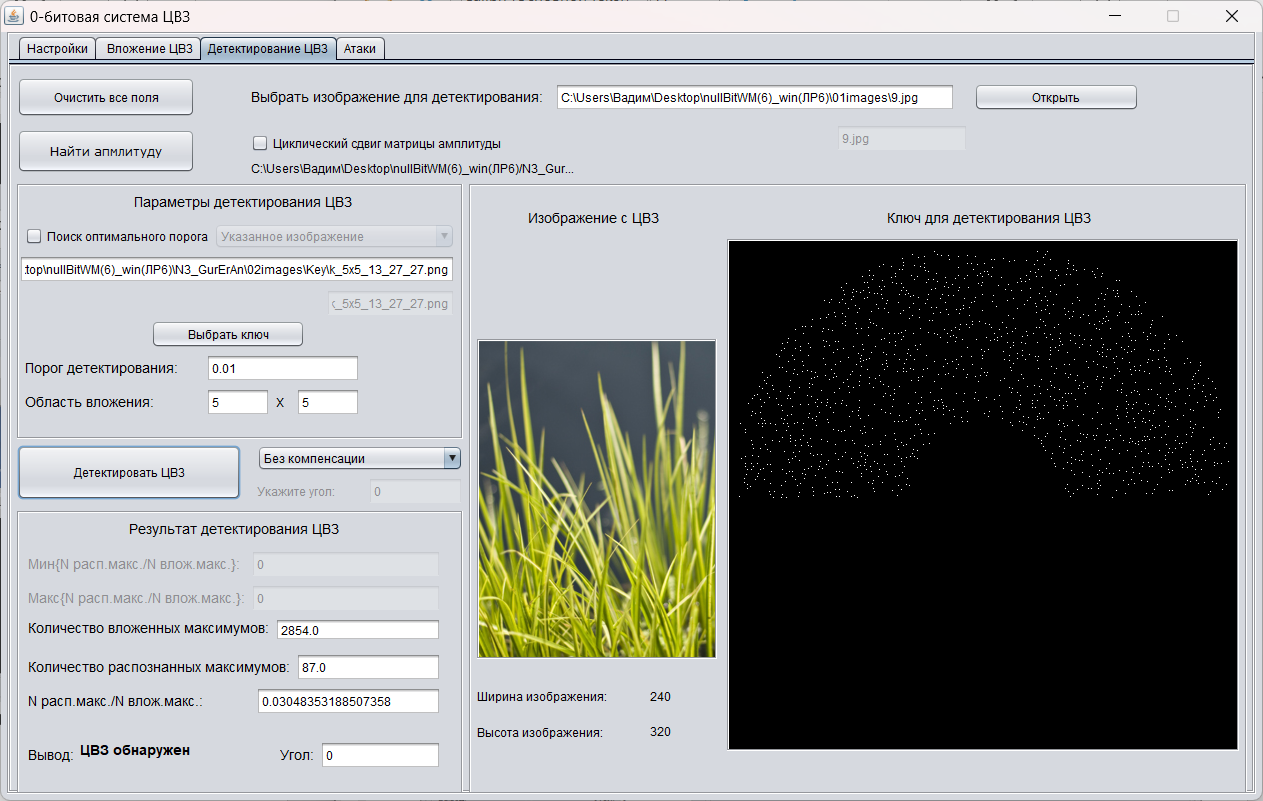

Попытка обнаружения вложение ЦВЗ при ложном ключе (Рис. 32, 33).

Рисунок 33 не обнаружено

Рисунок 34 обнаружено

Вывод:

В данной лабораторной работе были исследованы возможности детектирования ЦВЗ при выборе различных параметров системы и выполнении различных преобразований изображений. На обнаружение вложения при вырезанных фрагментах. После некоторых проведённых преобразований изображения не удалось обнаружить вложение (Например, после атаки сжатия). При использовании ложного и истинного ключа для изображения, программа правильно отметила не обнаружения вложения, но при ложном ключе и уменьшении порога, программа сработала ложно.

Санкт-Петербург

2023г.