Лабораторные работы / Лабораторная работа №5

.docxМИНИСТЕРСТВО ЦИФРОВОГО РАЗВИТИЯ, СВЯЗИ И МАССОВЫХ КОММУНИКАЦИЙ

ФЕДЕРАЛЬНОЕ ГОСУДАРСТВЕННОЕ БЮДЖЕТНОЕ ОБРАЗОВАТЕЛЬНОЕ УЧРЕЖДЕНИЕ ВЫСШЕГО ОБРАЗОВАНИЯ

«САНКТ-ПЕТЕРБУРГСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ ТЕЛЕКОММУНИКАЦИЙ ИМ. ПРОФ. М.А. БОНЧ-БРУЕВИЧА» (СПбГУТ)

Факультет Инфокоммуникационных сетей и систем Кафедра Защищенных систем связи

Дисциплина Основы стеганографии

ЛАБОРАТОРНАЯ РАБОТА №5

Исследование СГ, использующую погружение информации в шумы сканирования

(тема отчета)

Информационная безопасность (10.03.01)

(код и наименование направления/специальности)

Студенты группы ИКБ-06:

Ерохин А.Г.

(Ф.И.О.) (подпись)

Гуреев В.А.

(Ф.И.О.) (подпись)

Ананьев В.Р.

(Ф.И.О.) (подпись)

К.т.н., доц. каф. ЗСС:

Ахрамеева К.А.

(Ф.И.О.) (подпись)

Цель работы

Изучить метод погружения скрытой информации в шумы сканера и возможности обнаружения данной СГ в зависимости от выбора её параметров.

Ход работы

Запустили программу stego-image1.3.jar и ознакомились с описанием полей и кнопок (рис.1).

Рисунок 1 – Рабочее пространство программы

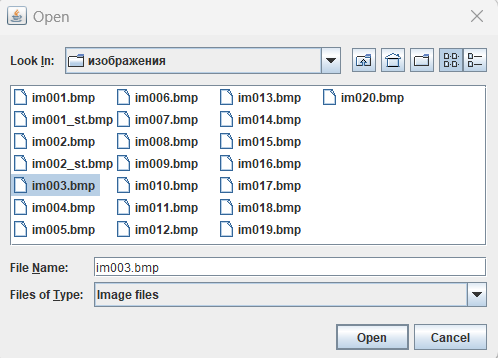

Выбрали изображение (отсканированный текст) для вложения. Для этого нажали кнопку «Open Image» и нашли папку «изображения» с текстовыми изображениями (рис.2).

Рисунок 2 – Выбор изображения

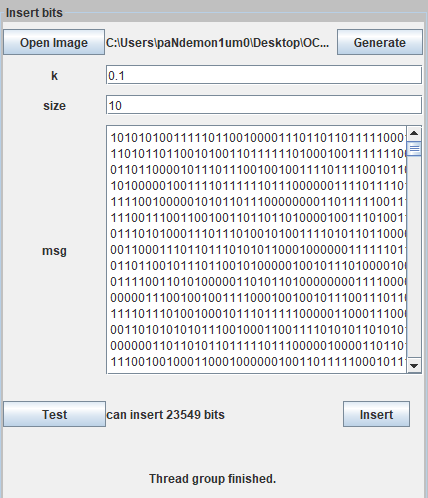

Выбрали параметры вложения (рис.3).

Рисунок 3 – Выбор параметров вложения

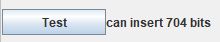

Проверили доступный объём вложения (рис.4).

Рисунок 4 – Проверка допустимого объёма вложения

Случайно сгенерировали вкладываемые биты (рис.5).

Рисунок 5 – Вкладываемое сообщение

Вложили выбранное сообщение в текстовый документ (рис.6).

![]()

Рисунок 6 – Завершение процесса вложения

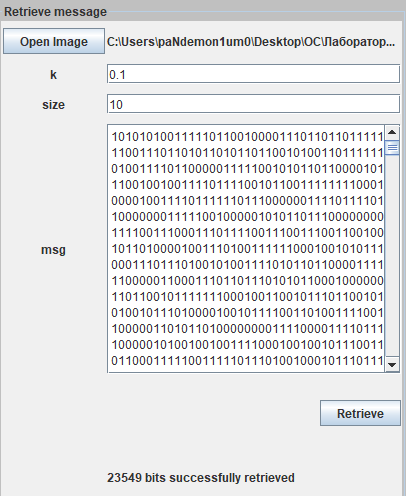

Извлекли вложенную последовательность бит (рис.7).

Рисунок 7 – Успешное извлечение вложенной последовательности

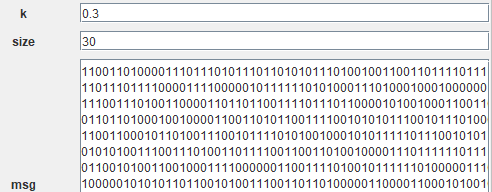

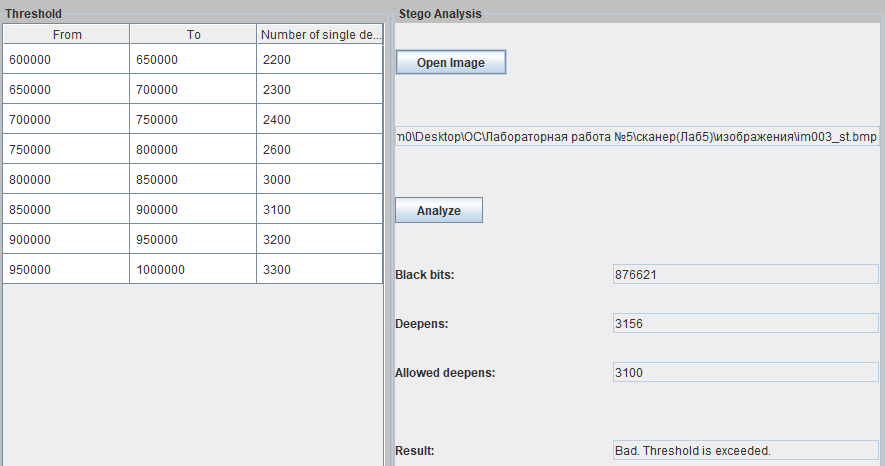

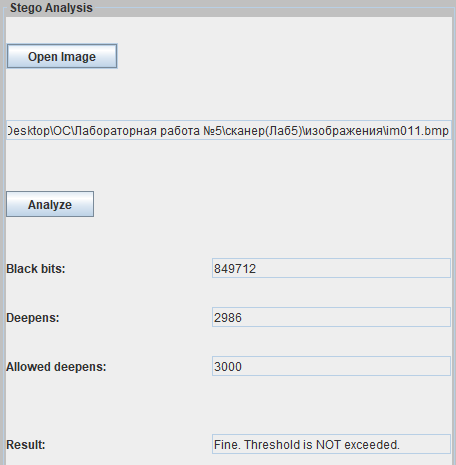

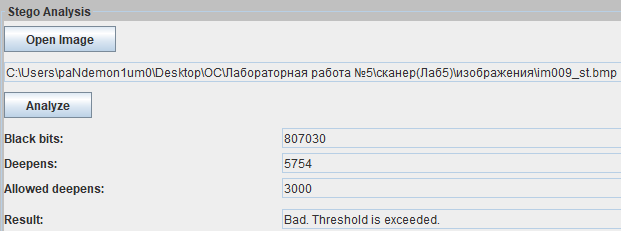

Перешли на вкладку «Stego Analysis». Видна таблица выбора порогов для принятия решения по количеству углублений. Открыли изображение без вложения и с вложением (рис.8 – 9).

Рисунок 8 – Стегоанализ ПО

Рисунок 9 – Стегоанализ СО

В ходе стегоанализа ПО вложение не было обнаружено, что соответствует действительности. При анализе СО вложение было успешно обнаружено.

Повторили пп. 1-8 для других (не менее двух) наборов параметров вложения и для других изображений (рис.10 - 15)

Рисунок 10 – Вложение в изображение 11

Рисунок 11 – Извлечение вложенных бит

Рисунок 12 – Стегоанализ ПО и СО

При заданных параметрах стегоанализ не обнаружил вложение в стегообъекте.

Рисунок 13 – Вложение в изображение 9

Рисунок 14 – Извлечение вложенных бит

Рисунок 15 – Стегоанализ ПО и СО

При заданных параметрах стегоанализ обнаружил вложение в стегообъекте.

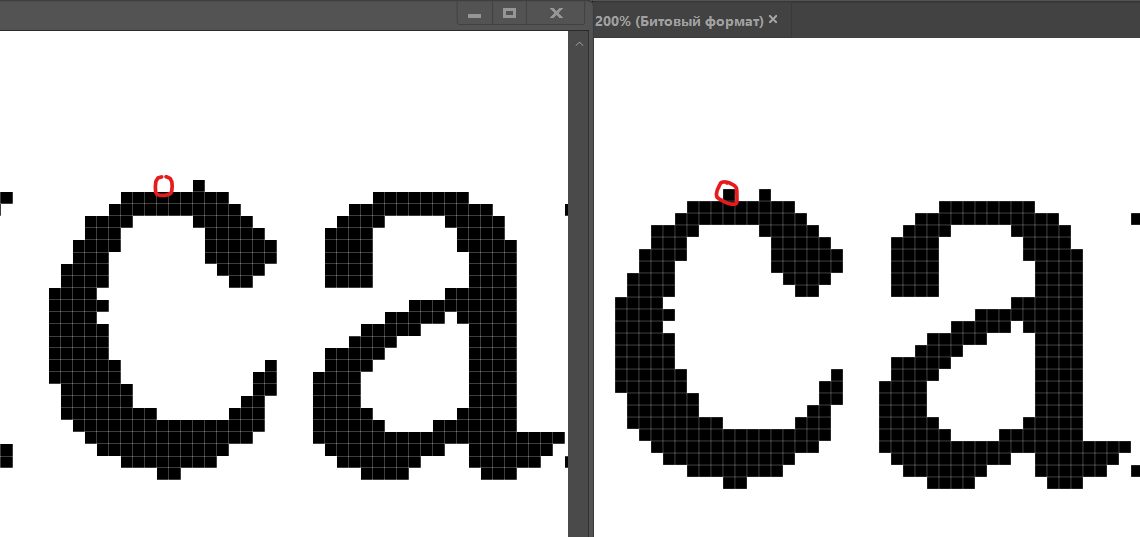

Посмотрели текст без вложения и сделали вывод о заметности (или незаметности) вложения (рис.16). Визуальных различий установить не удалось.

Рисунок 16 – Просмотр изображения без вложения и с вложением

Определили места вложения при увеличении масштаба изображения (рис.17).

Рисунок 17 – Сравнение при увеличении

При сравнении в масштабе удалось обнаружить различия в пикселях между ПО и СО, как на рис.17.

Вывод

В ходе выполнения лабораторной работы провели исследование СГ, использующую погружение информации в шумы сканирования. Основная идея данной СГ – использовать в качестве ПО отсканированный документ и вносить в него секретную информацию, имитируя шумы сканера. Удалось установить, что чем больше выбираемые параметры, тем меньше скорость вложения. Стегоанализ выполнялся с использованием атаки по количеству единичных углублений. Данный метод позволяет производить надёжное обнаружение СГ со скорость вложения от 3500 бит/стр.

Санкт-Петербург 2023 г