Лабораторные работы / Лабораторная работа №1

.docxМИНИСТЕРСТВО ЦИФРОВОГО РАЗВИТИЯ, СВЯЗИ И МАССОВЫХ КОММУНИКАЦИЙ РОССИЙСКОЙ ФЕДЕРАЦИИ ФЕДЕРАЛЬНОЕ ГОСУДАРСТВЕННОЕ БЮДЖЕТНОЕ ОБРАЗОВАТЕЛЬНОЕ УЧРЕЖДЕНИЕ ВЫСШЕГО ОБРАЗОВАНИЯ

«САНКТ-ПЕТЕРБУРГСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ ТЕЛЕКОММУНИКАЦИЙ ИМ. ПРОФ. М.А. БОНЧ-БРУЕВИЧА»

(СПбГУТ)

Факультет Инфокоммуникационных сетей и систем

Кафедра Защищенных систем связи

ЛАБОРАТОРНАЯ РАБОТА №1

Направление/специальность подготовки

10.03.01 Информационная безопасность

(код и наименование направления/специальности)

Студенты:

Гуреев В. А., ИКБ-06

(Ф.И.О., № группы) (подпись)

Ерохин А. Г., ИКБ-06

(Ф.И.О., № группы) (подпись)

Ананьев В. Р., ИКБ-06

(Ф.И.О., № группы) (подпись)

Преподаватель:

Ахрамеева К.А.

(Ф.И.О.) (подпись)

Цель работы:

Понять технику вложения и извлечения информации методом наименьших значащих бит. Проанализировать эффективность различных атак по выявлению вложения.

Задание:

1.Произвести вложение и извлечение информации при различных скоростях вложения.

2. Оценить эффективность обнаружения факта вложения при использовании различных атак (визуальное обнаружение без преобразований, визуальное обнаружение после преобразования к двоичному изображению, атака по критерию 2, атака 2-го порядка с учетом корреляции яркостей пикселей).

Ход работы:

1.Запуск программы test.exe.

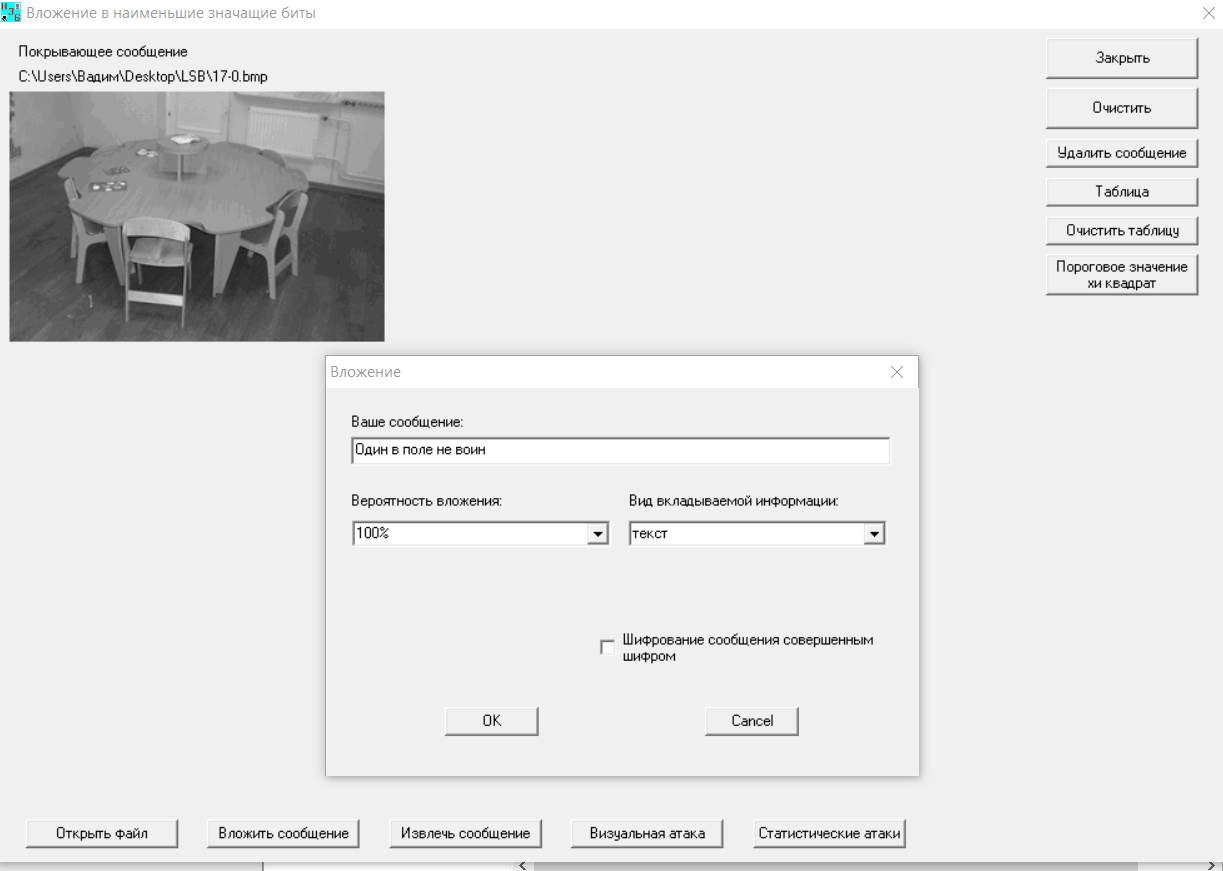

2.Нажать кнопку «Открыть файл» и выбрать один из предложенных файлов, содержащих изображения, с именем NN.bmp. Нажать кнопку «Вложить сообщение». В появившемся диалоговом окне выбрать вид вкладываемой информации – текст. Ввести сообщения, которое будет вложено. Выбрать вероятность вложения 100% (рис. 1).

Рисунок 1 – Вложение сообщения

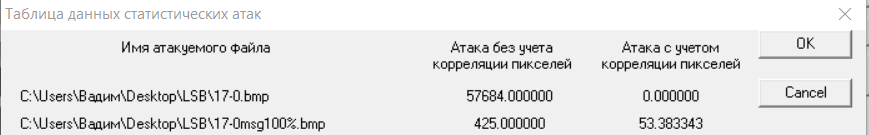

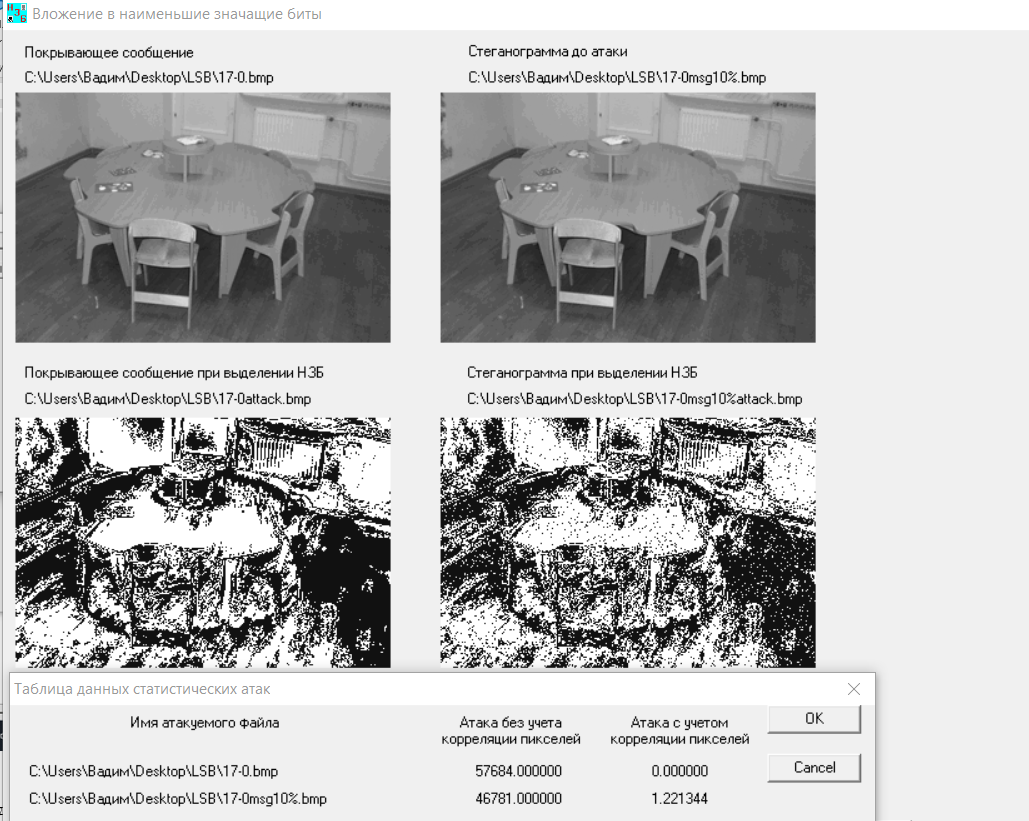

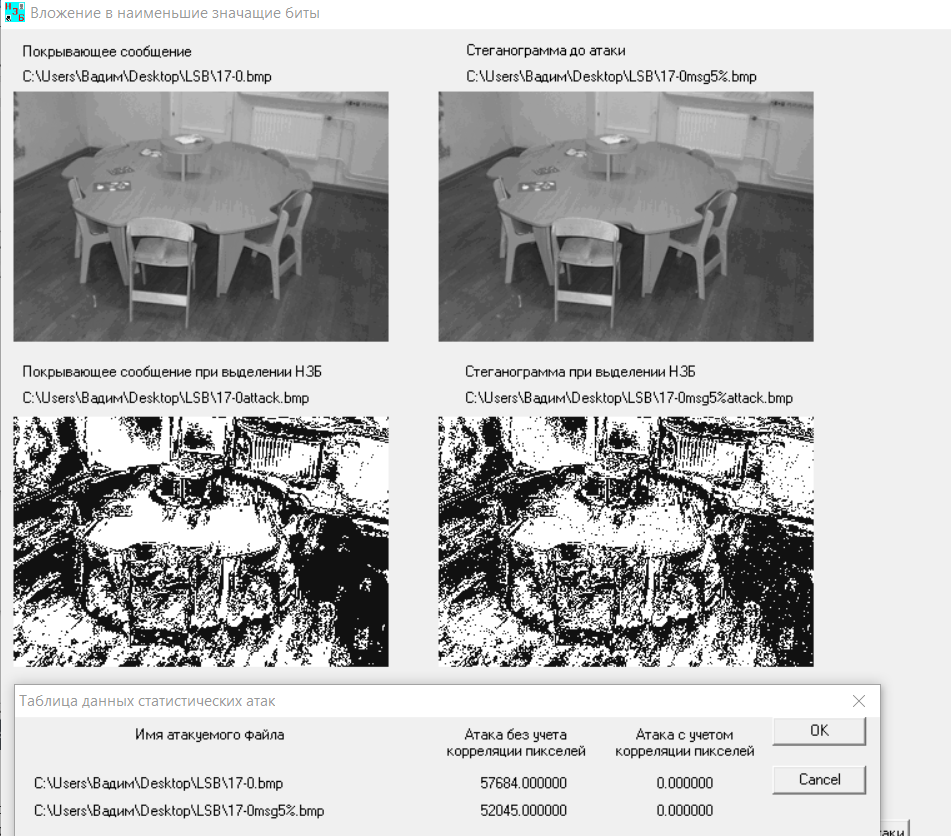

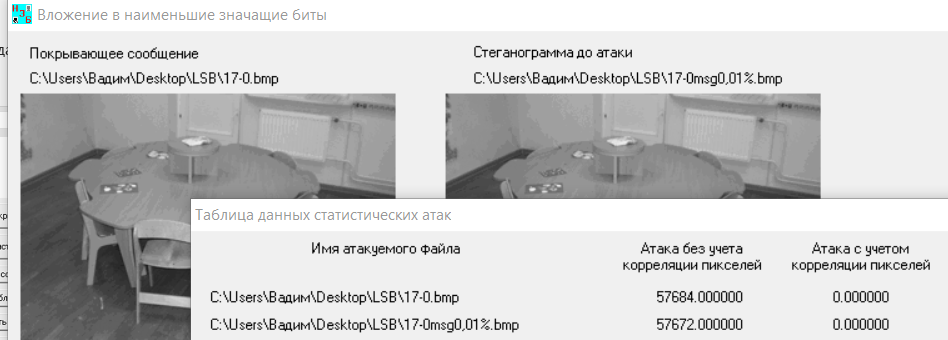

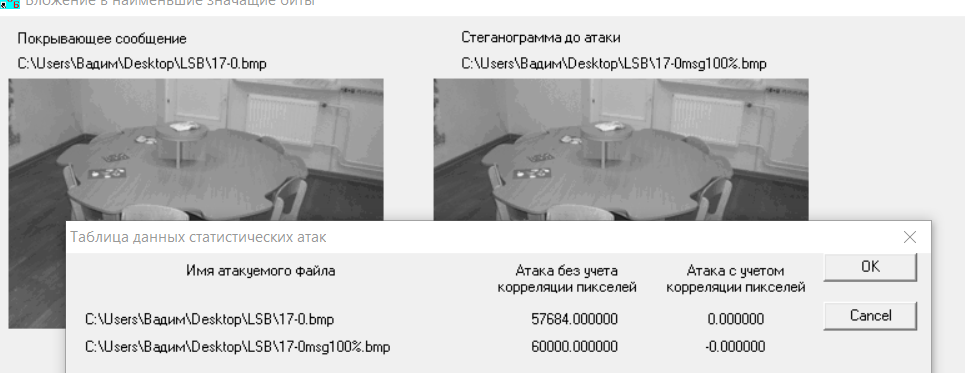

3.Нажать кнопки «Визуальная атака». Сравнить покрывающее сообщение и стеганограмму, а также визуальные атаки на эти изображения. Нажать кнопку «Статистические атаки», в появившемся диалоговом окне выбрать обе атаки. Нажать кнопку «Таблица» и записать результаты статистических атак (рис 2,3).

Рисунок 2 – 100%

Рисунок 3 – статистика атак

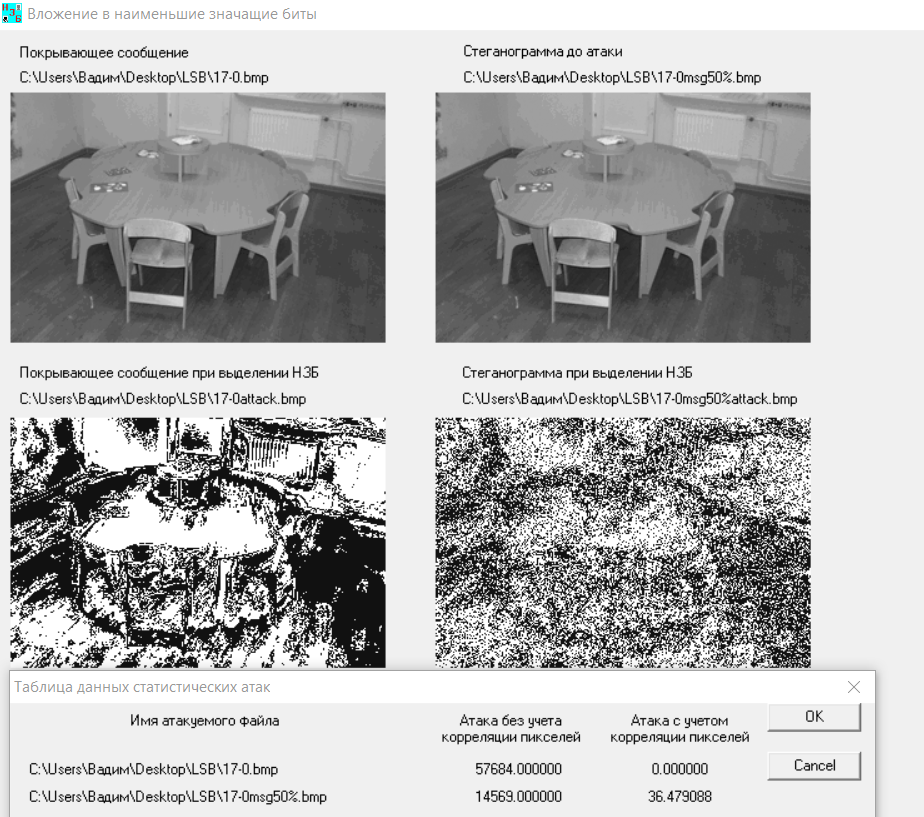

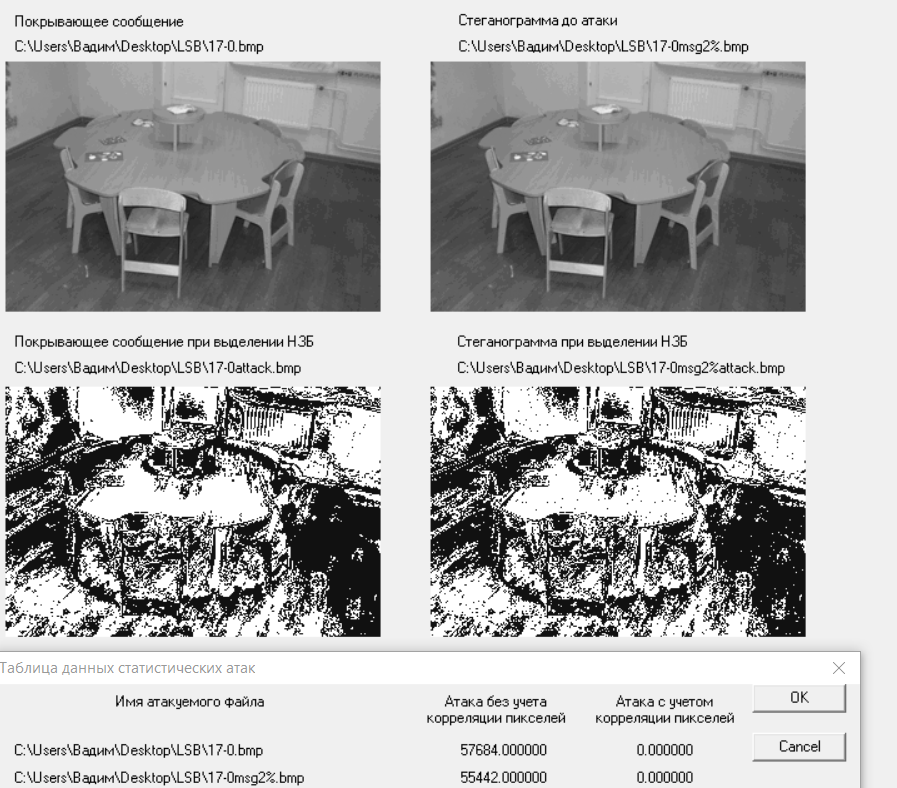

4.Повторить пункты 1 и 2 для вероятностей вложения 50%, 10%, 5%, 2%. Перед каждым новым вложением нажимать кнопку «Очистить» и открывать файл NN.bmp заново. Сделать выводы об эффективности визуальной атаки при различных вероятностях вложения. По завершению записи всех данных статистических атак нажать кнопку «Очистить таблицу» (рис. 4,5,6,7).

Рисунок 4 – 50%

Рисунок 5 – 10%

Рисунок 6 – 5%

Рисунок 7 – 2%

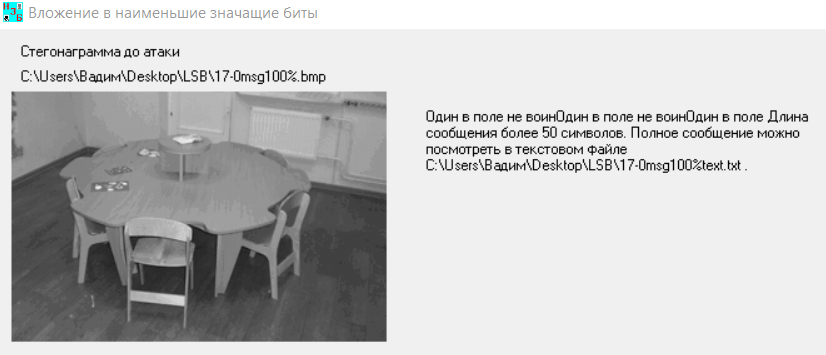

5.Открыть файл с вложением NN100%.bmp и нажать кнопку «Извлечь сообщение». Ничего не менять в появившемся диалоговом окне. Проверить, что выдается то сообщение, которое было вложено (рис. 8).

Рисунок 8 – Извлечение сообщения

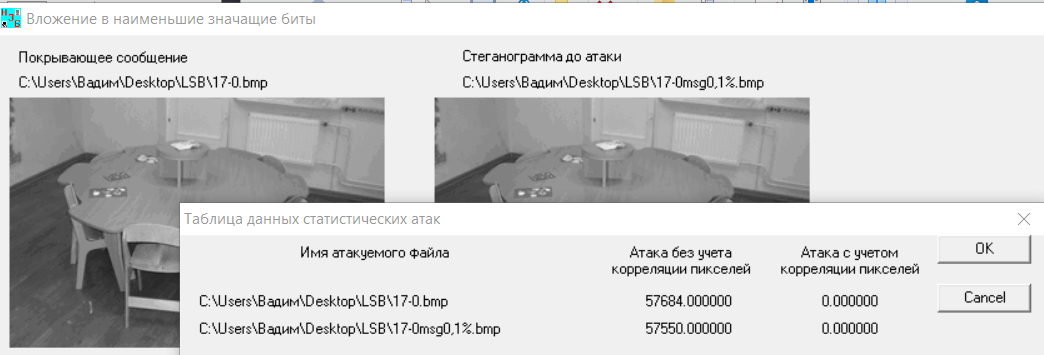

6.По аналогии с пунктами 1 и 2 провести статистические атаки на стеганограммы с вероятностью вложения 1%, 0,1%, 0,05%, 0,01% и 1 двоичный символ для трех различных покрывающих сообщений. Проанализировать эффективность статистических атак (рис. 9,10,11,12,13).

Рисунок 9 – 1%

Рисунок 10 – 0,1%

Рисунок 11 – 0,05%

Рисунок 12 – 0,01%

Рисунок 13 – двоичный символ

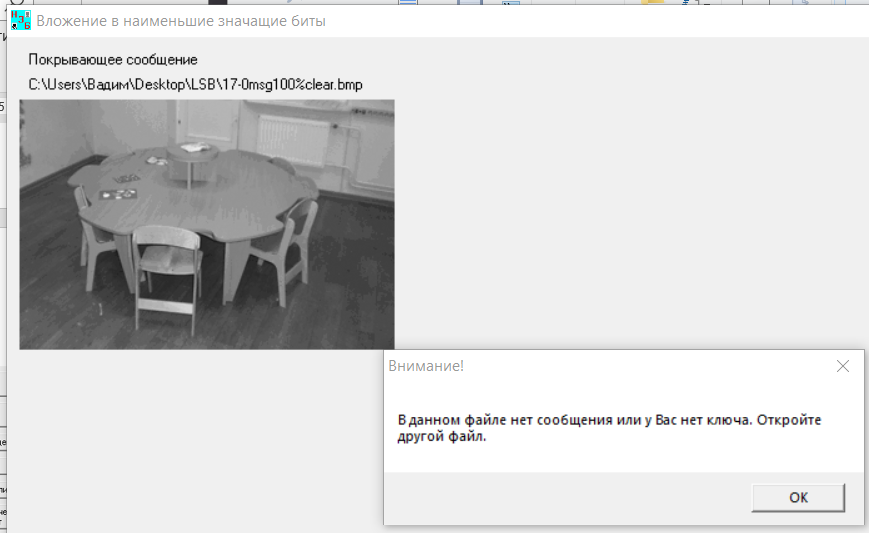

7.Проведите процедуру удаления сообщения, вложенного в стеганограмму про 100% скорости вложения. Убедитесь, что при извлечении информации получается случайный набор символов (рис. 14,15).

Рисунок 14 – удаление

Рисунок 15 – удаление

Вывод:

При выполнении лабораторной работы стала понятна техника вложения и извлечения информации методом наименьших значащих бит и проанализирована эффективность различных атак по выявлению вложения.

Санкт-Петербург

2023г.