- •МЕТОДЫ ИДЕНТИФИКАЦИИ И АУТЕНТИФИКАЦИИ

- •Защита от несанкционированного доступа

- •Защита от несанкционированного доступа

- •Принципы защиты от НСД

- •Монитор обращений

- •ОПОЗНАВАНИЕ ПОЛЬЗОВАТЕЛЕЙ

- •Парольные системы аутентификации

- •Управление ключами пользователя

- •Управление ключами пользователя

- •КАК ВЗЛАМЫВАЮТ ВАШ ПАРОЛЬ

- •КАК УВЕЛИЧИТЬ ДЛИННУ ПАРОЛЯ

- •Как создать надежный пароль

- •Управление ключами пользователя

- •Заголовок

- •Заголовок

- •Модель Лэмпсона—Грэхема—Деннинга

- •Построение пространства безопасности

- •Модель Бэлла и Ла Падула

- •Схемы разграничения доступа

- •Основные системы контроля доступа

- •Заголовок

КАК УВЕЛИЧИТЬ ДЛИННУ ПАРОЛЯ

Заключение в скобки

*man* <<man>> <!-man-!>

Цифровые последовательности

man911# man_04:00pm $4.99man

Повторения

21man22man23

Добавление приставок и суффиксов

non-woman; poly-man; off-man.

Добавление цветов

Что-то ещё

11

Как создать надежный пароль

Адреса электронной почты e-mailme@home.ru;

Унифицированный указатель электронного ресурса (URL)

Титулы

Admiral, Baron, Brother, Capt., Captain, Chief

Перестановка букв

Ford Mustang становится Mord Fustang,

Иностранные слова и сленг

Опечатки

12

Управление ключами пользователя

1.Правило сложности 2.Правило уникальности 3.Правило секретности

Проверьте ваш пароль

Хотите узнать, как бы я оценил ваш пароль? Вот несложный тест:

1.Длина Вашего пароля больше 15 символов?

2.Примерный состав вашего пароля такой: большая часть - буквы, несколько цифр и несколько знаков препинания?

3.Ваш пароль содержит хотя бы три фрагмента произвольных данных?

4.В вашем пароле нет Вашей личной информации?

5.Если вы проверите свой пароль при помощи Google, поиск не даст ни одного результата?

6.Вы единственный, кто знает пароль?

7.Вы можете вспомнить свой пароль, не глядя на него?

8.Если вы записываете свои пароли, то делаете это в безопасном месте?

9.Вашему паролю меньше шести месяцев?

10.Вы не используете этот же пароль в других системах?

11.Можете ли вы набрать свой пароль на клавиатуре быстро и без опечаток?

13

Заголовок

4.Идентификация и проверка подлинности. 27

4.1. |

Взаимная проверка подлинности пользователей 28 |

|

4.2. |

Протоколы идентификации с нулевой передачей знаний |

30 |

4.2.1.Упрощенная схема идентификации с нулевой передачей знаний. 30

4.2.2.Схема идентификации Гиллоу-Куискуотера. 31

14

Заголовок

□Термин1.

□Термин2

15

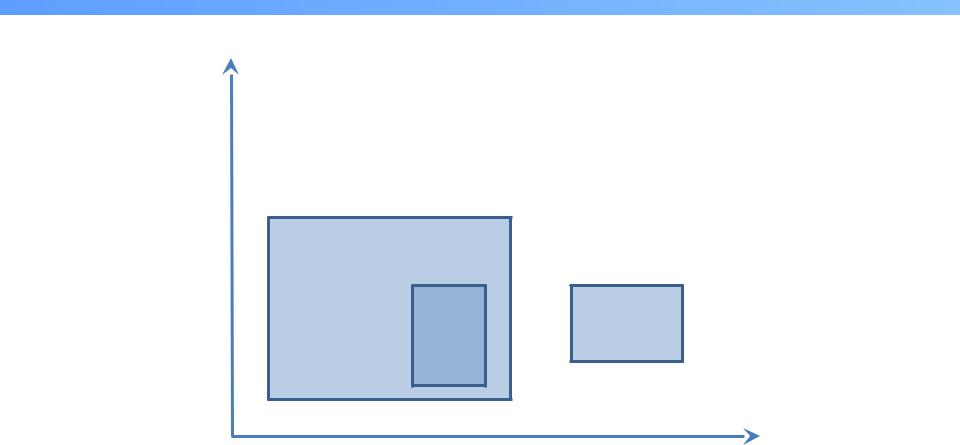

Модель Лэмпсона—Грэхема—Деннинга

Разрешенные |

|

действия |

Доступ разрешен |

с объектом |

|

Уровень |

|

конфиденциальности |

Уровень |

субъекта |

|

|

конфиденциальности |

|

объекта |

16 |

|

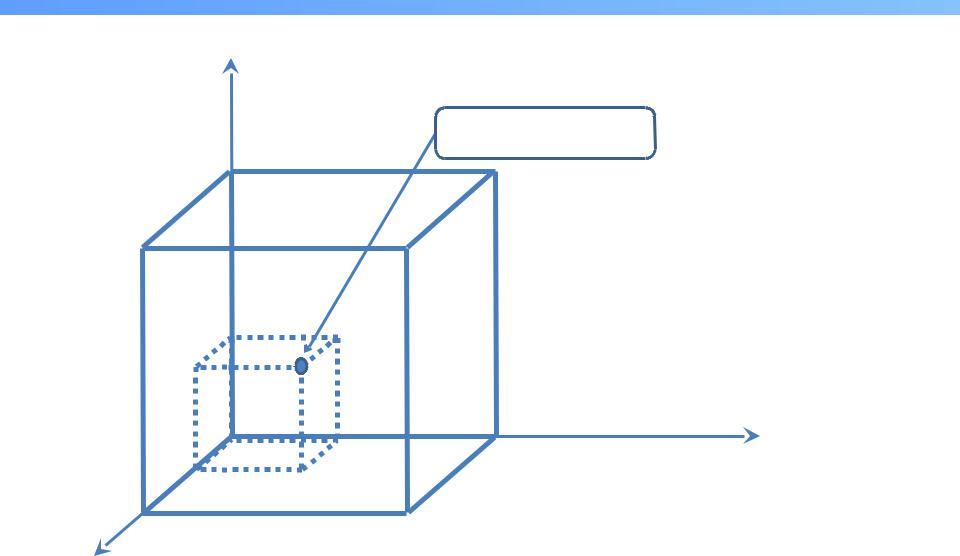

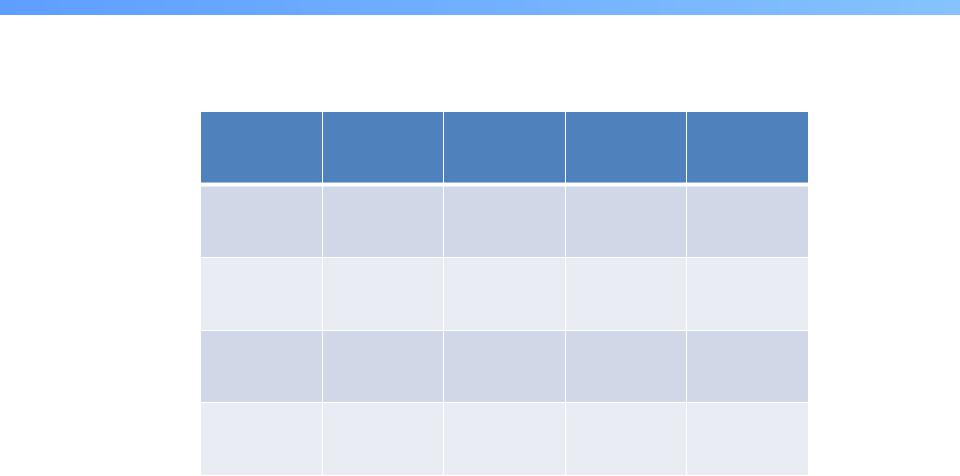

Построение пространства безопасности

|

|

Объекты доступа |

|

||

|

|

О1 |

О2 |

… |

Оn |

|

S1 |

T11 |

T12 |

… |

T1n |

Субъекты |

S2 |

T21 |

T22 |

… |

T2n |

доступа |

… |

… |

… |

… |

… |

|

|||||

|

Sm |

Tm1 |

Tm2 |

… |

Tmn |

17

Модель Бэлла и Ла Падула

Уровни

конфиденциальности

L1

L2 L3

Категории

18

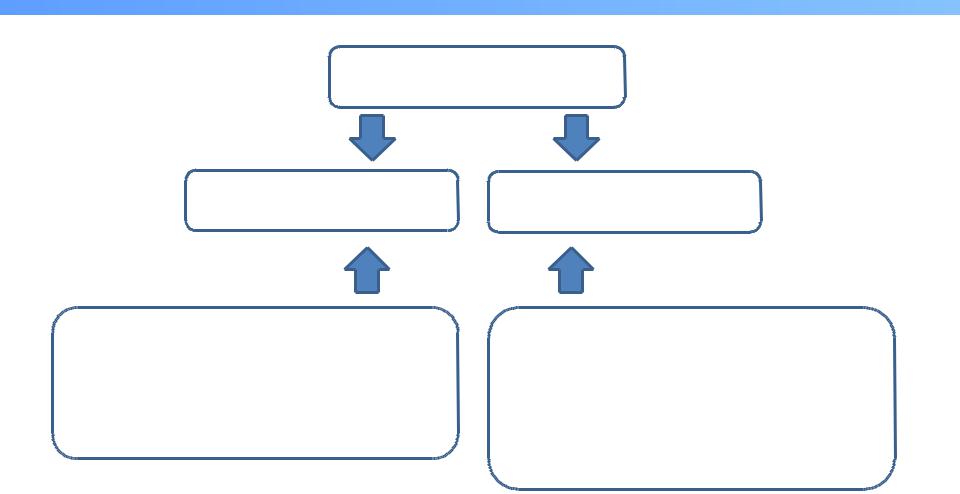

Схемы разграничения доступа

Схемы разграничения доступа

Списковые схемы |

Мандатные механизмы |

Защитные механизмы встраиваются в каждый объект и осуществляют контроль в соответствии со списками доступа данного объекта

Защитный механизм объекта реагирует на некоторый мандат, и субъект должен иметь набор мандатов для доступа ко всем необходимым ему объектам

19

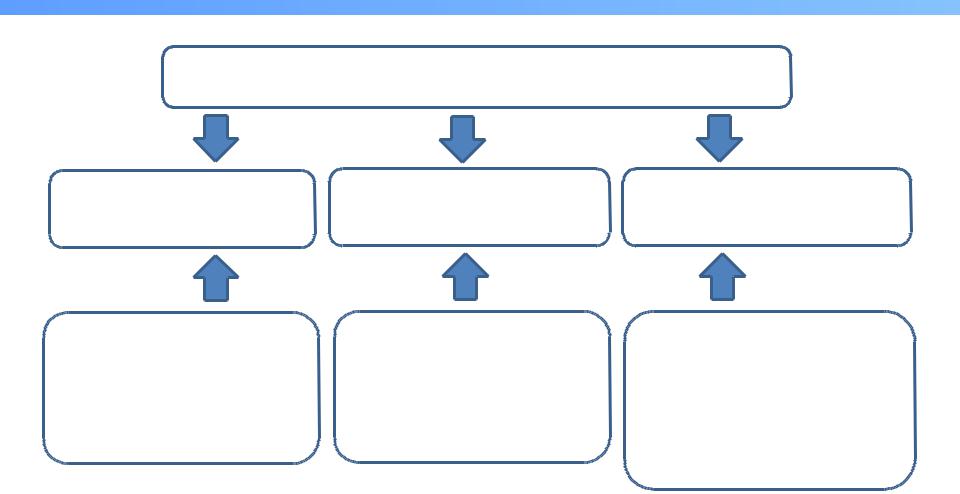

Основные системы контроля доступа

Системы контроля доступа

Системы |

Системы по принципу |

Системы с единой схемой |

без схем доступа |

виртуальной машины |

контроля доступа |

Полностью отсутствуют |

Обеспечивается взаимная |

С каждым информационным |

механизмы, препятствующие |

изоляция пользователей, за |

элементом связан «список |

отдельному пользователю |

исключением некоторого |

авторизованных пользователей». |

получить доступ к информации, |

количества общей |

Различным пользователям |

хранимой в системе |

информации |

могут быть предписаны |

|

|

различные режимы его |

|

|

использования |

20