Лаб_11 Головков И.Е. 12002108 АЭВМ

.docxБЕЛГОРОДСКИЙ ГОСУДАРСТВЕННЫЙ НАЦИОНАЛЬНЫЙ

ИССЛЕДОВАТЕЛЬСКИЙ УНИВЕРСИТЕТ»

(НИУ «БелГУ»)

ИНСТИТУТ ИНЖЕНЕРНЫХ И ЦИФРОВЫХ ТЕХНОЛОГИЙ

Кафедра информационных и робототехнических систем

Отчет

по дисциплине «Архитектура ЭВМ и вычислительных систем»

специальности Информационные системы и технологии

профиль «Информационно-управляющие системы»

Лабораторная работа №11 по теме

«Обеспечение безопасности информации в сетях. Защита от ошибок в сетях»

Вариант №5

Выполнил:

студент очной формы обучения

группы 12002108

Головков Игорь Евгеньевич

Проверила:

Доцент кафедры ПИиИТ, к-т техн. наук

Явурик Ольга Васильевна

БЕЛГОРОД 2022

Цели работы: овладеть навыками защиты информации в компьютерных сетях.

Ход работы:

Задание:

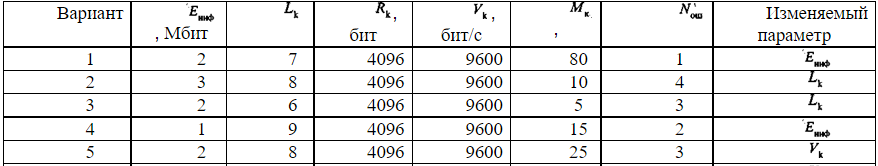

Произвести исследование зависимости времени на передачу информации и необходимого объема буферного ЗУ на приемном пункте для двух возможных вариантов защиты от ошибок ( системы с выборочным повторением и системы с возвращением на NK кадров) от изменяемого параметра по своему варианту (Пример №1). Количество значений изменяемого параметра равно 10.

Задание 1.

В системах с решающей обратной связью ARQ, где реализуется непрерывный автоматический запрос на повторение и концепция скользящих окон, для двух возможных вариантов защиты от ошибок ( системы с выборочным повторением и системы с возвращением на NK кадров) и заданных характеристиках линий связи и объеме передаваемой информации найти время на передачу этой информации и необходимый объем буферного ЗУ на приемном пункте.

Данные передаются от узла А к узлу В по прямому каналу. В окне на приемном пункте (в узле В) во втором кадре обнаружены ошибки, и сигнал об этом (NAK 2) по обратному каналу передается в узел А/ В протоколе ARQ реализуется один из двух методов обнаружения и повторной передачи искаженных данных:

выборочное повторение, когда повторно передается только искаженный кадр данного окна. Все другие кадры этого окна, поступившие в узел В после искаженного кадра, временно хранятся на приемном пункте в буферном ЗУ;

возвращение на NK кадров, когда повторно передается не только искаженный кадр, но и все кадры данного окна, поступившие вслед за искаженным (предполагается, что источник, послуживший причиной искажения второго кадра, продолжает действовать). Здесь надобность в буферном ЗУ пропадает.

Рассчитаем показатели для первого варианта системы ARQ — с выборочным повторением.

![]()

Nok = 1024

Время на передачу заданного объема информации определяется по формуле

![]()

Таблица 1 - Время на передачу заданного объема информации для первого варианта системы ARQ — с выборочным повторением.

Vk |

Т1 |

9200 |

5014,929 |

9300 |

4961,005 |

9400 |

4908,228 |

9500 |

4856,563 |

9600 |

4805,973 |

9700 |

4756,427 |

9800 |

4707,892 |

9900 |

4660,338 |

10000 |

4613,734 |

10100 |

4568,054 |

Рисунок 1 – График показателей для первого варианта системы

Для второго варианта системы ARQ — с возвращением на Л^ кадров (NK) — определяется только время на передачу информации:

![]()

Таблица 2 - Время на передачу заданного объема информации для второго варианта системы ARQ — с возвращением на Л^ кадров (NK)

Vk |

Т2 |

9200 |

6838,539 |

9300 |

6765,006 |

9400 |

6693,038 |

9500 |

6622,585 |

9600 |

6553,6 |

9700 |

6486,037 |

9800 |

6419,853 |

9900 |

6355,006 |

10000 |

6291,456 |

10100 |

6229,164 |

Рисунок 2 – График показателей для второго варианта системы

Как видно, первый вариант предпочтительнее по времени на передачу заданного объема информации, зато требует на приемном пункте буферной памяти. Разница в значениях показателей Т1, и Т2 будет тем больше, чем выше интенсивность ошибок в линиях связи.

Рисунок 3 – График для сравнения показателей двух вариантов системы

Для проведения исследований необходимо разработать программу, с использованием доступного инструментального средства, интерфейс которой должен содержать как текстовую, так и графическую входную/выходную информацию.

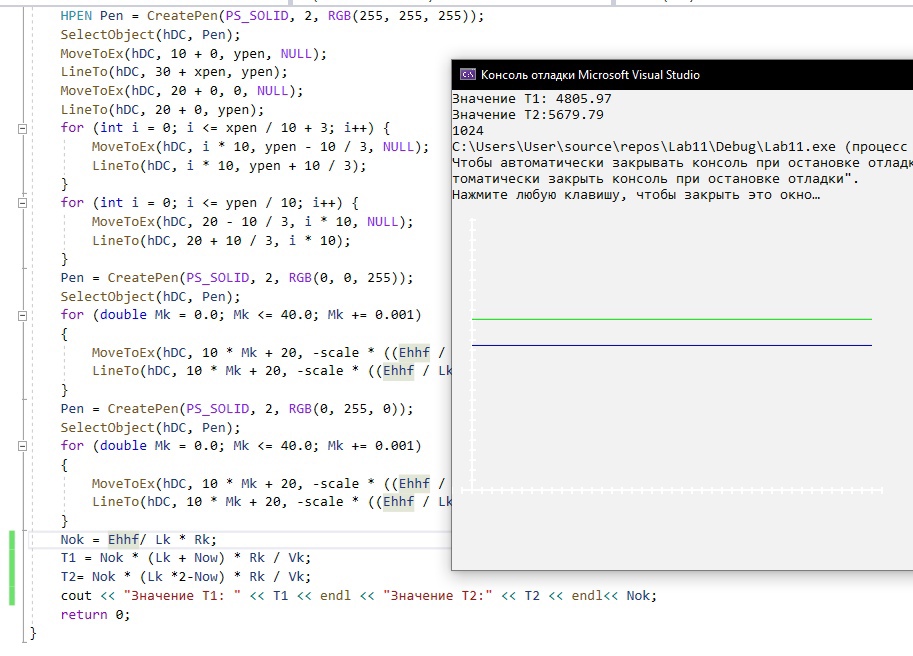

Рисунок 4 – Программа для демонстрации

Вывод: в ходе лабораторной работы были получены навыки защиты информации в компьютерных сетях.

Ответы на контрольные вопросы:

Характер проникновения (несанкционированного доступа) в сеть может быть классифицирован по таким показателям: преднамеренность, продолжительность проникновения, воз-действие проникновения на информационную среду сети, фиксирование проникновения в регистрационных и учетных данных сети.

уничтожение, т.е. физическое удаление информации (файлов) с носителей информации. Оно выявляется при первой же попытке обращения к этой информации, а все потери легко восстанавливаются при налаженной системе резервирования и архивации;

- разрушение – нарушение целостности программ и структур данных, вызывающих невозможность их использования: программы не запускаются, а при обращении к структурированным данным происходит (хотя и не всегда) сбой;

- искажение – нарушение логики работы программ или связей в структурированных данных, не вызывающих отказа в их работе или использовании. Это один из опасных видов воздействия, так как его нельзя обнаружить;

- подмена, т.е. замена существующих программ или данных другими под тем же именем и так, что внешне это никак не проявляется. Это очень опасный вид воздействия. Единственно надежным способом защиты от такого воздействия для программ является побитовое сравнение с эталонной версией программы;

- копирование, т.е. получение копии программ или данных на другом компьютере. Это воздействие не является опасным, поскольку не угрожает нормальному функционированию сети, однако оно наносит наибольший ущерб в случаях промышленного шпионажа;

- добавление новых компонентов, т.е. запись в память компьютера других программ или данных, ранее в ней отсутствовавших. Такое воздействие опасно, так как функциональное назначение добавляемых компонентов неизвестно;

- заражение вирусом - это такое однократное воздействие на программы или данные, при котором они изменяются и, кроме того, при обращении к ним вызываются подобные изменения в других, как правило аналогичных, компонентах (происходит «цепная реакция», распространение вируса в компьютере или локальной сети).

3. операционная система, обслуживающая сеть (в настоящее время только отдельные операционные системы сертифицированы на определенный класс защиты, предусматривающий требование защиты самой себя от изменений);

. служебные, регистрационные таблицы и файлы обслуживания сети — это файлы паролей, прав доступа пользователей к ресурсам, ограничения по времени, функциям и т.д.;

программы и таблицы шифровки информации, циркулирующей в сети. Любое воздействие на эти компоненты вызовет отказ в работе или серьезные сбои, но наиболее опасно копирование, которое может открыть возможность дешифровки информации;

операционные системы компьютеров конечных пользователей;

специальные таблицы и файлы доступа к данным на компьютерах конечных пользователей — это пароли файлов или архивов, индивидуальные таблицы шифровки /дешифровки данных, таблицы ключей и т.д. Степень опасности воздействия на них зависит от принятой системы зашиты и от ценности защищаемой информации. Наиболее опасным воздействием является копирование этой информации;

прикладные программы на компьютерах сети и их настроечные таблицы (здесь для разработчиков новых прикладных программ серьезную угрозу представляет копирование, так как в ходе разработки большинство программ существуют в незащищенном, виде);

информационные файлы компьютеров сети, базы данных, базы знаний экспертных систем и т.д. Наибольший ущерб наносит копирование и последующее распространение этой информации;

текстовые документы, электронная почта и т.д.;

параметры функционирования сети — это главным образом ее производительность, пропускная способность, временные показатели обслуживания пользователей. Здесь признаками возможного несанкционированного воздействия на сеть, сопровождаемого ухудшением параметров ее функционирования, являются: замедление обмена информацией в сети или возникновение необычно больших очередей обслуживания запросов пользователей, резкое увеличение трафика (данных пользователей) в сети или явно преобладающее время загрузки процессора сервера каким-либо отдельным процессором. Все эти признаки могут быть выявлены и обслужены только при четко отлаженном аудите и текущем мониторинге работы сети.

4. - взломщики сетей – хакеры, в действиях которых почти всегда есть состав преступления, независимо от того, осознают они это или нет. Наибольшую угрозу представляют сформировавшиеся виртуальные банды хакеров, цель которых – сделать всю информацию в мире свободной и доказать каждому, что их нельзя остановить. Они хорошо организованы и даже создали всемирные объединения с регулярными встречами и съездами;

- уволенные или обиженные сотрудники сети. Эта категория людей наиболее опасна и способна нанести существенный ущерб, особенно если речь идет об администраторах сети, так как они обладают знаниями системы и принципами защиты информации и по долгу службы имеют доступ к программам перехвата паролей и имен пользователей в сети, ключей, пакетов;

- профессионалы – специалисты по сетям, посвятившие себя промышленному шпионажу;

- конкуренты, степень опасности которых зависит от ценности информации, к которой осуществляется несанкционированный доступ, и от уровня их профессионализма.

5. аутентификация (подтверждение подлинности);

обеспечение целостности передаваемых данных;

засекречивание данных;

контроль доступа;

6. Служба аутентификации, в виртуальных сетях называемая службой аутентификации одноуровневого объекта, обеспечивает подтверждение (опровержение) того, что объект, предлагающий себя в качестве отправителя сообщения по виртуальному каналу, является именно таковым как на этапе установления связи между абонентами, так и на этапе передачи сообщения. В дейтаграммных сетях эта служба называется службой аутентификации источника данных, передаваемых в виде дейтаграмм.

7. Выделяют две основные причины возникновения ошибок при передаче информации в сетях: сбои в какой-то части оборудования сети или возникновение неблагоприятных объективных событий в сети.

8. Суть мажоритарного метода, давно и широко используемого в телеграфии, состоит в следующем. Каждое сообщение ограниченной длины передается несколько раз, чаще всего три раза. Принимаемые сообщения запоминаются, а потом производится их поразрядное сравнение. Суждение о правильности передачи выносится по совпадению большинства из принятой информации методом «два из трех».

9. Код, предназначенный для обнаружения и исправления ошибок. Основная техника - добавление при записи в полезные данные специальным образом структурированной избыточной информации, а при чтении использование такой избыточной информации для обнаружения и исправления ошибки.