Лаб_12 Головков И.Е. 12002108 АЭВМ

.docxБЕЛГОРОДСКИЙ ГОСУДАРСТВЕННЫЙ НАЦИОНАЛЬНЫЙ

ИССЛЕДОВАТЕЛЬСКИЙ УНИВЕРСИТЕТ»

(НИУ «БелГУ»)

ИНСТИТУТ ИНЖЕНЕРНЫХ И ЦИФРОВЫХ ТЕХНОЛОГИЙ

Кафедра информационных и робототехнических систем

Отчет

по дисциплине «Архитектура ЭВМ и вычислительных систем»

специальности Информационные системы и технологии

профиль «Информационно-управляющие системы»

Лабораторная работа №12 по теме

«Применение различных методов криптографической защиты текстовой информации при передаче данных в ЛВС»

Вариант №5

Выполнил:

студент очной формы обучения

группы 12002108

Головков Игорь Евгеньевич

Проверила:

Доцент кафедры ПИиИТ, к-т техн. наук

Явурик Ольга Васильевна

БЕЛГОРОД 2022

Цели работы: овладеть навыками применения различных методов криптографической защиты текстовой информации при передаче данных в ЛВС

Ход работы:

Задание 1 Создать программу «Шифр Цезаря»

В его основе лежит простой способ шифрования: отправитель и получатель закодированного документа заранее договариваются об определённом смещении букв относительно их обычного местоположения в алфавите. Например, если смещение равно 1, то “А” соответствует букве “Б”, “Б” – “В”, и так далее, а когда алфавит подходит к концу, то начинают брать буквы из начала списка. И выходит, например, следующее: из слова “КОДИРОВАНИЕ” получается “ЛПЕЙСПГБОЙЖ”.

Рисунок 1 – Результаты работы программы для с правильно и неправильно подобранным ключом

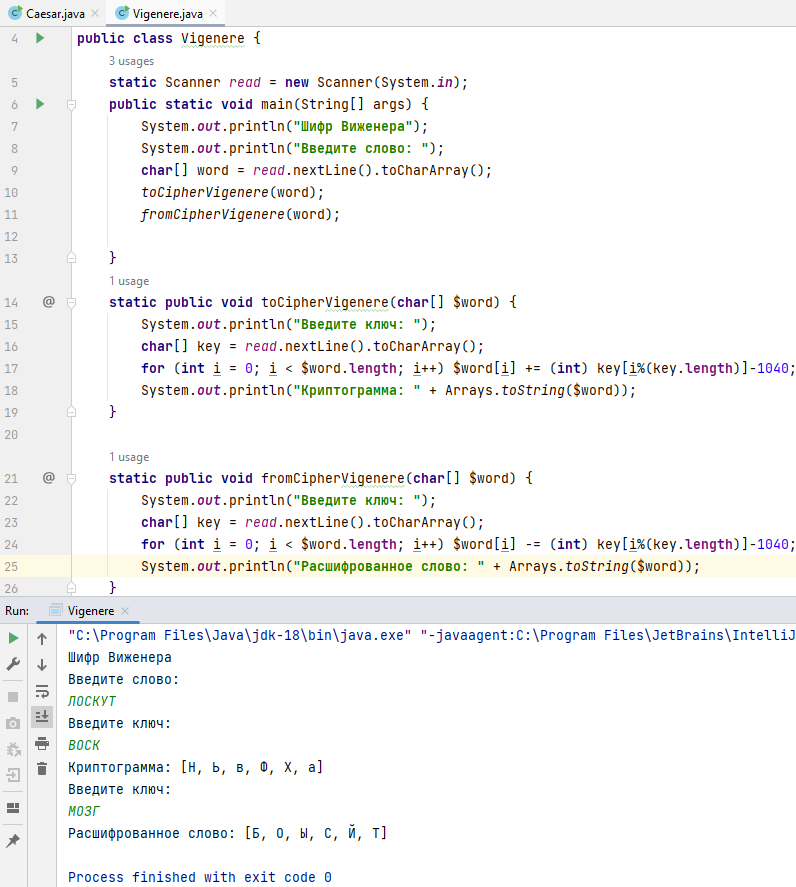

Задание 2 Создать программу «Шифр Виженера»

Процесс шифрования включает следующую последовательность действий:

– под каждой буквой шифруемого текста записываются символы ключа, повторяющие ключ требуемое количество раз;

– шифруемый текст по подматрице заменяется буквами, расположенными на пересечениях линий, соединяющих буквы текста первой строки подматрицы и символы ключа находящиеся под ней.

Для дешифрования необходимо знать ключ, который может быть введен пользователем со своего терминала или храниться в памяти ЭВМ в зашифрованном виде.

Рисунок 2 – Результаты работы программы с правильно и неправильно подобранным ключом

Вывод: в ходе лабораторной работы были получены навыки применения различных методов криптографической защиты текстовой информации при передаче данных в ЛВС

Ответы на контрольные вопросы:

Криптографические методы защиты информации — это специальные методы шифрования, кодирования или иного преобразования информации, в результате которого ее содержание становится недоступным для посторонних лиц без предъявления ключа криптограммы и обратного преобразования.

Выделяют 4 метода преобразования информации: шифрование, стеганография, кодирование, сжатие.

В классической криптографии различают четыре типа шифра подстановки:

Одноалфавитный шифр подстановки (шифр простой замены) — шифр, при котором каждый символ открытого текста заменяется на некоторый, фиксированный при данном ключе символ того же алфавита

Однозвучный шифр подстановки похож на одноалфавитный за исключением того, что символ открытого текста может быть заменен одним из нескольких возможных символов

Полиграммный шифр подстановки заменяет не один символ, а целую группу. Примеры: шифр Плейфера, шифр Хилла

В криптографии шифр подстановки-это метод шифрования, при котором единицы открытого текста заменяются зашифрованным текстом определенным образом с помощью ключа; "единицами" могут быть отдельные буквы (наиболее распространенные), пары букв, тройки букв, смеси вышеперечисленных и т. Д. Получатель расшифровывает текст, выполняя обратный процесс подстановки, чтобы извлечь исходное сообщение.

Шифр Виженера - это метод шифрования алфавитного текста с использованием серии переплетенных шифров Цезаря, основанных на буквах ключевого слова. Он использует форму полиальфабетического замещения.

Шифрование методом перестановки заключается в том, что символы исходного текста переставляются по определенным правилам. Такое преобразование приводит к изменению порядка следования символов, а сами символы остаются неизменёнными. И открытый текст (сообщение), и шифротекст (криптограмма) состоят из одних и тех же букв.

Метод шифрования инверсными символами.

Данный метод шифрования, является частным случаем моноалфавитной замены в алфавите мощности 256. Суть метода заключается в замене символа таблицы ASCII с номером i на символ с номером 255-i. Аналогично проводится и операция расшифрования.

Основные недостатки аналогичны предыдущим методам. Это появление статистических данных и легкое раскрытие путем отправки специального сообщения.

Еще одним частным случаем многоалфавитной подстановки является гаммирование. В этом способе шифрование выполняется путем сложения символов исходного текста и ключа по модулю, равному числу букв в алфавите. Если в исходном алфавите, например, 33 символа, то сложение производится по модулю 33. Такой процесс сложения исходного текста и ключа называется в криптографии наложением гаммы.

Основные требования, предъявляемые к методам защитного преобразования: применяемый метод должен быть достаточно устойчивым к попыткам раскрыть исходный текст, имея только зашифрованный текст; объем ключа должен быть оптимальным для запоминания и пересылки; алгоритм преобразования информации и ключ, используемые для шифрования и дешифрования, не должны быть очень сложными: затраты на защитные преобразования должны быть приемлемы при определенном уровне сохранности информации.