- •Понятие квадратичного вычета (невычета). Символ Лежандра, порядок нахождения символа Лежандра.

- •Китайская теорема об остатках. Решение системы уравнений на её основе.

- •Генерирование простых чисел. Тест испытание квадратным корнем. Тест Миллера-Рабина его преимущества и недостатки.

- •Криптосистема Эль-Гамаля. Атаки на криптосистему. Условия стойкости криптосистемы.

- •Криптосистема рша. Анализ побочных атак: атака при выборе малой величины открытого ключа, анализ при малом числе сообщений. Анализ атаки отсутствие шифрование,

- •Криптосистема рша. Анализ атак: атака при малой величина (Витя, садись учить падежи! 2) секретной экспоненты, атака, использующая мультипликативное свойство шифра рша.

- •Криптосистема рша. Атака при общем модуле для нескольких пользователей, циклическая атака.

- •Протоколы проверяемого разделения секрета (постановка задачи, способы решения).

- •Протокол доказательства с нулевым разглашением информации. (Общая постановка задачи и ее решение).

- •Протоколы поручительство информации

- •Протоколы скрытного поиска точек интереса. Постановка задачи, основные этапы протокола, использование свойства гомоморфизма.

- •Требования к системе электронного голосования. Система электронного голосования на основе mix сетей.

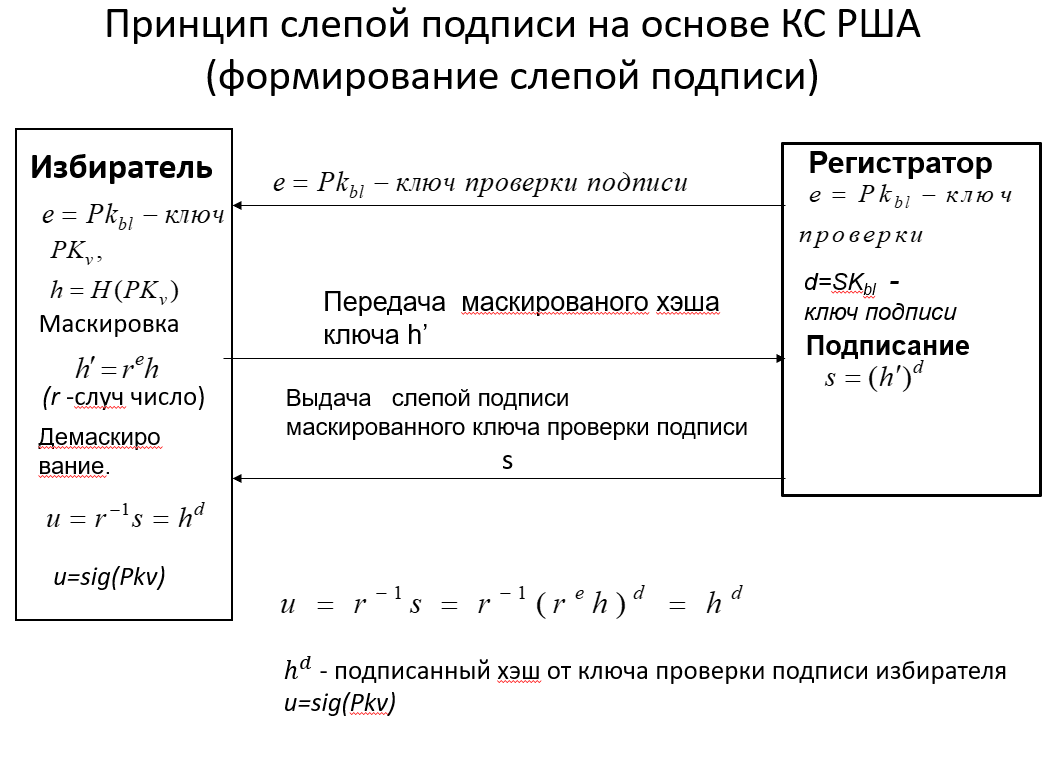

- •Требования к системе электронного голосования (см. Пункт 26). Система электронного голосования с использованием слепой подписи.

- •Требования к системе электронного голосования (см. Пункт 26). Система электронного голосования на основе гомоморфного шифрования.

- •Принцип построения системы дэг России. Способ решения задачи анонимности голосования.

- •Разделение и восстановление ключа дешифрования в системе дэг России.

- •Принцип проверки корректности заполнения бюллетеня избирателем (пояснить на примере кс Эль-Гамаля в числовом поле).

- •Использование слепой подписи в системе дэг России

- •Распределение симметричных ключей. Модель. Жизненный цикл ключа.

- •Понятие ключевой структуры. Ключевая структура Базовый набор.

- •Распределение ключей с использованием црк.

- •Распределение ключей без использования црк. Метод Диффи-Хеллмана.

- •Распределение открытых ключей. Способы аутентификации открытого ключа.

- •Инфраструктура открытых ключей. Назначение, принципы построения и функционирования.

- •Сертификат открытого ключа. Назначение. Содержание. Жизненный цикл.

- •Протокол обмена ключами ike в стеке протоколов ipSec.

- •Распределение и криптографическая защита в протоколе tls/ ssl.

- •13. Решить систему уравнений

- •15. Построить схему разделения секрета (4,m) по схеме Шамира. Секрет k -цифра билета. (Коэффициенты многочлена выбрать самостоятельно). Восстановить секрет по 1, 4 долям.

Принцип проверки корректности заполнения бюллетеня избирателем (пояснить на примере кс Эль-Гамаля в числовом поле).

Получение Криптографической Записи и Открытого Ключа:

Избиратель получает свою криптографическую запись голоса, содержащую пару чисел ( (c_1, c_2) ), и открытый ключ системы ( p, \alpha, \beta).

Расшифрование Голоса:

Избиратель, имея секретный ключ ( x ), расшифровывает свой голос:

( m = c_2 \cdot (c_1^x)^{-1} \mod p ).

Проверка Корректности Голоса:

Избиратель проверяет, что расшифрованный голос соответствует правильно выбранному значению ( m ):

Если ( m = 1 ), значит, голос ЗА.

Если ( m = -1 ), значит, голос ПРОТИВ.

Подтверждение Корректности:

В случае совпадения расшифрованного значения с изначальным выбором голоса, избиратель подтверждает корректность заполнения своего бюллетеня.

Использование слепой подписи в системе дэг России

Слепая подпись - это метод криптографической защиты данных, при котором подписанный документ не раскрывается тому, кто его подписывает.

Распределение симметричных ключей. Модель. Жизненный цикл ключа.

Модель Распределения:

Процесс распределения симметричных ключей – это схема обмена ключами между участниками, чтобы обеспечить конфиденциальность данных, используемых для шифрования и расшифрования информации. Включает генерацию, передачу, хранение и управление ключами.

Жизненный Цикл Ключа:

Генерация ключа:

Новые ключи создаются с использованием криптографически стойких генераторов случайных чисел.

Передача ключа:

Ключи могут быть переданы по защищенным каналам связи или с использованием протоколов распределения ключей, таких как протокол Диффи-Хеллмана или протокол ТЭА.

Хранение ключа:

Ключи должны храниться в безопасных местах, в зашифрованном виде или с защитой доступа.

Обновление ключа:

Регулярная смена ключей помогает предотвратить возможные атаки по перебору ключа или по анализу трафика.

Уничтожение ключа:

После того, как ключ перестает использоваться, он должен быть уничтожен, чтобы предотвратить возможную утечку.

Аудит Ключа:

Мониторинг использования ключей для выявления несанкционированных действий или уязвимостей в системе ключей.

Перераспределение ключа:

В случае компрометации или утраты ключа, необходимо проводить перераспределение ключей.

Понятие ключевой структуры. Ключевая структура Базовый набор.

Понятие ключевой структуры:

В криптографии ключевая структура относится к организации данных, алгоритмов и процедур, необходимых для генерации, обмена, хранения и использования криптографических ключей. Она определяет способы управления ключами, их форматы, параметры и правила использования в рамках криптографической системы.

Ключевая структура. Базовый набор:

Базовый набор ключевой структуры представляет собой стандартный набор процедур и методов, которые обеспечивают безопасное управление ключами в криптографической среде. Этот набор включает в себя основные элементы, необходимые для эффективной работы с криптографическими ключами.

Примеры ключевых аспектов базового набора ключевой структуры:

Генерация ключей:

Создание новых ключей с использованием криптографически стойких методов генерации случайных чисел.

Хранение ключей:

Защита ключей в памяти или на диске, использование шифрования для предотвращения несанкционированного доступа.

Распределение ключей:

Безопасная передача ключевой информации между участниками системы с минимальным риском утечки.

Управление жизненным циклом ключей:

Обновление, перераспределение и уничтожение ключей в соответствии с требованиями безопасности.

Мониторинг и аудит ключей:

Контроль за использованием ключей, обнаружение и реагирование на потенциальные угрозы безопасности.