- •Понятие квадратичного вычета (невычета). Символ Лежандра, порядок нахождения символа Лежандра.

- •Китайская теорема об остатках. Решение системы уравнений на её основе.

- •Генерирование простых чисел. Тест испытание квадратным корнем. Тест Миллера-Рабина его преимущества и недостатки.

- •Криптосистема Эль-Гамаля. Атаки на криптосистему. Условия стойкости криптосистемы.

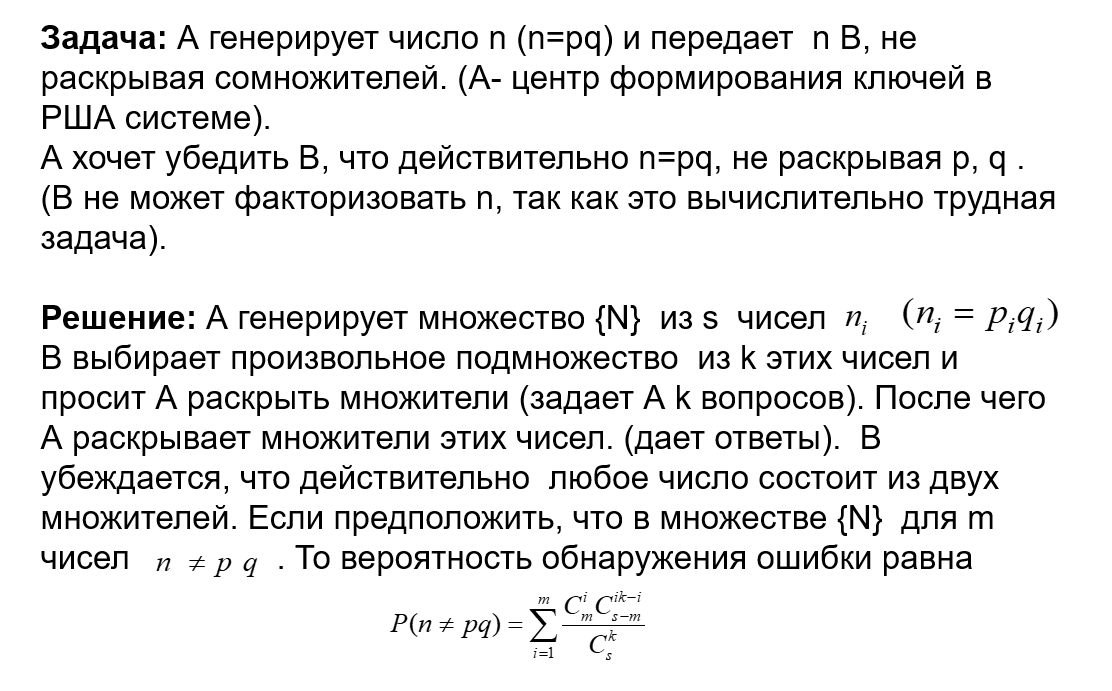

- •Криптосистема рша. Анализ побочных атак: атака при выборе малой величины открытого ключа, анализ при малом числе сообщений. Анализ атаки отсутствие шифрование,

- •Криптосистема рша. Анализ атак: атака при малой величина (Витя, садись учить падежи! 2) секретной экспоненты, атака, использующая мультипликативное свойство шифра рша.

- •Криптосистема рша. Атака при общем модуле для нескольких пользователей, циклическая атака.

- •Протоколы проверяемого разделения секрета (постановка задачи, способы решения).

- •Протокол доказательства с нулевым разглашением информации. (Общая постановка задачи и ее решение).

- •Протоколы поручительство информации

- •Протоколы скрытного поиска точек интереса. Постановка задачи, основные этапы протокола, использование свойства гомоморфизма.

- •Требования к системе электронного голосования. Система электронного голосования на основе mix сетей.

- •Требования к системе электронного голосования (см. Пункт 26). Система электронного голосования с использованием слепой подписи.

- •Требования к системе электронного голосования (см. Пункт 26). Система электронного голосования на основе гомоморфного шифрования.

- •Принцип построения системы дэг России. Способ решения задачи анонимности голосования.

- •Разделение и восстановление ключа дешифрования в системе дэг России.

- •Принцип проверки корректности заполнения бюллетеня избирателем (пояснить на примере кс Эль-Гамаля в числовом поле).

- •Использование слепой подписи в системе дэг России

- •Распределение симметричных ключей. Модель. Жизненный цикл ключа.

- •Понятие ключевой структуры. Ключевая структура Базовый набор.

- •Распределение ключей с использованием црк.

- •Распределение ключей без использования црк. Метод Диффи-Хеллмана.

- •Распределение открытых ключей. Способы аутентификации открытого ключа.

- •Инфраструктура открытых ключей. Назначение, принципы построения и функционирования.

- •Сертификат открытого ключа. Назначение. Содержание. Жизненный цикл.

- •Протокол обмена ключами ike в стеке протоколов ipSec.

- •Распределение и криптографическая защита в протоколе tls/ ssl.

- •13. Решить систему уравнений

- •15. Построить схему разделения секрета (4,m) по схеме Шамира. Секрет k -цифра билета. (Коэффициенты многочлена выбрать самостоятельно). Восстановить секрет по 1, 4 долям.

Протоколы проверяемого разделения секрета (постановка задачи, способы решения).

Протоколы проверяемого разделения секрета — это методы, которые позволяют группе участников поделить секретную информацию таким образом, чтобы любой желающий мог убедиться в корректности данного разделения.

Постановка задачи:

Допустим, имеется секрет, который нужно разделить между несколькими участниками таким образом, чтобы любое подмножество участников не имело полной информации о секрете, но при этом совместно они могли восстановить его. Протокол проверяемого разделения секрета гарантирует, что результаты действий участников можно проверить, чтобы убедиться в правильности выполнения процесса.

Протоколы Фельдмана и Педерсена (способы решения):

Протокол Фельдмана и Педерсена относятся к протоколам проверяемого разделения секрета.

Протокол Фельдмана основан на методе распределения многочленов. Кратко суть заключается в том, что секрет разбивается на несколько частей, каждая часть представляет многочлен, и с их помощью можно восстановить исходный секрет.

Протокол Педерсена использует концепцию криптографических хеш-функций. Хеш-функция преобразует данные определенного размера в хеш-значение фиксированной длины. Протокол Педерсена позволяет участникам создать доказательство, что они знают секретное значение, не раскрывая его напрямую.

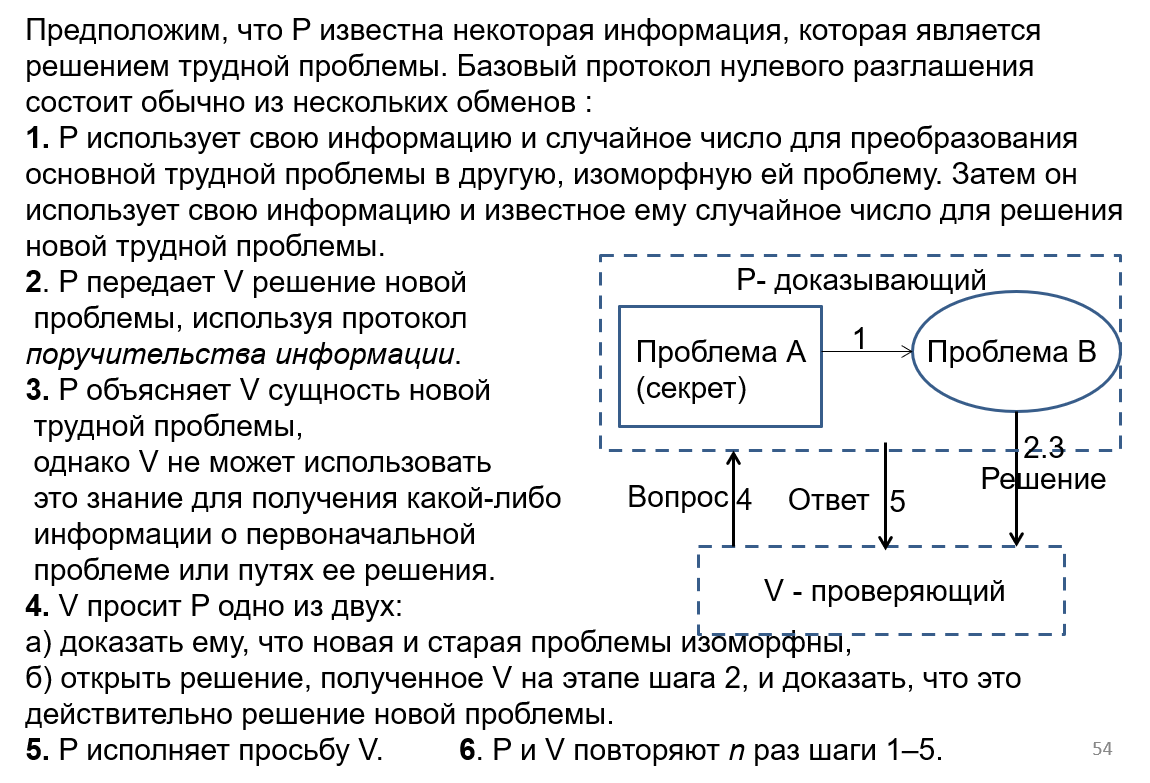

Протокол доказательства с нулевым разглашением информации. (Общая постановка задачи и ее решение).

При помощи протоколов из данного семейства один из пользователей компьютерной сети может доказать другому пользователю, что у него имеется некоторая информация, не раскрывая самой информации.

Доказательства с нулевым разглашением обычно принимают форму интерактивных протоколов.

Участники протокола: Проверяющий (V), Доказывающий (P)

Общая идея всех протоколов:

Доказывающий хочет убедить проверяющего в том, что он знает некоторый секрет, но при этом не должен раскрыть его. Проверяющий задает ряд вопросов доказывающему. Если P знает секрет, то он ответит на все вопросы V правильно. Если же секрет ему не известен, то у него есть лишь некоторая вероятность (обычно 0,5) ответить правильно. Тогда после значительного количества вопросов V сможет достоверно убедиться, знает ли P секрет. Однако ни один из заданных V вопросов и ответов P на них не должен дать V ни малейших сведений об информации, которой обладает P.

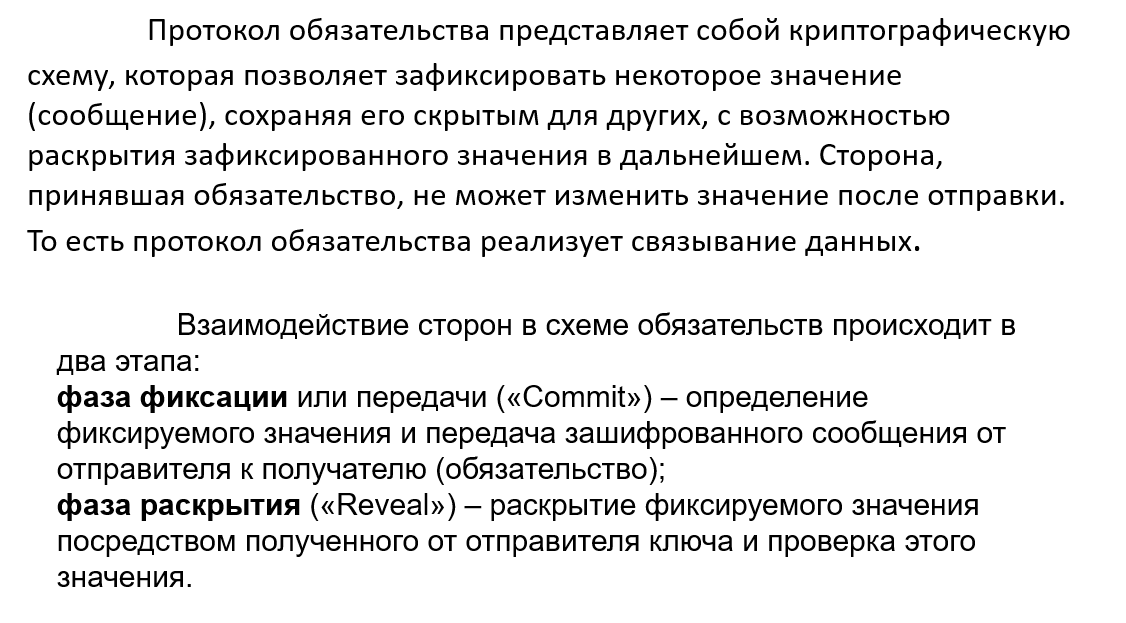

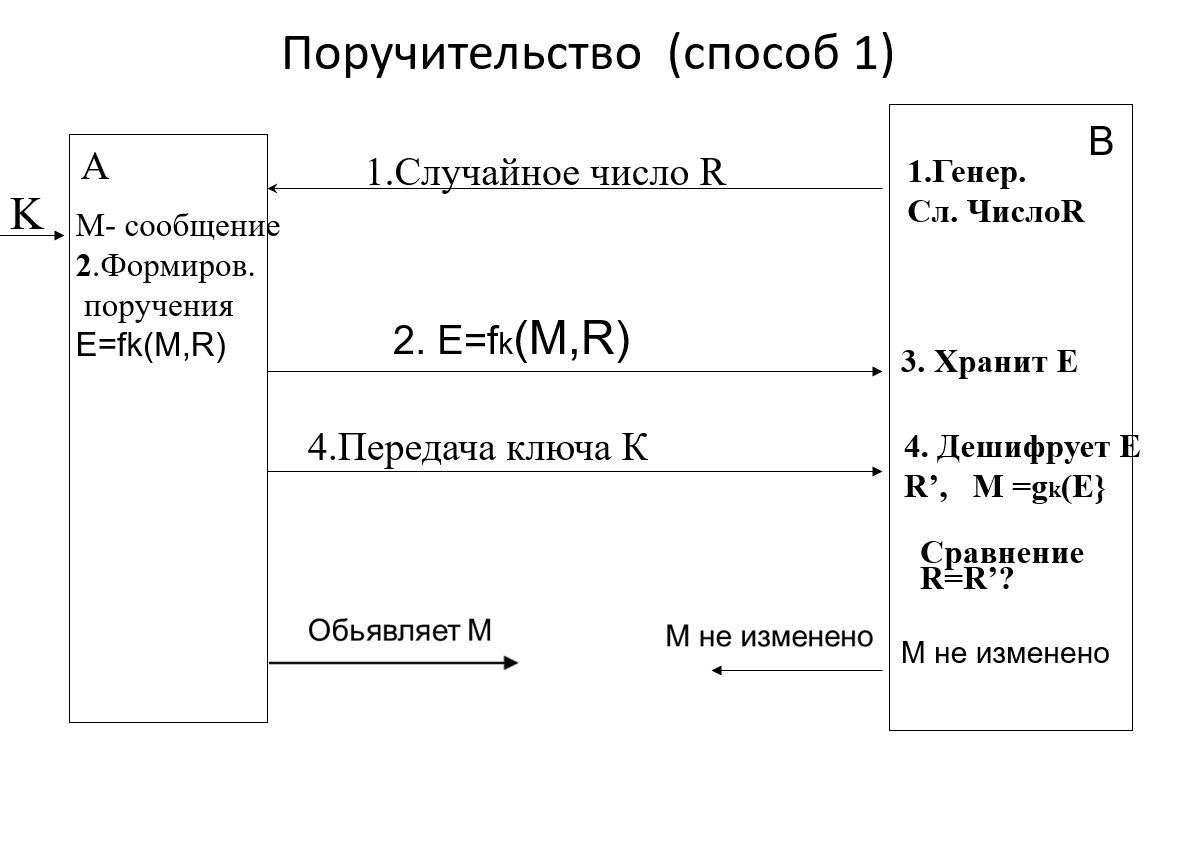

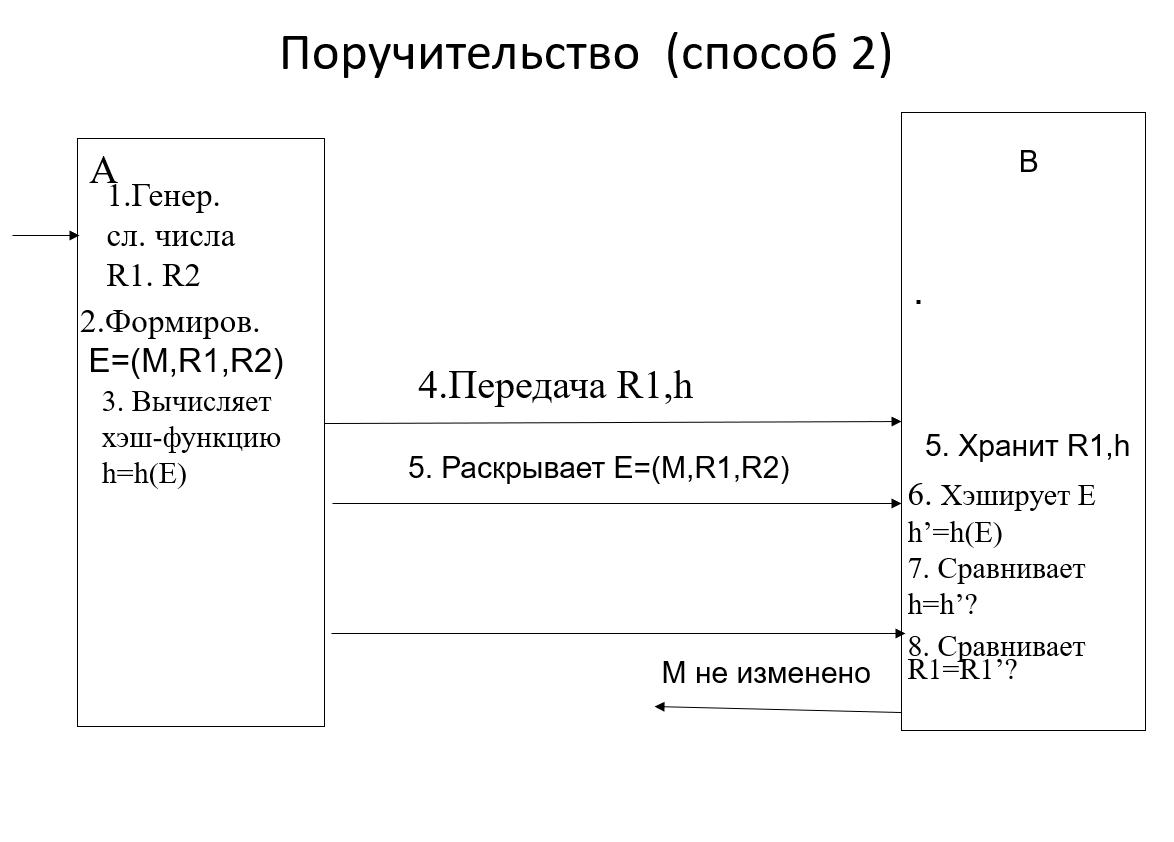

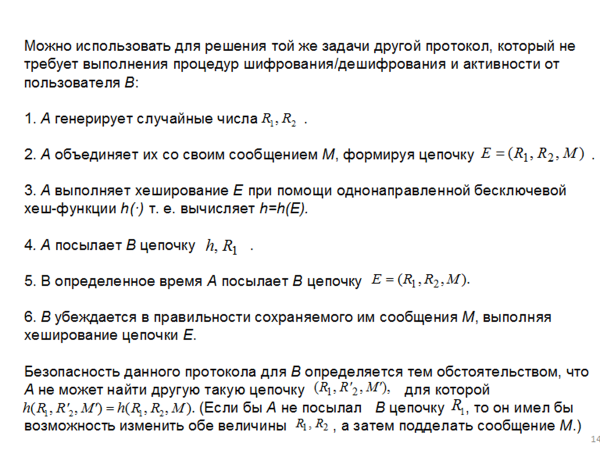

Протоколы поручительство информации

Протоколы скрытного поиска точек интереса. Постановка задачи, основные этапы протокола, использование свойства гомоморфизма.

Задача скрытного поиска точек интереса (Points of Interest, POI) заключается в том, чтобы позволить пользователям находить интересующие их места (например, рестораны, магазины, достопримечательности), не раскрывая свои предпочтения другим пользователям или злоумышленникам.

Основные этапы протокола скрытного поиска POI включают следующее:

1. Пользователь генерирует запрос на поиск POI, который он хочет найти.

2. Пользователь шифрует свой запрос с помощью публичного ключа сервера. Это обеспечивает конфиденциальность запроса от других пользователей и злоумышленников.

3. Сервер расшифровывает запрос и выполняет его.

4. Сервер возвращает результаты поиска пользователю.

Для реализации данного протокола используется свойство гомоморфизма. Гомоморфизм позволяет выполнять определенные операции над зашифрованными данными без необходимости их расшифровки. В контексте криптографии, гомоморфное шифрование позволяет выполнять математические операции над зашифрованными данными, сохраняя их конфиденциальность.

Пример использования гомоморфного шифрования в протоколе скрытного поиска POI:

1. Пользователь генерирует запрос на поиск POI и шифрует его с помощью гомоморфного шифрования.

2. Зашифрованный запрос отправляется на сервер.

3. Сервер выполняет поиск POI, используя зашифрованный запрос, и возвращает результаты пользователю.

4. Пользователь расшифровывает результаты и получает информацию о POI, которую он искал.