- •Понятие квадратичного вычета (невычета). Символ Лежандра, порядок нахождения символа Лежандра.

- •Китайская теорема об остатках. Решение системы уравнений на её основе.

- •Генерирование простых чисел. Тест испытание квадратным корнем. Тест Миллера-Рабина его преимущества и недостатки.

- •Криптосистема Эль-Гамаля. Атаки на криптосистему. Условия стойкости криптосистемы.

- •Криптосистема рша. Анализ побочных атак: атака при выборе малой величины открытого ключа, анализ при малом числе сообщений. Анализ атаки отсутствие шифрование,

- •Криптосистема рша. Анализ атак: атака при малой величина (Витя, садись учить падежи! 2) секретной экспоненты, атака, использующая мультипликативное свойство шифра рша.

- •Криптосистема рша. Атака при общем модуле для нескольких пользователей, циклическая атака.

- •Протоколы проверяемого разделения секрета (постановка задачи, способы решения).

- •Протокол доказательства с нулевым разглашением информации. (Общая постановка задачи и ее решение).

- •Протоколы поручительство информации

- •Протоколы скрытного поиска точек интереса. Постановка задачи, основные этапы протокола, использование свойства гомоморфизма.

- •Требования к системе электронного голосования. Система электронного голосования на основе mix сетей.

- •Требования к системе электронного голосования (см. Пункт 26). Система электронного голосования с использованием слепой подписи.

- •Требования к системе электронного голосования (см. Пункт 26). Система электронного голосования на основе гомоморфного шифрования.

- •Принцип построения системы дэг России. Способ решения задачи анонимности голосования.

- •Разделение и восстановление ключа дешифрования в системе дэг России.

- •Принцип проверки корректности заполнения бюллетеня избирателем (пояснить на примере кс Эль-Гамаля в числовом поле).

- •Использование слепой подписи в системе дэг России

- •Распределение симметричных ключей. Модель. Жизненный цикл ключа.

- •Понятие ключевой структуры. Ключевая структура Базовый набор.

- •Распределение ключей с использованием црк.

- •Распределение ключей без использования црк. Метод Диффи-Хеллмана.

- •Распределение открытых ключей. Способы аутентификации открытого ключа.

- •Инфраструктура открытых ключей. Назначение, принципы построения и функционирования.

- •Сертификат открытого ключа. Назначение. Содержание. Жизненный цикл.

- •Протокол обмена ключами ike в стеке протоколов ipSec.

- •Распределение и криптографическая защита в протоколе tls/ ssl.

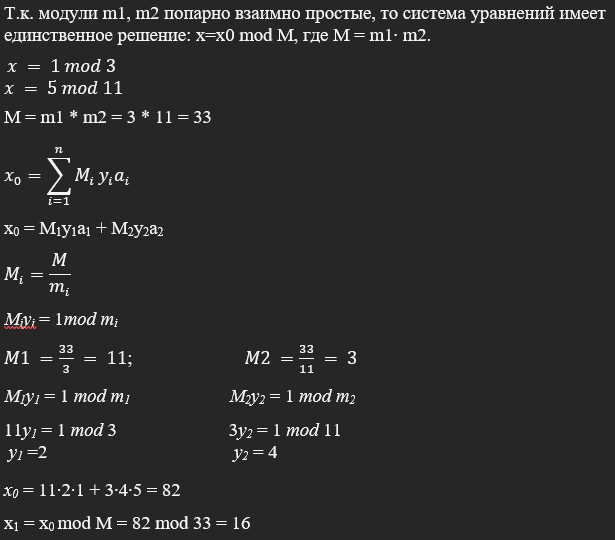

- •13. Решить систему уравнений

- •15. Построить схему разделения секрета (4,m) по схеме Шамира. Секрет k -цифра билета. (Коэффициенты многочлена выбрать самостоятельно). Восстановить секрет по 1, 4 долям.

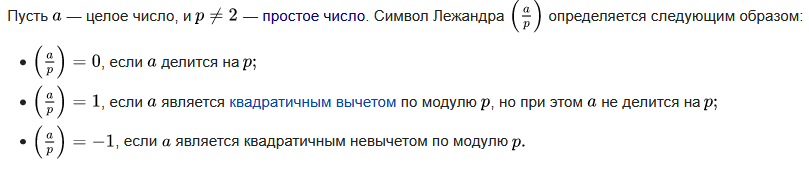

Понятие квадратичного вычета (невычета). Символ Лежандра, порядок нахождения символа Лежандра.

Если сравнение x^2 ≡ a(mod m) имеет решение, то a называется квадратичным вычетом по модулю m, в противном случае число a называется квадратичным невычетом по модулю m.

Cимвол Лежандра:

Порядок нахождения символа Лежандра:

1. Если a = 1, то L(a, p) = 1.

2. Если число a чётное, то L(a, p) = L(a/2, p)*((-1)^((p^2-1)/8)).

3. Если число a — нечётное и a не равно 1, то L(a, p) = L(p mod a, a)*((–1)^((a–1)*(p–1)/4)).

Китайская теорема об остатках. Решение системы уравнений на её основе.

Т.чисел 8. Система сравнений. Китайская теорема об остатках

Генерирование простых чисел. Теорема о доле простых чисел среди всех простых чисел. Числа Кармайкла. Понятие о вероятностных и детерминированных алгоритмах, тест Ферма. Его преимущества и недостатки.

Вероятностный метод. Именно его сегодня используют, в том числе, в вашем любимом банке. Как он работает? Очень просто — проверяется остаток от деления произвольного числа в степени N-1 на N, если остаток равен единице — вероятно, что число простое.

Теорема о распределении простых чисел

Лжецы Ферма [Numberphile] (числа Кармайкла)

Вероятностный алгоритм — алгоритм, предусматривающий обращение на определённых этапах своей работы к генератору случайных чисел с целью получения экономии во времени работы за счёт замены абсолютной достоверности результата достоверностью с некоторой вероятностью.

Введение в вероятностные алгоритмы (часть 27) | Криптография | Программирование

Детерминированный алгоритм — алгоритмический процесс, который выдаёт уникальный и предопределённый результат для заданных входных данных.

Тест простоты Ферма (часть 31) | Криптография | Программирование (преимущества и недостатки тут же).

Генерирование простых чисел. Тест испытание квадратным корнем. Тест Миллера-Рабина его преимущества и недостатки.

сука, ты запятые можешь ставить, долбоёб?

Чтобы проверить, является ли число n простым, достаточно проверить делители до квадратного корня из n.

Testing for Primality (Miller-Rabin Test)

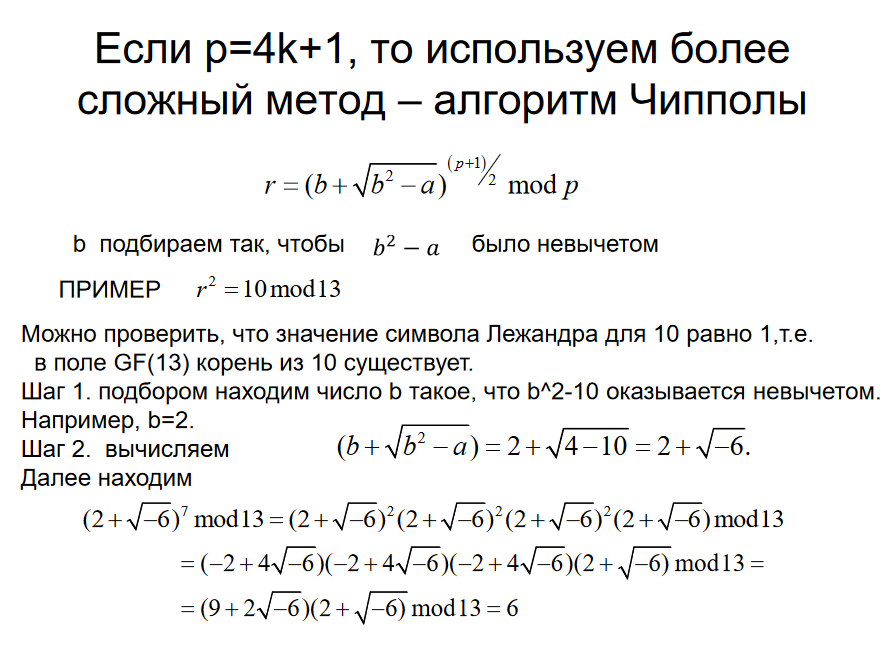

Порядок решения уравнения x = sqrt(a) mod p при p=4k+1, привести пример.

Порядок решения уравнения x = sqrt(a) mod p при p=4k+3, привести пример.

![]()

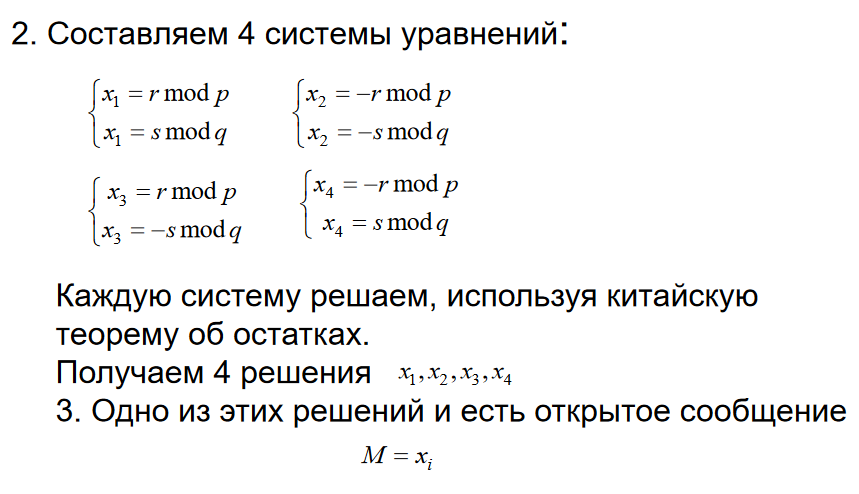

Порядок решения уравнения x = sqrt(a) mod p. при n=p*q, p,q – простые числа.

сука, ебаная ты кляча, ты нахуя точки в начале предложения ставишь? как ты дожил до своих ста лет, придурок?

С остальными системами так же.

Криптосистема Эль-Гамаля. Атаки на криптосистему. Условия стойкости криптосистемы.

Шифр Эль Гамаля

Есть несколько типов атак, которые могут быть направлены на криптосистему Эль-Гамаля. Некоторые из наиболее известных атак включают:

1. Атака по выбранному шифротексту: Злоумышленник имитирует получение зашифрованных сообщений и анализирует получаемые отклики. Это позволяет ему раскрыть секретный ключ или зашифрованные сообщения.

2. Атака по выбранному тексту: Злоумышленник может получить расшифрованные тексты для определённых зашифрованных сообщений.

3. Атака с использованием общего модуля: Если два шифротекста были зашифрованы с одним и тем же публичным ключом, злоумышленник может использовать информацию из обоих шифротекстов для выявления секретного ключа.

4. Атака с использованием рекуррентной публичной экспоненты: Если публичная экспонента выбрана недостаточно случайно или имеет низкое значение, это может привести к уязвимостям криптосистемы.

Для обеспечения стойкости криптосистемы Эль-Гамаля важно соблюдать определенные условия:

1. Безопасное большое простое число (p): Параметр p должен быть большим простым числом, чтобы предотвратить атаки методом перебора.

2. Примитивный элемент по модулю p (g): g должен быть примитивным элементом группы вычетов по модулю p. То есть все элементы группы могут быть выражены в виде g в степени k, где k — это натуральное число.

3. Секретный ключ (x): Секретный ключ x должен быть случайно выбранным из диапазона [1, p-2].

4. Публичный ключ (y): Публичный ключ y = g^x mod p.

5. Разрешимость проблемы вычисления логарифма по модулю p: Для безопасности криптосистемы должно быть сложно вычислить логарифм по модулю p без знания секретного ключа x.

6. Артефакты шифрования: Не должно возникать информации из шифротекста, которая могла бы раскрыть секретный ключ x.