9_1

.docxМИНИСТЕРСТВО ЦИФРОВОГО РАЗВИТИЯ, СВЯЗИ И МАССОВЫХ КОММУНИКАЦИЙ РФ ФЕДЕРАЛЬНОЕ ГОСУДАРСТВЕННОЕ БЮДЖЕТНОЕ ОБРАЗОВАТЕЛЬНОЕУЧРЕЖДЕНИЕ ВЫСШЕГО ОБРАЗОВАНИЯ «САНКТ-ПЕТЕРБУРГСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ ТЕЛЕКОММУНИКАЦИЙ ИМ. ПРОФ. М.А. БОНЧ-БРУЕВИЧА» (СПбГУТ)

Факультет Инфокоммуникационных сетей и систем

Кафедра Защищенных систем связи

Дисциплина Криптографические протоколы

ОТЧЕТ ПО ЛАБОРАТОРНОЙ РАБОТЕ №9_1

«ИЗУЧЕНИЕ КРИПТОПРОТОКОЛА С РАЗДЕЛЕНИЕМ СЕКРЕТНЫХ ДАННЫХ МЕЖДУ ПОЛЬЗОВАТЕЛЯМИ»

(тема отчета)

10.03.01 Информационная безопасность

(код и наименование направления/специальности)

Студент:

Травкина Е.А., ИКБ-14

(Ф.И.О., № группы) (подпись)

Преподаватель:

д-р техн. наук, проф., Яковлев В.А.

(уч. степень, уч. звание, Ф.И.О.) (подпись)

Цель лабораторной работы

Закрепить знания, полученные на лекциях дисциплин “Основы криптографии с открытым ключом “ и “Криптографические протоколы” по теме «протоколы разделения секрета».

Таблица 1. Данные варианта №19

№ вар |

Секрет k |

a1 |

a2 |

19 |

7 |

9 |

13 |

Ход выполнения лабораторной работы

Часть 1. Моделирование (n,m)-схемы разделения секретов

Провести моделирование (n, m) - схемы разделения секретов с заданными параметрами: (n = 5, m = 3, p = 17) и параметрами в таблице 1.

Записать полином h(x).

Найти тени ki = h(xi), где xi = (1, 2, 3, 4, 5).

Восстановить секрет по теням 2, 3, 5

Вариант 19.

Используем тени:

Рассчитанное

,

что соответствует первоначальному

,

что соответствует первоначальному

,

следовательно, расчеты верны.

,

следовательно, расчеты верны.

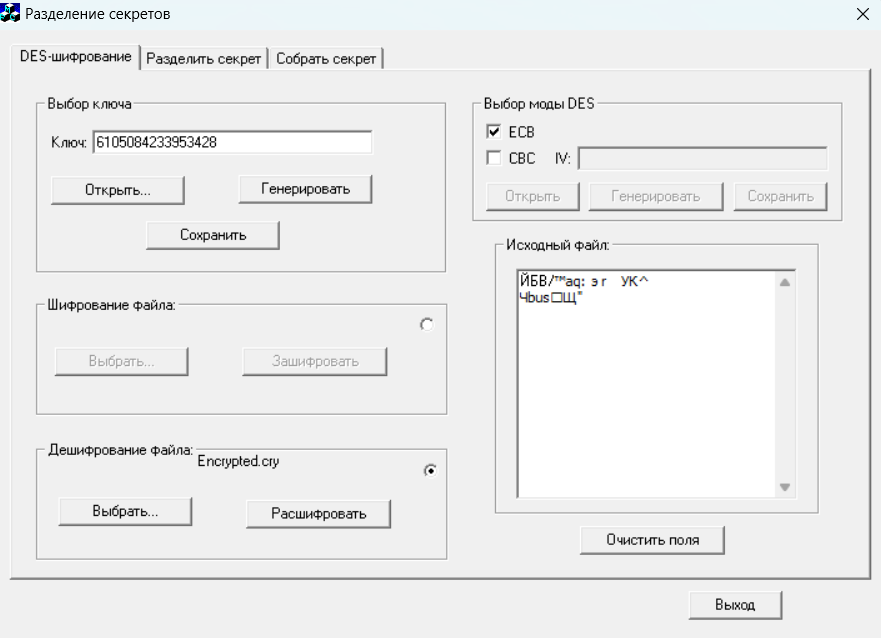

Часть 2. Разделение сеансового ключа c DES

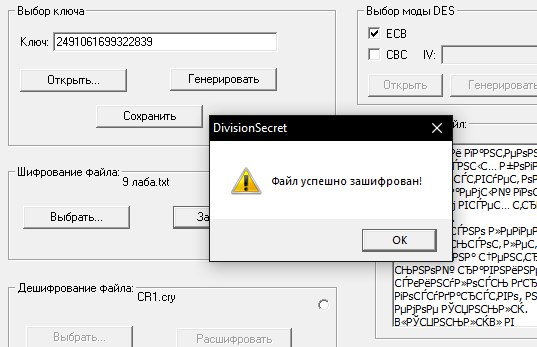

Зашифровать файл шифром DES при помощи случайно сгенерированного ключа. Сохранить сгенерированный ключ в своем файле (Рис. 1, 2)

Рис. 1 - Генерация ключа

Рис.

2 – Успешное

шифрования файла

Рис.

2 – Успешное

шифрования файла

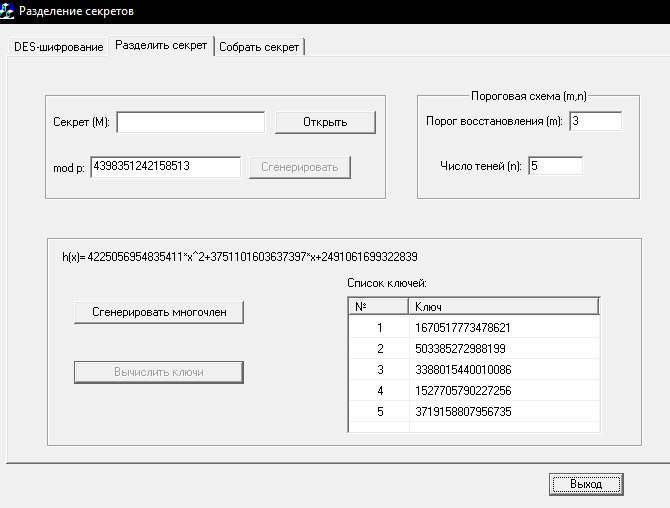

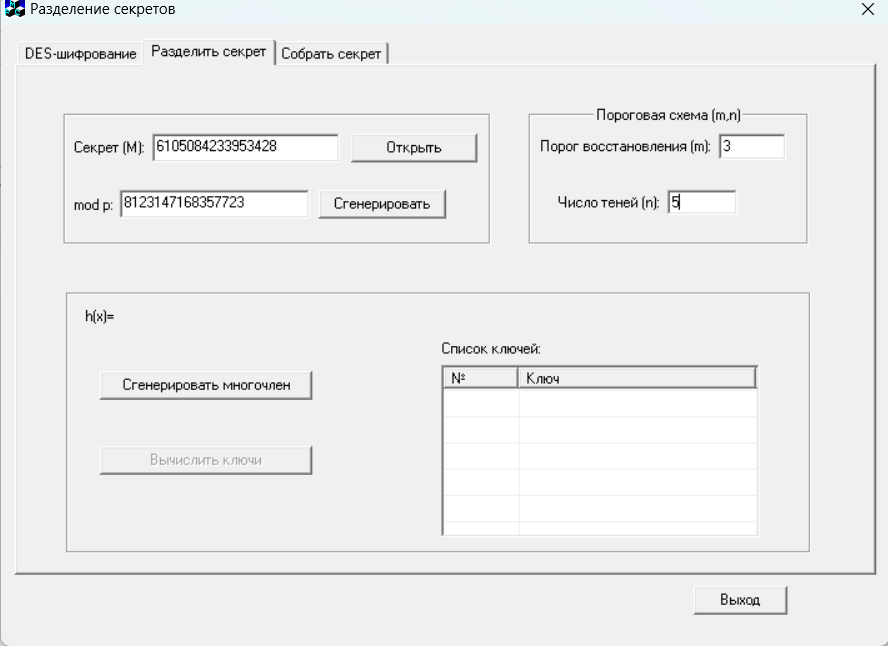

Выбрать параметры (n,m) схемы разделения секретов, где n<10, m<4 и произвести разделение «секрета» (ключа), взятого из сохраненного файла (Рис. 3, 4)

m = 3, n = 5

Рис.

3 – Разделение «Секрета»

Рис.

3 – Разделение «Секрета»

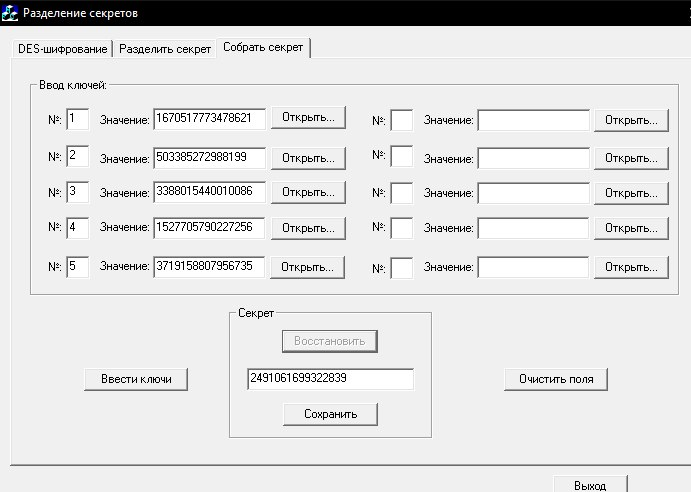

Рис.

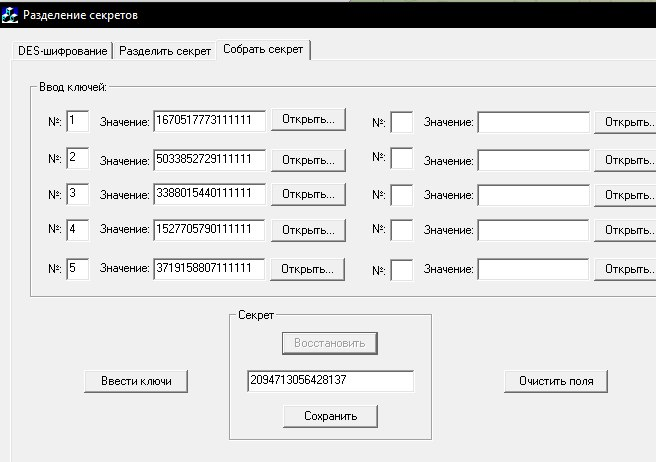

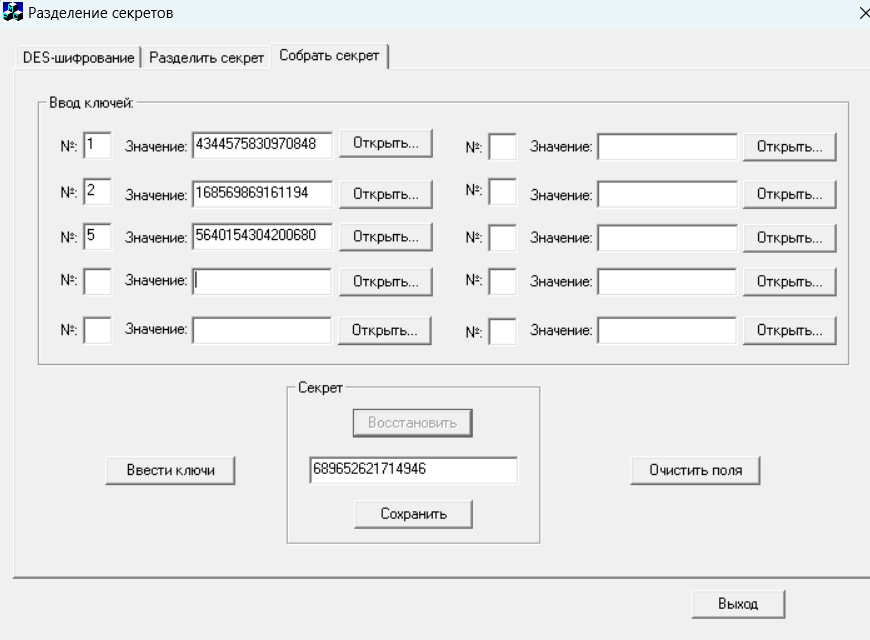

4 – Сбор «секрета»

Рис.

4 – Сбор «секрета»

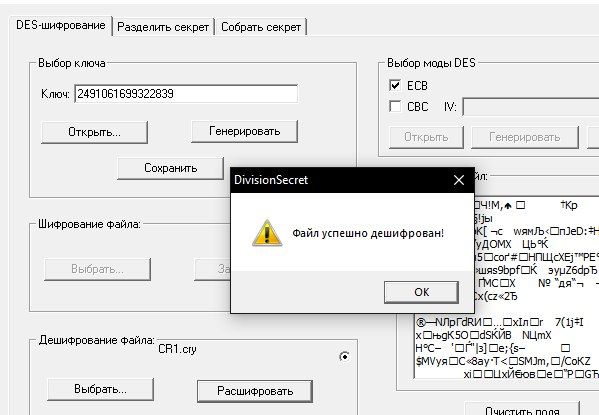

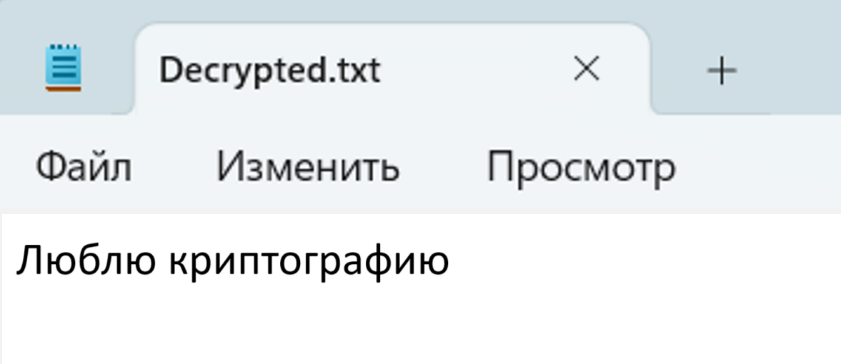

По ключам, полученным в п. 5, расшифровать алгоритмом DES, полученные ранее криптограммы (Рис. 5).

Рис.

5 – Успешное дешифрование

Рис.

5 – Успешное дешифрование

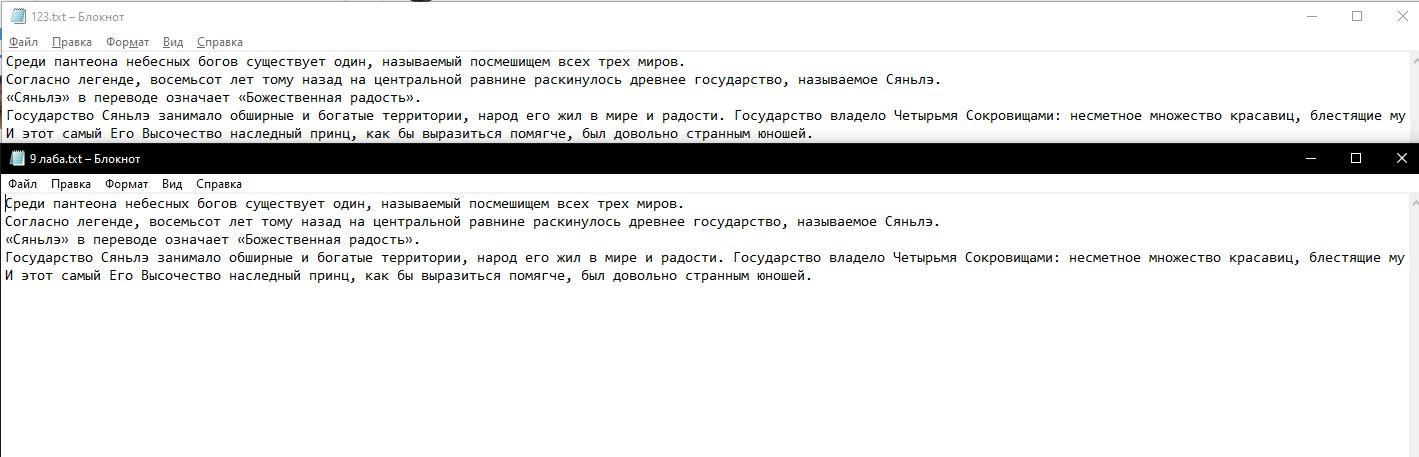

Проверить правильность дешифрования путем непосредственного сравнения с исходными файлами (Рис. 6)

Рис.

6 – Сравнение с исходным файлом

Рис.

6 – Сравнение с исходным файлом

Таким образом, дешифрование исходного файла произведено, верно

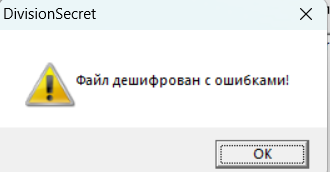

Изменив произвольные цифры в тенях, выбранных по п. 5, попытаться выработать основные ключи и дешифровать сообщения.

Изменим несколько цифр в тенях (Рис. 7).

Рис.

7 - Изменение произвольных цифр в тенях

Рис.

7 - Изменение произвольных цифр в тенях

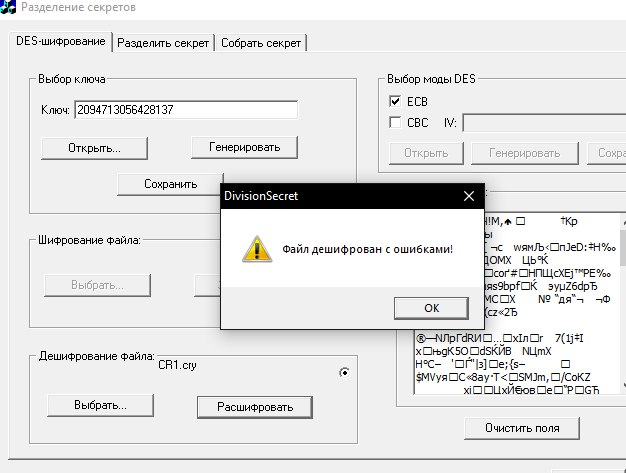

Попробуем дешифровать сообщение (Рис. 8).

Рис.

8 – Файл дешифрован с ошибками

Рис.

8 – Файл дешифрован с ошибками

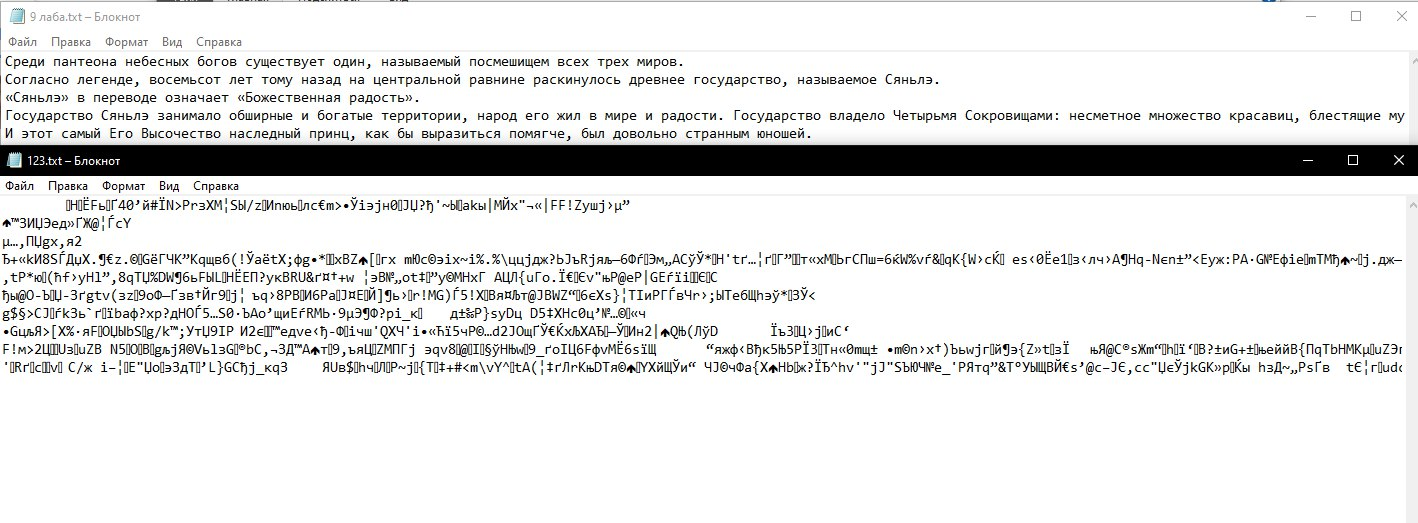

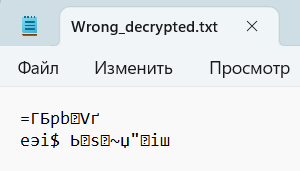

Результат дешифрования с измененными тенями (Рис. 9):

Рис.

9 – Результат дешифрования с ошибками

Рис.

9 – Результат дешифрования с ошибками

Часть 3. Разделение сеансового ключа c AES

Возьмём в качестве ключа для разделения случайно сгенерированный ключ для протокола AES:

![]()

61050842339534280566185993554969824076 в десятичной системе счисления.

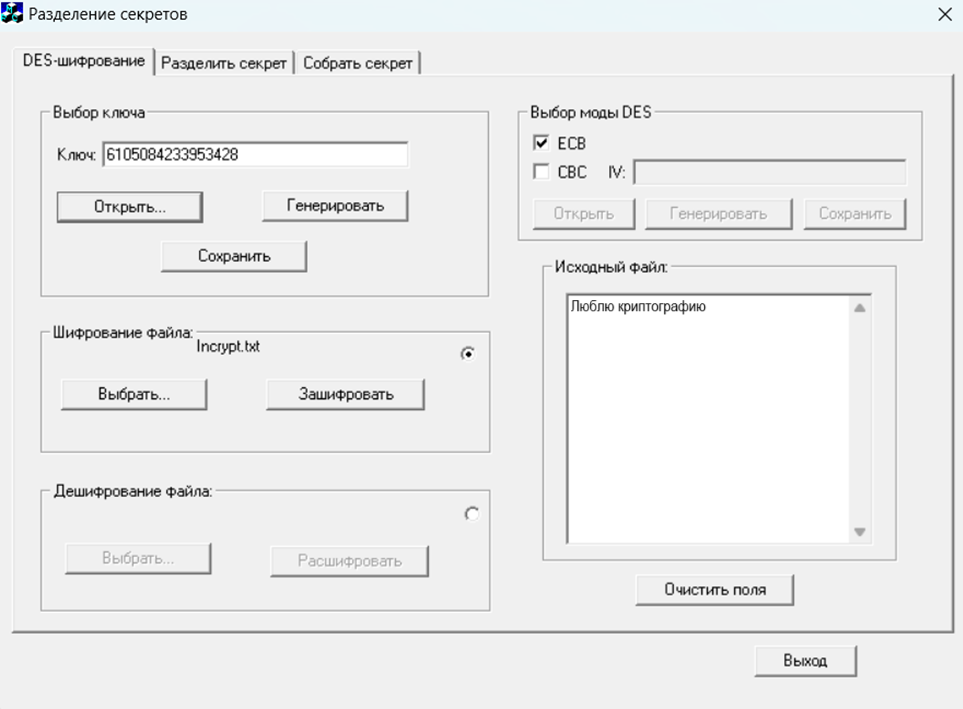

Используем первые несколько бит (Рис. 10).

Рис. 10. Генерация ключа

Создадим файл, который будет зашифрован на данном ключе, и загрузим его в программу. Открытый текст отображается в поле справа (Рис. 11).

Рис. 11. Выбор файла

Выберем параметры разделения такими же, как в первой части, и сгенерируем случайный модуль (Рис. 12).

Рис. 12. Подготовка к разделению

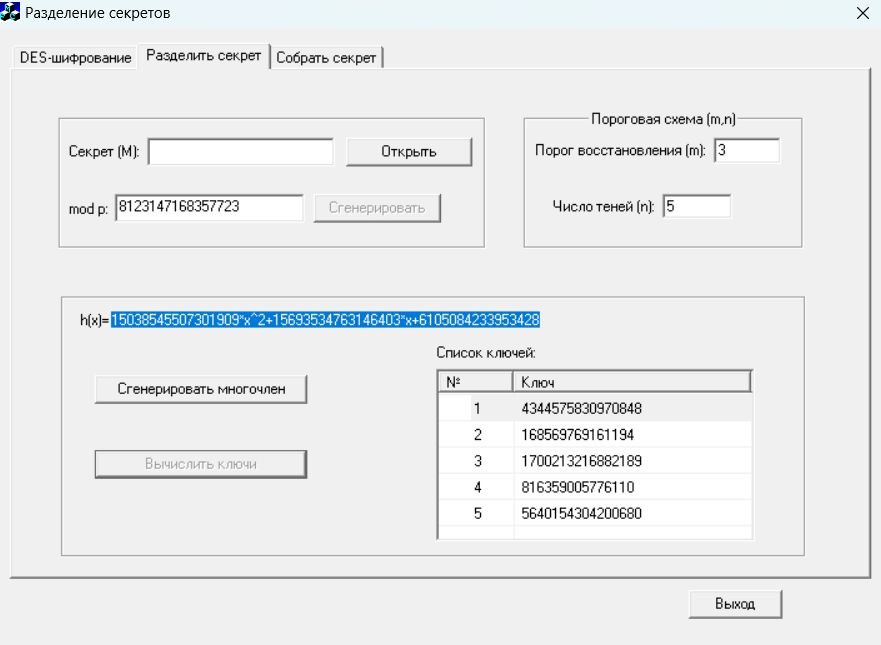

h(x) = 15038545507301909*x2+15693534763146403*x+6105084233953428

В сгенерированном многочлене свободный член соответствует ключу шифрования – секрету.

Осуществим разделение ключа (Рис. 13).

Рис. 13. Расчёт теней

Полученные пять теней сохраняются и по защищённым каналам связи передаются пяти владельцам.

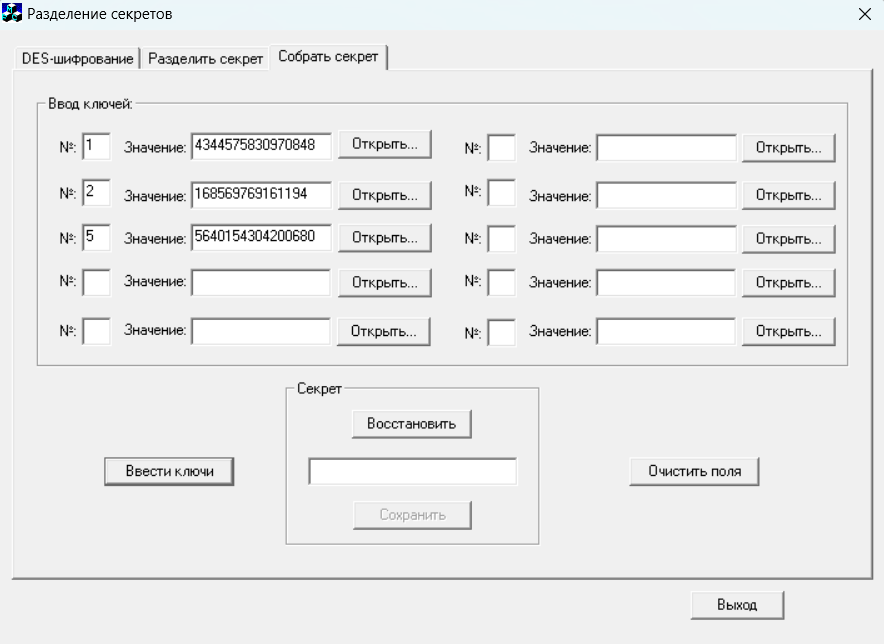

В соответствии с параметрами системы, для восстановления ключа достаточно использовать три тени из пяти. Возьмём тени под номерами 1, 2 и 5 и загрузим в программу соответствующие файлы (Рис. 14)

Рис. 14. Подготовка к восстановлению секрета

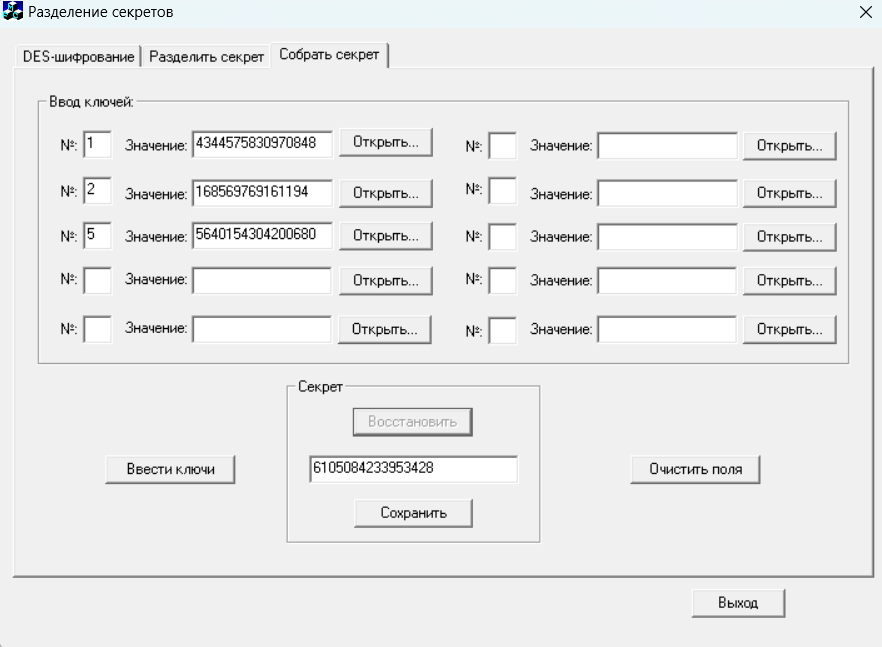

Нажмём на кнопку "Восстановить" (Рис. 15).

Рис. 15. Ключ успешно восстановлен

Предположим, что второй ключ был скомпрометирован и повреждён. Внесём изменение в тень, увеличив один из разрядов на единицу (Рис. 16).

Рис. 16. Ошибка восстановления

Восстановленный ключ 689652621714946 не соответствует исходному и не позволит дешифровать файл. Проверим это: в начале загрузим в программу зашифрованный файл и правильный ключ (Рис. 17).

Рис. 17. Подготовка к дешифровке

Файл успешно дешифрован (Рис. 18):

Рис. 18. Успешная дешифровка

Теперь подменим ключ на восстановленный при ошибочной тени. Программа сразу предупреждает о проблеме (Рис. 19).

Рис. 19. Предупреждение программы

Текст в файле не имеет ни одного общего знака с оригиналом (Рис. 20).

Рис. 20. Результат ошибочной дешифровки

Вывод

В ходе выполнения данной лабораторной работе были закреплены знания, полученные на лекциях дисциплин «Основы криптографии с открытым ключом» и «Криптографические протоколы» по теме «протоколы разделения секрета».

Санкт-Петербург

2024