Лабораторные / 5LR_MSIS

.docxФедеральное агентство связи

Государственное образовательное учреждение высшего профессионального образования

Московский Технический Университет Связи и Информатики

(МТУСИ)

Кафедра сети связи и системы коммутации

Лабораторная работа №5

ИЗУЧЕНИЕ ПРИНЦИПОВ РАБОТЫ ААА СЕРВЕРА

по дисциплине

МУЛЬТИСЕРВИСНЫЕ СИСТЕМЫ И СЕТИ

Выполнили:

студенты группы БЗС2002

Ломакин А. А. Протасова Т. Н.

Умаров К. И.

Проверила:

Канищева М. Г.

Москва 2023

Содержание

1. Цель работы 3

2. Задание 4

3. Выполнение 4

3.1. Предварительная настройка сетевого оборудования 4

3.2. Настройка Local Data Base на маршрутизаторе (первый способ организации доступа к оборудованию) 5

3.3. Настройка Local Data Base на маршрутизаторе (второй способ организации доступа к оборудованию по технологии ААА) 6

3.4. Настройка ААА-сервера 7

3.5. Выводы по результатам проделанной работы 8

4. Контрольные вопросы 9

Цель работы

Изучить и практически освоить процесс настройки основных способов доступа к

сетевому оборудованию с использованием сетевого симулятора Cisco Packet Tracer.

Научиться настраивать утилиту Telnet для удаленного доступ к маршрутизатору, создавать

пользователя как в локальной базе данных сетевого устройства, так и на выделенном

сервере с использованием технологии AAA (Authentication Authorization and Accounting) и

протокола RADIUS, а также проверять возможность доступа к оборудованию при

отсутствии связи с AAA-сервером.

Задание

Ознакомиться по [1, 2] с основными понятиями удаленного доступа к оборудованию и работой протокола RADIUS в частности.

Запустить Cisco Packet Tracer.

Собрать необходимую топологию сети, запустить и настроить виртуальное оборудование.

Согласно пунктам выполнения лабораторной работы, сделать необходимые снимки экрана. Изучить полученную информацию и оформить ее в соответствии с требованиями раздела 2.4 (Содержание отчета).

Выполнение

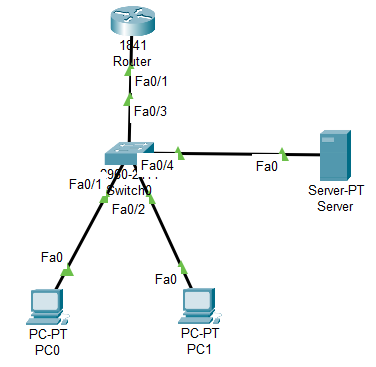

3.1. Предварительная настройка сетевого оборудования

Построение топологии сети в программном приложении Cisco Packet Tracer:

Рис. 1. Топология сети

Табл. 1. Сетевые адреса устройств

Сетевое устройство |

IP адрес |

Маска подсети |

PC-0 |

192.168.12.2 |

255.255.255.0 |

PC-1 |

192.168.12.3 |

255.255.255.0 |

Router |

192.168.12.1 |

255.255.255.0 |

Server |

192.168.12.4 |

255.255.255.0 |

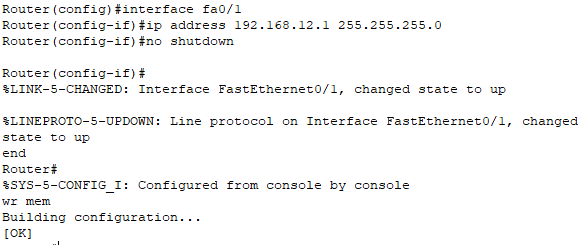

Настройка в Router:

Рис. 2. Настройка маршрутизатора Router

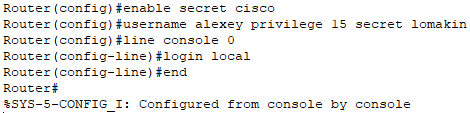

3.2. Настройка Local Data Base на маршрутизаторе (первый способ организации доступа к оборудованию)

Создание аутентификации:

Рис. 3. Создание аутентификации на маршрутизаторе Router

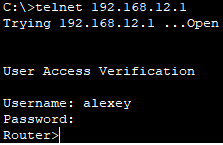

Рис. 4. Проверка правильности настроек по первому методу

Тоже самое для Telnet соединения:

Рис. 5. Настройка для соединения Telnet

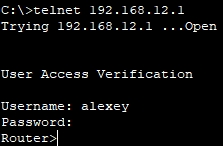

Рис. 6. Подключение к маршрутизатору с PC0 при помощи Telnet

3.3. Настройка Local Data Base на маршрутизаторе (второй способ организации доступа к оборудованию по технологии ААА)

Настройка для второго способа:

Рис. 7. Настройка маршрутизатора Router

Проверка выполненных настроек:

Рис. 8. Проверка правильности настроек по второму методу

Рис. 9. Подключение к маршрутизатору с PC0 при помощи Telnet

3.4. Настройка ААА-сервера

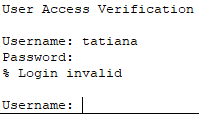

Табл. 2. Используемые данные пользователей

-

Логин

Пароль

Расположение

alexey

lomakin

Router 1841

tatiana

protasova

AAA-server

test

cisco

AAA-server

Рис. 10. Отказ в доступе по данным локального пользователя

Рис. 11. Успешный доступ к маршрутизатору для пользователя tatiana

Рис. 12. Успешный доступ к маршрутизатору для пользователя test

Рис. 13. Подключение к маршрутизатору по Telnet с PC0 для разных

пользователей

Разрыв соединения с ААА-сервером:

Рис. 14. Топология сети

Проверка соединения, послав эхо-запрос на AAA-сервер с маршрутизатора:

Рис. 15. Отсутствие связности с AAA-сервером

Попытка войти за пользователя nikita:

Рис. 16. Отказ в доступе пользователю leonid при отсутствии соединения с AAA-

сервером

Рис. 17. Успешный доступ к оборудованию для пользователя test при отсутствии

соединения с AAA-сервером

Рис. 18. Подключение к маршрутизатору по Telnet с PC0

3.5. Выводы по результатам проделанной работы

В данной лабораторной работе удалось изучить и практически освоить процесс настройки основных способов доступа к сетевому оборудованию с использованием сетевого симулятора Cisco Packet Tracer. Научиться настраивать утилиту Telnet для удаленного доступ к маршрутизатору, создавать пользователя как в локальной базе данных сетевого устройства, так и на выделенном сервере с использованием технологии AAA (Authentication Authorization and Accounting) и протокола RADIUS, а также проверять возможность доступа к оборудованию при отсутствии связи с AAA-сервером.

Контрольные вопросы

Что такое удаленный доступ к сетевому оборудованию? Зачем он нужен и какие функции выполняет?

Удаленный доступ обеспечивает возможность удаленной работы с сетевым оборудованием(протоколы Telnet, ssh, https).

Какие варианты задания пароля бывают? В чем их различие? Какой способ следует использовать?

Установка пароля в открытом виде:

![]()

Прописав show run, его можно увидеть.

Хранение пароля в зашифрованном виде:

![]()

Но здесь используется слабый и известный метод шифрования.

Лучшее шифрование пароля:

В чем различие между созданием пользователя на сетевом устройстве и на AAA-сервере? Можно ли иметь только базу пользователей на AAA-сервере?

Использование локальной базы пользователей. В этом случае учетные записи создаются непосредственно на устройстве и хранятся в его памяти.

Использование AAA-серверов. Все учетные записи хранятся на выделенном сервере. При этом нет необходимости создавать пользователей на сетевом оборудовании. Как правило, AAA-сервер рекомендуется, если у вас больше 10 устройств.

Под каким пользователем необходимо заходить на сетевое устройство, если AAA-сервер недоступен?

Под локальным

Объясните принцип работы технологии AAA и протокола RADIUS исходя из полученных результатов.

Алгоритм подключения пользователя к сетевому оборудованию при использовании AAA:

Пользователь пытается подключиться к маршрутизатору по Telnet или ssh.

Маршрутизатор запрашивает у пользователя учетные данные - username и password.

Пользователь вводит свои учетные данные.

Маршрутизатор обращается к серверу AAA с вопросом: “Разрешать доступ этому пользователю?”. И передает введенные данные.

ААА-сервер ищет учетные данные пользователя. Находит (или нет) их. В данном случае пользователь прошел (или не прошел) аутентификацию (authentication).

ААА-сервер также находит уровень привилегий для данного пользователя, который определяет его права. Это уже авторизация (authorization).

Маршрутизатору дается ответ: “Можно пустить этого пользователя с уровнем привилегий Х”, где Х - от 0 до 15.

Маршрутизатор разрешает пользователю доступ к командной строке с определенным уровнем привилегий.

Естественно, что данные операции записываются в журнале событий(log file), т.е. происходит учет (accounting).

Данное общение (между ААА-клиентом и ААА-сервером) выполняется при помощи ААА-протокола.

В настоящее время наибольшее распространение получили два протокола: RADIUS