Лабораторные / 4LR_MSIS

.docxФедеральное агентство связи

Государственное образовательное учреждение высшего профессионального образования

Московский Технический Университет Связи и Информатики

(МТУСИ)

Кафедра сети связи и системы коммутации

Лабораторная работа №4

ОСНОВЫ РАБОТЫ МЕЖСЕТЕВОГО ЭКРАНА И НАСТРОЙКА NAT

по дисциплине

МУЛЬТИСЕРВИСНЫЕ СИСТЕМЫ И СЕТИ

Выполнили:

студенты группы БЗС2002

Ломакин А. А. Протасова Т. Н.

Умаров К. И.

Проверила:

Канищева М. Г.

Москва 2023

Содержание

1. Цель работы 3

2. Задание 4

3. Выполнение 4

3.1. Настройка статического NAT 4

3.2. Настройка динамического NAT 7

3.3. Настройка PAT 8

3.4. Редактирование Zone-based Firewall (ZBF) 8

3.5. Выводы по результатам проделанной работы 13

4. Контрольные вопросы 13

Цель работы

Изучить принципы работы списков доступа и применить на практике полученные

знания с использованием сетевого эмулятора Cisco Packet Tracer.

Задание

Изучить принципы работы и методы настройки списков доступа по материалам раздела 4.3 и списку литературы в разделе 4.7 (Список литературы).

Запустить CiscoPacket Tracer, собрать заданную топологию и выполнить требуемые настройки.

При выполнении лабораторной работы, сделать необходимые снимки экрана и ответить на вопросы.

Изучить полученную информацию и оформить ее в соответствии с требованиями раздела 4.5 (Содержание отчета).

Выполнение

3.1. Настройка статического NAT

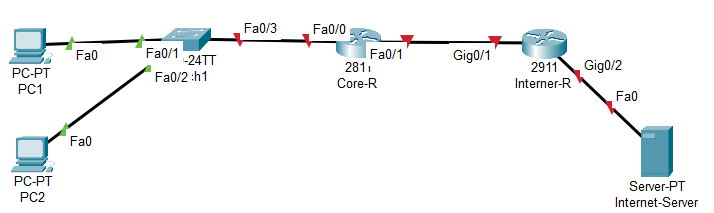

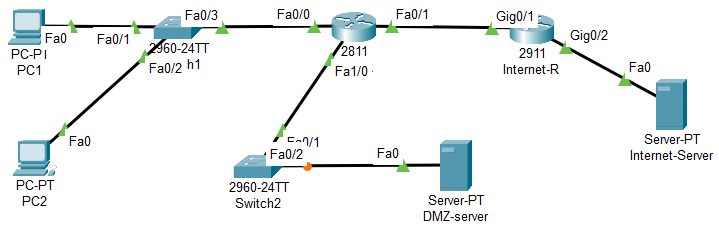

Построение топологии сети в программном приложении Cisco Packet Tracer:

Рис. 1. Топология сети

Табл. 1. Сетевые параметры устройств

Модель устройства, имя (hostname) |

Интерфейс |

IP адрес |

Сетевая маска |

Шлюз |

Router 2811, Core-R |

fa0/0 |

10.1.1.1 |

255.255.255.0 |

- |

Router 2811, Core-R |

fa0/1 |

192.168.1.1 |

255.255.255.252 |

|

Router 2911, Internet-R |

gi0/1 |

192.168.1.2 |

255.255.255.252 |

- |

Router 2911, Internet-R |

gi0/2 |

172.16.1.1 |

255.255.255.0 |

|

PC-PT, PC-1 |

eth |

10.1.1.2 |

255.255.255.0 |

10.1.1.1 |

PC-PT, PC-2 |

eth |

10.1.1.3 |

255.255.255.0 |

10.1.1.1 |

Server-PT, Internet-Server |

eth |

172.16.1.2 |

255.255.255.0 |

172.16.1.1 |

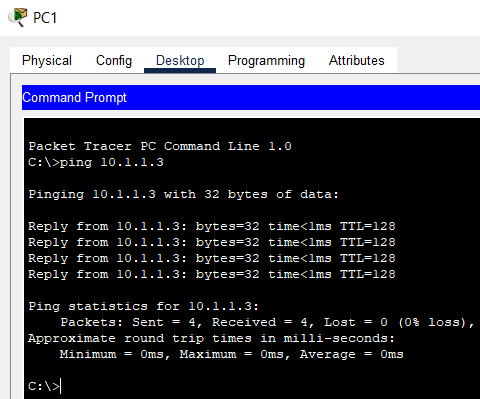

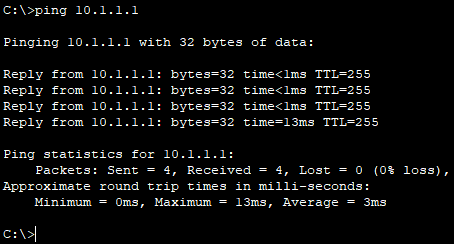

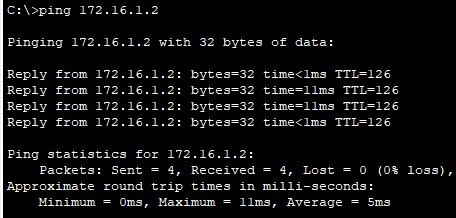

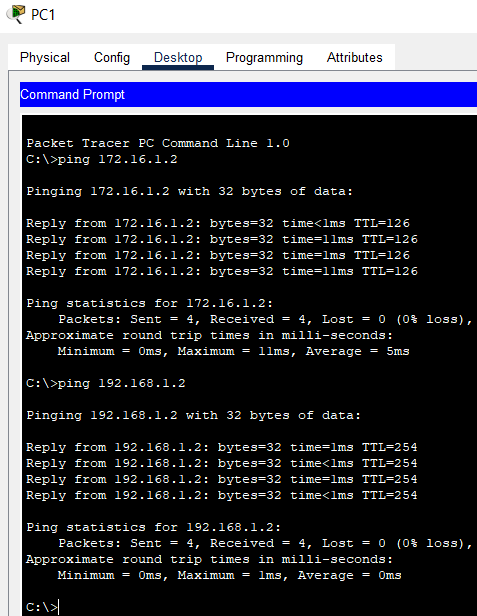

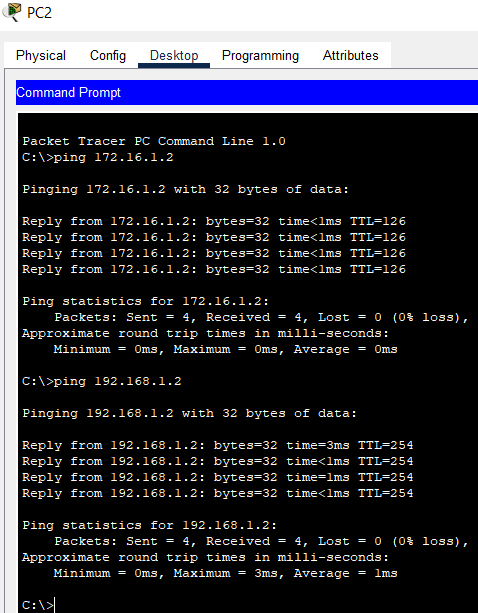

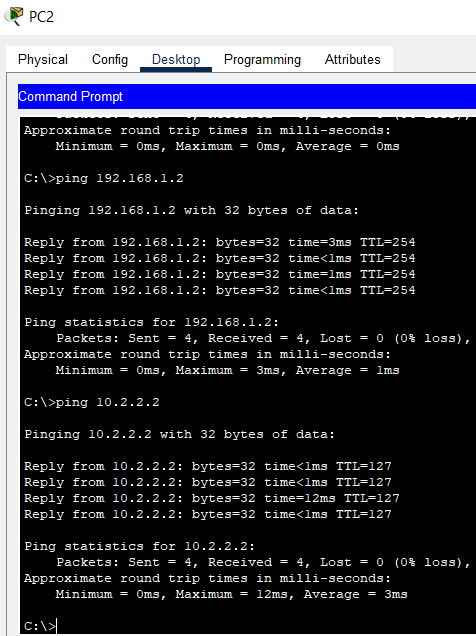

Проверка связности между компьютерами, маршрутизаторами и сервером:

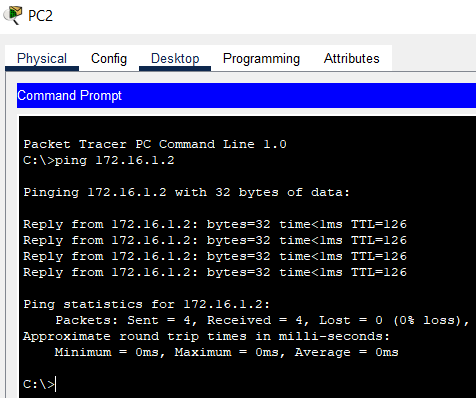

Рис. 2. Ping с PC1 на PC2

Рис. 3. Ping с PC1 на Core-R

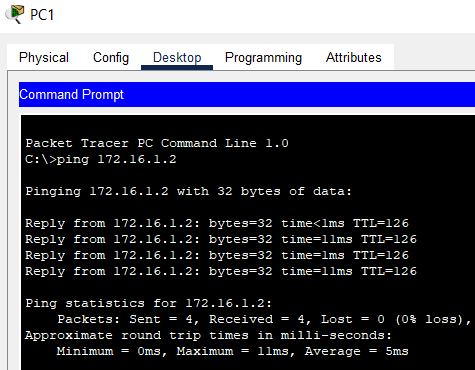

Рис. 4. Ping с PC1 на Internet-Server

Рис. 5. Ping с Core-R на Internet-R

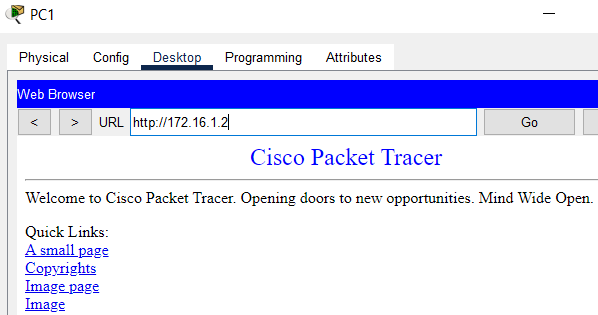

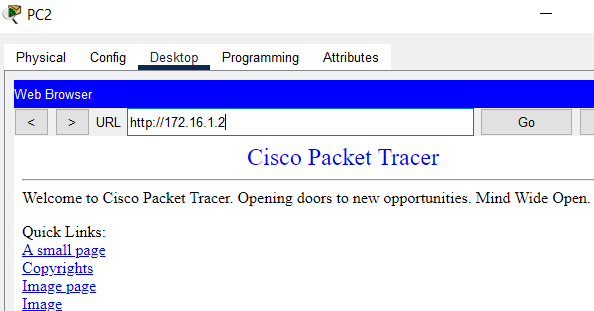

Рис. 6. Доступ по HTTP к Internet-Server

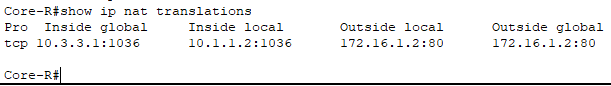

Проверка созданной статической записи NAT:

![]()

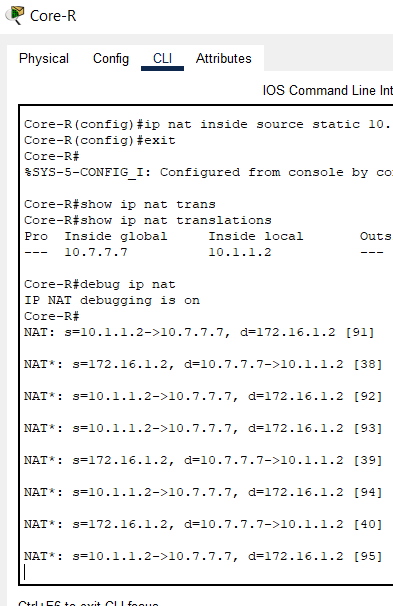

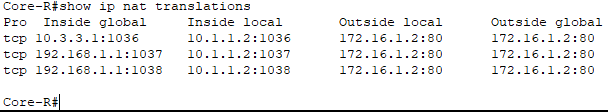

Рис. 7. Выполнение команды show ip nat translations

Просмотр трансляций NAT при подключении по HTTP с PC1 на Internet-Server:

Рис. 8. Трансляции NAT

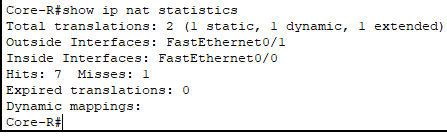

Просмотр результатов трансляции адресов:

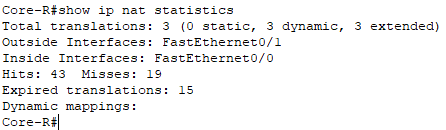

Рис. 9. Команда show ip nat statistics

Рис. 10. Команда show ip nat translations

3.2. Настройка динамического NAT

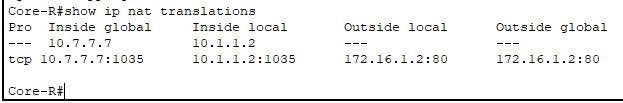

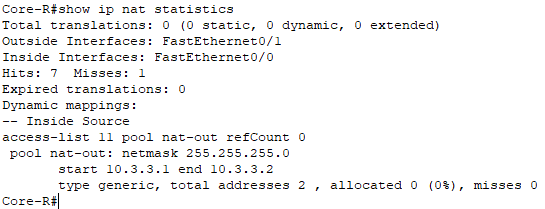

Просмотр результатов трансляции адресов:

Рис. 11. Команда show ip nat statistics

Рис. 12. Команда show ip nat translations

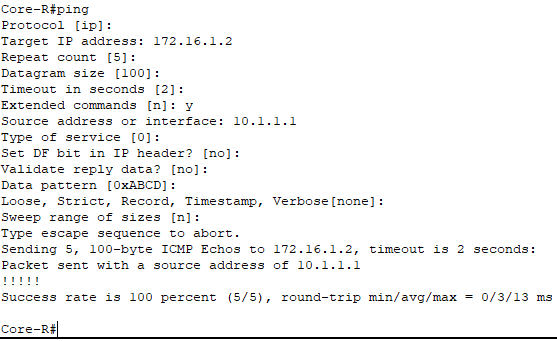

Расширенная команда ping:

Рис. 13. Расширенный ping

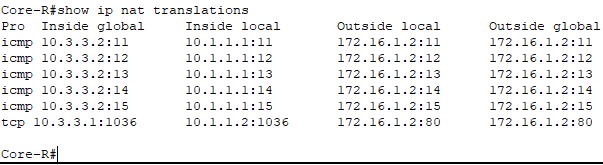

Просмотр таблицы NAT после её очистки и расширенного ping:

Рис. 14. Таблица NAT

3.3. Настройка PAT

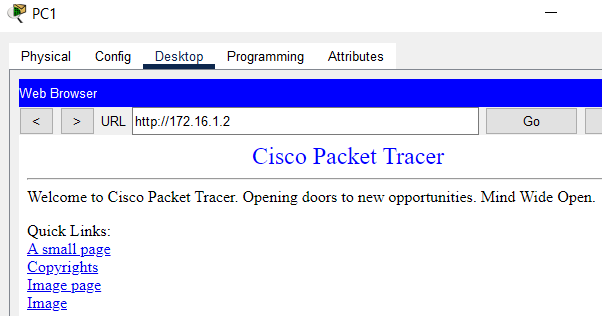

Проверка работы PAT:

Рис. 15. Доступ по HTTP к Internet-Server

Просмотр результатов трансляции адресов:

Рис. 16. Команда show ip nat statistics

Рис. 17. Команда show ip nat translations

3.4. Редактирование Zone-based Firewall (ZBF)

Изменение топологии сети:

Рис. 18. Загрузка страница по HTTP на PC4

Сетевые настройки подключенных устройств:

Табл. 2. Сетевые параметры устройств

Модель устройства, имя (hostname) |

Интерфейс |

IP адрес |

Сетевая маска |

Шлюз |

Router 2811, Core-R |

fa1/0 |

10.2.2.1 |

255.255.255.0 |

- |

Server-PT, DMZ-server |

eth |

10.2.2.2 |

255.255.255.0 |

10.2.2.1 |

Проверка межсетевого экрана:

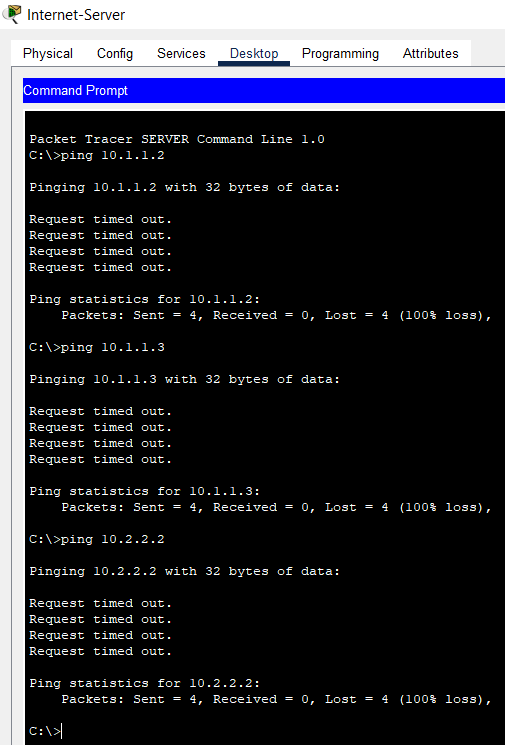

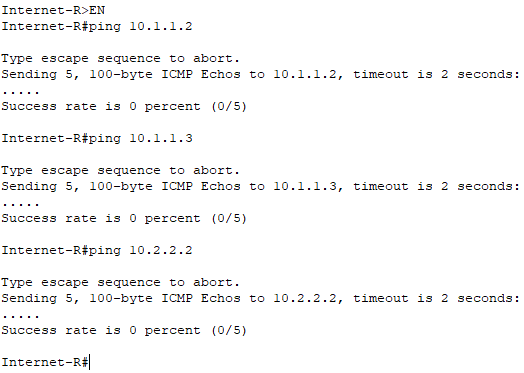

Рис. 19. Ping с PC1 на Internet-Server

Рис. 20. Ping с PC2 на Internet-Server

Рис. 21. Ping с PC1 на Internet-R

Рис. 22. Ping с PC2 на Internet-R

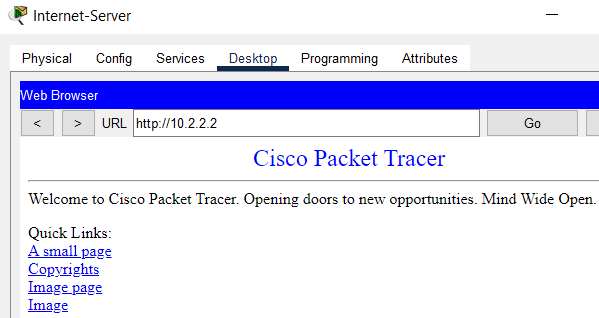

Рис. 23. Доступ по HTTP к Internet-Server на PC1

Рис. 24. Доступ по HTTP к Internet-Server на PC2

Рис. 25. Ping с PC1 на DMZ-server

Рис. 26. Ping с PC2 на DMZ-server

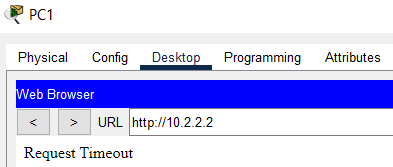

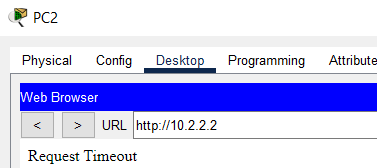

Рис. 27. Нет доступа по HTTP к DMZ-server на PC1

Рис. 28. Нет доступа по HTTP к DMZ-server на PC2

Рис. 29. Ping с Internet-Server на PC1, PC2, DMZ-server

Рис. 30. Ping с Internet-R на PC1, PC2, DMZ-server

Рис. 31. Доступ по HTTP к DMZ-server на Internet-Server

3.5. Выводы по результатам проделанной работы

В данной лабораторной работе удалось изучить принципы работы списков доступа и применить на практике полученные знания с использованием сетевого эмулятора Cisco Packet Tracer.

Контрольные вопросы

Зачем нужен NAT, какие задачи он выполняет?

NAT (Network Address Translation) - ACL определяет трафик, который надо транслировать; Трансляция сетевых адресов (Network Address Translation, NAT) — это технология, которая позволяет преобразовывать (изменять) IP адреса и порты TCP/UDP .

Технология NAT используется для преобразования частных адресов в глобальные (маршрутизируемые в Интернете).

Кроме возможности доступа в глобальную сеть (Интернет), NAT имеет ещё несколько достоинств. Трансляция сетевых адресов позволяет скрывать внутреннюю структуру сети и ограничивать к ней доступ, что повышает безопасность. Также, эта технология позволяет использовать меньше IP адресов для выхода во внешнюю сеть, поскольку под одним глобальным адресом в Интернет может выходить множество хостов.

Опишите принцип работы NAT.

Технология NAT преобразует адрес источника или получателя в IP-пакет. Когда пакет с IP-адресом частного источника достигает выхода из сети, устройство NAT преобразует частный IP-адрес в действительный общедоступный IP-адрес и пересылает пакет в общедоступную сеть. Когда поступает возвращенный пакет данных, устройство NAT преобразует IP-адрес назначения в предыдущий частный IP-адрес.

Перечислите типы NAT и их особенности.

Статический NAT (Static NAT) — преобразование IP адреса один к одному, то есть сопоставляется один адрес из внутренней сети с одним адресом из внешней сети

Динамический NAT (Dynamic NAT) — преобразование внутреннего адреса/ов в один из группы внешних адресов

Overloading NAT — позволяет преобразовывать множество внутренних адресов в один внешний (рис.5.3.3). Для осуществления такой трансляции используются порты TCP/UDP, поэтому иногда такой NAT называют PAT (Port Address Translation).

Опишите функциональность и работу межсетевых экранов.

Межсетевой экран представляет собой одно из наиболее эффективных средств безопасности, защищающее сеть от внешних угроз. Межсетевой экран разделяет две сети или более и контролирует проходящий между ними трафик, одновременно предотвращая несанкционированный доступ.

Межсетевые экраны поддерживают один или несколько подобных механизмов фильтрации и блокирования. Кроме того, межсетевые экраны часто выполняют преобразование сетевых адресов (NAT).

Все межсетевые экраны функционируют на основе информации, получаемой от различных уровней эталонной модели OSI, и чем выше уровень OSI, на основе которого построен межсетевой экран, тем выше уровень защиты, им обеспечиваемый.

Размещение межсетевого экрана в качестве пограничного устройства между внутренней сетью и внешней (например, Интернетом) позволяет контролировать весь исходящий и входящий IP трафик и управлять его прохождением.

Что такое зона DMZ и когда необходима ее реализация?

Между внутренней и внешней сетью создается защитный рубеж при реализации межсетевого экрана. Однако некоторым внешним клиентам может потребоваться доступ к внутренним ресурсам. Для этого можно предусмотреть демилитаризованную зону (DeMilitarized Zone, DMZ).

В компьютерных сетях демилитаризованной зоной называется участок сети, доступный как внутренним, так и внешним пользователям. Он более защищен по сравнению с внешней сетью, но менее защищен по сравнению с внутренней сетью.

DMZ создается посредством использования одного или нескольких межсетевых экранов, разграничивающих внутреннюю сеть, DMZ и внешнюю сеть. В DMZ часто размещаются веб-серверы, открытые для доступа извне.