Лабораторные / 3LR_MSIS

.docxФедеральное агентство связи

Государственное образовательное учреждение высшего профессионального образования

Московский Технический Университет Связи и Информатики

(МТУСИ)

Кафедра сети связи и системы коммутации

Лабораторная работа №3

ИЗУЧЕНИЕ ПРИНЦИПОВ РАБОТЫ И НАСТРОЙКА СПИСКОВ ДОСТУПА

по дисциплине

МУЛЬТИСЕРВИСНЫЕ СИСТЕМЫ И СЕТИ

Выполнили:

студенты группы БЗС2002

Ломакин А. А. Протасова Т. Н.

Умаров К. И.

Проверила:

Канищева М. Г.

Москва 2023

Содержание

1. Цель работы 4

2. Задание 4

3. Выполнение 4

3.1. Настройка стандартных нумерованных ACL 4

3.2. Настройка расширенных нумерованных ACL 8

3.3. Настройка расширенного именованного ACL 10

3.4. Редактирование ACL 12

3.5. Выводы по результатам проделанной работы 13

4. Контрольные вопросы 13

Цель работы

Изучить принципы работы и область применения межсетевого экрана (firewall) и

технологии трансляции сетевых адресов NAT (Network Address Translation), и применить

на практике полученные знания с использованием сетевого эмулятора Cisco Packet

Tracer.

Задание

Изучить принципы работы и методы настройки NAT и межсетевых экранов по материалам раздела 5.3 и списку литературы в разделе 5.7 (Список литературы).

Запустить CiscoPacket Tracer, собрать заданную топологию и выполнить требуемые настройки.

При выполнении лабораторной работы, сделать необходимые снимки экрана и ответить на вопросы.

Изучить полученную информацию и оформить ее в соответствии с требованиями раздела 5.5 (Содержание отчета).

Выполнение

3.1. Настройка стандартных нумерованных ACL

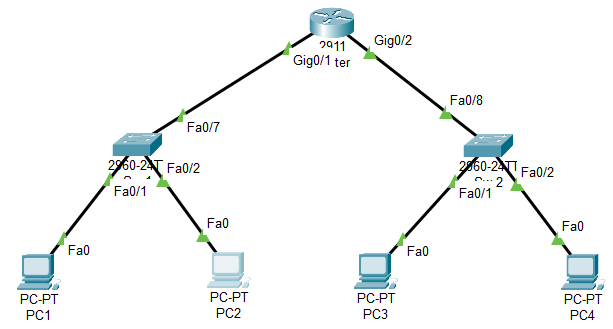

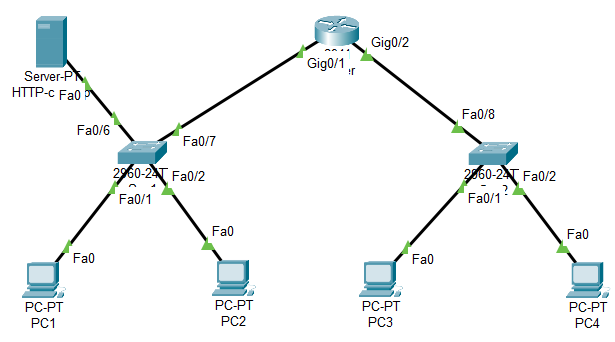

Построение топологии сети в программном приложении Cisco Packet Tracer:

Рис. 1. Топология сети

Табл. 1. Сетевые настройки компьютеров

Устройство |

IP адрес |

Адрес |

Шлюз по умолчанию |

PC-1 |

10.1.1.11 |

255.255.255.0 |

10.1.1.1 |

PC-2 |

10.1.1.12 |

255.255.255.0 |

10.1.1.1 |

PC-3 |

172.16.2.42 |

255.255.255.224 |

172.16.2.33 |

PC-4 |

172.16.2.41 |

255.255.255.224 |

172.16.2.33 |

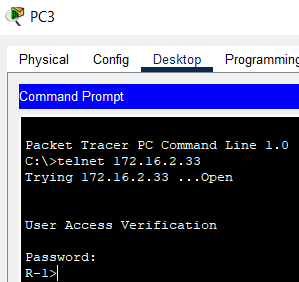

Проверка доступа по Telnet на R1:

Рис. 2. Результат доступа по Telnet на маршрутизатор

Зачем нужна строка в созданном ACL: permit any? Что будет если ее не создать?

На оборудовании Cisco Systems трафик проверяется на соответствие ACL построчно, и, что важно - до первого совпадения. Как только данные пакета совпадут с какой-то строкой (выражением), сработает действие (permit - пропустить пакет, либо deny - уничтожить пакет) и дальше никаких проверок по оставшимся строкам проводиться не будет. Если весь список доступа пройден, а пакет так и не попал ни под одно из правил, то он по умолчанию уничтожается. В конце любого списка доступа по умолчанию всегда расположен запрет всего (deny any), он не отображается в списке доступа и его нельзя удалить.

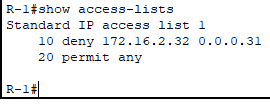

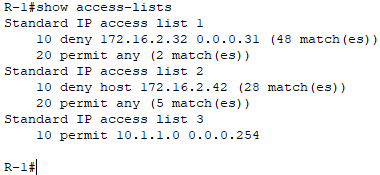

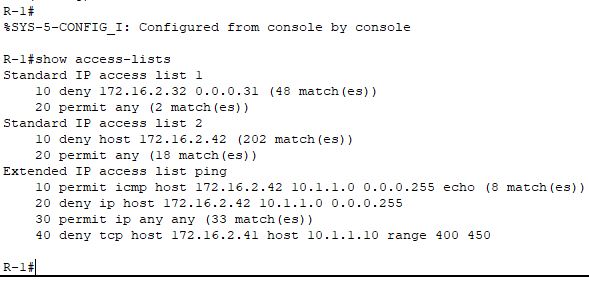

Просмотр созданного списка доступа – ACL 1:

Рис. 3. Команда show access-lists

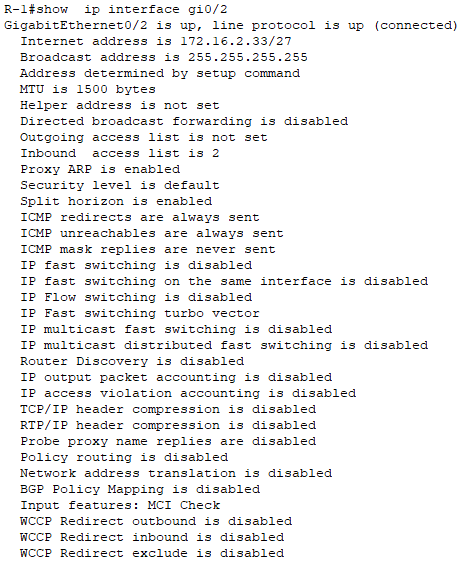

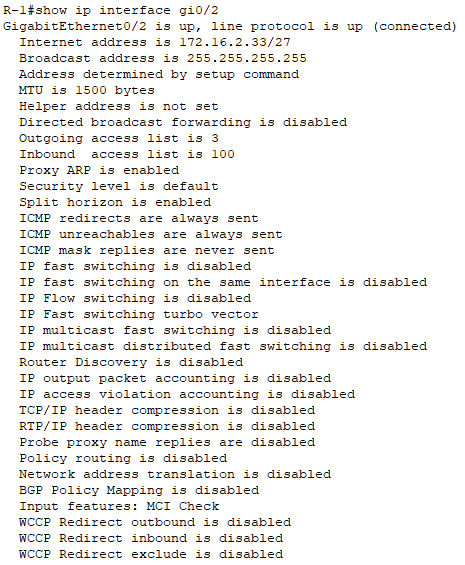

Проверка применения ACL 2 на интерфейсе gi0/2:

Рис. 4. Команда show ip interface gi0/2

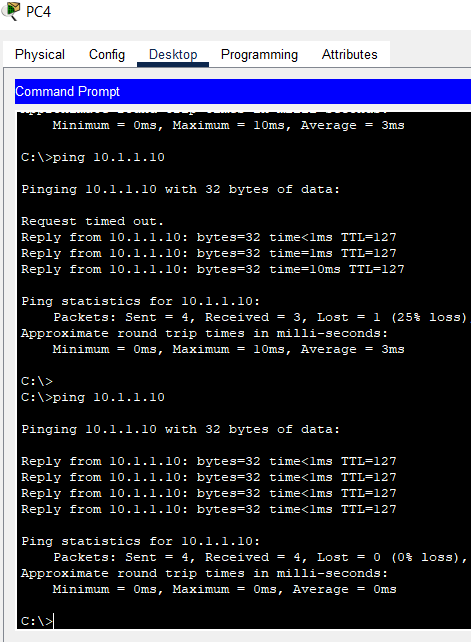

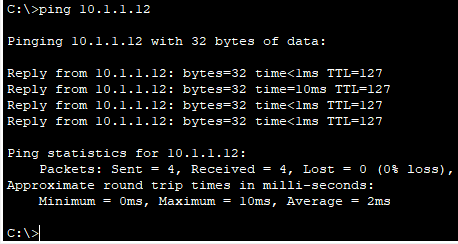

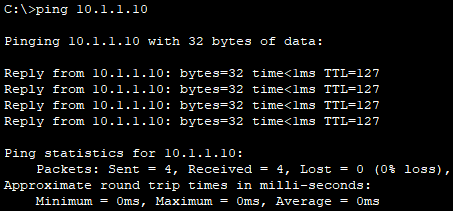

Проверка того, что доступ компьютера PC4 за пределами своей сети невозможен:

Рис. 5. Ping с PC4 на PC2

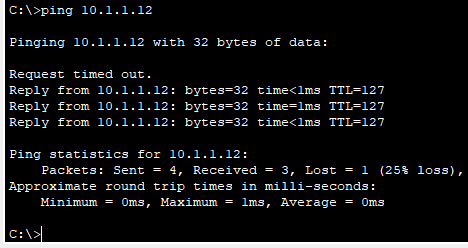

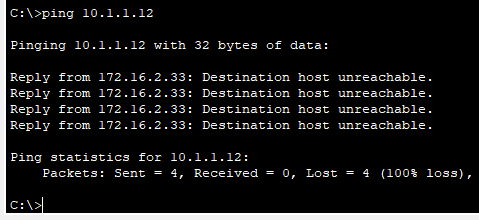

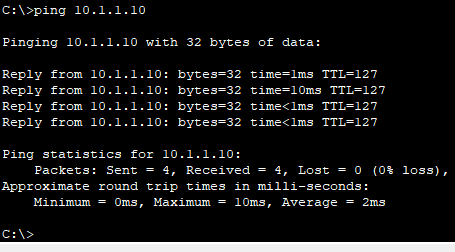

Проверка того, есть ли у компьютера PC3 доступ к компьютерам PC1 и PC2:

Рис. 6. Ping с PC3 на PC2

Рис. 7. Ping с PC3 на PC1

Проверка выполненных настроек:

Рис. 8. Команда show access-lists

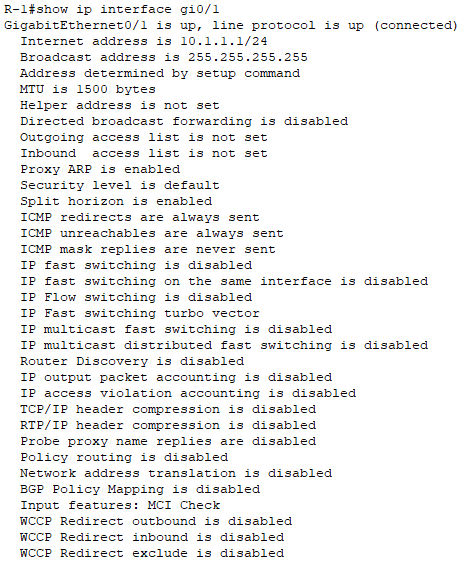

Рис. 9. Команда show ip interface gi0/1

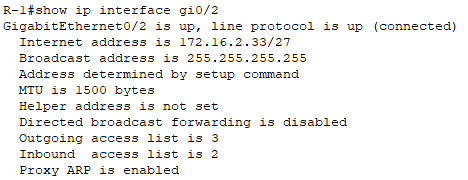

Рис. 10. Команда show ip interface gi0/2

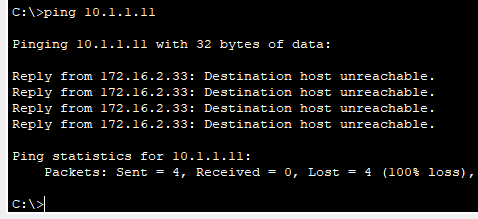

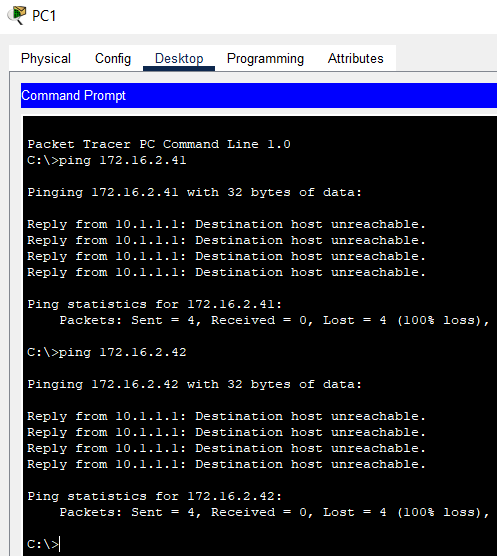

Проверка на запрет доступа компьютера PC1 на PC3, PC4

Рис. 11. Ping с PC1 на PC3,PC4

Проверка на то, что с компьютера PC2 доступ разрешен на PC4:

Рис. 12. Ping с PC2 на PC4

3.2. Настройка расширенных нумерованных ACL

Добавление к топологии сети сервера-HTTP:

Рис. 13. Топология сети

Проверка выполненных настроек:

Рис. 14. Команда show ip interface gi0/2

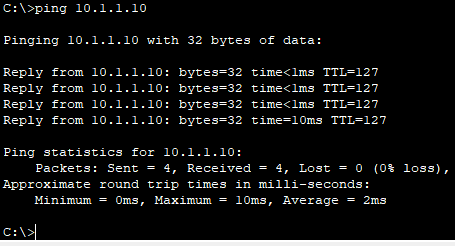

Рис. 15. Ping с PC3 на HTTP-сервер

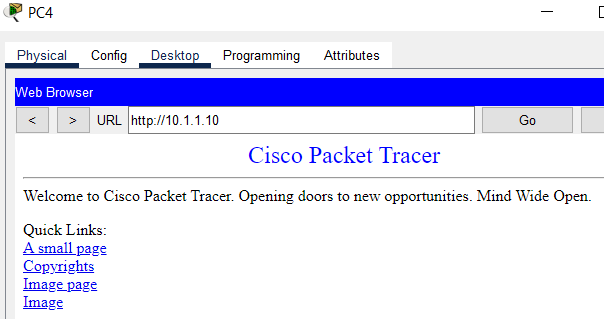

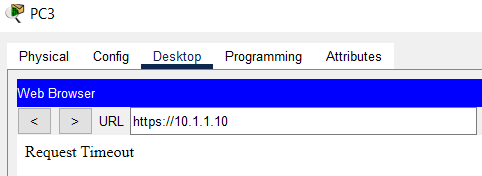

Рис. 16. Загрузка страницы по HTTPS на PC3

Рис. 17. Загрузка страницы по HTTPS на PC4

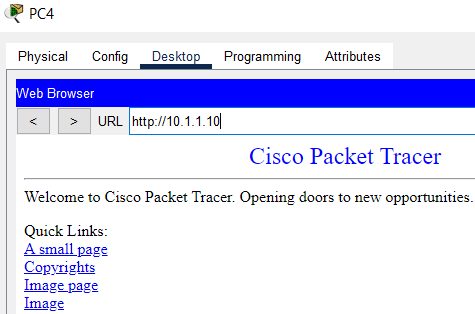

Рис. 18. Загрузка страницы по HTTP на PC4

Рис. 19. Ping с PC4 на HTTP-сервер

3.3. Настройка расширенного именованного ACL

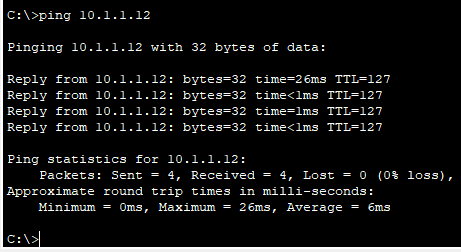

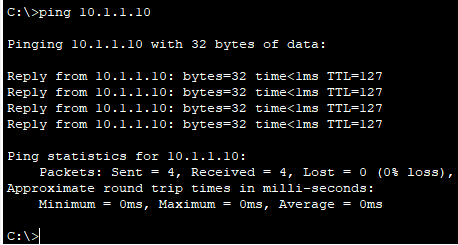

С помощью команд ping проверим, что с PC-3 и PC-4 доступен PC-2 и сервер-HTTP:

Рис. 20. Ping с PC3 на PC2

Рис. 21. Ping с PC3 на HTTP-сервер

Рис. 22. Ping с PC4 на PC2

Рис. 23. Ping с PC4 на HTTP-сервер

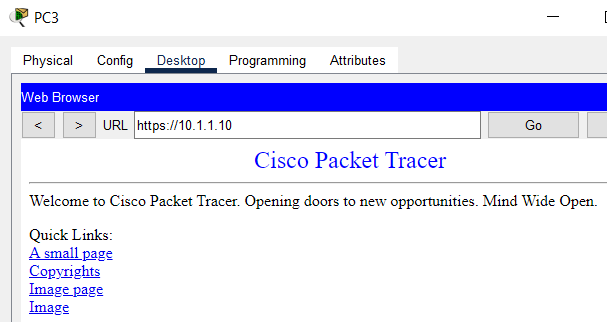

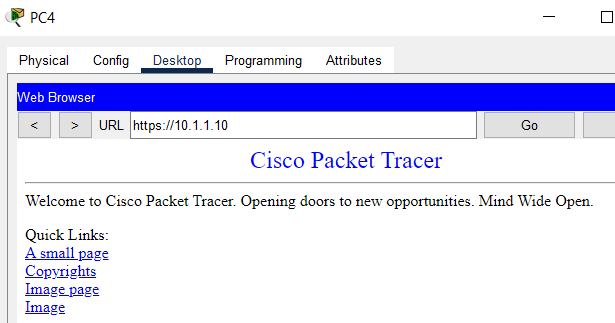

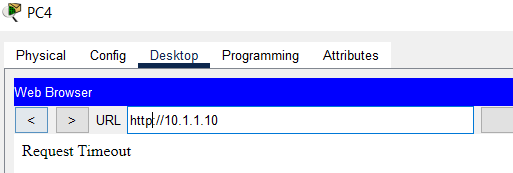

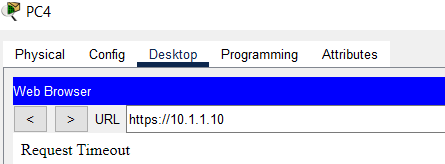

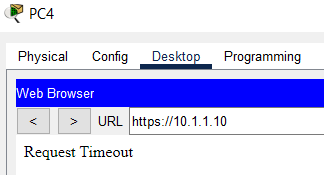

Проверка того, что c компьютера PC-4 сервер с адресом 10.1.1.10 не доступен и по

HTTP и по HTTPS:

Рис. 24. Загрузка страницы по HTTP на PC4

Рис. 25. Загрузка страницы по HTTPS на PC4

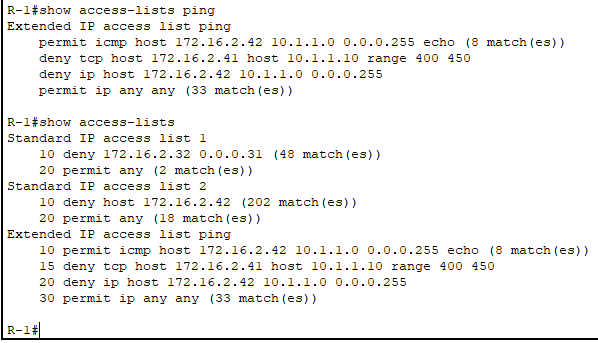

3.4. Редактирование ACL

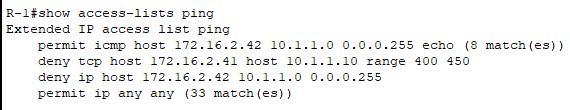

Рис. 26. Выполнение команды show access-lists

Рис. 27. Выполнение команды show access-lists ping

Рис. 28. Выполнение команды show access-lists

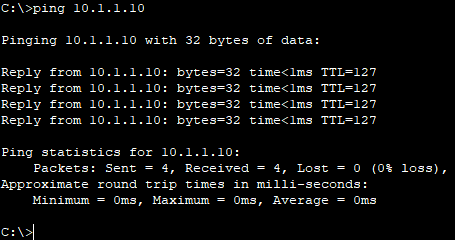

Проверка доступа к компьютерам и серверу в сети 10.1.1.0/24 с помощью

команды ping c компьютеров PC3 и PC4:

Рис. 29. Ping с PC3 на HTTP-сервер

Рис. 30. Ping с PC4 на HTTP-сервер

Рис. 31. Загрузка страницы по HTTP на PC3

Рис. 32. Загрузка страницы по HTTPS на PC3

Рис. 33. Загрузка страницы по HTTP на PC4

Рис. 34. Загрузка страницы по HTTPS на PC4

3.5. Выводы по результатам проделанной работы

В данной лабораторной работе удалось изучить принципы работы списков доступа и применить на практике полученные знания с использованием сетевого эмулятора Cisco Packet Tracer.

Контрольные вопросы

1.Что такое списки доступа?

Списки доступа (access-lists) используются в целом ряде случаев и являются механизмом задания условий, которые роутер проверяет перед выполнением каких-либо действий. Маршрутизатор проверяет каждый пакет и на основании вышеперечисленных критериев, указанных в ACL определяет, что нужно сделать с пакетом, пропустить или отбросить. Типичными критериями являются адреса отправителя и получателя пакета, тип протокола.

2.Приведите примеры, где они могут быть использованы?

Сетевые списки доступа - ACL могут быть настроены как на обычном сервере, так и на маршрутизаторе и могут управлять как входящим, так и исходящим трафиком, в качестве межсетевого экрана.в оборудовании Cisco Systems списки доступа используются для: пакетной фильтрации - ACL применяются на интерфейсах; NAT (Network Address Translation) - ACL определяет трафик, который надо транслировать; VPN (Virtual Private Network) - ACL определяет трафик, который надо шифровать; QoS (Quality of Service) - ACL используется для классификации трафика; разграничения доступа к оборудованию - применяются на линиях VTY (VirtualTeletYpe) для определения адресов, с которых разрешено удаленное подключение по Telnet или SSH; PBR (Policy based routing) - ACL определяет, какой трафик должен маршрутизироваться согласно PBR.

3.Чем отличается стандартный список доступа от расширенного?

Стандартный список доступа состоит из выражений, которые проверяют только IP адреса отправителя.

Расширенный список доступа, при указании протоколов IP, ICMP и др., позволяет указывать IP-адреса отправителя и получателя, а при указании протоколов TCP или UDP - порты отправителя и/или получателя.

4.Какой тип списка доступа нужно использовать для фильтрации FTP трафика?

Расширенный

5.Где целесообразнее размещать расширенные списки доступа, ближе к

отправителю или ближе к получателю?

Стандартные ACL рекомендуется ставить как можно ближе к получателю (чтобы не порезать больше, чем нужно), а расширенные- ближе к отправителю (чтобы как можно раньше дропнуть нежелательный трафик).