книги хакеры / журнал хакер / 052_Optimized

.pdf

|

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|

|

|

|

|

|

||

|

|

|

X |

|

|

|

|

|

|

|

|

|

|

|

||

|

|

- |

|

|

|

|

d |

|

|

|

|

|

|

|

||

|

|

F |

|

|

|

|

|

t |

|

|

|

|

|

|

|

|

|

|

D |

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

r |

|

|

|

|

|

|

||

|

P |

|

|

|

|

|

NOW! |

o |

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

to |

BUY |

|

|

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

|

w Click |

|

|

|

|

m |

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

w |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

o |

|

|

|

|

|

|

|

|

|

. |

|

|

|

|

.c |

|

|

|

|

|

|

|

||

|

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

|

|

|

|

|

|

df |

|

|

n |

e |

|

|

|

|

|

|

|

|

|

|

|

|

|

-xcha |

|

|

|

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|

|||

|

|

X |

|

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

r |

|

||

P |

|

|

|

|

|

NOW! |

o |

|

|||

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

|

||||

|

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

|

. |

|

|

|

|

|

.c |

|

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

|

df |

|

|

n |

e |

|

|

||

|

|

|

|

-x cha |

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|

|

|

|

|

|||

|

|

|

X |

|

|

|

|

|

|

|

|

|

|

|||

|

|

- |

|

|

|

|

|

d |

|

|

|

|

|

|

||

|

|

F |

|

|

|

|

|

|

t |

|

|

|

|

|

|

|

|

P |

|

|

|

|

|

|

|

|

i |

|

|

|

|

|

ХАКЕР\¹52\Апрель\2003 |

|

D |

|

|

<Page 050> |

|

|

||||||||||

|

|

|

|

|

|

|

|

|

r |

|

|

|

|

|

||

|

|

|

|

|

|

|

NOW! |

o |

|

|

|

|

|

|||

|

|

|

|

|

|

BUY |

|

|

|

|

|

|

|

|||

|

w Click |

to |

|

|

|

|

|

|

Взлом |

|

|

|

||||

|

|

|

|

|

|

|

m |

|

|

|

||||||

w |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

|

|

w |

|

|

|

|

|

|

|

o |

|

|

|

|

|

|

|

|

. |

|

|

|

|

|

.c |

|

|

|

|

|

|

||

|

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

|

|

|

|

|

|

df |

|

|

n |

e |

|

|

|

|

|

|

||

|

|

|

|

|

-xcha |

|

|

|

|

|

|

|

|

|

||

АТАКА НА GPRS |

АТАКА |

|

|

|

|

|

||

Леший с Лукоморья (lukomore@real.xakep.ru) |

|

|

|

ÍÀ |

|

|

GPRS |

|

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-x cha |

|

|

|

|

||

GPRS - это новая услуга, которая позволяет с помощью обычного мобильника браузить инет с нехилой скоростью 171,2 Кбит/сек. Правда, это только в теории. На практике скорость всего 30-40 Кбит/сек, но и этого вполне достаточно для того, чтобы зависать на сайтах с анекдотами и другой развлекухой. Кроме того, это единственный способ заюзать интернет при отсутствии телефона в твоей квартире. А уж для настоящих хакеров GPRS поистине предоставляет безграничные возможности. Представь: едет хакер с друганом на машине, друг за рулем, у хакера на коленях ноутбук, к которому прикручен мобильник (кстати, GPRS поддерживается не любым аппаратом). И они вместе ломают сеть какого-ни- будь банка, а переведя энную сумму денег на подставные счета, уносятся с места преступления. Меч- та... Ну да ладно, что-то я отвлекся. Расскажу о том, какие слабые места есть в этой технологии. Сразу замечу, что некоторые положения статьи применимы и к GSM, как прародительнице GPRS.

|

|

|

|

|

|

|

|

|

|

|

|

мые мобильником. Именно SGSN проверяет, разре- |

|

элементы этой технологии, но о них мы поговорим |

|

|

|

КРАТКИЙ ЭКСКУРС В ТЕОРИЮ GPRS |

|

|

|||

|

|

Технология GPRS мало чем отличается от GSM и по |

|

шено ли абоненту пользоваться GPRS-услугами. |

|

чуть позже, рассматривая ошибки GPRS. |

|

|

|

|

|

|

В чем прелесть этой технологии для хакера? А в |

||

|

|

большому счету является ее расширением. Обыч- |

|

По идее, SGSN'ом можно было бы и ограничиться, |

|

том, что в ее основе лежит старый знакомый - IP, |

|

|

|

ный мобильник с поддержкой GPRS (например, |

|

но ведь мало кого интересует хождение по GPRS- |

|

изученный вдоль и поперек и позволяющий тво- |

|

|

|

Ericsson R600) подключается по радиоканалу к так |

|

бэкбону. Поэтому для выхода в открытые сети ис- |

|

рить чудеса с теми, кто недооценивает всю опас- |

|

|

|

называемой базовой станции, которая передает |

|

пользуется маршрутизатор, который называется |

|

ность этого протокола. |

|

|

|

трафик на узел обслуживания абонентов (serving |

|

gateway GPRS support node, а попросту GGSN. |

|

|

|

|

|

GPRS support node - SGSN), являющийся первым и |

|

GGSN, как и SGSN обычно строится на базе Unix и |

|

ÄËß ×ÅÃÎ ÂÑÅ ÝÒÎ? |

|

|

|

одним из самых важных элементов GPRS-сети. Дан- |

|

отвечает не только за маршрутизацию трафика в |

|

|

|

|

|

ный узел, который обычно строится на базе Unix |

|

интернет, но и за связь с GPRS-сетями других опе- |

|

Зачем человеку шутить с Уголовным Кодексом и |

|

|

|

(например, у Ericsson в SGSN используется Solaris), |

|

раторов (т.е. за роуминг). Существуют и другие |

|

баловаться с GPRS? А целей может быть четыре: |

|

|

|

транслирует все IP-пакеты получаемые и принимае- |

|

|

|

* За чужой счет посидеть в интернете. |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

1 |

|

2 |

|

3 |

|

4 |

|

50 |

Ньюсы |

Феррум |

Inside |

PC_Zone |

Взлом |

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

|

|

|

|

hang |

e |

|

|

|

|

|

||

|

|

|

C |

|

E |

|

|

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|

||||||

|

|

X |

|

|

|

|

|

|

|

|

|

|

|

|

X |

|

|

|

|

|

|

||||||

|

- |

|

|

|

|

|

d |

|

|

|

|

|

|

- |

|

|

|

|

|

d |

|

||||||

|

F |

|

|

|

|

|

|

|

i |

|

|

|

|

|

F |

|

|

|

|

|

|

|

i |

|

|||

|

|

|

|

|

|

|

|

t |

|

|

|

|

|

|

|

|

|

|

|

|

t |

|

|||||

P |

D |

|

|

|

|

|

|

|

|

|

o |

|

|

|

P |

D |

|

|

|

|

|

|

|

|

o |

||

|

|

|

|

NOW! |

|

r |

|

|

|

|

|

|

|

NOW! |

r |

||||||||||||

|

|

|

|

|

BUY |

|

|

|

|

|

|

|

|

|

|

|

BUY |

|

|

||||||||

|

|

|

|

to |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

to |

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

w |

|

|

|

|

|

|

|

|

|

|

m |

|

|

|

w |

|

|

|

|

|

|

|

|

|

m |

||

w Click |

|

|

|

|

|

|

|

o |

|

|

|

w Click |

|

|

|

|

|

|

o |

||||||||

|

w |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

|

|

||

|

. |

|

|

|

|

|

|

.c |

|

|

|

|

|

. |

|

|

|

|

|

|

.c |

|

|||||

|

|

p |

|

|

|

|

|

e |

* Подслушать, что говорит подружка о тебе люби- |

для испытаний. Более интересны особенности за- |

|

|

p |

|

|

|

|

|

e |

|

|||||||

|

|

|

|

|

|

g |

|

|

|

|

|

|

|

|

g |

|

|

|

|||||||||

|

|

|

df-xchan |

|

|

|

|

|

|

df-x chan |

|

|

|

|

|||||||||||||

|

|

|

|

|

|

|

|

|

|

|

ìîì. |

щиты самой GPRS-технологии. К ним и перейдем. |

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

* ЗаDoSить дружбана, который обозвал тебя ла- |

Но сразу хочу отметить, что технология эта новая и |

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

мером. |

малообкатанная. Дыр в ней нашли пока не так мно- |

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

* Нагадить провайдеру, отключающему за скан. |

го, да и те, что нашли, как правило, связаны с не- |

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

досмотром админа, который что-то упустил и оста- |

|

|

|

|

|

|

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

КАК ЛОМАЕТСЯ? |

вил лазейку для умных людей. |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Что надо сделать, чтобы юзать инет, не платя за |

|

ГЫ-ГЫ? ЛОМАЕМ! |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

это свои грОши? Ну, конечно, выдать себя за або- |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

нента, оплатившего эту услугу. Но сказать проще, |

С точки зрения обычного интернетовского юзверя, |

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

чем сделать. Есть два варианта: |

первое, что он видит на пути к мобильнику, это |

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

* Влезть в сеть своего прова и изменить инфор- |

GPRS-маршрутизатор (т.е. GGSN), транслирую- |

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

мацию о доступных тебе услугах. Однако сделать |

щий все входящие пакеты в GTP-трафик, а все ис- |

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

это не так просто, да и залететь можно очень бы- |

ходящие в обычный IP. Здесь и кроется первая |

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

стро. Если вдруг такой подлог выяснится, то до- |

дыра. GGSN - это обычное IP-устройство, подвер- |

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

казывать, что ты не Camel придется сотрудникам |

женное классическим DoS-атакам. Причем на |

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

Управления "К". |

GGSN возможны как распространенные DoS-атаки |

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

* Иметь на руках аппарат, в недрах которого (читай |

Land, SYN Flood и т.п., так и малоизвестные дыры. |

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

в SIM'е) прописано, что взломщик может пользо- |

Например, посылка TCP-пакета с типом опции |

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

ваться GPRS. А смысл сказанного прост: хакер дол- |

0xFF внутри заголовка IP приводит к перезагрузке |

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

жен каким-то образом получить (и пусть это оста- |

некоторых GGSN. Хотя упадет устройство или нет |

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

нется на его совести) аппарат абонента, оплатив- |

зависит от качества реализации стека производи- |

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

шего эту услугу, либо клонировать этот аппарат. |

телем. Например, в Shasta 5000 BSN от Nortel уже |

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

Т.к. мобильный телефон куда меньше обычного |

встроена защита от атак SYN Flood и Land. |

|

|

|

|

|

|

|

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

компьютера, то и украсть его намного легче. В худ- |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

шем случае вор получает аппарат за сотню баксов, |

Проблема нумбер 2. Многие GGSN выполнены на |

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

который он может продать, повесить себе на шею |

базе широко известных ОС, например, HP UX, |

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

и т.д. При хорошем же раскладе вор получает теле- |

Solaris èëè IPSO îò Nokia. Äûðû â ýòèõ ÎÑ òîæå èç- |

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

фон с работающей SIM-картой и может пользовать- |

вестны. Так что остается только проверить с помо- |

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

ся GPRS-услугами до момента блокирования теле- |

щью сканера наличие уязвимостей. В случае удачи |

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

фона оператором связи, что может произойти до- |

хакер получает полный доступ к GGSN и, следова- |

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

вольно быстро. Очевидно, что вариант с клониро- |

тельно, ко всей GPRS-сети. |

|

|

|

|

|

|

|

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

ванием лучше, т.к. в этом случае хакер может поль- |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

зоваться услугами GPRS до тех пор, пока настоя- |

Кстати, SGSN еще более уязвимы, т.к., согласно от- |

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

щий владелец не заметит, что с его счета списыва- |

чету @stake, на сегодняшний день вообще не суще- |

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

ется слишком много денег. |

ствует никаких средств их защиты. Если GGSN, как |

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

и нормальный маршрутизатор, можно настроить |

|

|

|

|

|

|

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

Как и в случае с овечкой Долли, которая умерла, не |

(задать списки контроля доступа) или навесить на |

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

прожив и половины среднего срока жизни овцы, |

него внешний фаервол (например, CheckPoint |

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

клонирование телефона - дело непростое и потен- |

Firewall-1 GX), то с SGSN ситуация существенно ху- |

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

циально опасное. Я надеюсь, ты это понимаешь. |

же. Что касается дыр, то в качестве одной из них |

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

Приводить технические детали процесса нет смыс- |

могу назвать SNMP, с помощью которого можно уп- |

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

ла, тем более что седьмой номер Спец Хакера за |

равлять этим устройством. То же самое относится и |

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

прошлый год был полностью посвящен вопросам |

к GGSN. В частности, уязвимости в Contivity |

|

|

|

|

|

|

|

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

фрикинга и защиты самих мобильников. Хочу толь- |

CES/GGSN (версии 2.04.03 и 3.01.01) от Nortel поз- |

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

ко отметить, что многие операторы связи, понаде- |

воляют реализовать различные атаки на него, начи- |

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

явшись на защиту реализованных в телефоне алго- |

ная от DoS и заканчивая привилегированным |

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

ритмов, не особо контролируют клоны телефонов, |

доступом (http://www.cert.org/advisories/CA- |

|

|

|

|

|

|

|

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

чем и дают пищу для размышлений и пространство |

2002-03.html). |

|

|

|

|

|

|

|

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

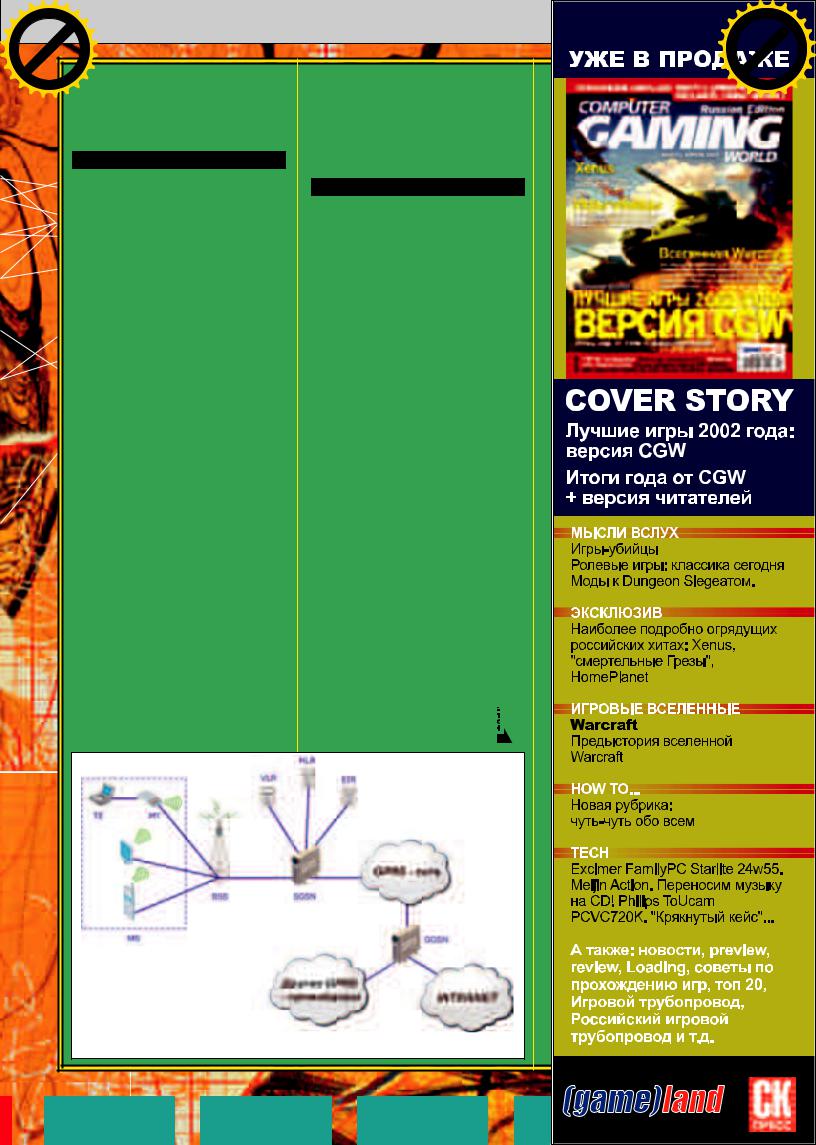

Схема работы GPRS-сети |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

5 Юниксоид 6 X-Стиль |

7 Кодинг |

8 |

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||

|

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|

|||

|

|

|

X |

|

|

|

|

|

|

|||

|

|

- |

|

|

|

|

|

d |

|

|

||

|

|

F |

|

|

|

|

|

|

t |

|

|

|

|

P |

|

|

|

|

|

|

|

|

i |

|

|

|

D |

|

|

<Page 052> |

||||||||

|

|

|

|

|

|

|

|

|

r |

|

||

|

|

|

|

|

|

|

NOW! |

o |

|

|||

|

|

|

|

|

|

BUY |

|

|

|

|||

|

|

|

|

|

to |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

w Click |

|

|

|

|

|

|

m |

Взлом |

|||

w |

|

|

|

|

|

|

|

|

|

|

||

|

|

w |

|

|

|

|

|

|

|

o |

|

|

|

|

. |

|

|

|

|

|

.c |

|

|

||

|

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

|

|

df |

|

|

n |

e |

|

|

||

|

|

|

|

|

-xcha |

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

|

АТАКА НА GPRS

Леший с Лукоморья (lukomore@real.xakep.ru)

ХАКЕР\¹52\Апрель\2003

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-x cha |

|

|

|

|

||

Следующая проблема касается GTP, который работает поверх UDP или TCP (только в версии выше первой) и по умолчанию не шифрует трафик. А, следовательно, получив доступ к GGSN или SGSN, хакер может читать все сообщения. Никаких механизмов безопасности в GTP не предусмотрено, и все производители рекомендуют использовать IPSec, что, разумеется, делают далеко не все. Собственно, как считают многие специалисты, только некоторые компании, предоставляющие услуги GPRS, применяют положения своей политики безопасности к GPRS-устройствам, остальные считают их защищенными и недоступными для злоумышленников.

Как и любая крупная структура, GPRS-сеть должна иметь эффективные механизмы управления, и они действительно есть. Помимо уже упомянутого SNMP, в сети GPRS можно встретить Telnet, DHCP, DNS, TFTP, RIP и даже HTTP. А что позволяют делать эти протоколы с узлом, на котором они запущены, я думаю, говорить не стоит.

Кстати, перехватить трафик можно не только между GGSN и SGSN, но и между мобильником и SGSN. И это несмотря на наличие шифрования между ними. А все потому, что в реализации алгоритмов A3 и A8, объединенных общим именем COMP128, существует ряд дыр, которые были найдены ушлыми хакерами. Правда эти дыры были обнаружены в SIM-карте, но учитывая, что

SGSN использует те же алгоритмы, получить доступ к передаваемым данным не составит труда.

Те, кто читал мою статью об атаках на IP-телефо- нию (12-й Хакер за 2002 год), могут проследить, что атаки на обе технологии практически совпадают - разнятся только детали реализации. Поэтому можно попытаться спрогнозировать - какой еще атаке подвержены компоненты GPRS-сети. Правильно! Абсолютное большинство устройств поставляется с предустановленными настройками, и для их изменения используется пароль администратора, заданный по умолчанию и практически никогда не изменяемый. Например, в Nortel'овском оборудовании есть такая учетная запись field, пароль для которой - service.

Если бы хакер был сотрудником какого-нибудь Мегафона, Билайна или МТС, у него появилось бы чуть больше возможностей по хаканью GPRS. В частности, можно взломать биллинговую систему, ведущую тарификацию звонков и услуг. А можно покопаться в базах HLR (Home Location Register) и VLR (Visitor Location Register), хранящих информацию о каждом человеке, оплатившем услуги оператора GPRS, и о каждой мобильной станции, находящейся в данный момент в зоне действия SGSN. HLR, например, хранит информацию о дополнительных услугах, параметрах аутентификации, IP-адресе и т.д. Обмен данной информацией происходит между HLR и SGSN. В VLR хранится та

же информация об абоненте, что и в HLR, но только до тех пор, пока абонент не покинет географи- ческую зону, обслуживаемую этим реестром перемещений. Но так как среди 75000 подписчиков ][ вряд ли есть найдется много сотрудников указанных операторов связи, то рассматривать эту тему более подробно мы не будем.

ЗАКЛЮЧЕНИЕ

К сожалению, статья не изобилует примерами реальных атак и дыр, и на то есть 2 причины. Вопервых, GPRS - технология еще малораспространенная, а местами даже и незрелая, и поэтому присущих именно ей дыр найдено не так много. А те, что уже известны, в основном касаются протокола IP вообще. Во-вторых, как подчеркивают многие спецы по безопасности, на сегодняшний день основная проблема с защищенностью GPRS связана с мобильным телефоном, а точнее с SIMкартой. Т.е. получив в свое распоряжение SIMкарту абонента, подписанного на услуги GPRS, хакер может пользоваться ими до посинения.

Я надеюсь, что со временем эта технология займет свое достойное место на российском рынке телекоммуникационных услуг, и появится больше возможностей пощупать ее дыры. А пока пользуйтесь бесплатным GPRS, предоставляемым МТС :).

IMEI êîä

В украденном аппарате можно изменить идентификационный код мобильника IMEI и, вставив другую SIM-карту, использовать его по прямому назначению. Учитывая, что многие операторы связи никак не контролируют эти номера, то возможно появление в сети нескольких мобильников с одинаковыми IMEI. Согласно отчету консалтинговой компании @stake ("GPRS Wireless Security: Not Ready For Prime Time"), опубликованному в июне 2002 года, на рынке отсутствует оборудование, поддерживающее реестр идентификационных данных оборудования (Equipment Identity Register), который содержит информацию, позволяющую блокировать вызовы от украденных, мошеннических или иных неавторизованных устройств. Это значит, что оператор не сможет отключить украденную или клонированную трубку.

Узнать IMEI элементарно - достаточно набрать на телефоне комбинацию *#06#. В реестре EIR помимо так называемых "белого" и "серого" списков хранится и "черный" список, содержащий идентификаторы всех запрещенных аппаратов. Как заявили сотрудники МТС: "Сейчас между операторами проводятся переговоры о создании единого "черного списка" краденых телефонов". Из чего можно сделать вывод, что пока такой список не создан, а учитывая конкуренцию и российскую неразбериху, можно предположить, что в ближайшее время создание такого списка фрикерам не грозит.

52 |

Ньюсы |

1 |

Феррум |

2 |

Inside |

3 |

PC_Zone |

4 |

Взлом |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|

|

|

|

|

|

|||

|

|

|

|

X |

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

- |

|

|

|

|

|

d |

|

|

|

|

|

|

|

|||

|

|

F |

|

|

|

|

|

|

t |

|

|

|

|

|

|

|

||

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

r |

|

|

|

|

|

|

|||

|

P |

|

|

|

|

|

|

NOW! |

o |

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

to |

BUY |

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

|

w Click |

|

|

|

|

|

m |

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||

|

w |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

|

|

w |

|

|

|

|

|

|

|

o |

|

|

|

|

|

|

|

|

|

|

. |

|

|

|

|

|

.c |

|

|

|

|

|

|

|

|||

|

|

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

df |

|

|

n |

e |

|

|

|

|

|

|

|

||

|

|

|

|

|

|

-xcha |

|

|

|

|

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|

|||

|

|

X |

|

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

r |

|

||

P |

|

|

|

|

|

NOW! |

o |

|

|||

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

|

||||

|

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

|

. |

|

|

|

|

|

.c |

|

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

|

df |

|

|

n |

e |

|

|

||

|

|

|

|

-x cha |

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|

|

|

|

|

|

||||

|

|

|

|

X |

|

|

|

|

|

|

|

|

|

|

|

||||

|

|

|

- |

|

|

|

|

|

d |

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

|

F |

|

|

|

|

|

|

|

t |

|

|

|

|

|

|

|

||

|

P |

|

|

|

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

ХАКЕР\¹52\Апрель\2003 |

|

|

|

|

|

|

<Page 054> |

|

|

|

|

|||||||||

|

D |

|

|

|

|

|

|

|

|

|

r |

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

NOW! |

o |

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

BUY |

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

to |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

w Click |

|

|

|

|

|

|

m |

Взлом |

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

|

o |

|

|

|

|

|

|

|

||

|

|

|

. |

|

|

|

|

|

|

.c |

|

|

|

|

|

|

|

||

|

|

|

|

p |

|

|

|

g |

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

df |

|

n |

e |

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

-xcha |

|

|

|

|

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

ЭКСПЛОИТ ПОД WU-FTPD |

|

|

|

|

|

||||||||

|

|

|

|

|

|

|

|

ЭКСПЛОИТ |

|||||||||||

|

|

|

|

|

|

|

|

|

kas1e |

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

FTPD |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

- |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

ÏÎÄ |

WU |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-x cha |

|

|

|

|

||

Сегодня мы продолжим знакомство с различными уязвимостями и рассмотрим ошибку типа format string. Format string появился на свет в июне 1999 года, а уже в июне 2000 количество эксплоитов, основанных на этой уязвимости, достигло критической отметки. Они проявлялись как в маленьких утилитах, так и в огромных серверных приложениях. В течение года производители софта пытались закрывать на это глаза, но в конце концов опомнились. Как ты догадываешься, большинство ошибок в программном обеспечении объясняется кривым программированием или ленью. Format string не исключение, как станет понятно при более близком знакомстве. Итак, поехали.

|

|

|

|

|

|

|

|

|

|

|

производиться в любом случае. И если какой-то из |

#include <stdio.h> |

|

|

|

FORMAT STRING УЯЗВИМОСТЬ |

|

|

||

|

|

Работа у программиста довольно напряженная, |

|

них будет найден, то в стеке произойдут соответ- |

|

|

|

|

|

ствующие преобразования (из предыдущих статей |

void main() |

|

|

|

|

необходимо следить за каждым байтом, оцени- |

|

по buffer overflow можно представить, чего добива- |

{ |

|

|

|

вать ситуацию, представлять различные возмож- |

|

ются люди, имея доступ к стеку). Однако нас боль- |

int a; |

// целая переменная 'a' |

|

|

ности поведения программы и т.д. К примеру, ча- |

|

ше интересует конкретный символ форматирова- |

char *buff = "1111111111"; // символьный бу- |

|

|

|

сто приходится использовать в программе 'C' |

|

ния. Это %n. Как ни странно, при описании симво- |

фер 'buff' с десятью единицами |

|

|

|

строки, оканчивающиеся нулевым байтом, и не |

|

лов форматирования он почти никогда не упоми- |

printf("%s%n\n", buff, &a); // выводим строку |

|

|

|

всегда есть возможность уследить за таким ко- |

|

нается. А вот что говорится о нем в манах: |

"1111111111", |

|

|

|

дом. Отсюда возникают разные проблемы. Так и |

|

|

// которая содержит 10 |

|

|

|

в случае с format string. Скажем, программист ре- |

|

"Число символов, выведенных до этого момента, |

символов |

|

|

|

шает сэкономить на размере и не указывает до- |

|

сохраняется по адресу целого числа, указанному |

printf("a = %d\n", a); |

// выводим записан- |

|

|

полнительных 'форматных' аргументов: |

|

аргументом-указателем типа int * (или variant). |

ное значение (число символов) |

|

|

|

printf(string); // выводим строку (без указания ка- |

|

Преобразование аргументов не происходит". |

|

|

|

|

|

|

// записанное в целую переменную 'a' |

||

|

|

ким способом выводить) |

|

Что же это значит? А то, что данный аргумент |

} |

|

|

вместо: |

|

позволяет производить запись в переменную-ука- |

|

|

|

|

|

затель, даже если она используется в функции |

Откомпилим и запустим: |

|||

|

|

printf(%s, string); // выводим строку (с указанием |

|

для вывода на экран! Т.е. можно записывать дан- |

|

|

|

|

|

ные по адресу, на который указывает второй ар- |

# gcc printf_test.c -o printf_test |

||

|

способа) |

|

гумент. Кроме этого, он подсчитывает еще каж- |

# ./printf_test |

|

|

|

|

Видимо не все программисты знают, что если |

|

дый символ, появляющийся в самой строке фор- |

1111111111 |

|

|

|

|

матирования. Возьмем простейший пример: |

a = 10 |

|

|

|

форматный аргумент не указан, то их поиск будет |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

1 |

|

2 |

|

3 |

|

4 |

|

54 |

Ньюсы |

Феррум |

Inside |

PC_Zone |

Взлом |

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

hang |

e |

|

|

|

|

|

||

|

|

|

C |

|

E |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|

||||||||

|

|

X |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

X |

|

|

|

|

|

|

|

||||||

|

- |

|

|

|

|

|

|

d |

|

|

|

|

|

|

|

|

|

|

|

- |

|

|

|

|

|

|

d |

|

||||||

|

F |

|

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

F |

|

|

|

|

|

|

|

|

i |

|

|||

|

|

|

|

|

|

|

|

|

t |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

t |

|

||||||

P |

D |

|

|

|

|

|

|

|

|

|

|

o |

|

|

|

|

|

|

|

P |

D |

|

|

|

|

|

|

|

|

|

o |

|||

|

|

|

|

|

NOW! |

|

r |

|

|

|

|

|

|

|

|

|

|

|

|

NOW! |

r |

|||||||||||||

|

|

|

|

|

|

BUY |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

BUY |

|

|

||||||||

|

|

|

|

|

to |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

to |

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

w |

|

|

|

|

|

|

|

|

|

|

|

|

m |

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

|

|

|

m |

||

w Click |

|

|

|

|

|

|

|

o |

|

|

|

|

|

|

|

w Click |

|

|

|

|

|

|

o |

|||||||||||

|

w |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

|

|

|

|||

|

. |

|

|

|

|

|

|

|

.c |

|

|

|

|

|

|

|

|

|

|

. |

|

|

|

|

|

|

|

.c |

|

|||||

|

|

p |

d |

|

|

|

|

|

e |

|

Да, %n действительно подсчитывает символы. Но |

char buffer[64]; |

// символьный буфер в |

|

|

p |

d |

|

|

|

|

|

e |

|

||||||||||

|

|

|

|

|

|

|

g |

|

|

|

|

|

|

|

|

|

|

g |

|

|

|

|||||||||||||

|

|

|

|

f-xchan |

|

|

|

|

|

|

|

|

f-x chan |

|

|

|

|

|||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

есть еще один нюанс - подсчет не всегда бывает |

64 байта |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

таким точным :). Сразу скажу, что %n считает ко- |

char tmp[] = "\x01\x02\x03"; |

// символьный бу- |

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

личество символов, которые будут выведены |

фер с 3 байтами |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

предположительно. Т.е. если ты, скажем, через |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

snprintf ограничишь буфер 100 символами, а по- |

snprintf(buffer, sizeof buffer, argv[1]); |

// ограничи- |

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

том повторишь строки из предыдущего примера, |

ваем буфер 64 байтами |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

то переменная 'a' будет показывать вместо 10 - |

buffer[sizeof (buffer) - 1] = 0; |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

|

|

|

|

|

|

100. Вот более детальное объяснение: сначала %n |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

подсчитывает количество символов, потом запи- |

//печать размера буфера |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

сывает по адресу, указанному во втором аргумен- |

printf("buffer : [%s] (%d)\n", buffer, strlen(buffer)); |

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

те, и только потом строка уменьшается при копи- |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

ровании в буфер. Т.е. сначала строка расширяет- |

//печать переменной i. |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

ся, потом считывается, а затем уменьшается ;). |

printf ("i = %d (%p)\n", i, &i); |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

} |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Теперь вкратце о том, что мы имеем относительно |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

%n 'форматера': |

|

|

|

Пока что не пытаемся переполнить буфер или пе- |

|

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

резаписать какие-то данные в стеке, а просто ко- |

|

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

1. возможность записи данных по адресу, на кото- |

пируем аргумент в символьный массив buffer. На |

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

рый указывает второй аргумент. |

|

основе этой программки легко понять, что проис- |

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

2. a) подсчет символов в строке форматирования. |

ходит в стеке при использовании snprintf() функ- |

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

b) подсчет символов в строке с учетом предполо- |

ции. Откомпилим его и запустим: |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

жительного размера строки форматирования. |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

# gcc test_stack.c -o test_stack |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Вот, собственно, те нюансы, которые необходимо |

# ./test_stack haha |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

знать относительно %n - символа форматирова- |

buffer : [haha] (4) |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

ния. Осталось понять взаимодействие стека и |

i = 1 (bffff674) |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

printf, прежде чем разобрать написание эксплоита. |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Работает, как и запланировано. На рисунке пока- |

|

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

Объясню, для чего я буду рассматривать взаимо- |

зано, что же происходит со стеком при вызове |

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

действие функции и стека. Нам нужна возможность |

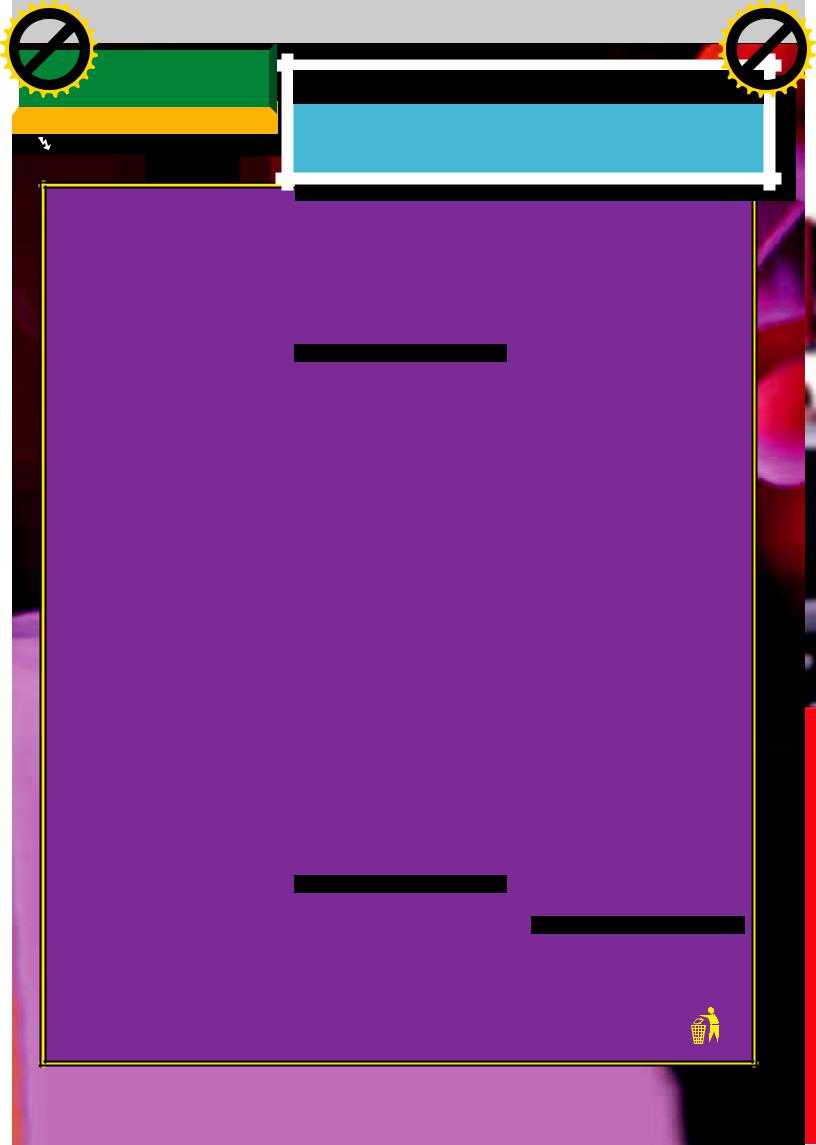

sprintf(). (рисунок 1) |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

двигаться по стеку в поисках информации, такой как |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

адреса возвратов функций (надеюсь, |

из предыду- |

Я не буду мучить тебя объяснениями, а сразу ска- |

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

щих статей ты помнишь, что такое адрес возврата). |

жу результат. Используя символы форматирова- |

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

И вот что получается: ты можешь записывать дан- |

ния как аргументы в командной строке, ты мо- |

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

ные как второй аргумент по адресу (т.е. в стек), |

жешь читать данные из стека :). За более деталь- |

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

ползать по самому стеку и находить адреса возвра- |

ной информацией лучше всего обратиться к соот- |

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

тов, перезаписываемые адресами наших шеллкодов |

ветствующим ссылкам внизу (в блок-врезке). Т.е. |

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

(опять же, читай предыдущие статьи про перепол- |

ты можешь искать важную информацию, такую как |

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

нения буфера). В итоге получаешь: шеллы, руты и |

адрес возврата функции (на самом деле можно |

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

чруты. А теперь рассмотрим пример: |

|

искать и другое, но об этом в другой раз). |

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

#include <stdio.h> |

|

|

|

WU-FTPD |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|