книги хакеры / журнал хакер / 062_Optimized

.pdf

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-xcha |

|

|

|

|

||

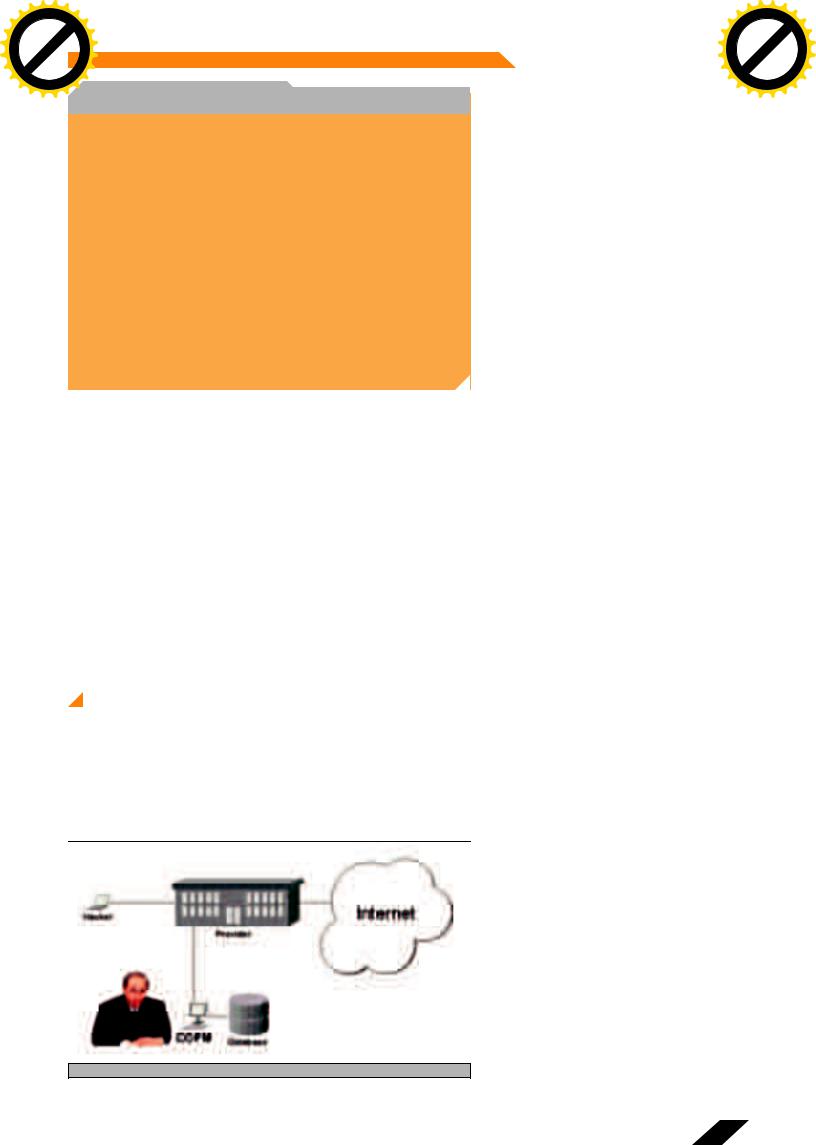

ЧТО ТАКОЕ СОРМ?

ÑОРМ расшифровывается как "система оперативно-розыск- ных мероприятий" и подразделяется на две системы: СОРМ-

1 и СОРМ-2. Первая предназначена для контроля телефонной связи, вторая анализирует интернет-трафик. В соответствии с документами, интернет-провайдер на свои деньги обязан установить оборудование, программы и выделенную линию для местного отделения ФСБ, а также провести обучение сотрудников. Все это позволяет последним отслеживать, перехватывать и прерывать связь любого клиента этого провайдера. На данный момент практически все российские провайдеры провели эти работы. Принцип функционирования СОРМ-2 похож на принцип работы Эшелона, т.е. подобным образом происходит обработка и накопление информации по ключевым словам. Системы, подобные СОРМ, существуют во многих других странах, например, в США - это Carnivore.

Более подробную информацию об оборудовании и принципах работы СОРМ можно посмотреть, например, здесь: www.loniis.ru:8101/RUS/products/catalogs/zips/sorm2001.zip.

ние на количество исходящих соединений (в Honeynet предлагается разрешение в 5-10 соединений). Это делается с целью защиты от использования шелла для сканирования других систем, проведения DoS и т.д. Хотя, в принципе, такие ограничения могут присутствовать и на обычной машине. Доверять скарженному шеллу не менее опасно, т.к., во-первых, неизвестно, под чьим контролем находится хостинг. Во-вторых, все действия могут логироваться. Фейковые шеллы могут нести и косвенную опасность. Например, если в IRC у одного из участников установлен BNC на подобном шелле, то спецслужбам не составит особого труда читать все сообщения в чате, а значит, все участники канала попадают под удар (об этом, кстати, забавно написано в одном из материалов Honeynet).

Вывод четвертый: профессионалы не доверяют шеллам.

ПОДКОНТРОЛЬНЫЕ

ПРОВАЙДЕРЫ

В большинстве случаев спецслужбам удается установить IP-адрес хакера, но это ничего не значит, т.к. главная цель - узнать ФИО преступника и, возможно, домашний адрес. Здесь все упирается в провайдера, т.к. только провайдер может сказать, кому принадлежит IP, а в случае с DialUP - с какого телефона осуществлялось подключение. Если хакер

находится в России, то российским спецслужбам значительно проще (практически все отечественные провайдеры находятся под контролем российских спецслужб). Но не нужно считать, что иностранным спецслужбам вообще никак не удастся установить твою личность. Если совершенный тобой хак будет достаточно серьезным, то не исключе- но, что спецслужбам обеих сторон удастся договориться. Если нет, то тебя будут вы- числять по косвенным признакам. Например, если после совершенного взлома ты, пользуясь одной и той же цепочкой прокси, заказываешь себе домой на Amazon.com ка- кой-нибудь стаф, то в случае, если дело ведут американские спецслужбы, им не составит никакого труда надавить на админов магазина с требованием выдать твой адрес (в свете 11 сентября это вообще не проблема, достаточно объявить тебя террористом).

Короче, пока в интернете есть хоть немного личной информации о тебе, ее могут раскопать. Способов для этого много, и спецслужбы ими хорошо владеют (не забывай, что вполне реально хакнуть и самого провайдера). Не удивляйся тогда, если в аэропорту какого-нибудь Дублина к тебе подойдут люди в черном, наденут наручники и зачитают (или запинают) твои права ;).

Есть еще одна опасность, о которой поче- му-то многие Х забывают - речь идет о СОРМ (см. рис.3).

Рис.3. Государство следит за твоими проделками в Сети

НА ЧЕМ ПРОКАЛЫВАЮТСЯ ХАКЕРЫ

Если ты уже скомпрометирован, то не составит особого труда настроить эту систему на постоянное слежение за тобой. Здесь хочу отметить: меня просто умиляют люди, пересылающие в открытом виде или в простых архивах троянов, вирей, червей и про- чий вредоносный стаф. Сейчас многие провайдеры (про бесплатные почтовые службы я вообще молчу) устанавливают антивирусы, поэтому без всяких СОРМ тебя можно повязать. Статьи 272, 273 могут обеспечить зажигательный отдых в местах не столь отдаленных до 3 лет + штраф.

Вывод пятый: профессионалам, которые никогда не хакали из одного и того же места, в обязательном порядке использовали АнтиАОН и пересылали любую компрометирующую информацию в зашифрованном виде, удавалось на неопределенное время затягивать свое пребывание на свободе ;).

ЗАСЛАНЦЫ

ЗАСЛАНЦЫ

Есть еще одна опасность, о которой многие, в частности, молодые дефейсеры, даже не задумываются - это засланцы от федералов. Представь, ты общаешься в чате, обсуждаешь предстоящие или совершенные взломы, радуешься жизни, а в это время один из участников, которого все считают за своего, бережно сохраняет логи и пересылает их на доклад вышестоящему начальству. Затем вы собираетесь в реале, бухаете, оттягиваетесь, а в это время неизвестный человек, который уже заранее знал о вашей встрече, делает снимки скрытой камерой и т.д. Я думаю, ты понял, к чему я клоню. Стать своим в российских так называемых хакерских тусах совсем не сложно, достаточно похвастаться парочкой дефейсов, и тебе откроются самые приватные базары. В зарубежных сложнее - там нужно сделать что-то существенное, чтобы на тебя обратили хоть немного внимания (но для спецслужб это не проблема). Засланцы внедрены во многие преступные группировки, шпионы работают на секретных предприятиях иностранных государств, доносчики следят за высокопоставленными лицами... было бы странно, если бы спецслужбы не догадались внедрить своих людей и в хакерское сообщество. Возможно, многие, кто сейчас отдыхает на нарах, ломают голову: "В чем же была моя ошибка? Как меня смогли повязать?" - и даже не думают, что тот прикольный чел в IRC, с которым они вместе рутили не один десяток машин, является самым настоящим двуличным засланцем.

Вывод последний: профессионалы объединяются в команды и ведут приватные разговоры только с теми, в ком уверены на все 100% (обычно гарантией является долгое личное знакомство в реале).

СЛОВО В ЗАКЛЮЧЕНИЕ

СЛОВО В ЗАКЛЮЧЕНИЕ

Заметь, в статье не было никаких прямых рекомендаций, советов и пр. Никто не читал тебе проповеди, не отговаривал от совершения черных дел и уж тем более не толкал на преступления. Просто пойми, все, что ты делаешь, не остается незаметным. Анализируй свои действия. Надеюсь, что ты думающий человек. z

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-x cha |

|

|

|

|

||

79

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

E |

|

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

d |

|

|

||

|

F |

|

|

|

|

|

t |

|

||

|

D |

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

NOW! |

o |

||||

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

||||

|

|

ВЗЛОМBUY |

||||||||

w Click |

to |

|

|

|

|

|

m |

|||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

g |

|

|

||

|

|

|

df |

|

n |

e |

|

|

||

|

|

|

|

-xcha |

|

|

|

|

|

|

ОБХОД

ОГРАНИЧЕНИЙ

A.M.D.F. (amdf@mera.net.ru)

A.M.D.F. (amdf@mera.net.ru)

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

ХАКЕР/¹02(62)/2004 |

|

to |

|

|

|

|

|

|||

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-x cha |

|

|

|

|

||

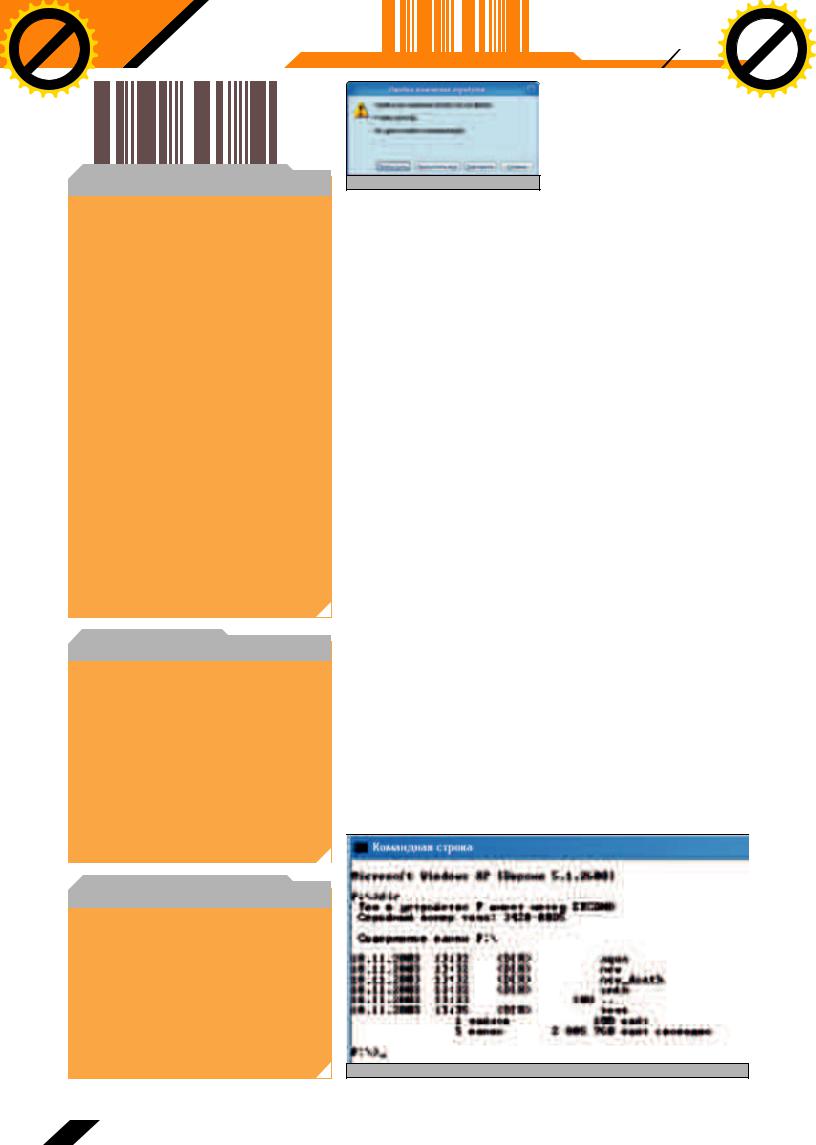

FAT32 NTFS

NTFS

о времена операционной системы MS-DOS и файловой системы FAT16 существовали серьезные ограничения, касающиеся имен

Âфайлов. Так, максимальная длина имени файла составляла 8 символов, а расширения - 3 символа. С появлением Windows 95 максимальная длина имени файла увеличилась до 255 символов, и теперь нам не приходится гадать, что скрывается в файле с

названием MIAF9D~1.ZIP. В новых файловых системах FAT32 и NTFS с тех времен остались другие, менее заметные ограничения, которые можно обходить и использовать в своих целях.

МАНИПУЛИРОВАНИЕ ФАЙЛАМИ С НЕКОРРЕКТНЫМИ ИМЕНАМИ

МАНИПУЛИРОВАНИЕ ФАЙЛАМИ С НЕКОРРЕКТНЫМИ ИМЕНАМИ

На диске лежит весь описанный софт, а также компонент для Delphi.

На диске лежит весь описанный софт, а также компонент для Delphi.

Ïравила, определяющие имена файлов, содержатся в так называемых "Соглашениях об именах файлов" (Filename Conventions). В этом документе описано, какие

символы допустимо использовать в названиях файлов, какие симво-ЗАПРЕЩЕННЫЕ СИМВОЛЫ

лы являются разделителями пути, определена максимальная длина пути и т.д.

Здесь же оговариваются и ограничения. К примеру, символы "\", "/", "?", "|", "*", "<", ">" и ":" имеют специальное значение

в Windows при операциях с файлами, в частности, из командной строки, и поэтому не могут быть использованы в имени отдельного файла. Это ограничение, по-видимому, обойти невозможно, т.к. при обращении к системным функциям для работы с файлами, Windows стопроцентно выделяет их среди других символов и интерпретирует по-своему.

Здесь нужно обратить внимание на специфическое использование символов точки ".", двоеточия ":" и пробела. Символ пробела может встречаться в имени файла или каталога. Точка используется как разделитель имени файла от расширения. Двоето- чие - это разделитель между буквой диска

и остальной частью пути. Использование двоеточия не допускается нигде, кроме как после буквы диска. Исключением является файловая система NTFS, где двоеточие используется еще и в качестве разделителя между нормальным именем файла и прикрепленными к нему файловыми потоками. Точка и пробел могут стоять в любом месте имени файла, но не могут быть завершающими символами.

Это странное, на первый взгляд, ограни- чение существует, как объясняет Microsoft, ради совместимости новых файловых систем со старыми, такими как HPFS, используемой в OS/2 и FAT16. Я думаю, что это ограничение частично связано с двумя существующими виртуальными файловыми объектами (так называемые "точки"). При работе с файловыми менеджерами типа TotalCMD, для перехода в предыдущую папку надо щелкать по каталогу с названием "..". В файловых системах так обозначается родительский каталог относительно текущего пути, а текущая папка обозначается как ".". Строго говоря, эти объекты не являются настоящими файлами или каталогами. Это просто абстрактные объекты, используемые по традиции для навигации между папками. В Windows Explorer они вообще не показы-

ваются. Так как пользователь может создавать файлы, имена которых начинаются с точки (но не в Windows Explorer), то Microsoft заблокировала возможность ставить точки в конце названия, чтобы было невозможно создать файл "..". А вот чем мелкомягких не устраивают пробелы в конце названия, непонятно.

ИМЕНА DOS-УСТРОЙСТВ

ИМЕНА DOS-УСТРОЙСТВ

В каждой Windows системе существует эмуляция MS-DOS. Этот факт тоже накладывает свои ограничения. При работе в командной строке используются псевдонимы для устройств, работа с которыми ничем не отлича- ется от работы с обычными файлами. Под устройства зарезервированы следующие имена файлов: AUX, CON, NUL, PRN, COM1COM9 и LPT1-LPT9.

Простейший пример работы с этими объектами: если в командной строке ввести "dir > prn | sort", то отсортированный список файлов и каталогов текущей папки начнет распечатываться на принтере. Здесь "prn" означает принтер. Понятно, что если бы существовала возможность называть файлы зарезервированными именами устройств, то возникла бы путаница, поэтому эта возможность заблокирована.

80

Microsoft Knowledge Base: support.microsoft.com Q320081, Q315226, Q115827, Q303074, Q120716

Microsoft Knowledge Base: support.microsoft.com Q320081, Q315226, Q115827, Q303074, Q120716 DotFiles Creator: mera.net.ru/~amdf/ rarz/fsbug_6b.rar

DotFiles Creator: mera.net.ru/~amdf/ rarz/fsbug_6b.rar А ЧТО МНЕ С ЭТОГО?

А ЧТО МНЕ С ЭТОГО? ИНТЕРВЬЮ С ГРУППОЙ MOO

ИНТЕРВЬЮ С ГРУППОЙ MOO mindw0rk (mindw0rk@mail.ru)

mindw0rk (mindw0rk@mail.ru) ИСТОРИЯ UNIX И LINUX

ИСТОРИЯ UNIX И LINUX