книги хакеры / журнал хакер / специальные выпуски / Специальный выпуск 69_Optimized

.pdf

|

hang |

e |

|

|

|

|

|

|

hang |

e |

|

|

|

|

|

||

|

C |

|

E |

|

|

|

|

C |

|

E |

|

|

|

||||

|

X |

|

|

|

|

|

|

X |

|

|

|

|

|

||||

|

- |

|

|

|

d |

|

|

- |

|

|

|

d |

|

||||

|

F |

|

|

|

|

|

t |

|

|

F |

|

|

|

|

|

t |

|

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

i |

|

|

D |

ЭНЦИКЛОПЕДИЯ |

|

|

|

|

r |

||||||||||

|

|

|

|

|

|

r |

|

D |

|

|

|

|

|

||||

P |

|

|

NOW! |

o |

P |

|

|

NOW! |

o |

||||||||

|

to |

BUY |

|

|

|

|

|

|

|

to |

BUY |

|

|

|

|

|

|

w Click |

|

|

|

|

|

|

m |

w Click |

|

|

|

|

|

|

m |

||

w |

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

||

|

w |

|

|

|

|

|

o |

|

|

w |

|

|

|

|

|

o |

|

|

. |

|

|

g |

.c |

|

|

. |

|

|

g |

.c |

|

||||

|

p |

|

|

|

|

|

|

p |

|

|

|

|

|

||||

|

df |

|

n |

e |

|

|

df |

|

n |

e |

|

||||||

|

-xcha |

|

|

|

|

|

|

-x cha |

|

|

|

|

|

||||

Описание:

Основанная на классическом фильме 1972 года, The Godfather, эта игра погрузит вас в опасный мир мафèи. Создайте своего

персонажа и проживите вместе с ним 10 лет – с 1945 по 1955 год – в семье Корлеоíå.

Вас ждут геймплей в стиле GTA, новая сюжетная линия и озвучка от актеров фильма, включая Марлонà Брандо.

GamePost

Незаменимый

помощник при выборе игры

The Godfather |

Æàíð: |

$69.99 |

Action |

|

Описание: |

|

Factions – это дополнение к знаменитой |

|

MMORPG Guild Wars, славящейся полным от- |

|

сутствием абонентскîй платы. Оно включает |

|

в себя новую кампанию, новые регионы, |

|

профессии, способности, задания и враãîâ, |

|

а также расширенные возможности äëÿ |

|

гильдий и PvP. |

Guild Wars: Factions (EURO) |

Æàíð: |

$69.99 |

RPIG |

Описание:

Безумно êрасивая, òрадиционно íелинейная и невероятно реалистичная – The Elder Scrolls IV: Oblivion являет собой эталон для последующих ролевых игр. Более 1000 NPC, каждый с ïолноценной îзвучкой и àíèмацией, населяют огромный мир Oblivion – они живут своими жизнями 24 часа 7 дней в неделю, едят, спят, работают.

Elder Scrolls IV Oblivion |

Æàíð: |

Collector's Edition |

|

$79.99 |

Role Playing |

Играй

просто!

САМАЯ ПОЛНАЯ

ИНФОРМАЦИЯ ОБ ИГРАХ

* Огромное |

* Исчерпывающие |

* Возможность |

количество |

описания |

посмотреть |

скриншотов |

|

внутренности |

|

|

коробок |

GamePost

|

|

|

|

hang |

e |

|

|

|

|

|

||

|

|

|

C |

|

|

E |

|

|

|

|||

|

|

X |

|

|

|

|

|

|

|

|||

|

- |

|

|

|

|

|

|

d |

|

|

||

|

F |

|

|

|

|

|

|

|

t |

|

||

|

D |

|

|

|

|

|

|

|

|

i |

r |

|

P |

|

|

|

|

|

|

NOW! |

o |

||||

|

|

|

|

4 |

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

0 | |

|

|

|||||

|

|

|

|

to |

BUY |

|

|

|

|

|

|

|

w Click |

|

|

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

|

.c |

|

|||

|

|

p |

|

|

|

|

|

g |

|

|

|

|

|

|

|

df |

|

|

|

n |

e |

|

|

||

|

|

|

|

-xcha |

|

|

|

|

|

|||

À Ä Ñ Ê À ß Ñ Ì Å Ñ Ü Ñ Ï Å Ö 0 8 |

6 9 |

пламенный

почтовик

ВОЗВОДИМ БЕЗОПАСНЫЙ ПОЧТОВЫЙ СЕРВЕР

В СОВРЕМЕННЫХ КОРПОРАТИВНЫХ ОРГАНИЗАЦИЯХ ОСНОВНЫМ СПОСОБОМ ПЕРЕДАЧИ ИНФОРМАЦИИ МЕЖДУ СОТРУДНИКАМИ ВНУТРИ ОФИСА ПО-ПРЕЖНЕМУ ОСТАЕТСЯ ОБМЕН ЭЛЕКТРОННЫМИ ПОЧТОВЫМИ СООБЩЕНИЯМИ

Â Î Ë Ü Ô Ä . À . A K A P A Y H A S H

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-x cha |

|

|

|

|

||

На сегодняшний день этот метод обмена электронными данными представляет собой наибольшую угрозу из-за возможности раскрытия информации третьим лицам и, соответственно, может сыграть необратимую роль в судьбе организации. Механизму предотвращения подобных ситуаций и посвящена эта небольшая статья.

Каждый уважающий себя администратор (естественно, в меру своих знаний) не обходит стороной такие вещи, как SSL(Secure Sockets Layer), IPSec (Internet Protocol Security) и т.д., поскольку эти понятия являются базовыми для защиты информации. К сожалению, не все организации способны содержать в штате и администратора, и специалиста по сетевой защите информации, поэтому многим админам приходится совмещать эти должности.

Следовательно, на него ложится двойная ответственность. И чтобы помочь нашему читателю избежать связанного с этой ответственностью небольшого нагоняя от начальства, разберем один из методов на примере настройки корпоративного почтового сервера с поддержкой шифрования данных.

в бой! Начнем мы с установки и настройки криптомеханизма OpenSSL (www.openssl.org), поскольку этот механизм свободен в использовании, не требует каких-либо дополнительных соглашений (кроме GPL) и ни в чем не уступает своим платным коллегам. Скачиваем исходные коды с

в бой! Начнем мы с установки и настройки криптомеханизма OpenSSL (www.openssl.org), поскольку этот механизм свободен в использовании, не требует каких-либо дополнительных соглашений (кроме GPL) и ни в чем не уступает своим платным коллегам. Скачиваем исходные коды с

последним стабильным дистрибутивом OpenSSL c ресурса www.openssl.org/source (кстати, не забудь вставить в дисковод наш диск — там присутствует весь необходимый для статьи софт). Также можно позволить себе скачать последнюю LATEST-вер-

ñèþ www.openssl.org/source/openssl-0.9.8b.tar.gz. Скачал?

Теперь распаковывай дистрибутив в любой подходящий каталог. Например, в /tmp/sandbox:

terminal# mkdir /tmp/sandbox terminal# cd /tmp/sandbox/

terminal# wget http://www.openssl.org/

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-xcha |

|

|

|

|

||

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

| 4 1 |

|

|

||||||||

|

|

|

||||||||

|

|

|

|

|

|

|||||

|

|

|

|

to |

BUY |

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-x cha |

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

source/openssl-0.9.8b.tar.gz |

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|||

Распознается www.openssl.org... 195.30.6.166 |

|

|

|||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|||

Connecting to |

www.openssl.org |

|

|

|

|

|

|

|

|||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|||

|195.30.6.166|:80... соединение установлено |

|

|

|

||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|||||

Запрос HTTP послан, ожидается ответ... 200 OK |

|

|

|||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|||||

Длина: 3,279,283 (3.1M) [application/x-tar] |

|

|

|||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Загружено... 100% |

|

|

|

|

|

|

|

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|||||||

17:43:43 (33.16 KB/s) — `openssl- |

|

|

|

|

|

||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|||

0.9.8b.tar.gz' |

saved |

[3279283/3279283] |

|

|

|

|

|||||||||

|

|

|

|

|

|

|

|||||||||

terminal# tar -zxvf /tmp/sandbox/- |

|

|

|

||||||||||||

openssl-0.9.8b.tar.gz |

|

|

|

|

|

|

|

|

|

|

|||||

Привычным образом конфигурируем, компилиру- |

|

||||||||||||||

ем и устанавливаем программу: |

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

|

|

||||||||||

terminal# cd /tmp/sandbox/openssl-0.9.8b |

|

|

|||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

terminal# ./config |

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

terminal# make |

all |

|

|

|

|

|

|

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

|

|||

terminal# make |

test |

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

||||||||||||

terminal# make |

install |

|

|

||||||||||||

|

|

|

|

|

|

|

|

|

|

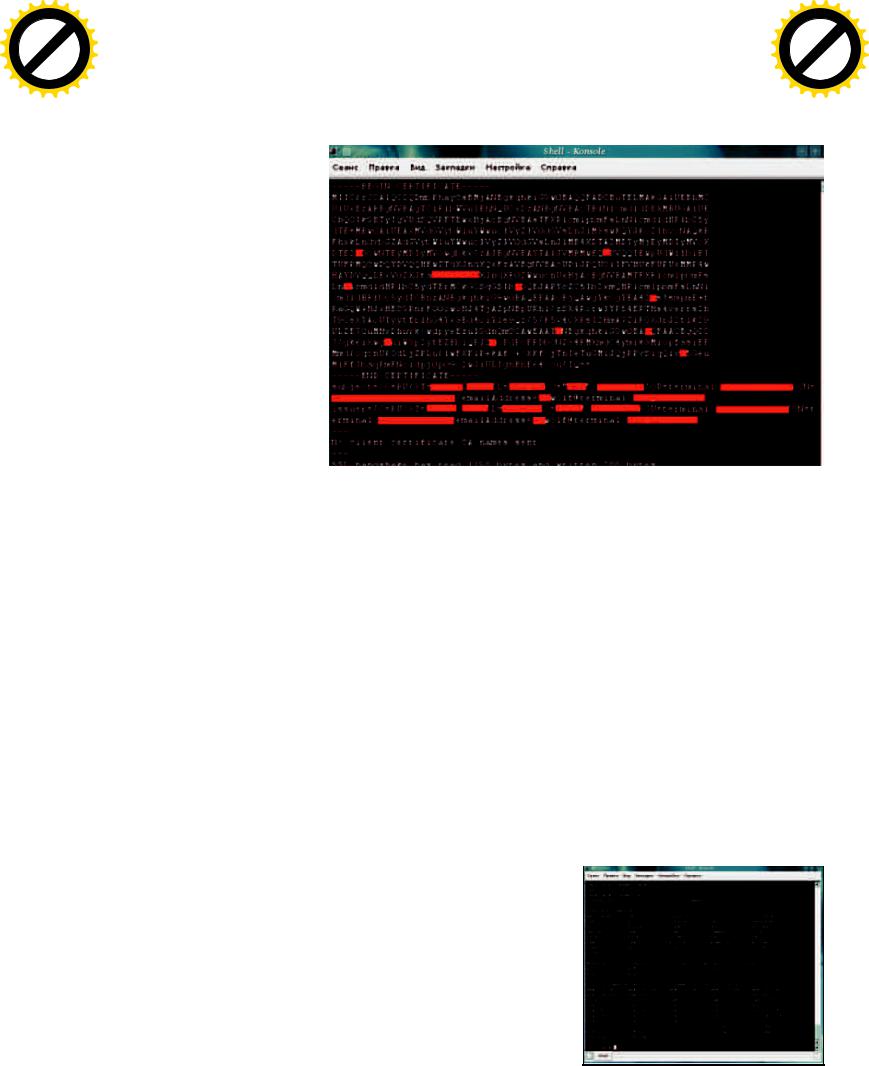

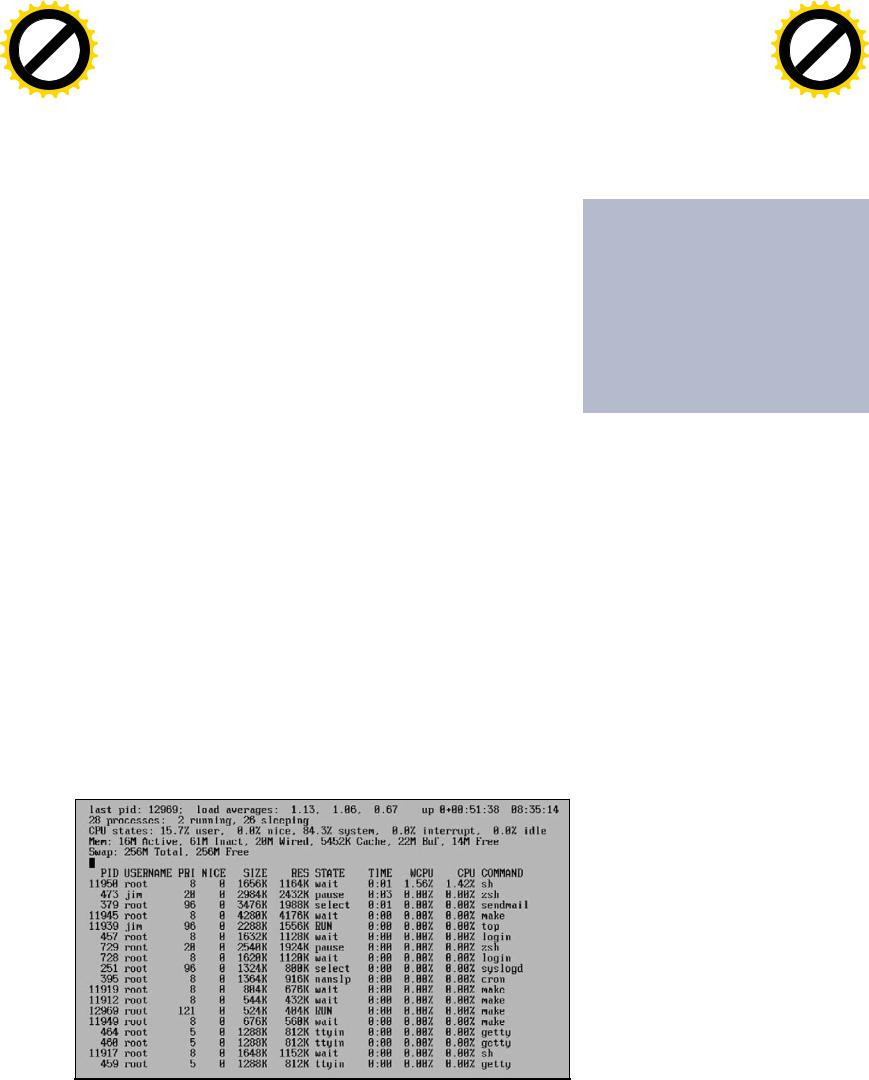

openssl s_client показывает, что smtp протокол защищен сертификатом |

|||||

terminal# rehash |

|

|

|

|

|

|

|

|

|

|

|||||

С установкой OpenSSL разобрались, что не может |

|

|

|

|

|

|

|

|

|

||||

не радовать. А что же все-таки такое OpenSSL? |

|

|

|

|

|

|

|

|

|

||||

Проще говоря, это комплекс (набор программ и |

|

|

|

|

|

|

|

|

|

||||

библиотек) по управлению механизмом крипто- |

На основе нашего секретного ключа создадим |

||||||||||||

графии. Сюда входят функции и программы, кото- |

его публичную часть. Сделать это можно следую- |

||||||||||||

рые обеспечивают основные алгоритмы и методы |

щим образом: |

|

|

|

|

|

|

||||||

для шифрования. Большинство GPL-программ, та- |

|

|

|

|

|

|

|

|

|

||||

ких как MySQL, Sendmail, OpenLDAP и т.д. исполь- |

|

|

|

|

|

|

|

||||||

terminal# openssl rsa -in sendmail.key |

|

|

|

||||||||||

зуют библиотеки, которые предоставляет пакет |

-out |

pubsendmail.pem -pubout |

|

|

|

|

|||||||

OpenSSL. С помощью программ, которые предо- |

|

|

|

|

|

|

|

|

|

||||

ставляет комплекс OpenSSL, мы сможем упра- |

Для того чтобы зашифровать какое-либо тексто- |

||||||||||||

влять механизмом закрытых и открытых ключей, |

вое сообщение при помощи публичного ключа, |

||||||||||||

а также обеспечивать ЭЦП и выпускать сертифи- |

необходимо выполнить следующую команду: |

||||||||||||

каты. Уверен, что с теорией симметричного и асси- |

|

|

|

|

|

|

|

|

|

||||

метричного шифрования знакомы все, поэтому не |

|

|

|

|

|

||||||||

terminal# openssl rsautl -in file.txt - |

|

||||||||||||

будем заниматься скучными рассказами про Алису |

out file.crypt -inkey pubsendmail.pem - |

|

|||||||||||

и Боба, которые пишут друг другу секретные пись- |

pubin -encrypt |

|

|

|

|||||||||

ма эротического содержания, а погрузимся в прак- |

|

|

|

|

|

|

|

|

|

||||

тику. Если мы хотим создать пару с закрытым и от- |

Здесь rsautl — это алгоритм шифрования, in file.txt — |

||||||||||||

крытым ключом, то в OpenSSL это делается так: |

файл, нуждающийся в шифровании (его подаем на |

||||||||||||

|

|

|

|

|

вход), out file.crypt — шифрованный файл, который |

||||||||

|

|

|

|

будет получаться на выходе, inkey pubsendma- |

|||||||||

openssl genrsa -des3 -rand /usr/local/- |

|

||||||||||||

games/doom3-linux-1.3.1302.x86.run -out |

|

il.pem — ключ, с помощью которого мы будем ши- |

|||||||||||

sendmail.key 1024 |

|

|

фровать файл file.txt, а pubin и encrypt — аргументы, |

||||||||||

|

|

|

|

|

которые сообщают программе rsault, что надо со- |

||||||||

Эта команда сгенерирует секретный 1024-битный |

вершить шифрование с помощью открытого ключа. |

||||||||||||

ключ RSA, где опция -rand — это входные данные, |

|

В результате этой команды из файла file.txt |

|||||||||||

необходимые для того, чтобы получить надежный |

будут извлечены чистые данные, которые про- |

||||||||||||

псевдослучайный набор простых чисел. Также нам |

грамма rsault зашифрует и выдаст результат в |

||||||||||||

необходимо будет ввести ключевое слово — па- |

ôàéë |

file.crypt. Для того чтобы дешифровать |

|||||||||||

роль на секретный ключ, который нужно запомнить. |

файл file.crypt с помощью OpenSSL нужно совер- |

||||||||||||

Итак, ключ, с помощью которого мы сможем деши- |

шить следующее: |

||||||||||||

фровать данные, создан. Назначим на него права, |

|

|

|

|

|

|

|

|

|

||||

которые будут беречь его от посторонних глаз: |

|

|

|

||||||||||

terminal# openssl rsautl -in file.crypt |

|

||||||||||||

|

|

|

|

|

-out file.decrypt -inkey server.key - |

|

|||||||

|

|

|

|

|

|

|

|

|

|

||||

terminal# chmod 700 sendmail.key |

|

|

|

decrypt |

|

||||||||

Конечно же, мы не зря выбрали такое имя ключа — |

Файл file.decrypt содержит дешифрованный текст, |

||||||||||||

это поможет нам избежать путаницы. |

который был в исходном состоянии в файле file.txt. |

||||||||||||

Итак, мы разобрались с базовым понятием криптографии при помощи шифрования с использованием открытого ключа.

сертификаты. Представь, что наш открытый ключ подписала некая доверительная (сторонняя) организация. Теперь такой открытый ключ будет являться не просто ключом, а целым сертификатом, удостоверяющим пользователей в том, что данный ключ несет полную гарантию целостности зашифрованных данных и является настоящей собственностью владельца сертификата. Это и есть понятие сертификата. Иначе говоря, существует некий публичный ключ и его подписал некий доверительный центр (своим дайджестом или чем-либо еще). Данный ключ действительно является публичным клю- чом владельца, и после подписания он превращается в доверительный сертификат и может быть использован. Для того чтобы правильно сформировать открытый ключ, из которого мы будем формировать сертификат (в OpenSSL этим занимается программа req), нужно сделать следующее:

сертификаты. Представь, что наш открытый ключ подписала некая доверительная (сторонняя) организация. Теперь такой открытый ключ будет являться не просто ключом, а целым сертификатом, удостоверяющим пользователей в том, что данный ключ несет полную гарантию целостности зашифрованных данных и является настоящей собственностью владельца сертификата. Это и есть понятие сертификата. Иначе говоря, существует некий публичный ключ и его подписал некий доверительный центр (своим дайджестом или чем-либо еще). Данный ключ действительно является публичным клю- чом владельца, и после подписания он превращается в доверительный сертификат и может быть использован. Для того чтобы правильно сформировать открытый ключ, из которого мы будем формировать сертификат (в OpenSSL этим занимается программа req), нужно сделать следующее:

Список программ, предоставляемых комплексом openssl

|

|

|

|

hang |

e |

|

|

|

|

|

||

|

|

|

C |

|

|

E |

|

|

|

|||

|

|

X |

|

|

|

|

|

|

|

|||

|

- |

|

|

|

|

|

|

d |

|

|

||

|

F |

|

|

|

|

|

|

|

t |

|

||

|

D |

|

|

|

|

|

|

|

|

i |

r |

|

P |

|

|

|

|

|

|

NOW! |

o |

||||

|

|

|

|

4 |

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

2 | |

|

|

|||||

|

|

|

|

to |

BUY |

|

|

|

|

|

|

|

w Click |

|

|

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

|

.c |

|

|||

|

|

p |

|

|

|

|

|

g |

|

|

|

|

|

|

|

df |

|

|

|

n |

e |

|

|

||

|

|

|

|

-xcha |

|

|

|

|

|

|||

À Ä Ñ Ê À ß

Ñ Ì Å Ñ Ü Ñ Ï Å Ö 0 8 |

6 9 |

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-x cha |

|

|

|

|

||

terminal# openssl req -new -key sendmail.key -out sendmail.csr

После ввода нашего секретного пароля на экран выпадет некий диалог, анкета, которую необходимо будет заполнить, после чего в файле sendmail.csr будет записана информация, взятая из заполняемой анкеты и часть приватного ключа в виде открытых данных (публичный ключ).

Затем файл sendmail.csr необходимо направить доверительному центру CA, где его удостоверят подписью СА на основе дайджеста корневого сертификата и произведут кое-какие изменения, после чего и получится наш сертификат. Стоит от-

метить, что данная процедура не бесплатна: стоит она примерно 300 американских президентов (такова платная сторона бесплатного GPL, подробнее читаем Крис Касперски «Платная сторона бесплатного GPL»). Но не стоит отчаиваться: не все в этом мире строится на деньгах и уважении. Поче- му бы самому не подписать свой сертификат? Правда, это будет не совсем то, но работать будет. Таким образом, мы подошли к понятию самоподписанных сертификатов. Такие сертификаты подобны корневым сертификатам CA-центров.

Чтобы создать такой сертификат нужно файл sendmail.crt подписать дайджестом на основе секретного ключа. Это может сделать программа x509:

S P E |

I A L Ì Í Å Í È Å |

|

|

АНТОН

КАРПОВ

Специалист в области информационной безопасности.

Круг профессиональных интересов: сетевые атаки, безопасность UNIX-систем, безопасность беспроводных сетей...

Å É Ñ Ò Â È Ò Å Ë Ü Í Î Ë È Ï Ð À Â Î Ì Å Ð Í Î Ç À Ê Ë Þ × Å Í È Å , × Ò Î B S D È Ä Å Ñ Ê Ò Î Ï Î Â Å Ð Ø Å Í Í Î Í Å Ñ Î Â Ì Å Ñ Ò È Ì Û ?

Проблема в том, что понимать под «десктопом», ведь четкого определения и описания функционала у этого термина нет. Для ко- го-то «десктоп» — это пишущая машинка, чтобы серфить интернет, читать почту и составлять документы. Для кого-то — мультимедийная станция для игрушек или графиче- ской/музыкальной работы. Кто-то использует систему на обычном домашнем писюке, из периферии пользуясь только клавиатурой и мышкой, а кто-то имеет навороченный ультрасовременный ноутбук и жить не мо-

æåò áåç bluetooth, irda è

wifiконнективити. Для всех этих людей понятия и требования к термину десктоп различны.

Поэтому, не отве- чая напрямую на вопрос, проведу сравнение с дистрибутивами Linux, ведь апологеты этой ОС давно утверждают, что Linux «готов для десктопа не хуже винды». Во-пер- вых, и на Linux, и на BSD есть возможность запускать одинаковый набор десктоп-прило- жений. KDE, Gnome, Gimp, OpenOffice, xmms, mplayer, psi,

и многое другое — все это работает как на Linux, так и на BSD. То есть, с точки зрения набора софта, отличий

нет. Что касается поддержки таких «десктопных» технологий как ACPI, Bluetooth, то здесь конкуренцию Linux может составить разве что FreeBSD, так как в остальных *BSD эти подсистемы находятся в зачаточном состоянии. Хуже ситуация обстоит и с полноценной поддержкой графических адаптеров: драйвера для устройств от Nvidia выпускаются только для Linux и FreeBSD, для карточек от ATI — только под Linux. Впро- чем, многим аппаратное ускорение и другие фишки не особо нужны для повседневной работы.

terminal# openssl x509 -req -days 3666

-in sendmail.csr -signkey sendmail.key -out sendmail.crt

Вот так мы создадим сертификат в виде файла sendmail.crt, который будет действителен 3666 дней. Теперь для нас важны два файла: sendmail.key и sendmail.crt. На них мы и будем базировать криптоподдержку в службах.

Группы, работающие в сетевой безопасности, различают несколько уровней шифрования данных, передаваемых по сети. Они начинаются на сетевом уровне IP и заканчиваются седьмым уровнем приложений. Мы же рассмотрим шифрование на транспортном уровне, называемое SSL/TLS (TLS — это SSL v3.1), так как данный уровень подходит почти ко всем приложениям и является для них прозрачным. Программа sendmail умеет работать на этом уровне, то есть она способна предоставлять клиентам шифрованную передачу электронных почтовых сообщений посредством SMTP-трафика.

Подразумевается, что некоторый опыт установки sendmail у тебя уже есть (в крайнем случае, документацию всегда можно найти в internet), поэтому некоторые моменты, относящиеся к настройке sendmail мы не будем комментировать.

Итак, закачиваем свежую стабильную версию sendmail в уже известный каталог /tmp/sandbox и распаковываем trball.

terminal# cd /tmp/sandbox/ terminal# wget \ ftp://ftp.sendmail.org/pub/sendmail/sendmail.8.13.7.tar.gz

tar -zxvf sendmail.8.13.7.tar.gz terminal# tar -zxvf sendmail.8.13.7.tar.gz

Заходим в каталог sendmail-8.13.7/devtools/Site/:

terminal# cd sendmail-8.13.7/devtools/Site/

В каталоге создаем файл site.config.m4 на редактирование:

terminal# ee site.config.m4

В файл site.config.m4 вписываем следующие строчки:

dnl Stuff for TLS APPENDDEF(`confINCDIRS', `-I/usr/local/include') APPENDDEF(`confLIBDIRS', `-L/usr/local/lib') APPENDDEF(`conf_sendmail_ENVDEF', `-DSTARTTLS') APPENDDEF(`conf_sendmail_LIBS', `-lssl -lcrypto')

Сохраняем файл site.config.m4 и выходим из него. Если планируется прикрутить к sendmail антиспам-

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-xcha |

|

|

|

|

||

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

| 4 3 |

|

|

||||||||

|

|

|

||||||||

|

|

|

|

|

|

|||||

|

|

|

|

to |

BUY |

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-x cha |

|

|

|

|

||

фильтр, антивирусный пакет или и то и другое, тог- |

divert(0) |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

define(`confBIND_OPTS', |

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||

да в тот же файл site.config.m4 необходимо доба- |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||

VERSIONID(`$FreeBSD: src/etc/sendma- |

|

|

|

`WorkAroundBrokenAAAA') |

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||||||||||||||||||||||

вить строчку с поддержкой мильтера: |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||

il/freebsd.mc,v GO TO HELL') |

|

|

|

|

|

|

|

|

|

|

|

define(`confMAX_MIME_HEADER_LENGTH', |

|

|

|

|||||||||||||||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

OSTYPE(freebsd6) |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

`256/128') |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

#MILTER |

|

|

|

|

|

|

|

|

|

|

|

|

|

DOMAIN(generic) |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

define(`confNO_RCPT_ACTION', |

|

|

|

|

|

|

|

|

|||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||

APPENDDEF(`conf_sendmail_ENVDEF', `-DMILTER') |

|

FEATURE(use_ct_file) |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

`add-to-undisclosed') |

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

FEATURE(access_db, |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

define(`confPRIVACY_FLAGS', |

|

|

|

|

|

|

|

|

|||||||||||||||||||

А теперь переходим в каталог ../../libmilter/ и соби- |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||

`hash -o -T<TMPF> /etc/mail/access') |

|

|

|

`authwarnings,noexpn,novrfy') |

|

|

|

|

|

|

|

|||||||||||||||||||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||||||||||||||||||||||||||||||

раем библиотеки с поддержкой мильтера: |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||

FEATURE(blacklist_recipients) |

|

|

|

|

|

|

|

|

|

MAILER(local) |

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

FEATURE(local_lmtp) |

|

|

|

|

|

|

|

|

|

|

|

|

|

MAILER(smtp) |

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

FEATURE(mailertable, |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Итак, создали конфигурационный файл и сохрани- |

|||||||||||||||||||||||||

terminal# cd ../../libmilter/ |

|

|

|

|

`hash -o /etc/mail/mailertable') |

|

|

|

|

|

|

|||||||||||||||||||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

ли его. Далее конфигурационный файл sendmail |

|||||||||||||||||||||||||

terminal# ./Build -c |

|

|

|

|

|

|

|

FEATURE(virtusertable, |

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

(на языке m4) необходимо преобразовать в кон- |

|||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

`hash -o /etc/mail/virtusertable') |

|

|

|

|||||||||||||||||||||||||||||||||||||||||

Далее заходим в каталог ../cf/cf/ и создаем в нем файл: |

|

|

|

|

|

|

|

|

|

|

|

фигурационный файл, который должна понимать |

||||||||||||||||||||||||||||||||||||||||||||||

FEATURE(relay_based_on_MX) |

|

|

|

|

|

|

|

|||||||||||||||||||||||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

программа sendmail. Делаем это так: |

|||||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

define(`confCACERT_PATH', |

|

|

|

|

|

|

|

|||||||||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

sendmail.mc: |

|

|

|

|

|

|

|

|

|

|

|

|

`/etc/mail/certs') |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||

terminal# cd |

../cf/cf/ |

|

|

|

|

|

|

define(`confCACERT', |

|

|

|

|

|

|

|

|

|

|

terminal# m4 ../m4/cf.m4 sendmail.mc > |

|

||||||||||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||

terminal# ee |

sendmail.mc |

|

|

|

|

|

|

`/etc/mail/certs/sendmail.pem') |

|

|

|

|

|

sendmail.cf |

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

define(`confSERVER_CERT', |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||

В файл sendmail.mc (подразумевается, что у тебя |

|

|

|

|

|

|

|

|

|

|

|

Далее нужно инсталлировать созданный файл |

||||||||||||||||||||||||||||||||||||||||||||||

`/etc/mail/certs/sendmail.crt') |

|

|

|

|

|

|

|

|

||||||||||||||||||||||||||||||||||||||||||||||||||

|

|

|

|

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||

уже есть опыт установки sendmail из исходных ко- |

|

|

|

|

|

|

|

|

|

|

sendmail.cf. Исторически место назначения — ка- |

|||||||||||||||||||||||||||||||||||||||||||||||

define(`confSERVER_KEY', |

|

|

|

|

|

|

|

|

||||||||||||||||||||||||||||||||||||||||||||||||||

дов) добавляем строчки: |

|

|

|

|

|

|

|

|

|

|

|

талог /etc/mail (и далее под понятием каталога |

||||||||||||||||||||||||||||||||||||||||||||||

`/etc/mail/certs/sendmail.pem') |

|

|

|

|

|

|

|

|

||||||||||||||||||||||||||||||||||||||||||||||||||

|

|

|

|

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

sendmail будем подразумевать каталог /etc/mail). |

||||||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

define(`confCLIENT_CERT', |

|

|

|

|

|

|

|

|||||||||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Вперед: |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||

define(`confCACERT_PATH', |

|

|

|

|

|

`/etc/mail/certs/sendmail.crt')dnl |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

`/etc/mail/certs') |

|

|

|

|

|

define(`confCLIENT_KEY', |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||

define(`confCACERT', |

|

|

|

|

|

|

|

|

|

`/etc/mail/certs/sendmail.pem')dnl |

|

|

|

terminal# |

make install-cf CF=sendmail |

|

|

|||||||||||||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

`/etc/mail/certs/sendmail.pem') |

|

|

dnl TRUST_AUTH_MECH(`GSSAPI DIGEST-MD5 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Ну что же, приступим непосредственно к самой сбор- |

|||||||||||||||||||||||||||||||

define(`confSERVER_CERT', |

|

|

|

|

|

CRAM-MD5 PLAIN LOGIN')dnl |

|

|

|

|

|

|||||||||||||||||||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

ке и установке sendmail. Переходим из каталога cf/cf/ |

|||||||||||||||||||||

`/etc/mail/certs/sendmail.crt') |

|

|

dnl define(`confAUTH_MECHANISMS', |

|

|

|||||||||||||||||||||||||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

на два уровня выше и выполняем скрипт Build: |

|||||||||||||||||||||||||||||||||

define(`confSERVER_KEY', |

|

|

`GSSAPI DIGEST-MD5 CRAM-MD5 PLAIN |

|

|

|||||||||||||||||||||||||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

`/etc/mail/certs/sendmail.pem') |

|

|

LOGIN')dnl |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||

define(`confCLIENT_CERT', |

|

|

dnl define(`confDEF_AUTH_INFO', |

|

|

terminal# cd ../../ |

|

|

|

|

|

|

|

|

||||||||||||||||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

`/etc/mail/certs/sendmail.crt')dnl |

|

`/etc/mail/auth/auth-info')dnl |

|

|

terminal# |

./Build -c |

|

|

|

|

|

|

|

|||||||||||||||||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||

define(`confCLIENT_KEY', |

|

DAEMON_OPTIONS(`Name=MTA')dnl |

|

|

Далее выполняем Build install: |

|

|

|

|

|||||||||||||||||||||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

`/etc/mail/certs/sendmail.pem')dnl |

|

DAEMON_OPTIONS(`Port=465, |

|

|

terminal# |

./Build install |

|

|

|

|

|

|||||||||||||||||||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Name=MTA-SSL, M=s')dnl |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||

Это и есть наш минимальный рабочий конфигура- |

|

|

С установкой sendmail покончено. Теперь необхо- |

|||||||||||||||||||||||||||||||||||||||||||||||||||||||

define(`confMAX_RCPTS_PER_MESSAGE', `10') |

|

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||

ционный файл sendmail на языке m4: |

|

|

димо выполнить условия, описанные в конфигура- |

|||||||||||||||||||||||||||||||||||||||||||||||||||||||

define(`confMAX_MESSAGE_SIZE', `1048576') |

|

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

ционном файле относительно директив confCA- |

|||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

CERT_PATH,confCACERT,confSERVER_CERT,conf- |

|||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

SERVER_KEY, confCLIENT_CERT,confCLIENT_KEY. |

|||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Создаем каталог /etc/mail/certs, копируем в него |

|||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

файлы sendmail.key и sendmail.crt (которые у нас |

|||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

уже имеются) и заходим в этот каталог: |

|||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

terminal# |

mkdir /etc/mail/certs |

|

|

|

|||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

terminal# |

cp /tmp/sandbox/sendma- |

|

|

||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

il.key/tmp/sandbox/sendmail.crt \ |

|

|

|||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

/etc/mail/certs/ |

|

|

|

|

|||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

terminal# |

cd /etc/mail/certs |

|

|

||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Теперь нужно избавиться от пароля в секретном |

|||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

файле sendmail.key. Свершим это при помощи |

|||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

программы rsa: |

|||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

terminal# openssl rsa -in sendmail.key |

|

||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

-out sendmail.pem |

|

||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

В результате мы получили секретный файл sen- |

|||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

dmail.pem. И я думаю, что закономерный вопрос, |

|||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

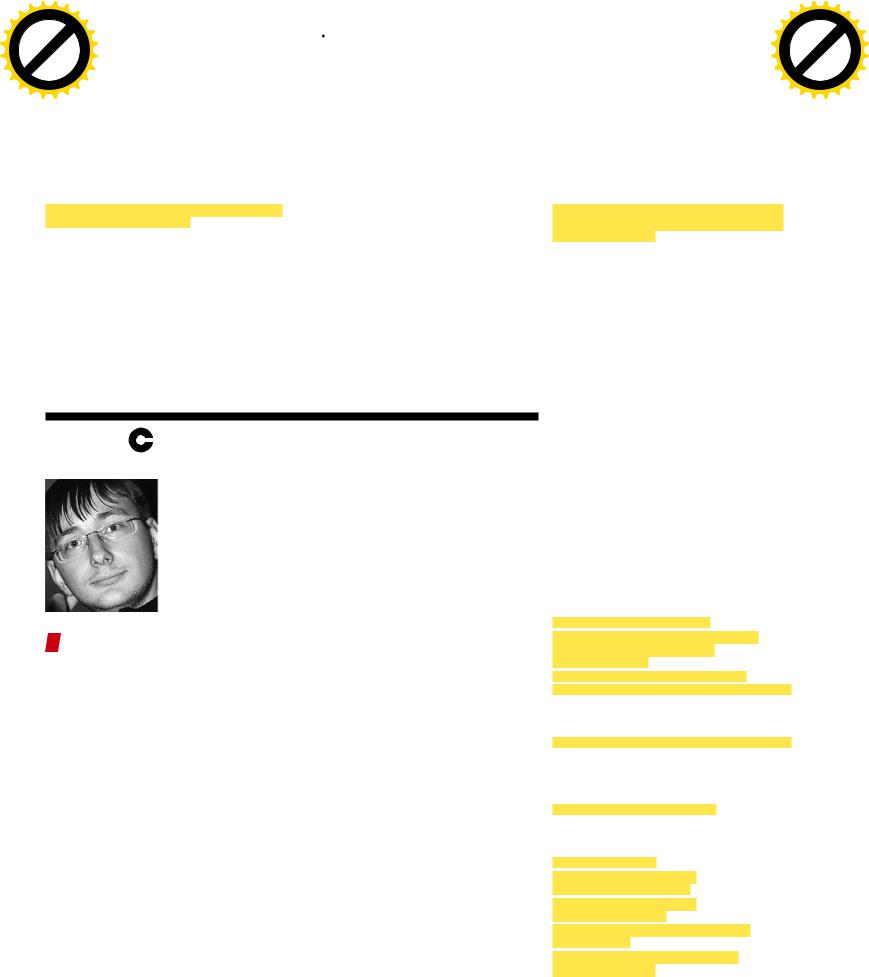

pop3-протокол защищен сертефикатом

|

|

|

|

hang |

e |

|

|

|

|

|

||

|

|

|

C |

|

|

E |

|

|

|

|||

|

|

X |

|

|

|

|

|

|

|

|||

|

- |

|

|

|

|

|

|

d |

|

|

||

|

F |

|

|

|

|

|

|

|

t |

|

||

|

D |

|

|

|

|

|

|

|

|

i |

r |

|

P |

|

|

|

|

|

|

NOW! |

o |

||||

|

|

|

|

4 |

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

4 | |

|

|

|||||

|

|

|

|

to |

BUY |

|

|

|

|

|

|

|

w Click |

|

|

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

|

.c |

|

|||

|

|

p |

|

|

|

|

|

g |

|

|

|

|

|

|

|

df |

|

|

|

n |

e |

|

|

||

|

|

|

|

-xcha |

|

|

|

|

|

|||

À Ä Ñ Ê À ß

Ñ Ì Å Ñ Ü Ñ Ï Å Ö 0 8  6 9

6 9

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-x cha |

|

|

|

|

||

возникший у читателя относительно файла sen- |

вом для FreeBSD и находится в портах FreeBSD |

|||||||||

dmail.pem в конфигурационном файле sendma- |

/usr/ports/mail/popa3d. |

|

|

|||||||

il.mc, исчерпан. |

|

В исходных кодах по умолчанию popa3d на- |

||||||||

Назначаем права 700 на каталог с сертифи- |

строена для сборки под Linux-машину, поэтому |

|||||||||

катами /etc/mail/certs, а файлы /etc/sandbox/sen- |

нужно привести необходимые рекомендации по |

|||||||||

dmail.key, /etc/sandbox/sendmail.csr è /etc/sand- |

корректировке этого демона для BSD-систем. |

|||||||||

box/sendmail.crt нужно удалить: |

Итак, скачиваем последний дистрибутив popa3d |

|||||||||

|

|

|

|

|

|

|

с сайта Solar Designer’а www.openwall.com/popa3d. |

|||

|

|

|

|

|

Распаковываем дистрибутив с «попой», заходим |

|||||

terminal# chmod -R 700 /etc/mail/certs |

|

|||||||||

|

|

|

|

|

в каталог с его исходными кодами, открываем |

|||||

terminal# |

cd /tmp/sandbox |

|

|

|||||||

|

|