книги хакеры / журнал хакер / специальные выпуски / Специальный выпуск 59_Optimized

.pdf

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|

|||

|

|

X |

|

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

r |

|

||

P |

|

|

|

|

|

NOW! |

o |

|

|||

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

|

w Click |

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

m |

|

||||

w |

|

|

|

|

|

|

|

|

|

|

|

|

w |

|

df-xchan |

|

o |

|

ОПИСАНИЕ АЛГОРИТМА RC4 |

||||

|

. |

|

.c |

|

|||||||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

|

|

|

|

|

|

e |

|

|

|

Алгоритм RC4 был разработан в 1987 году и в течение семи лет оставался закрытым. Подробные сведения о его конструкции предоставлялись только после подписания договора о неразглашении. Однако в сентябре 1994 года алгоритм появился в Сети.

Алгоритм RC4 был разработан в 1987 году и в течение семи лет оставался закрытым. Подробные сведения о его конструкции предоставлялись только после подписания договора о неразглашении. Однако в сентябре 1994 года алгоритм появился в Сети.

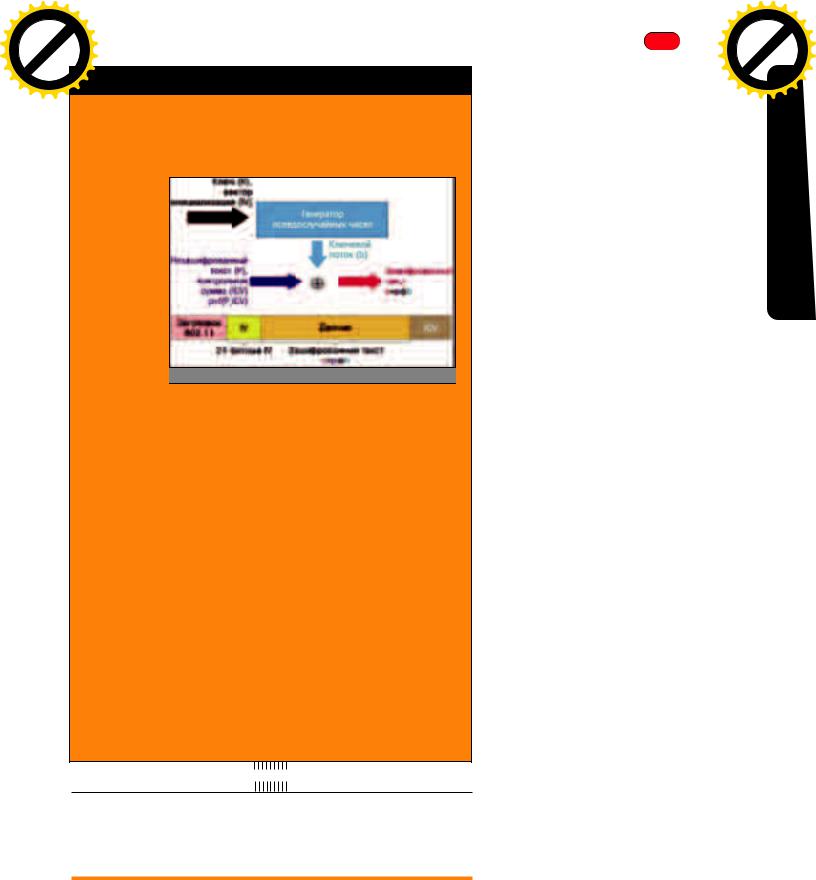

RC4 является алгоритмом компании RSA Data Security, основанным на п о т о к о в о м шифре. Такие шифры преобразуют о т к р ы т ы й текст в крип-

тограмму по Схема работы алгоритма RC4

одному биту за операцию. Генератор потока ключей выдает поток битов

k1,k2,k3...kn. Этот поток ключей и поток открытого текста p1,p2,p3....pn подвергается операции XOR ("исключающее или"), в результате чего получается шифрованный текст. Для дешифровки та же операция выполняется с шифровкой и с потоком ключей. Безопасность такой системы полностью зависит от генератора ключей. Дело в том, что в большинстве случаев используются псевдослучайные числа, и так повышается вероятность повторений. Генератор настоящих случайных чисел и длинные ключи могут сделать этот алгоритм довольно стойким.

Свойства алгоритма:

Адаптивность для аппаратных средств, использование в алгоритме только простейших вычислительных операций, которые реализуются во всех процессорах.

Адаптивность для аппаратных средств, использование в алгоритме только простейших вычислительных операций, которые реализуются во всех процессорах.

Высокая скорость работы алгоритма. Это свойство позволило RC4 завоевать широкую популярность. На данный момент он реализован в десятках коммерческих продуктов, например Lotus Notes, Apple Computer's AOCE, Oracle Secure SQL, а также является частью спецификации стандарта сотовой связи CDPD.

Высокая скорость работы алгоритма. Это свойство позволило RC4 завоевать широкую популярность. На данный момент он реализован в десятках коммерческих продуктов, например Lotus Notes, Apple Computer's AOCE, Oracle Secure SQL, а также является частью спецификации стандарта сотовой связи CDPD.

Компактность исходного кода в различных реализациях.

Компактность исходного кода в различных реализациях.

Низкие требования к памяти.

Низкие требования к памяти.  Простота выполнения.

Простота выполнения.

Man-in-the-Middle - это одна из немногих атак, которая позволяет получить доступ даже к хорошо защищенной сети.

Как я уже говорил, алгоритм является симметричным, соответственно, для шифрования и расшифровки используется один и тот же ключ, который передается по защищенным каналам связи. При расшифровке данных автоматически выполняется аутентификация, так как предполагается, что ключ известен лишь двум лицам: отправителю и получателю.

Плюсом такого подхода является скорость, минусом - низкая криптос-

тойкость. Симметричные алгоритмы особо уязвимы к атакам типа Mаn-in- the-Middle. В протоколе WEP используется шифрование с помощью 40или 104-битного ключа, который является статической частью шифра.

Как правило, пользователю предлагается два метода введения ключа: HEX-числа и ASCII-символы (для 40битного ключа - 10-значное HEX-чис- ло или пять символов ASCII; для 104битного - 26 и 13 соответственно). К

19 |

|

||

статической части добавляется дина- |

|

||

мическая составляющая, которая но- |

|

||

сит имя вектора инициализации |

|

||

(Initialisation Vector - IV) и весит 24 |

|

||

бита. Таким образом, полная длина |

|

||

ключа равна 64 или 128 битам (о чем |

|

||

и заявляют производители). В пос- |

|

||

леднее время все чаще встречаются |

|

||

продукты, в которых реализована |

|

||

поддержка ключей с длиной до 256 |

|

||

бит, однако это не сильно повышает |

|

||

стойкость алгоритма, поскольку уве- |

|

||

личение длины ключа происходит за |

|

||

счет статической части. |

|

||

ВЗЛОМ WEP |

|

||

|

|

Существует несколько разновид- |

|

|

|

|

|

|

|

|

|

ностей атак, которые могут быть эф- |

|

||

фективны против защиты WEP. |

|

||

Атаки на отказ в обслуживании |

|

||

(DoS-атаки) |

|

||

Как всегда, подобного рода атаки |

|

||

направлены на достижение нерабо- |

|

||

тоспособности сети или какой-либо |

|

||

ее части. В случае с беспроводными |

|

||

сетями такие атаки особо эффектив- |

|

||

ны благодаря физической среде вза- |

|

||

имодействия различных уровней OSI. |

|

||

Особенности Wi-Fi-сетей делают DoS- |

|

||

атаки возможными на всех уровнях, |

|

||

в том числе на физическом, при этом |

|

||

очень трудно доказать сам факт про- |

|

||

ведения DoS. Например, никто не ме- |

|

||

шает создать сильные помехи в час- |

|

||

тотном диапазоне 2,4 ГГц, то есть и |

|

||

сеть из строя вывести, и атакующего |

|

||

скомпрометировать. Самая большая |

|

||

проблема на канальном уровне - воз- |

|

||

можность спуфинга точек доступа. |

|

||

Причина в том, что для связи клиен- |

|

||

тское оборудование обычно выбира- |

|

||

ет точку доступа с наиболее качест- |

|

||

венным сигналом. Подменить базо- |

|

||

вую точку доступа не составит труда: |

|

||

для этого нужно обеспечить силь- |

|

||

ный сигнал в выбранной зоне и уз- |

|

||

нать SSID жертвы. После такого "кло- |

|

||

нирования" злоумышленник перех- |

|

||

ватывает весь трафик, а в результа- |

|

||

те не только будет получен отказ в |

|

||

обслуживании, но и появится воз- |

|

||

можность со временем получить |

|

||

WEP-ключи. |

|

||

|

Màn-in-the-Middle |

|

|

|

Подобная атака может быть очень |

|

|

эффективна благодаря симметрич- |

|

||

ности алгоритма RC4. Суть Mаn-in-the- |

|

||

Middle состоит в прослушивании пе- |

|

||

редач между двумя хостами, при этом |

|

||

исключено присутствие атакующего в |

|

||

соединении. На основе такой атаки |

|

||

можно имитировать другой хост, пе- |

|

||

рехватывать трафик для дальнейше- |

|

||

го анализа и т.д. Кроме того, Man-in- |

|

||

the-Middle - это одна из немногих атак, |

|

||

которая позволяет получить доступ |

|

||

даже к хорошо защищенной сети. |

|

||

Прежде чем начать атаку, необходимо |

|

||

собрать как можно больше информа- |

|

||

ции, например SSID-, IP- и MAC-адреса |

|

||

клиента и точки доступа, соответствие |

|

||

запроса и отклика и т.д. |

» |

||

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-x cha |

|

Â Ç Ë Î Ì |

|

|||

|

|

|

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

Ì Î Á È Ë Ü Í Û É |

|

|

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

Â Ç Ë ÎÌ |

-xcha |

|

|

|

|

||||

|

|

|

|

|

|

|

|

|||

|

Ì Î Á È Ë Ü Í Û É |

|

|

|

|

|

|

|

||

20 WIRELESSECURITY БЕЗПРОВОДОВИБЕЗЗАЩИТЫ

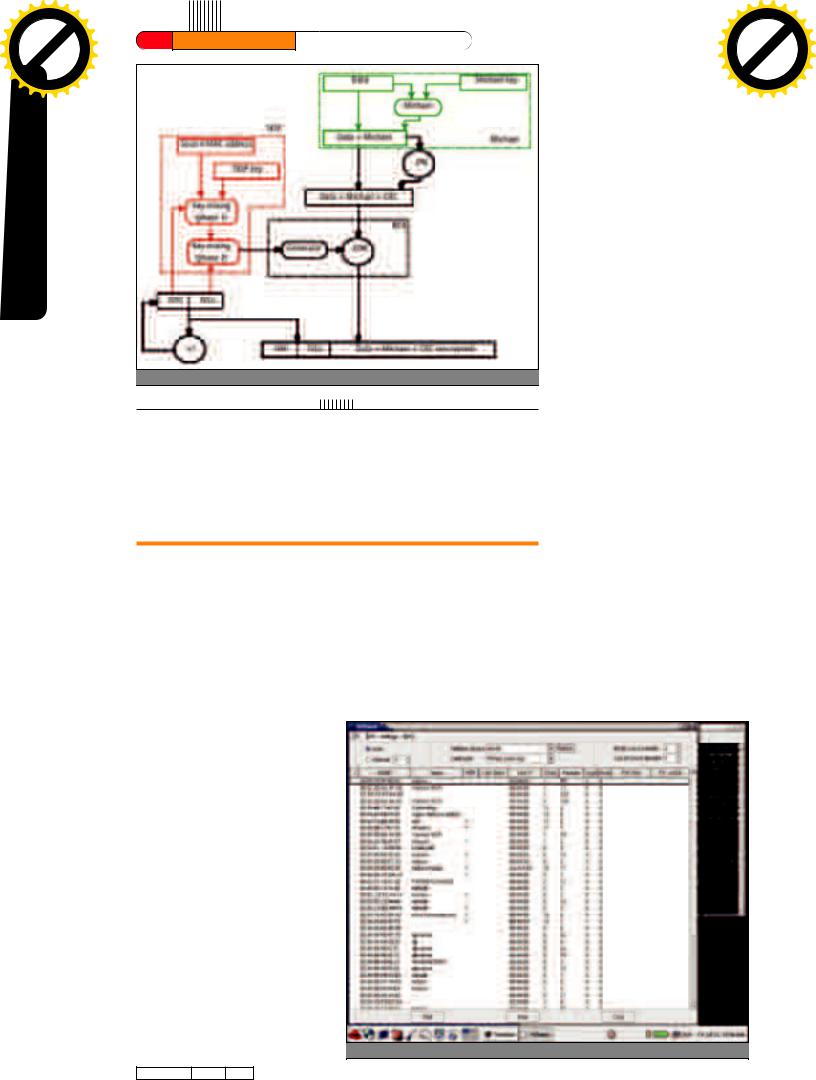

Схема работы протокола TKIP

WPA - это протокол, использующий усовершенствованную схему шифрования данных RC4 на основе TKIP

с обязательной процедурой аутентификации средствами 802.1x.

Далее злоумышленник бросит все силы на то, чтобы а) обмануть точку доступа, выдавая себя за авторизованного клиента; и б) обдурить клиента, выдавая себя за точку доступа. Желаемым результатом атаки типа "человек посередине" является вытеснение авторизованного клиента и "общение" с базой от его имени.

Вардрайвинг Вкратце, этот метод состоит в ска-

нировании эфира с целью нахождения точек. Вардрайверы могут довольно эффективно охотиться за "вражескими" сетями, при этом "запоминая" самые интересные. Какой бы метод ни был использован, для получения доступа к сети, защищенной WEP, нужно получить ключ. Чтобы получить ключ, используем основную уязвимость протокола - вектор инициализации(IV). Его длина - 24 бита, что дает нам 2^24 уникальных вариантов. Если известны все значения вектора, то получить стати- ческую часть ключа проще пареной репы. Поскольку IV динамически изменяется во время работы (проще говоря, каждый пакет несет новое значение), то для успешного взлома необходимо собрать достаточное количество пакетов (от 50 000 до 200 000). Чем активнее идет обмен трафиком внутри сети, тем быстрее можно собрать необходимую информацию. Однако можно ускорить про-

цесс искусственным генерированием трафика.

ПРАКТИКА

Итак, нам понадобится один или несколько ноутбуков, Wi-Fi-адаптер (или несколько) и направленная антенна средней мощности. Будем счи- тать, что сеть уже найдена и связь с точкой доступа достаточная для бесперебойного обмена данными. Цель

Итак, нам понадобится один или несколько ноутбуков, Wi-Fi-адаптер (или несколько) и направленная антенна средней мощности. Будем счи- тать, что сеть уже найдена и связь с точкой доступа достаточная для бесперебойного обмена данными. Цель

AirSnort в процессе работы

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|

|||

|

|

X |

|

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

|||

|

F |

|

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

||||

|

|

|

|

|

|

|

|||||

|

|

|

|

|

BUY |

|

|

||||

|

|

|

|

to |

|

|

|

|

|

|

|

w Click |

|

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

|

o |

|

атаки - узнать необходимую информа.- |

|

|

|

|

|

e |

|

||||

|

|

p |

df |

|

|

|

g |

.c |

|

||

|

|

|

|

|

n |

|

|

|

|

||

|

|

|

|

-x cha |

|

|

|

|

|

||

цию о сети, перехватить достаточное количество пакетов, вычислить стати- ческую часть WEP-ключа. Для этого будем использовать…

УТИЛИТЫ ДЛЯ ВЗЛОМА WEP

Стоит сказать, что среди представленных ниже утилит присутствуют как готовые решения, позволяющие найти информацию о сети и одновременно умеющие перехватывать и анализировать пакеты, так и узко специализированные софтины.

Стоит сказать, что среди представленных ниже утилит присутствуют как готовые решения, позволяющие найти информацию о сети и одновременно умеющие перехватывать и анализировать пакеты, так и узко специализированные софтины.

После того как в середине 2001 года была опубликована статья о методе взлома WEP, как грибы после дождя стали появляться утилиты, автоматизирующие этот процесс. Одна из самых известных - AirSnort.

AirSnort - это инструмент для определения ключей шифрования, реализующий атаку Fluhrer-Mantin- Shamir (FMS). Вычисляет ключ шифрования, перехватив достаточное количество зашифрованных пакетов. AirSnort проста в использовании и эффективна, однако для взлома WEP требуется очень большое коли- чество собранных пакетов (5-10 млн). Из плюсов можно назвать небольшой размер (благодаря реализации для Linux) и незаметную работу.

Следующий шаг, который сделали хакеры, - увеличение быстродействия FMS-атаки. Результатом стала dwepcrack, которая отличается от AirSnort лишь более высоким быстродействием. Долгое время суть метода оставалась прежней, и взлом затягивался на длительное время, хотя уже тогда WEP казался всем скорее мертвым, чем живым. Однако последний гвоздь в гроб эквивалента кабельной защиты забил некий KoreK, написавший NetStumbler.

Теперь для атаки на ключ WEP не нужно собирать миллионы пакетов, и

ХАКЕРСПЕЦ 10(59) 2005

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|

|

|

|

|

|

|||

|

|

X |

|

|

|

|

|

|

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

|

|

|

|

|

|||

|

F |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

t |

|

|

|

|

|

|

||

P |

D |

|

|

|

|

|

|

|

|

o |

|

|

|

|

|

|

|

|

|

|

NOW! |

r |

|

|

|

|

|

||||||

|

|

|

|

|

BUY |

|

|

|

|

|

|

|

||||

|

|

|

|

to |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

|

|

m |

|

|

|

|

|

|

w Click |

|

|

|

|

|

|

o |

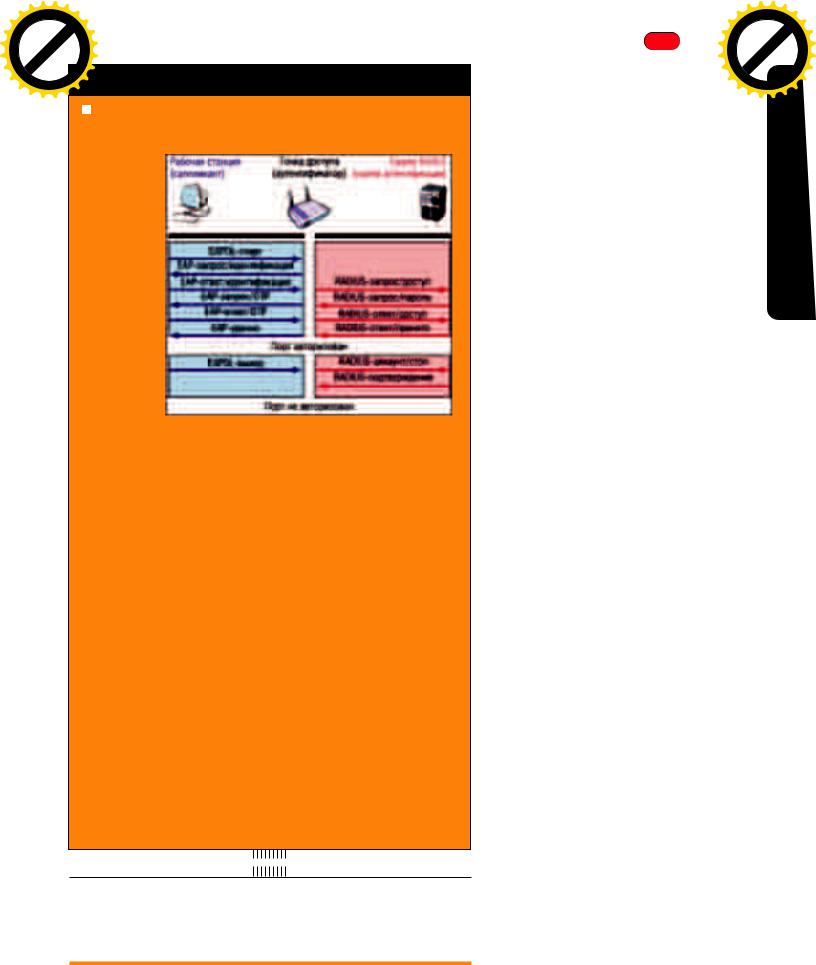

СТАНДАРТ IEEE 802.1X |

||||||||

|

w |

|

|

|

|

|

|

|

|

|

||||||

|

. |

|

|

|

|

|

|

.c |

|

|||||||

|

|

p |

df |

|

|

|

|

e |

|

|||||||

|

|

|

|

|

g |

|

|

|

||||||||

|

|

|

|

|

n |

|

|

|

|

|||||||

|

|

|

|

-xcha |

|

|

|

|

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

IEEE 802.1X - стандарт, основанный на трех компонентах (прото- |

||||

|

|

|

|

|

|

|

|

|

|

|

|

кол расширенной аутентификации EAP - Extensible Authentication |

||||

|

|

|

|

|

|

|

|

|

|

|

|

P r o t o c o l ; |

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

протокол за- |

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

щиты транс- |

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

ï î ð ò í î ã î |

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

уровня TLS - |

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

T r a n s p o r t |

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

L a |

y |

e r |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

S e c u r i t y ; |

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

ñ å ð â å ð |

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

RADIUS |

- |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

R e m o t e |

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

Access |

Dial- |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

in |

User |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Service) |

è |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

позволяю- |

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

ùèé |

произ- |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

водить |

ýô- |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

фективный |

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

Перед открытием порта происходит множественный обмен |

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

ê î í ò ð î ë ü |

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

идентификационной информацией |

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

доступа |

íà |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

уровне пользователей. Применение 802.1x связано с тремя основ- |

||||

|

|

|

|

|

|

|

|

|

|

|

|

ными элементами: |

||||

1.Саппликант – пользователь, который нуждается в сетевой аутентификации;

2.Сервер аутентификации – обычно RADIUS-сервер, который производит фактическую аутентификацию;

3.Аутентификатор – посредник между двумя уже названными элементами, предоставляющий доступ в сеть (в случае с беспроводной сетью этим элементом, как правило, является точка доступа).

В общем случае (One Time Password) процесс аутентификации происходит следующим образом. Пользователь делает запрос на соединение с аутентификатором (реже наоборот), далее последний требует идентификационную информацию. После получения этих данных аутентификатор отправляет их серверу. Затем сервер запрашивает подлинность саппликанта. В случае положительного ответа сервер посылает специальный служебный сигнал, после чего аутентификатор открывает пользователю порт для доступа и отправляет сообщение о завершении процедуры.

Данный стандарт зарекомендовал себя как довольно эффективное и безопасное решение вопроса аутентификации клиентов и сейчас широко применяется как в кабельных, так и в беспроводных сетях. Подробнее читай там же, где читал я, - на www.itanium.ru и http://itc.ua.

Злоумышленник может легко вывести из строя сеть на базе WPA, просто посылая каждую секунду два пакета со случайными ключами шифрования.

неважно, зашифрованы ли они. Но- |

кальных векторов инициализации. |

вый метод статического криптоана- |

Кроме того, утилита написана под |

лиза позволил сократить время под- |

Windows и имеет простой, интуитив- |

бора ключа в несколько раз. Един- |

но понятный интерфейс, так что те- |

ственная характеристика, используе- |

перь взлом Wi-Fi-сетей стал доступ- |

мая для анализа, - количество уни- |

ным для каждого. Кроме непосред- |

21

ственного анализа пакетов, утилита предоставляет много интересной информации о "жертве": имя сети, излучаемая мощность, производитель точки доступа, состояние DHCP-сер- вера, диапазон IP-адресов, MAC-ад- рес точки и еще много данных о том, что происходит в эфире. Есть возможность записать координаты точ- ки доступа, если они предоставлены внешним GPS-устройством.

На сегодняшний день существует более продвинутая версия NetStumbler - chooper. Кроме решений, основанных на статистическом анализе, существуют средства для старого доброго брутфорса. Самые известные - это WepLab, WepAttack. Сейчас уже очевидно, что взлом WEP - это задача, которая не требует почти никаких особенных знаний и навыков. Гораздо интереснее протокол безопасности WPA (Wi-Fi Protected Access - защищенный доступ Wi-Fi).

WPA - ВЫЗОВ БРОШЕН

Протокол WPA, утвержденный консорциумом Wi-Fi в 2002 году, направлен на устранение слабых мест беспроводных сетей на основе WEP. С другой стороны, WPA не является чем-то абсолютно новым по сравнению с WEP и использует, фактически, тот же RC4, но в иной реализации. Обо всем по порядку!

Протокол WPA, утвержденный консорциумом Wi-Fi в 2002 году, направлен на устранение слабых мест беспроводных сетей на основе WEP. С другой стороны, WPA не является чем-то абсолютно новым по сравнению с WEP и использует, фактически, тот же RC4, но в иной реализации. Обо всем по порядку!

Итак, WPA - это протокол, использующий усовершенствованную схему шифрования данных RC4 на основе TKIP (Temporal Key Integrity Protocol) с обязательной процедурой аутентификации средствами 802.1x.

Протокол TKIP используется для обеспечения безопасности и целостности WPA. Он также использует RC4, однако вектор инициализации здесь имеет длину в 48 бит. Для каждого передаваемого пакета генерируется новый ключ, а контроль целостности сообщений ведется с помощью контрольной суммы MIC (Message Integrity Code). Базовый размер ключа увеличен до 128 бит. По сравнению с WEP, полностью изменена процедура генерации ключа. Теперь ключ получается из трех компонентов: базовая составляющая, MAC-адрес передающего узла и номер передаваемого пакета.

Базовая составляющая ключа является динамической и генерируется каждый раз, когда клиент устанавливает соединение с точкой доступа. Для формирования базового ключа используются следующие данные: хэш-функция секретного сеансового ключа (пароля, заданного пользователем), псевдослучайное число, MAC-адрес. В конечном итоге клиент и точка доступа получают сеансовый ключ в результате аутентификации по протоколу 802.1x. Стоит сказать, что при разработке WPA первооче-

редной задачей была совместимость »

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-x cha |

|

Â Ç Ë Î Ì |

|

|||

|

|

|

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

Ì Î Á È Ë Ü Í Û É |

|

|

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

Â Ç Ë Î Ì |

-xcha |

|

|

|

|

||||

|

|

|

|

|

|

|

|

|||

|

Ì Î Á È Ë Ü Í Û É |

|

|

|

|

|

|

|

||

22 WIRELESSECURITY БЕЗПРОВОДОВИБЕЗЗАЩИТЫ

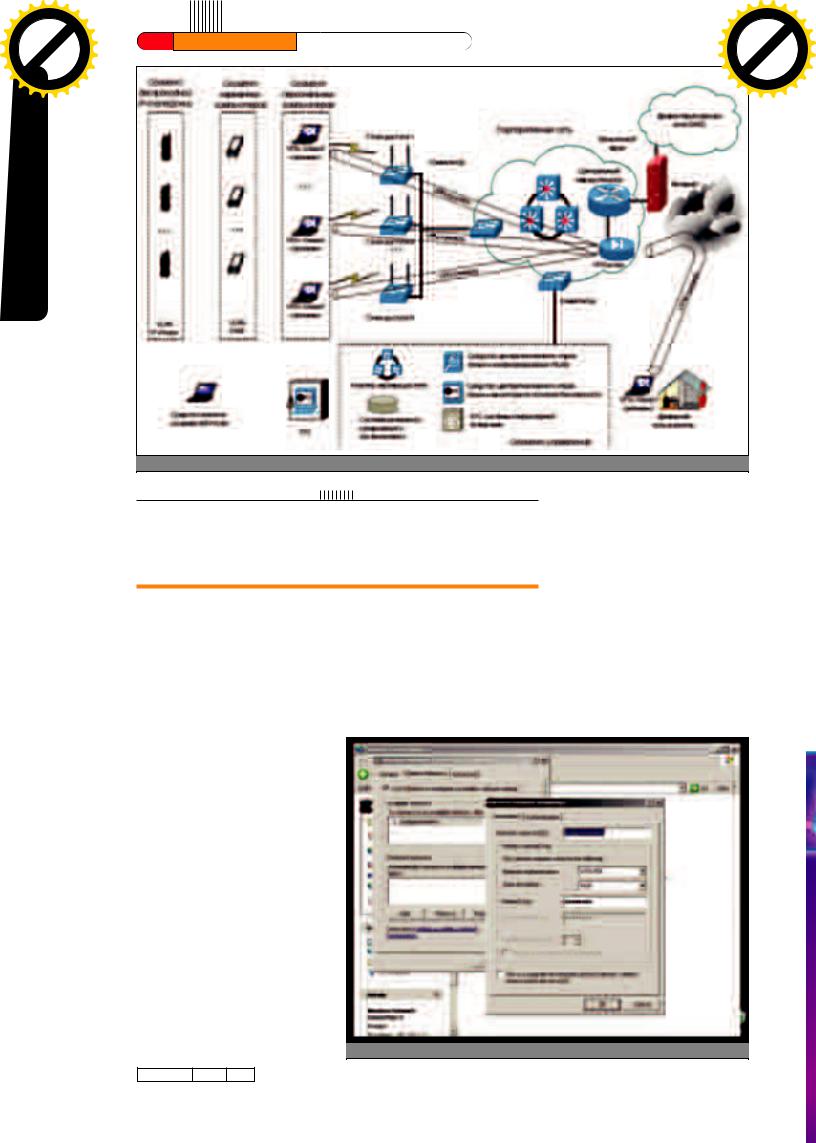

Примерно так может выглядеть защищенная сеть

802.11i, скорее всего, не станет таким же универсальным и надежным средством защиты, каким когда-то стал VPN.

с WEP и создание условий работы нового средства защиты на старом оборудовании. Именно этим объясняется применение все того же RC4, а не AES, например. Однако, несмотря на преемственность, протокол WPA избавился от многих уязвимостей, присущих WEP.

УЯЗВИМОСТИ WPA

Самым страшным сном для протокола WPA, несомненно, являются атаки на отказ в обслуживании (DoS). Злоумышленник может легко вывести из строя сеть на базе WPA, просто посылая каждую секунду два пакета со случайными ключами шифрования. Вражеская точка доступа, приняв эти пакеты, решает, что произведена попытка несанкционированного доступа, и закрывает все соединения, чтобы не допустить использования сетевых ресурсов сторонним лицом. Уязвимость к DoSатакам на физическом уровне также высока - здесь никаких изменений по сравнению с WEP. А дела с атаками, направленными на получение ключа, намного хуже, хотя они не безнадежны. Роберт Московиц, технический директор ICSA Labs, опубликовал доклад, в котором описывается вот такая стратегия атаки на WPA-сети. Большинство програм-

Самым страшным сном для протокола WPA, несомненно, являются атаки на отказ в обслуживании (DoS). Злоумышленник может легко вывести из строя сеть на базе WPA, просто посылая каждую секунду два пакета со случайными ключами шифрования. Вражеская точка доступа, приняв эти пакеты, решает, что произведена попытка несанкционированного доступа, и закрывает все соединения, чтобы не допустить использования сетевых ресурсов сторонним лицом. Уязвимость к DoSатакам на физическом уровне также высока - здесь никаких изменений по сравнению с WEP. А дела с атаками, направленными на получение ключа, намного хуже, хотя они не безнадежны. Роберт Московиц, технический директор ICSA Labs, опубликовал доклад, в котором описывается вот такая стратегия атаки на WPA-сети. Большинство програм-

мных реализаций WPA строят криптографический ключ для шифрования на основе введенного пользователем пароля и сетевого имени (либо MAC-адреса), которое является общедоступным. Информация, зашифрованная этим ключом, свободно передается по Сети. Методом брутфорса подбирается исходный пароль. В

Настройка WPA в Windows

|

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

||||

|

- |

|

|

|

|

|

d |

|

|||

|

F |

|

|

|

|

|

|

t |

|

||

|

D |

|

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

|

to |

|

|

|

|

|

|

|

|

|

Click |

|

|

|

|

|

|

||

w |

|

|

|

|

|

|

m |

||||

w |

|

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

||

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

|

-x cha |

|

|

|

|

||

данном случае пароль длиной менее 20-ти символов считается потенциально опасным. Конечно же, речь идет только о тех случаях, когда WPA используется в режиме preshared mode. Кроме того, WPA, так же как и WEP, не имеет защиты против "клонирования" точек доступа.

IEEE 802.11I - СЕМЬ БЕД, ОДИН ОТВЕТ?

Этого стандарта безопасности ждали. Очень долго и с большими надеждами. Наконец, после четырех лет ожидания, 24 июня 2004 года он был принят, и для определенных кругов это было событие года. Однако 802.11i во многом похож на WPA (поэ-

Этого стандарта безопасности ждали. Очень долго и с большими надеждами. Наконец, после четырех лет ожидания, 24 июня 2004 года он был принят, и для определенных кругов это было событие года. Однако 802.11i во многом похож на WPA (поэ-

ХАКЕРСПЕЦ 10(59) 2005

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-xcha |

|

|

|

|

||

Крутая направленная антенна

тому 802.11i иногда называют WPA2). |

дежно защищенное сетевое соеди- |

Однако есть несколько кардиналь- |

нение (RSNA). Добавлен механизм |

ных отличий. Во-первых, вместо RC4 |

CCMP, состоящий из связки алгорит- |

используется AES. Он появился сов- |

ма шифрования AES и кода CBC- |

сем недавно и обладает хорошей |

MAC. CCMP выполняет две важные |

криптостойкостью (на данный алго- |

задачи: обеспечение конфиденци- |

ритм пока нет известных атак), а его |

альности и аутентификация. В рам- |

симметрическая природа делает его |

ках стандарта 802.11i алгоритм CCMP |

достаточно быстрым. |

является обязательным, тогда как |

Появились такие понятия, как на- |

TKIP – опциональным (для совмести- |

дежно защищенная сеть (RSN) и на- |

мости со старыми устройствами). По- |

Стандарт 802.11i не умеет отклонять запросы на аутентификацию, поэтому точку доступа можно перегрузить.

23

жалуй, последнее важное отличие от WPA - поддержка быстрого роуминга между точками доступа. Если рассмотреть принципиальные отличия 802.11i от предыдущего протокола, становится понятно, что разница в степени защиты невелика. Можно констатировать тот факт, что 802.11i, скорее всего, не станет таким же универсальным и надежным средством защиты, каким когда-то стал VPN.

Уже сейчас можно назвать несколько типов атак, к которым WPA2 проявляет особую слабость:

Традиционные для беспроводных сетей атаки на физическом уровне.

Традиционные для беспроводных сетей атаки на физическом уровне.

Использование служебных фреймов для подмены MAC-адреса. Такая атака возможна благодаря тому, что при передаче служебной информации точка доступа и клиент не выполняют процедуру аутентификации.

Использование служебных фреймов для подмены MAC-адреса. Такая атака возможна благодаря тому, что при передаче служебной информации точка доступа и клиент не выполняют процедуру аутентификации.

Атаки посредством запросов IEEE 802.1x. Дело в том, что стандарт 802.11i не умеет отклонять запросы на аутентификацию, поэтому точку доступа можно перегрузить.

Атаки посредством запросов IEEE 802.1x. Дело в том, что стандарт 802.11i не умеет отклонять запросы на аутентификацию, поэтому точку доступа можно перегрузить.

ЕСТЬ ЛИ ЗАЩИТА В 802.11?

Ответ на вопрос заголовка – "да". На сегодняшний день связка "WPA+VPN" (а тем более WPA2+VPN") делает беспроводную сеть достаточно защищенной для передачи даже особо ценной информации. Однако многие ли устанавливают подобную защиту?

Ответ на вопрос заголовка – "да". На сегодняшний день связка "WPA+VPN" (а тем более WPA2+VPN") делает беспроводную сеть достаточно защищенной для передачи даже особо ценной информации. Однако многие ли устанавливают подобную защиту?

По данным исследования, проведенного лабораторией сетевой безопасности компании "ИнформЗащита", только 5% сетей в Москве используют технологии WPA или 802.11i. Более 2/3 сетей не защищено ничем! На остальных настроен дырявый WEP. Делай выводы. E

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-x cha |

|

Â Ç Ë Î Ì |

|

|||

|

|

|

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

Ì Î Á È Ë Ü Í Û É |

|

|

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

Â Ç Ë Î Ì |

-xcha |

|

|

|

|

||||

|

|

|

|

|

|

|

|

|||

24 WIRELESSECURITY МАЙСКИЕЖУКИ

Eto'o

МАЙСКИЕ ЖУКИ

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-x cha |

|

|

|

|

||

Ì Î Á È Ë Ü Í Û É

ЧАСТО ВСТРЕЧАЮЩИЕ СЛАБОСТИ И БАГИ 802.11 БЕСПРОВОДНЫХ УСТРОЙСТВ

Ìожно много писать об ошибках в протоколе WEP, использовании слабых ключей, перехвате воздушного трафика, атаках Man-in-the-Middle и прочей классике взлома Wi-Fi. Но обойти стороной тему ошибок в конкретных

устройствах, в конкретных реализациях стандартов – нельзя, хотя бы потому что ты, ломая беспроводные сети, всегда имеешь дело с конкретным девайсом, а не абстрактной моделью, знакомой только по описанию "на бумаге". И у каждого устройства свои слабости и баги, знать о которых нужно любому Wi-Fi-взломщику.

|

» |

ВОЗМОЖНЫЕ |

случается с девайсами D-Link - любим- |

свойственно, прежде всего, домаш- |

|||||||||||||||

|

СЛАБЫЕ МЕСТА |

чиками домашних пользователей. |

|

|

|

|

ним пользователям, которые всерь- |

||||||||||||

|

|||||||||||||||||||

|

|||||||||||||||||||

|

|

|

Думаю, мы сразу |

|

|

|

Условия атаки - доступ к устрой- |

|

|

|

|

ез считают, что во всей окрестности |

|||||||

|

|||||||||||||||||||

|

|

|

|

|

|||||||||||||||

|

|

|

|

|

|||||||||||||||

|

начнем с места в карь- |

ству через TCP/IP-сеть. Ты должен |

|

|

|

|

их дома только они такие прогрес- |

||||||||||||

|

|||||||||||||||||||

|

|||||||||||||||||||

|

ер и обсудим возмож- |

быть либо в одной кабельной сети, ли- |

сивные и их 802.11-сети ничего не уг- |

||||||||||||||||

ные места, в которых могут скры- |

бо должен подключиться через Wi-Fi. |

рожает. Но мы-то с тобой знаем, что |

|||||||||||||||||

|

ваться слабости и уязвимости. |

|

|

|

Цель атаки - административный |

|

|

|

|

это не так. Исторически сложилось |

|||||||||

|

|

|

|||||||||||||||||

|

|

|

|||||||||||||||||

|

|

Как ты знаешь, помимо Wi-Fi-карто- |

http-интерфейс. |

так, что самые дешевые и доступные |

|||||||||||||||

чек, существует и множество других, |

|

|

|

Описание. |

|

|

беспроводные устройства произво- |

||||||||||||

|

|||||||||||||||||||

|

|||||||||||||||||||

более независимых устройств: виде- |

|

|

|

|

|

|

|

|

|

|

дит фирма D-Link. Если ты обнару- |

||||||||

окамеры с портом 802.11, точки досту- |

|

|

Любое устройство с сетевым http- |

|

|

|

|

жил такую точку доступа, считай, что |

|||||||||||

па, беспроводные маршрутизаторы и |

интерфейсом администрирования |

тебе уже везет! А если у нее еще и |

|||||||||||||||||

|

умные пылесосы. Совершенно понят- |

поставляется с минимальным набо- |

|

|

|

|

стандартный SSID и отсутствует вся- |

||||||||||||

|

но, что оборудовать каждый такой |

ром предустановленных настроек, в |

|

|

|

|

|

|

кое шифрование, можешь смело ра- |

||||||||||

девайс набором устройств, необхо- |

том числе админские идентификато- |

|

|

|

|

|

доваться. Я недавно столкнулся |

||||||||||||

|

димым для удобной настройки и ад- |

ры (логин/пароль). Некоторые поль- |

именно с таким случаем, когда прос- |

||||||||||||||||

|

министрирования, очень дорого да и |

зователи по неизвестной мне причи- |

|

канировал окрестности своего жили- |

|||||||||||||||

обычно неудобно. В самом деле, до- |

не на протяжении долгого времени |

|

|

|

|

ща. Без проблем подключился к точ- |

|||||||||||||

|

вольно глупая затея - присобачить к |

не изменяют эти настройки, доверя- |

|

|

|

|

ке «», получил по DHCP сетевой ад- |

||||||||||||

|

точке доступа ЖК-экран и клавиату- |

ясь стандартным заводским. Это |

рес и сразу попробовал прителне- |

||||||||||||||||

|

ру. Так что большинство подобных |

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

устройств предоставляют удобный |

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

интерфейс для сетевого администри- |

"Если хотите безопасности при |

|||||||||||||||||

|

рования через http, а также SNMP. |

||||||||||||||||||

|

Действительно, интуитивно понят- |

|

|

|

использовании SNMP, не используйте |

||||||||||||||

|

ный web-интерфейс и красивый |

|

|

|

|||||||||||||||

|

|

|

|

этот протокол." |

|||||||||||||||

|

Wizard уже стали стандартом. Это, с |

|

|

|

|||||||||||||||

|

одной стороны, плюс - удобно и де- |

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||

шево, а с другой - минус: редкой ком- |

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||

|

пании удается соблюсти все крите- |

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||

рии информационной безопасности |

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||

при проектировании таких интер- |

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||

|

фейсов. Все начинается с банальщи- |

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

ны - со стандартных паролей к admin- |

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

зонам, ошибок в сценариях, багов в |

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

реализации SNMP, а заканчивается |

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

незащищенностью секретных дан- |

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

ных. Нередко встречаются также бо- |

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||

лее низкоуровневые ошибки - разно- |

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||

|

образные переполнения при обра- |

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||

ботке сетевых пакетов, ошибки в ра- |

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||

|

áîòå DHCP è ò.ä. è ò.ï. |

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

Практика позволяет познакомиться |

|

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

со всем этим и долго поддерживать |

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||

знакомство, и порой не нужно прила- |

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||

|

гать никаких усилий, чтобы получить |

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||

доступ к 802.11-устройству. |

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||

|

|

Доказательство - распространен- |

|

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

ность первой ошибки, о которой я |

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||

расскажу. |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||

СТАНДАРТНЫЕ ПАРОЛИ |

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||

|

|

|

Уязвимые устройства - все неа- |

|

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||

декватно настроенные. Чаще всего |

|

Работе с SNMP посвящена целая глава книги "Perl for system administration" |

|||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

ХАКЕРСПЕЦ 10(59) 2005

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|

|||

|

|

X |

|

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

|

||

|

F |

|

|

|

|

|

|

t |

|

||

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

|

o |

|||

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

|

w Click |

|

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

титься к 80-му порту точки доступа. |

||||

|

|

|

|

|

|

.c |

|

||||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

|

df |

|

|

n |

e |

|

|

||

|

|

|

|

-xcha |

|

|

|

|

|

||

Тут же выяснил, что там действительно висит некий web-сервер. Набрав в браузере http://192.168.1.1, я еще раз убедился, что передо мной роутер D- Link. Учитывая, что хозяева этого девайса не включили даже примитивного шифрования и не изменили SSID, я без раздумий ввел стандартную для D-LINK комбинацию "admin:admin" в форму аутентификации и получил доступ к админской панели. В итоге я стяжал доступ не только к халявному интернету, но и ко всему устройству: при определенном желании можно было даже увести логин/пароль от СТРИМ-аккаунта, не говоря уже о том, чтобы подменить DNS-серверы.

Чтобы попробовать этот прием в действии для устройств от других производителей, будет полезно ознакомиться со списком стандартных паролей сетевых устройств, который легко найти на www.phenoelit.de/dpl/dpl.html.

ОШИБКА УПРАВЛЕНИЯ ЧЕРЕЗ SNMP

Уязвимые устройства - Orinoco Residential Gateway и Compaq WL310.

Уязвимые устройства - Orinoco Residential Gateway и Compaq WL310.  Условия атаки - доступ к 192/UDP-

Условия атаки - доступ к 192/UDP-

порту.

Цель атаки - доступ к SNMP.

Цель атаки - доступ к SNMP.  Описание.

Описание.

SNMP - Simple Network Manager Protocol, простой протокол сетевого управления. Этот довольно старый протокол используется для удаленного управления сетевыми устройствами, в том числе беспроводным оборудованием. Беда в том, что и сам протокол обладает целым рядом недостатков, так еще и производители часто допускают нелепые ошибки. Тут уместно вспомнить ставшую уже крылатой фразу: "Если хотите безопасности при использовании SNMP, не используйте этот протокол." Не вдаваясь в подробности, расскажу, что указанные в заголовке точки доступа подвержены следующей атаке. Если атакующий пошлет на 192 UDP-порт пакет хитроумного содержания, уязвимая точка ответит на него цепочкой байт, среди которых будет содержаться идентификатор Community name, используемый в этой реализации SNMP для нехитрой аутентификации. Захват этого ключа, а вернее имени, позволит получить доступ к SNMP-ин- терфейсу устройства. Для реализации атаки необходимо передать пакет следующего содержания:

"\x01\x00\x00\x00\x70\x00\x00\x00\x00\x00\x00\x00"

"\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00"

"\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00"

"\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00"

"\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00"

"\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00"

"\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00"

"\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00"

"\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00"

25

Работе с SNMP посвящена целая глава книги "Perl for system administration"

amap в работе

Довольно глупая затея - присобачить к точке доступа ЖК-экран и клавиатуру.

"\x00\x00\x00\x00\x00\x00\x00\x00\x00" |

|

Здесь параметр Community name, |

|

||

|

|

необходимый для дальнейшей аутен- |

|

||

Уязвимое устройство должно отве- |

тификации, равен 0392a0. Далее уже |

|

|||

тить такой вот цепочкой байт: |

не составит особого труда написать |

|

|||

|

|

несложный эксплойт для устройства, |

|

||

01 01 00 00 00 00 00 00 |

00 00 00 00 00 00 00 00 |

например на Perl. Для этого языка су- |

|

||

................ |

|

ществует масса модулей, которые сде- |

|

||

00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 |

лают работу с протоколом удобнее. За |

|

|||

................ |

|

примером далеко ходить не нужно: |

|

||

00 00 00 00 00 60 1d 20 |

2e 38 00 00 18 19 10 f8 |

Net::SNMP - идеальный вариант. |

|

||

4f 52 69 4e 4f 43 4f 20 |

52 47 2d 31 31 30 30 20 |

|

|

|

|

30 33 39 32 61 30 00 00 |

00 00 00 00 00 00 00 00 |

DOS И НЕАВТОРИЗОВАННЫЙ |

|

||

02 8f 24 02 52 47 2d 31 |

31 30 30 20 56 33 2e 38 |

ДОСТУП |

|

||

33 20 53 4e 2d 30 32 55 |

54 30 38 32 33 32 33 34 |

|

|

Уязвимые устройства - Siemens |

|

|

|

|

|||

|

|

|

|||

32 20 56 00 |

|

SANTIS 50, Ericsson HN294dp, Dynalink |

|

||

|

|

RTA300W. |

» |

||

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-x cha |

|

Â Ç Ë Î Ì |

|

|||

|

|

|

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

Ì Î Á È Ë Ü Í Û É |

|

|

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

Â Ç Ë ÎÌ |

-xcha |

|

|

|

|

||||

|

|

|

|

|

|

|

|

|||

|

Ì Î Á È Ë Ü Í Û É |

|

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

X |

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

- |

|

|

|

|

|

d |

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

F |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

t |

|

||

|

|

|

|

|

|

|

|

|

|

|

|

P |

D |

|

|

|

|

|

|

|

|

o |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

NOW! |

r |

||||||

26 |

WIRELESSECURITY |

МАЙСКИЕЖУКИ |

|

|

|

|

|

BUY |

|

|

|||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

to |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

|

|

m |

|

|

|

|

|

|

|

|

|

|

|

|

/main/config.bin |

w Click |

|

|

|

|

|

|

o |

||||

|

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

. |

|

|

|

|

|

|

.c |

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

e |

|

|||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

p |

df |

|

|

|

g |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

n |

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

/main/profile.wlp?PN=ggg |

|

|

|

|

-x cha |

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

/main/event.logs |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

УЯЗВИМОСТЬ FORMAT STRING |

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Уязвимое устройство - 3COM |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

OfficeConnect 812. |

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Условия атаки - доступ к 80/TCP- |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

порту. |

|||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Цель атаки - реализация DoS-ата- |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

ки через format string. |

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Описание. |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

Как и положено, на 80-м порту уст- |

|||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

ройства висит http-сервис, предостав- |

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

ляющий доступ к админскому интер- |

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

фейсу. Если подключиться к устрой- |

|||

Бажный девайс 3Com ADSL 11g Wireless Router |

|

|

|

|

ству браузером, потребуется пройти |

|||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|