- •Оглавление

- •Вступительное слово

- •Введение

- •Фоновые знания

- •HTML инъекция

- •Описание

- •Примеры

- •Итоги

- •HTTP Parameter Pollution

- •Описание

- •Примеры

- •Итоги

- •CRLF-инъекция

- •Описание

- •Итоги

- •Cross Site Request Forgery

- •Описание

- •Примеры

- •Итоги

- •Уязвимости в логике приложений

- •Описание

- •Примеры

- •Итоги

- •Cross Site Scripting Attacks

- •Описание

- •Примеры

- •Итоги

- •SQL инъекции

- •Описание

- •Примеры

- •Итоги

- •Уязвимости Открытого Перенаправления (Open Redirect)

- •Описание

- •Примеры

- •Итоги

- •Захват поддомена

- •Описание

- •Примеры

- •Выводы

- •Уязвимость XML External Entity

- •Описание

- •Примеры

- •Удаленное выполнение кода

- •Описание

- •Примеры

- •Итоги

- •Инъекция в шаблоны

- •Описание

- •Примеры

- •Итоги

- •Подделка запроса на стороне сервера (Server Side Request Forgery)

- •Описание

- •Примеры

- •Итог

- •Память

- •Описание

- •Нарушение целостности памяти

- •Примеры

- •Итоги

- •Приступаем к работе

- •Сеть, Поддомен и сбор ключевой информации

- •Просмотр и понимание приложения

- •Идентифицируйте используемые технологии

- •Погружаемся глубже для поиска уязвимостей

- •Отчёты об уязвимостях

- •Прочитайте рекомендации по раскрытию информации.

- •Добавьте деталей. Затем добавьте больше деталей.

- •Подтвердите уязвимость

- •Проявляйте уважение к компании

- •Вознаграждения

- •Слова напутствия

- •Инструменты Белого Хакера

- •Burp Suite

- •Knockpy

- •HostileSubBruteforcer

- •sqlmap

- •Nmap

- •Shodan

- •What CMS

- •Nikto

- •Recon-ng

- •Wireshark

- •Bucket Finder

- •Google Dorks

- •IPV4info.com

- •Плагины Firefox

- •Ресурсы

- •Онлайн обучение

- •Платформы выплаты вознаграждений за поиск багов

- •Дальнейшее чтение

- •Рекомендованные блоги

- •blog.it-securityguard.com

- •Словарь

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-xcha |

|

|

|

|

||

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-x cha |

|

|

|

|

||

Память

Описание

Переполнение буфера

Переполнение буфера это ситуация, когда программа, записывая данные в буфер или другую область памяти, имеет больше информации для записи, чем фактически отведено для таких операций в памяти. Это можно сравнить с формой для заморозки льда. Допустим у вас есть форма на 12 кубиков, вам нужно заполнить 10. Вы перестарались и налили больше воды, заполнив не 10, а 11 кубиков, тем самым переполнили буфер ледяных кубиков.

Переполнение буфера сподвигает программу к нестабильному поведению в лучшем случае, и к образованию серьёзных уязвимостей в защите - в худшем. Это происходит потому что при переполнении буфера уязвимая программа начинает переписывать неповрежденную информацию данными, получение которых не было предусмотрено, и эти данные могут быть вызваны позднее. Если такое произойдёт, переписаный злоумышленником код может делать совершенно другие вещи, нежели были в задумке разработчиков, что повлечет за собой ошибку. Также враждебно настроенный хакер может использовать переполнение памяти чтобы написать и исполнить вредоносный код.

Здесь мы можем видеть наглядный пример от Apple :

https://developer.apple.com/library/mac/documentation/Security/Conceptual/ SecureCodingGuide/Articles/BufferOverflows.html

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-xcha |

|

|

|

|

||

Память

144

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-x cha |

|

|

|

|

||

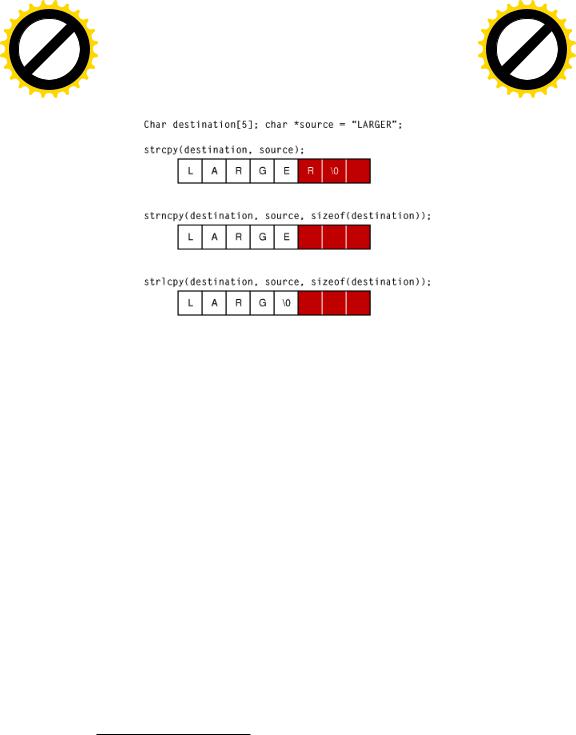

Пример переполнения буфера

В первом примере показана потенциальная возможность переполнения буфера. Реализация метода strcpy такова, что он принимает строку “Larger” и записывает её в память, игнорируя выделенное этой информации место (белые клеточки) и записывая в неопределенную для этих данных память (красные клеточки).

Считывание данных из-за пределов

Помимо записи информации за пределы выделенной памяти, ещё одной уязвимостью может скрываться в считывании информации из-за границ этой памяти. Смысл такого переполнения буфера в том, что с памяти считывается информация, доступа к которой у буфера быть не должно.

Один из недавних известных примеров уязвимости с чтением данных из-за границ дозволенной памяти - это баг OpenSSL Hearthbleed, обнаруженный в апреле 2014 года. К моменту обнаружения примерно 17% (500тыс) защищённых серверов, удостоверенных сертификатом, могли быть уязвимы к атакам. (https://en.wikipedia.org/wiki/Heartbleed ).

https://en.wikipedia.org/wiki/Heartbleed

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-xcha |

|

|

|

|

||

Память

145

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-x cha |

|

|

|

|

||

Hearthbleed мог использоваться для кражи приватных ключей с сервера, информации о сессиях, паролей и т.д. Всё это приводилось в действие отправлением сообщения “Heartbeat Request” серверу, в ответ на которое сервер посылал абсолютно идентичный ответ отправителю. Этот ответ мог иметь параметр длины. Это вызывало уязвимость, позволяющую атаковать память, выделенную для сообщения, основываясь на параметре длины, но не учитывая реальный размер сообщения.

В результате, сообщение Heartbeat использовалась путём отправки маленького сообщения с большим параметром длины, которое считывалось уязвимыми получателями и использовалось для чтения памяти, расположенной за пределами того, что было выделено для сообщений. Вот изображение из Википедии:

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-xcha |

|

|

|

|

||

Память

146

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-x cha |

|

|

|

|

||

Пример Heartbleed

В этой книге не будет более детально рассматриваться переполнение буфера, считывание информации из-за границ выделенной памяти и Hearthbleed, однако если вас это заинтересовало и есть желание узнать больше - вот несколько хороших ресурсов:

Apple Documentation

Apple Documentation

https://developer.apple.com/library/mac/documentation/Security/Conceptual/ SecureCodingGuide/Articles/BufferOverflows.html

https://developer.apple.com/library/mac/documentation/Security/Conceptual/ SecureCodingGuide/Articles/BufferOverflows.html

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|

|||

|

|

X |

|

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

r |

|

||

P |

|

|

|

|

|

NOW! |

o |

|

|||

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

|

||||

|

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

|

. |

|

|

|

|

|

.c |

|

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

|

df |

|

|

n |

e |

|

Память |

||

|

|

|

|

-xcha |

|

|

|

|

|

||

Wikipedia Buffer Overflow Entry

Wikipedia Buffer Overflow Entry

Wikipedia NOP Slide ¹

Wikipedia NOP Slide ²

Open Web Application Security Project ³

Open Web Application Security Project

Heartbleed.com

Heartbleed.com

https://en.wikipedia.org/wiki/Buffer_overflowhttps://en.wikipedia.org/wiki/Buffer_overflow ¹https://en.wikipedia.org/wiki/NOP_slide ²https://en.wikipedia.org/wiki/NOP_slide ³https://www.owasp.org/index.php/Buffer_Overflowhttps://www.owasp.org/index.php/Buffer_Overflowhttp://heartbleed.com

http://heartbleed.com

147

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-x cha |

|

|

|

|

||