книги хакеры / Курс_по_кибер_безопастности_Секреты_хакеров

.pdf

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-xcha |

|

|

|

|

||

107. Операционная система Qubes

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-x cha |

|

|

|

|

||

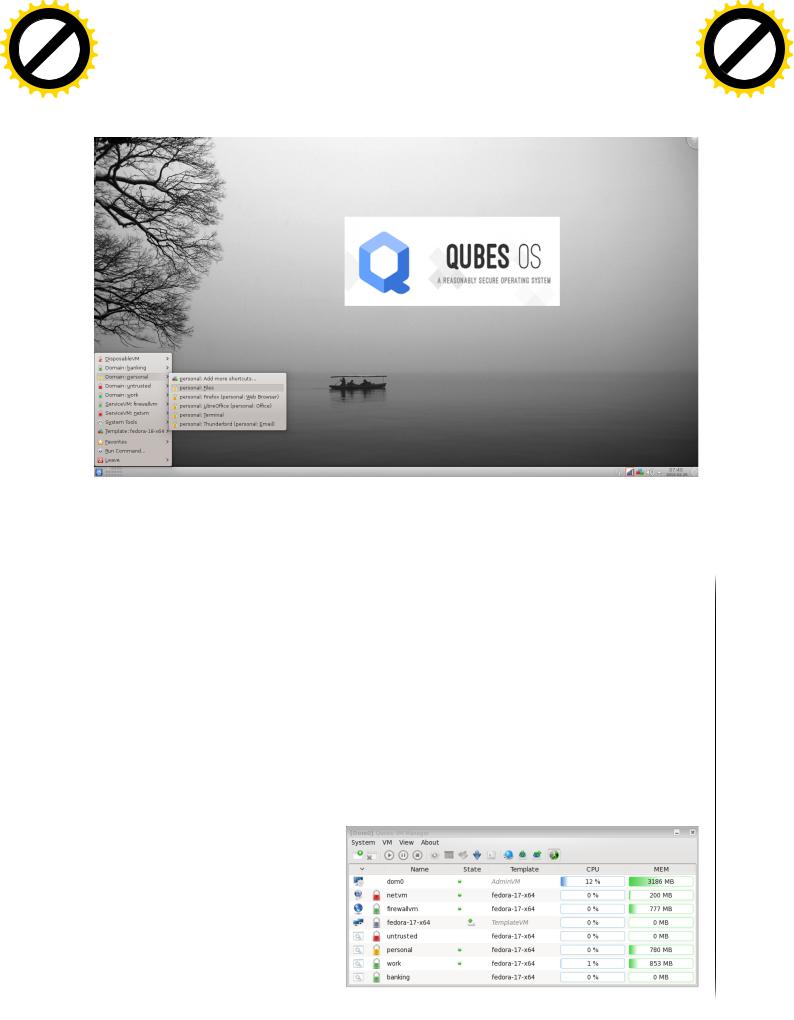

Это рабочий стол операционной системы Qubes. По моему мнению, это наилучшая десктопная операционная система для обеспечения безопасности через изоляцию и компартментализацию. Она по-прежнему находится на раннем этапе своего развития в качестве операционной системы, но концепция, лежащая в ее основе, великолепна.

Qubes - это свободная и открытая операционная система, разработанная для обеспечения надежной защиты настольных компьютеров, но не серверов. Qubes основана на гипервизоре Xen, X Window System и Linux.

Она использует виртуализацию для реализации доменов безопасности посредством изоляции и компартментализации. Это хорошо, потому что виртуализация снижает количество интерфейсов между доменами безопасности, но несмотря на это позволяет доменам безопасности сосуществовать и коммуницировать. Представьте, что на "железе" вашего лэптопа запущен гипервизор первого типа Xen с каким-нибудь ядром Linux и дополнительным кодом для поддержания связи между имеющимися виртуальными машинами, плюс ряд дополнительных средств обеспечения безопасности - это и будет

Qubes.

Пользовательские окружения или индивидуальные виртуальные машины основаны на

Fedora, Debian, Arch Linux,

Whonix, Microsoft Windows и

некоторых других системах при помощи так называемых шаблонов Qubes. Эта операционная система похожа на все осталь-

ные в том плане, что ее нужно скачивать и устанавливать на лэптоп или десктоп, и хотя ее установка занимает часа три, она нереально крутая.

3

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-xcha |

|

|

|

|

||

https://www.qubes-os.org/downloads/

На данный момент это последняя версия, доступная для загрузки. Есть еще Live CD версия, которую можно скачать здесь, если есть желание опробовать ее. На момент снятия видео Live CD не содержала актуального функционала, доступного в версии с полной установкой, но с ее помощью можно хотя бы потестировать систему, проверить, работает ли она на вашем оборудовании. Учтите, что мне не доводилось использовать Live CD версию или даже устанавливать ее для работы на виртуальных машинах, на какую-либо виртуальную машину, так что вам придется попробовать поработать с ней на "голом железе".

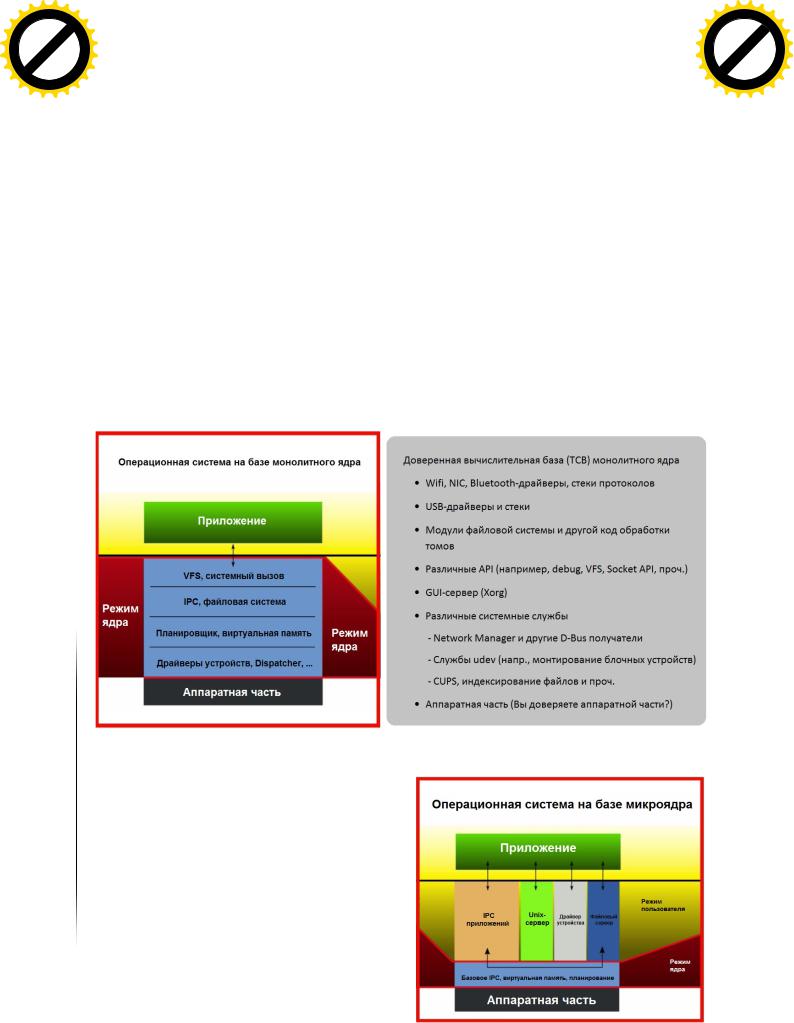

Давайте поговорим об архитектуре ядра на минуту. Итак, большинство операционных систем, Unix, Linux, BSD, используют архитектуру монолитного ядра, что подразумевает множественные запуски кода с привилегиями высокого уровня, это называется доверенной вычислительной базой или TCB. Доверенная вычислительная база или среда - это все аппаратные средства, встроенное программное обеспечение и/или компоненты программного обеспечения, являющиеся критичными для безопасности системы, все это составляет доверенную вычислительную базу.

Если баги в безопасности или компрометация возникают внутри доверенной вычислительной базы, это с большой долей вероятности поставит под угрозу безопасность системы в целом. Уязвимости в ядре особенно опасны, устранение уязвимостей в ядре собенно критично.

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-x cha |

|

|

|

|

||

Что мы видим здесь, это примеры компонентов доверенной вычислительной базы монолитного ядра, которым вам приходится доверять. Они составляют поверхность

атаки на монолитное ядро, так что чем меньше доверенная вычислительная база, тем лучше для безопасности, тем меньше поверхность атаки. Итак, почему все это имеет отношение к Qubes? Что ж, в отличие от VMware или VirtualBox, которые запускаются прямо в операционной системе типа

Windows или Debian, работа Qubes основана на использовании Xen, это гипервизор первого типа, работающий на "железе". Qubes использует микроядро в качестве кода для обеспечения изоляции, что уменьшает поверхность для атаки. Меньше кода - значит меньше потенциальных багов в безопаснос-

4ти, значит меньше потенциальных возможностей для компрометации, во всяком случае, это в теории, и это хорошая теория.

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-xcha |

|

|

|

|

||

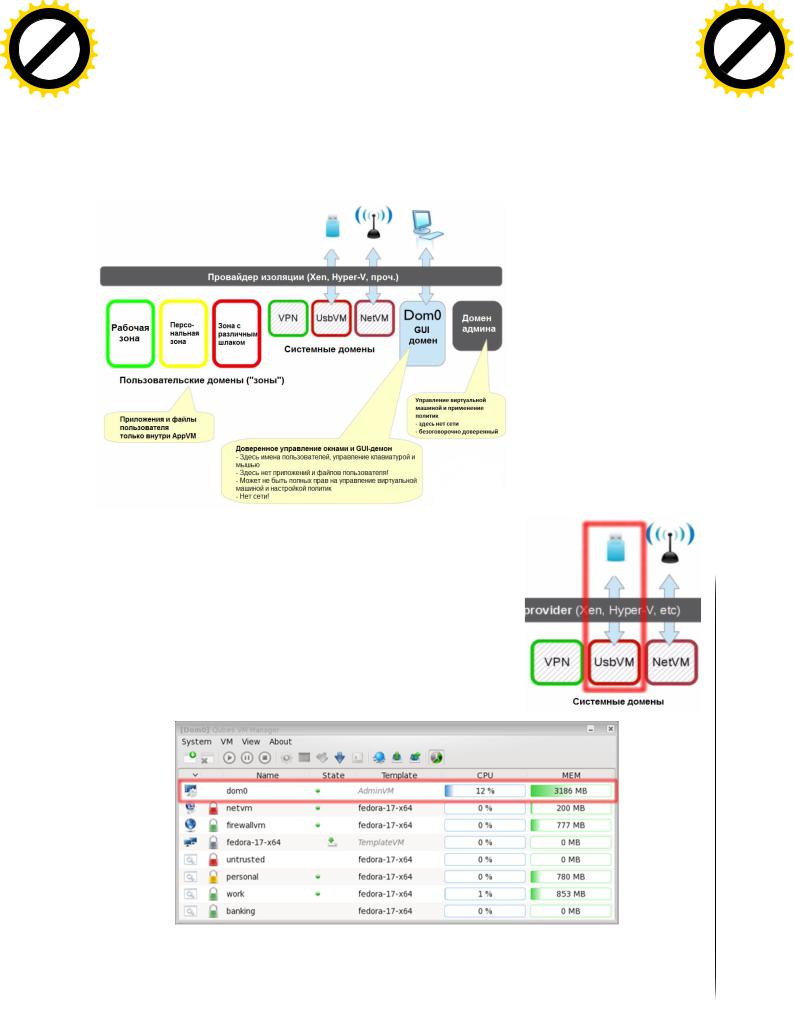

Атакующий должен суметь скомпрометировать непосредственно гипервизор Xen, чтобы скомпрометировать систему в целом, что гораздо труднее осуществить, чем про- никнуть на хост из виртуальной машины второго типа наподобие VMware или VirtualBox. При использовании гипервизора первого типа, который, например, используется для Qubes, нет полноценной хостовой операционной системы, которую можно скомпрометировать. Это преимущество в безопасности, которым обладает Qubes по

сравнению с VMware или VirtualBox.

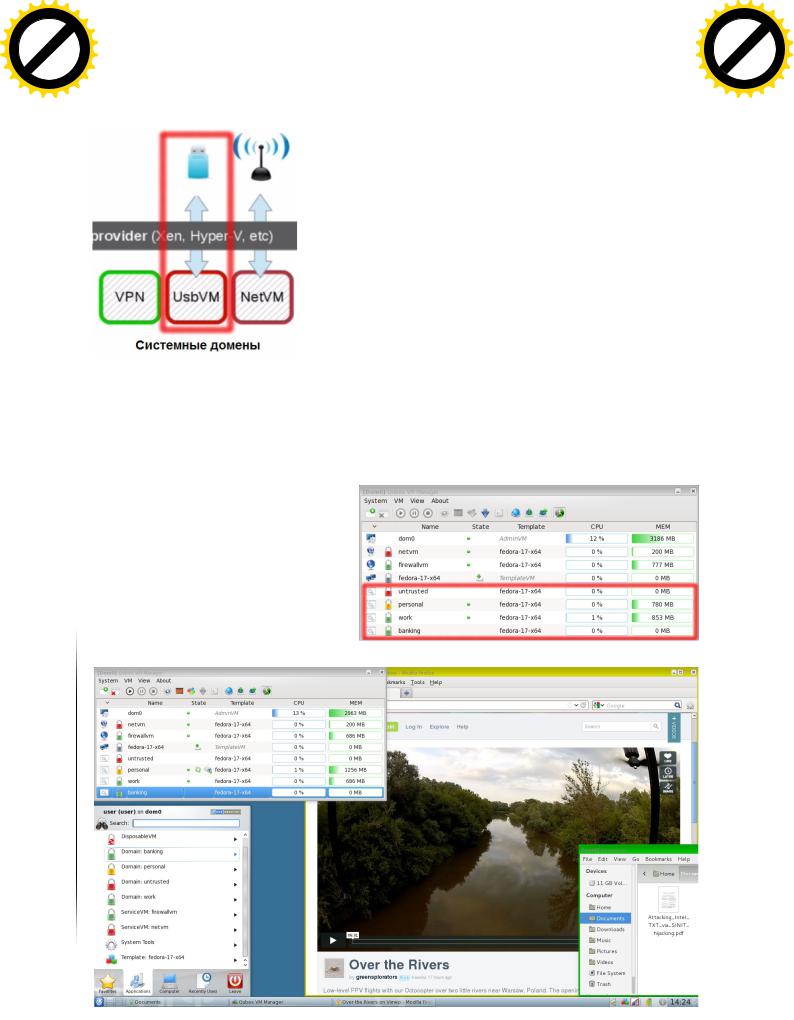

Давайте поговорим об архитектуре системы и различных виртуальных машинах. Qubes реализует домены безопасности при помощи различных виртуальных машин, которые обеспечивают изоляцию и компартментализацию.

Каждый из этих блоков представляет собой отдельную виртуальную машину и различные домены безопасности. Хостовая операционная система не используется, так как Xen - это гипервизор на "железе".

Давайте для начала посмотрим на гипервизор Xen и административный домен, или GUI-домен, вот он - Dom0, а вот он в интерфейсе.

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-x cha |

|

|

|

|

||

Хостовый домен или Dom0 - это интерфейс или GUI для всего остального, это то, что |

|

вы видите, когда залогиниваетесь. Dom0 управляет графическими устройствами, а также |

|

устройствами ввода данных типа клавиатур и мыши. Благодаря Dom0 вы видите все это, |

|

этот рабочий стол. Он используется для запуска X-сервера, который отображает этот ра- |

|

бочий стол пользователя, и для запуска менеджера окон, который позволяет пользовате- |

|

лю запускать и останавливать приложения и управлять окнами. |

5 |

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-xcha |

|

|

|

|

||

|

|

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|

||||

|

|

|

X |

|

|

|

|

|

|

|

|||

|

|

- |

|

|

|

|

|

|

d |

|

|||

|

|

F |

|

|

|

|

|

|

|

|

t |

|

|

|

|

D |

|

|

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

|

|

r |

||

|

P |

|

|

|

|

|

|

NOW! |

o |

||||

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

BUY |

|

|

||||

|

|

|

|

|

|

to |

|

|

|

|

|

|

|

|

w Click |

|

|

|

|

|

|

m |

|||||

|

|

|

|

|

|

|

|

||||||

|

w |

|

|

|

|

|

|

|

|

|

|

|

|

Принципиально и для обеспечения безопасности, Dom0 не соединен с сетью, у него |

|

w |

|

|

|

|

|

|

|

|

|

o |

|

|

. |

|

|

x h |

|

|

|

.c |

|

||||

|

|

p |

d |

|

|

|

e |

|

|||||

|

|

|

|

f- |

|

|

g |

|

|

|

|||

|

|

|

|

|

c an |

|

|

|

|

||||

настолько мало коммуникаций с другими доменами, насколько это возможно, с целью минимизации возможностей атаки из скомпрометированной виртуальной машины. Как вы можете заметить, он использует KDE по умолчанию и даже если бы, к примеру, в этой KDE имелся бы баг, Dom0 недосягаем для атакующего, поскольку нет соединения с ним по сети, вы можете лишь видеть его в действии.

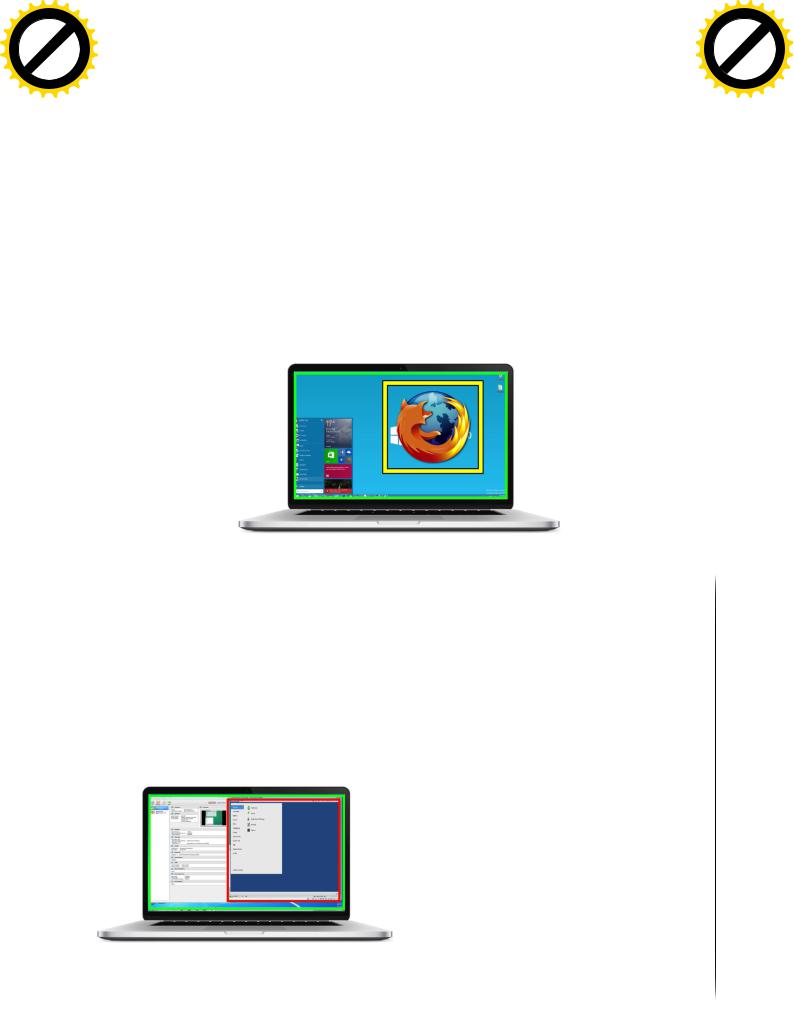

Поскольку у Dom0 нет доступа в сеть, нужно обновлять лишь несколько компонентов, которые администратор может установить из командной строки. Для просмотра запущенных приложений в каждой виртуальной машине домена, Qubes предоставляет средство просмотра приложений. Это может привести к ложному ощущению у пользователя, что приложения исполняются непосредственно на рабочем столе, как видно здесь. Но по факту, приложения запускаются в отдельных виртуальных машинах.

Например, это окно, видим окно в желтой рамке, то, что внутри него, запущено в персональной виртуальной машине, а окно в зеленой рамке запущено в рабочей виртуальной машине, но благодаря средству просмотра окон в Dom0, у вас создается ошибочное впечатле-

ние, что эти окна всего лишь отдельные окна внутри операционной системы, но на деле они представляют собой полноценные отдельные операционные системы в составе виртуальной машины, которые изолированы друг от друга при помощи Xen и Qubes.

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-xcha |

|

|

|

|

||

|

|

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|

||||

|

|

|

X |

|

|

|

|

|

|

|

|||

|

|

- |

|

|

|

|

|

|

d |

|

|||

|

|

F |

|

|

|

|

|

|

|

|

t |

|

|

|

|

D |

|

|

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

|

|

r |

||

|

P |

|

|

|

|

|

|

NOW! |

o |

||||

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

BUY |

|

|

||||

|

|

|

|

|

|

to |

|

|

|

|

|

|

|

|

w Click |

|

|

|

|

|

|

m |

|||||

|

|

|

|

|

|

|

|

||||||

|

w |

|

|

|

|

|

|

|

|

|

|

|

|

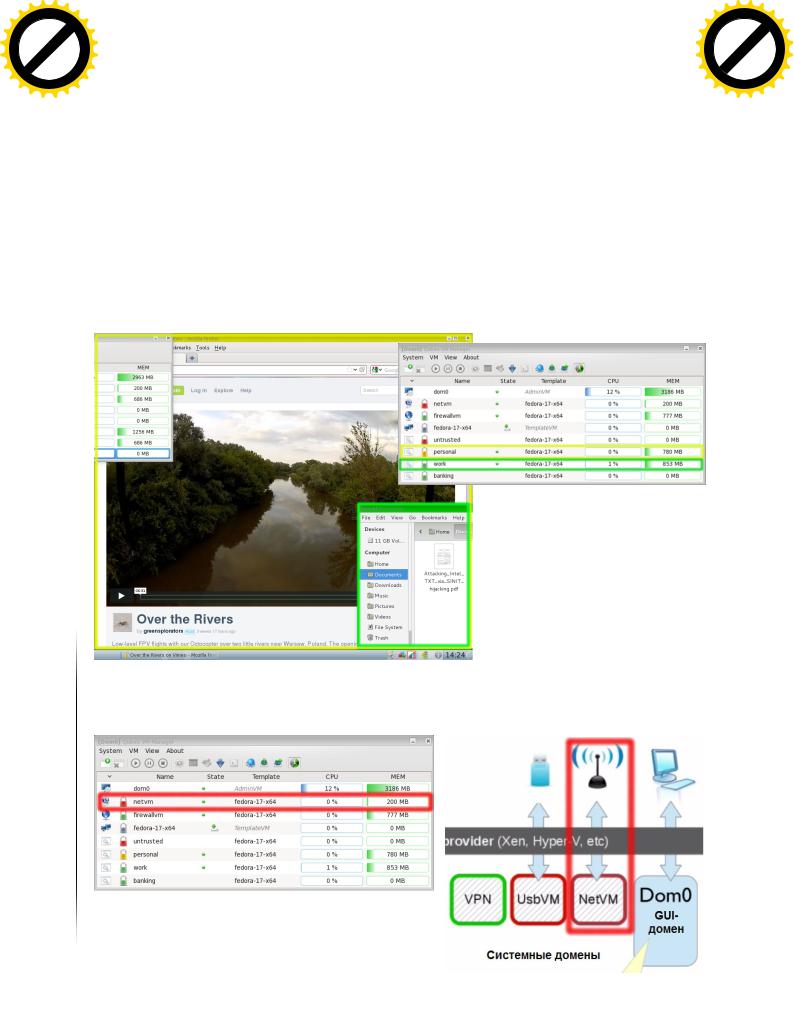

Есть сетевая виртуальная машина или NetVM, видим ее здесь. Также она представле- |

|

w |

|

|

|

|

|

|

|

|

|

o |

|

|

. |

|

|

x h |

|

|

|

.c |

|

||||

|

|

p |

d |

|

|

|

e |

|

|||||

|

|

|

|

f- |

|

|

g |

|

|

|

|||

|

|

|

|

|

c an |

|

|

|

|

||||

на на этой схеме, NetVM. Работа с сетью происходит в отдельной виртуальной машине, что великолепно, поскольку уровень сетевого взаимодействия является критичным компонентом для обеспечения безопасности коммуникаций. Эта виртуальная машина защищает вас от эксплойтов, от вещей типа WiFi или Ethernet-драйверов, пакетов протоколов или, к примеру, вашего DHCP-клиента, и вы также можете использовать ее для изоляции вашего VPN, и сделать его доступным для других виртуальных машин.

Я имею ввиду, что сетевая виртуальная машина обеспечивает работу VPN, а другие ваши виртуальные машины тунеллируются через нее. Это предотвращает утечку данных.

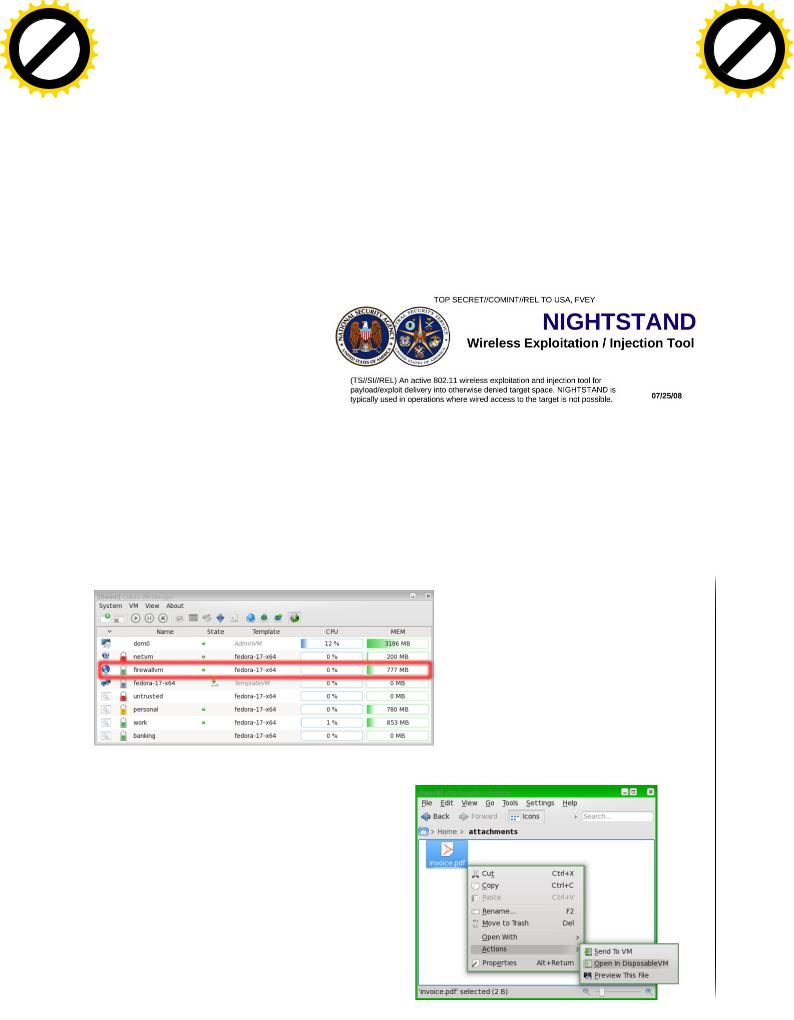

Вспомните систему Nightstand из каталога ANT Агентства Нацбезопасности. Если, как там заявлено, если мы представим, что в ней содержится определенный драйвер Wi-Fi или эксплойт к уязвимости стека протоколов, который она имеет возможность применить, если вы используете

обычную операционную систему типа Windows, Debian, OS X, Linux, то все - конец игры, если у них есть эксплойт данного типа.

В случае использования Qubes, поскольку есть изоляция сети в виртуальной машине, эксплойтом подобного типа будет скомпрометирована лишь сетевая виртуальная машина. Атакующему придется выполнить эскалацию своей атаки, чтобы проникнуть в другие домены или другие виртуальные машины. Так что, это великолепная идея - держать вашу сеть на отдельной виртуальной машине, на деле, это было бы здорово для всех операционных систем. Это требует наличия на вашем железе блока управления памятью для операций ввода-вывода IOMMU, также известного как Intel VT-d.

Есть виртуальная машина-файр- вол, которая обеспечивает работу правил брандмауэра между сетевой виртуальной машиной и остальными доменами, так чтобы вы могли настраивать протоколы, источники, пункты назначения и прочее для коммуникации между доменами.

Есть одноразовые виртуальные машины. Как можно догадаться из названия, после их использования они удаляются. Как правило они используются для одиночных приложений типа средства просмотра, редактора илибраузера. Вы можете открыть подозрительное вложение с полной безопасностью или работать в интернете без сохранения любой локальной истории и предотвращая отслеживание.

Это отличная фича, мне она нравится. Вы просто нажимаете правой кнопкой мыши на файл и выбираете "Открыть при

помощи одноразовой виртуальной машины".

7

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-xcha |

|

|

|

|

||

|

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

|

X |

|

|

|

|

|

|||

|

|

- |

|

|

|

|

|

d |

|

||

|

|

F |

|

|

|

|

|

|

t |

|

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

r |

||

|

P |

|

|

|

|

|

NOW! |

o |

|||

Но это больше предназначено для минимизации угроз типа вредоносных программ и |

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

||||

|

|

|

|

|

|

|

|

|

|

||

противодействия отслеживанию, нежели чем для защиты от локальной компьютерно-w |

|

|

to |

|

|

|

|

|

|||

|

w Click |

|

|

|

|

|

|

||||

технической экспертизы, которую вы получаете в случае использования амнезической |

|

|

|

|

|

o |

m |

||||

|

w |

|

df-x chan |

|

|

||||||

|

. |

.c |

|

||||||||

|

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

|

|

|

|

|

|

e |

|

|

операционной системы Tails.

Вы можете использовать опциональную виртуальную машину UsbVM, это защитит операционную систему от вещей типа вредоносных флешек BadUSB, подключаемых к лэптопу или устройству. UsbVM обрабатывает в песочнице все USB-драйверы и стек USB, защищая вас от BadUSB. Данные затем могут быть аккуратно экспортированы из выбранных устройств в другие виртуальные машины приложений AppVM.

Виртуальные машины приложений или AppVM. AppVM - это виртуальные машины, используемые для хостинга приложений типа вашего веб-браузера, почтового клиента, средства просмотра PDF, и так далее. Каждая AppVM основана на шаблоне операционной системы, по умолчанию это Fedora, минимальный шаблон.

https://www.qubes-os.org/doc/

Прочие включают, как можете увидеть по этой ссылке, Debian, Arch Linux, Ubuntu, Whonix, последний состоит из двух виртуальных машин: рабочей станции и шлюза. Также вы можете использовать Windows, чтобы запускать офисные приложения, Word, Excel или другие вещи, запускаемые под Windows.

Для обеспечения работы этих доменов безопасности приложения помещаются в отдельные виртуальные машины приложений, AppVM. Здесь вы можете увидеть примеры доменов безопасности: банкинг, персональный, недоверенный, рабочий и так далее.

8

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-xcha |

|

|

|

|

||

По причине того, что вы здесь видите, этого средства для просмотра приложений, создается иллюзия, что они запущены на одной и той же машине, но в реальности они представляют собой разделенные виртуальные машины. Вы можете одновременно запу- стить недоверенный браузер на сайте hack.me и браузер для банкинга. Любой эксплойт из недоверенного браузера никоим образом не сможет повлиять на виртуальную машину для банкинга.

Каждый домен безопасности помечается цветом, можете увидеть здесь, каждое окно выделяется цветом того домена, которому оно принадлежит. Здесь желтая рамка, это персональный домен безопасности, видим его слева. Здесь зеленая рамка, это рабочий домен. Так что всегда визуально понятно, к какому домену относится конкретное окно.

Также имеется возможность защищенным образом производить операции копирования и вставки между виртуальными машинами, защищенно копировать и перемещать файлы между виртуальными машинами, защищенно работать по сети между виртуальными машинами и интернетом.

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-x cha |

|

|

|

|

||

https://www.qubes-os.org/doc/whonix/

Qubes обладает встроенной интеграцией с TOR. Шаблоны с рабочей станцией и шлюзом Whonix поставляются в комплекте с Qubes, и это великолепная опция для использования TOR и предотвращения утечек. Вы получаете преимущества приватности и анонимности Whonix, а также безопасность хоста посредством изоляции и компартментализации в Qubes. Это очень хорошее решение.

Аппаратная часть. Благодаря своей архитектуре, Qubes обладает уровнем устойчивости перед вредоносным оборудованием: аппаратные закладки, USB-драйверы, badBIOS, диски и SATA-контроллеры.

https://www.qubes-os.org/doc/split-gpg/

Qubes также обладает рядом других средств обеспечения безопасности, своего рода дополнительные преимущества. Вы можете разделить закрытые ключи GPG для их защиты, есть функционал для этого. Также имеется конвертер PDF, чтобы можно было действительно доверять PDF-файлам. И я уверен, что по мере развития операционной системы будут добавляться другие средства безопасности. https://www.qubes-os.org/hcl/

Итак, все это звучит здорово, не так ли? А какие есть недостатки? Что может остановить вас от установки этой системы прямо сейчас? Что ж, во-первых, одной из основных проблем с Qubes является нехватка аппаратной поддержки. У меня есть несколько лэптопов, и чтобы запустить Qubes на моем Sony Vaio, мне пришлось перепрошить BIOS, это достаточно пугающая перспектива для большинства людей, даже для технически подкованных людей, поскольку эта процедура может поломать ваш лэптоп.

Для извлечения максимума преимуществ от всех имеющихся классных средств безопасности, вам потребуется процессор, который поддерживает технологию виртуализации, включая Intel VT-x или AMD-V, видим их в списке совместимых устройств, а также Intel VT-d или IOMMU, видим их здесь. Вдобавок, нужен BIOS с доверенным платформенным модулем (TPM) для защиты от атак типа Evil Maid ("Злая горничная"). Вам также потребуется быстрый процессор и много оперативной памяти, если вы собираетесь запускать несколько виртуальных машин.

Другая проблема связана с производителями. Зачастую они вносят изменения в аппаратные части компьютеров, лэптопов или устройств на протяжении срока службы этих устройств без предупреждения, при этом данные модели сохраняют свои номера. А Qubes пользуется преимуществами тех средств, которые обычно не предлагаются вендорами, так что вы не можете быть уверенными в том, будет ли лэптоп, который вы собираетесь приобрести, поддерживать нужные вам возможности. Это явный барьер на пути любого нового пользователя и он отталкивает людей.

https://www.qubes-os.org/downloads/

Я рекомендую Live USB для тестирования Qubes, чтобы вы могли проверить, будет ли она работать на вашем "железе". Если вы раздумываете приобрести лэптоп, то взгляните на список совместимых устройств, чтобы найти образцы тех устройств, которые 9 полностью или частично поддерживают Qubes. Этот список растет, и сейчас с ним

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-xcha |

|

|

|

|

||

10

гораздо легче разобраться, они навели в нем порядок, раньше здесь все было немного запутано. На данный момент здесь все довольно неплохо организовано, и вы можете довольно ясно увидеть, что работает с Qubes, а что нет, здесь также добавлены комментарии по поводу того, что им нужно было сделать, чтобы устройство могло работать с Qubes.

Однако обратите внимание, этот список поддерживается со стороны сообщества, следует понимать, что он не на 100% точный. Список довольно-таки длинный, гораздо длиннее, чем он был, когда я в последний раз его просматривал, а это было несколько месяцев назад. И собственно говоря, вот модель, на которой у меня работает Qubes. И да, здесь как раз говорится о том, что необходимо перепрошить BIOS для работы с Qubes.

Вы можете заметить, что здесь довольно-таки много моделей, поддерживающих Qubes, некоторые из них достаточно дешевые. Можно раздобыть какой-нибудь старенький лэптоп в районе $150, $200, в этом районе. Также есть группа Google для Qubes, можно найти ответы на вопросы, какое "железо" поддерживает Qubes и как настроить его для работы.

И мне кажется, я уже упоминал об этом, Qubes не работает в виртуальной машине, или же я не смог запустить ее в виртуальной машине, так что вам придется устанавливать ее на "голое железо" или опробовать Live USB, опцию с Live CD.

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-x cha |

|

|

|

|

||

https://www.qubes-os.org/doc/certified-laptops/

На момент записи видео есть один сертифицированный Qubes лэптоп, это Librem 13, на ваших экранах, вы можете приобрести его с предустановленной Qubes. Этот ноутбук ориентирован на обеспечение приватности, я помню, как проводилась его краудфандинговая кампания. Вы может пойти и купить этот ноутбук, но они не такие дешевые, как видите, $1,499. Но понятно, причина в том, что ноутбук нишевый, сфокусирован на обеспечении приватности. Ознакомьтесь с информацией на их сайте, если интересно. В списке совместимого оборудования вы можете найти лэптопы гораздо более дешевые, если вам действительно хочется попробовать и начать работу с Qubes.

Другой вопрос для рассмотрения: может возникнуть проблема с производительностью и совместимостью при использовании Qubes, особенно если вы собираетесь использовать одно устройство. Вы не сможете запускать игры или программы с высокими требованиями в виртуальных машинах, если только у вас не очень мощная машина, это попросту не будет настолько хорошо работать, как на нативной машине или той же самой нативной машине без виртуальных машин. Так что этот лэптоп, возможно, придется использовать только для работы, персональных нужд и безопасности, это не будет производительный лэптоп или производительное устройство.

Итак, каковы мои основные выводы? Что ж, эта операционная система по-прежнему находится на ранней стадии своего развития, но с подходящим "железом" она предлагает ряд не имеющих аналогов возможностей по обеспечению безопасности для любого, обладающего минимальными техническими знаниями, для достижения преимуществ от их использования.

Она не спроектирована, как Tails, для предотвращения локальной компьютернотехнической экспертизы, она предназначена для тех из вас, кого волнует эксплуатация уязвимостей. Несмотря на то, что в ней есть одноразовые виртуальные машины, они больше предназначены для удаления угрозы, чем для противодействия локальной ком- пьютерно-технической экспертизе.

Это платформа для безопасности, предотвращения эксплуатации и изоляции. Это, пожалуй, лучшая платформа для безопасности, на которой можно хостить другую защищенную операционную систему. Будем надеяться, что проблемы совместимости с оборудованием будут разрешаться, и я думаю, так оно и будет. Qubes ожидает светлое будущее.

Я рекомендую вам попробовать поработать с ней, использовать ее, особенно, если у вас имеется высокая потребность в безопасности, приватности и анонимности.

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-xcha |

|

|

|

|

||

|

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

|

X |

|

|

|

|

|

|||

|

|

- |

|

|

|

|

|

d |

|

||

|

|

F |

|

|

|

|

|

|

t |

|

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

r |

||

|

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

|

to |

|

|

|

|

|

|

https://www.qubes-os.org/video-tours/ |

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

||||||

|

w |

|

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

|

-x cha |

|

|

|

|

||

И в заключение, буквально за несколько дней до записи этого видео, ребята из команды Qubes зарелизили эти видео-туры по Qubes. Это инструкции по использованию Qubes, посмотрите их, они также есть на YouTube, их довольно-таки много и они достаточно хороши, так что спасибо команде Qubes за великолепную операционную систему, продолжайте в том же духе.

108. Изоляция и компартментализация доменов безопасности

Вам нужно осознанно подумать над использованием доменов безопасности теперь, когда мы изучили множество способов их реализации наряду с изоляцией и компартментализацией. Вам стоит подумать, как разделить ваши домены. Это может быть наличие элементарно рабочего домена и персонального домена, или доверенного и недоверенного домена. Домены будут основаны на риске, обстоятельствах, ваших противниках и вашей модели угроз.

Давайте обсудим некоторые примеры, основанные на различных сценариях использования. Допустим, человеку нужна удобная и простая операционная система, окружение для выполнения большей части задач типа создания документов. Нет желания чрезмерно обременять себя вопросами безопасности. В этом случае можно использовать Mac OS X на лэптопе со всеми включенными необременительными настройками безопасности.

В то же время, ему нужен высокий уровень защиты от вредоносных программ и хакеров во время использования интернета, серфинга по сети, скачивания файлов и так далее. В этом случае можно принять решение об использовании высокозащищенного домена. Мы будем использовать изолированную виртуальную машину с Debian на борту для обеспечения работы этого домена безопасности. VirtualBox используется в качестве интерфейса между этими двумя доменами.

Возможно, кого-то волнует приватность и криминалистическая экспертиза локальной машины. В этом случае можно использовать отдельный защищенный ноутбук, который будет храниться в физически защищенном месте в тех случаях, когда он не используется. На нем будет использоваться Debian в качестве хостовой операционной системы и Tails через

VirtualBox.

11

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-xcha |

|

|

|

|

||

Возможно, человека волнуют слежка и хакеры, и он хочет запускать игры на своей машине. Будем использовать хост под Windows для всей деятельности, не связанной с интернетом, и живую операционную систему типа Knoppix для работы в интернете.

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-x cha |

|

|

|

|

||

Возможно, кто-то хочет наименее обременительную изоляцию для работы в сети, используем Windows и браузер в песочнице. Это самое простое решение для изоляции, которое можно представить.

Возможно, человека беспокоит противник государственного уровня, в этом случае можно использовать защищенный лэптоп с Qubes и Whonix на борту, настроенные особым образом под конкретные нужды.

Во время путешествий у меня есть высокая потребность в приватности, потому что я могу иметь конфиденциальные документы от ведущих компаний, компрометация которых может повлечь репутационный или иной ущерб. Я пользуюсь отдельным физическим ноутбуком, на котором вообще нет критичных данных во время моих путешествий.

Если мне нужно иметь доступ к чему-либо критичному, я помещаю это в зашифрованном виде в облако с двухфакторной аутентификацией, так что если мой лэптоп будет конфискован, из него ничего нельзя будет вытянуть при помощи компьютерно-техни- ческой экспертизы, поскольку на нем ничего нет. И это было возможным развитием событий для меня, поскольку я работал на объектах нефтегазовой отрасли, а некоторые из них - Дикий Запад в чистом виде.

12