- •Шифр des

- •Ручные преобразования первого раунда

- •Раундовый ключ

- •Начальное преобразование

- •Раундовое преобразование

- •Преобразования CrypTool

- •Раундовый ключ

- •Начальное преобразование

- •Раундовое преобразование

- •Обратное преобразование

- •Шифр des: режимы работы

- •Модификация 3-des

- •Шифр Магма

- •Ручные преобразования первого раунда

- •Преобразования LitoreR

- •Обратное преобразование

- •Шифр Магма: режимы работы

- •Режим простой замены

- •Режим простой замены с зацеплением

- •Приложение а. Примечания.

Преобразования LitoreR

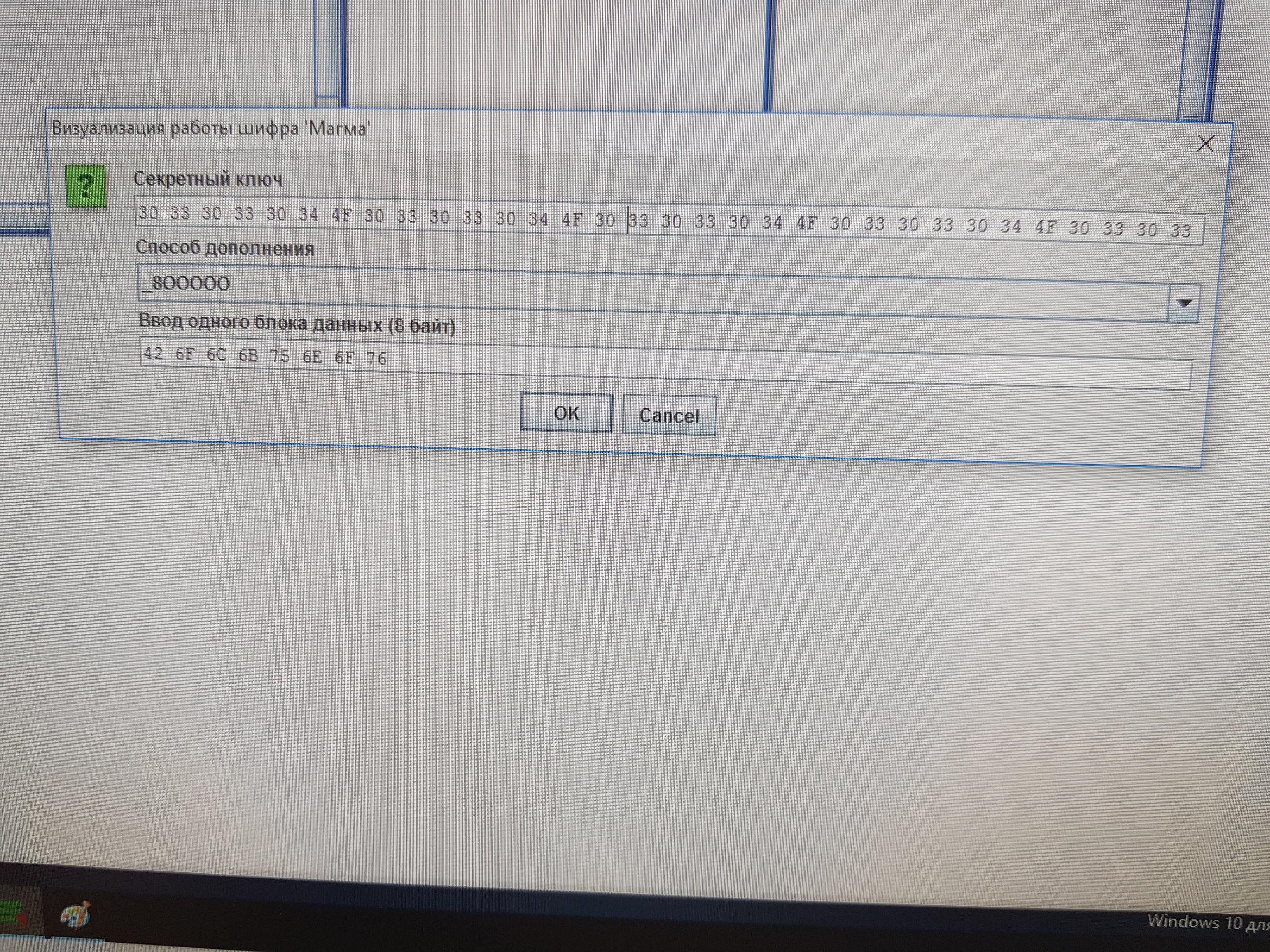

В программу Литорея были введены индентичные исходные данные (рис. 20)

Рисунок 20: ввод исходных данных Магма

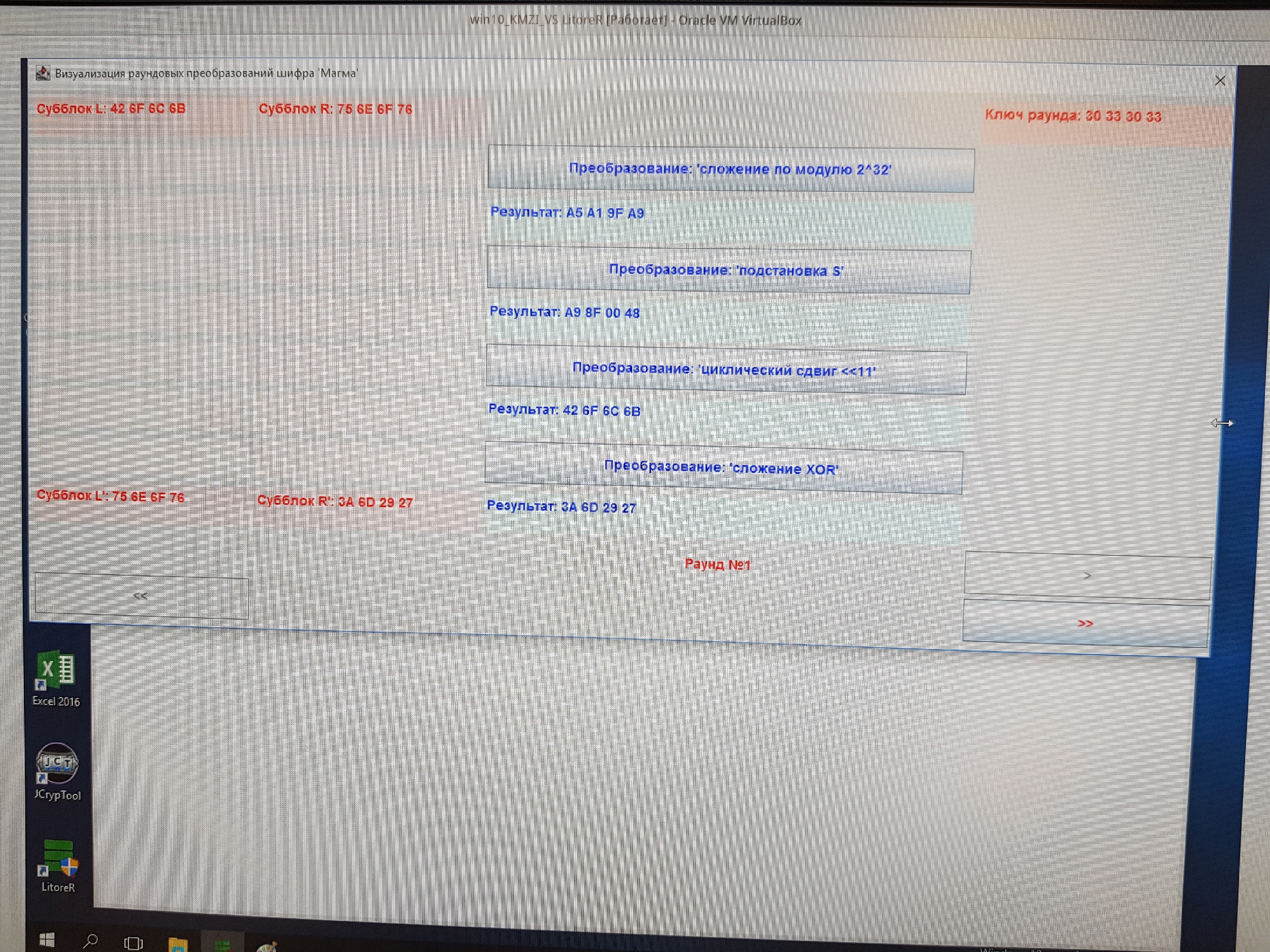

На рисунке 21 представлены результаты работы программы на первом раунде. Получены следующие данные:

Раундовый ключ K1 = 30 33 30 33

Cубблоки: L0 = 42 6F 6C 6B ; R0 = 75 6E 6F 76

Сложение по модулю 2: R0+ = A5 A1 9F A9

Подстановки s-блоков: R0s = A9 8F 00 48

Циклический сдвиг: R0L = 42 6F 6C 6B*

Сложение xor: R1 = 3A 6D 29 27

Рисунок 21: работа шифра Магма на первом раунде

Полученные значения совпадают* с вычисленными вручную.

Обратное преобразование

Выполним обратное преобразование первого раунда, имея R1 и L1 и ключ первого раунда K1

R1 = 3A 6D 29 27

L1 = 75 6E 6F 76

K1 = 30 33 30 33

Очевидно, R0 = L1 и не требует вычислений.

Вычислим L0. Для этого выполним первые три шага шифрования зная R0 (пункт 4.1)

Сложение по модулю 2: R0+ = A5 A1 9F A9

Подстановки s-блоков: R0s = A9 8F 00 48

Циклический сдвиг: R0L = 78 02 45 4C

Выполним сложение R1 xor c R0L чтобы найти L0

Так

как

L0 = 3A 6D 29 27 xor 78 02 45 4C = 42 6F 6C 6B

Полученные расшифрованные субблоки полностью совпадают с исходными.

Шифр Магма: режимы работы

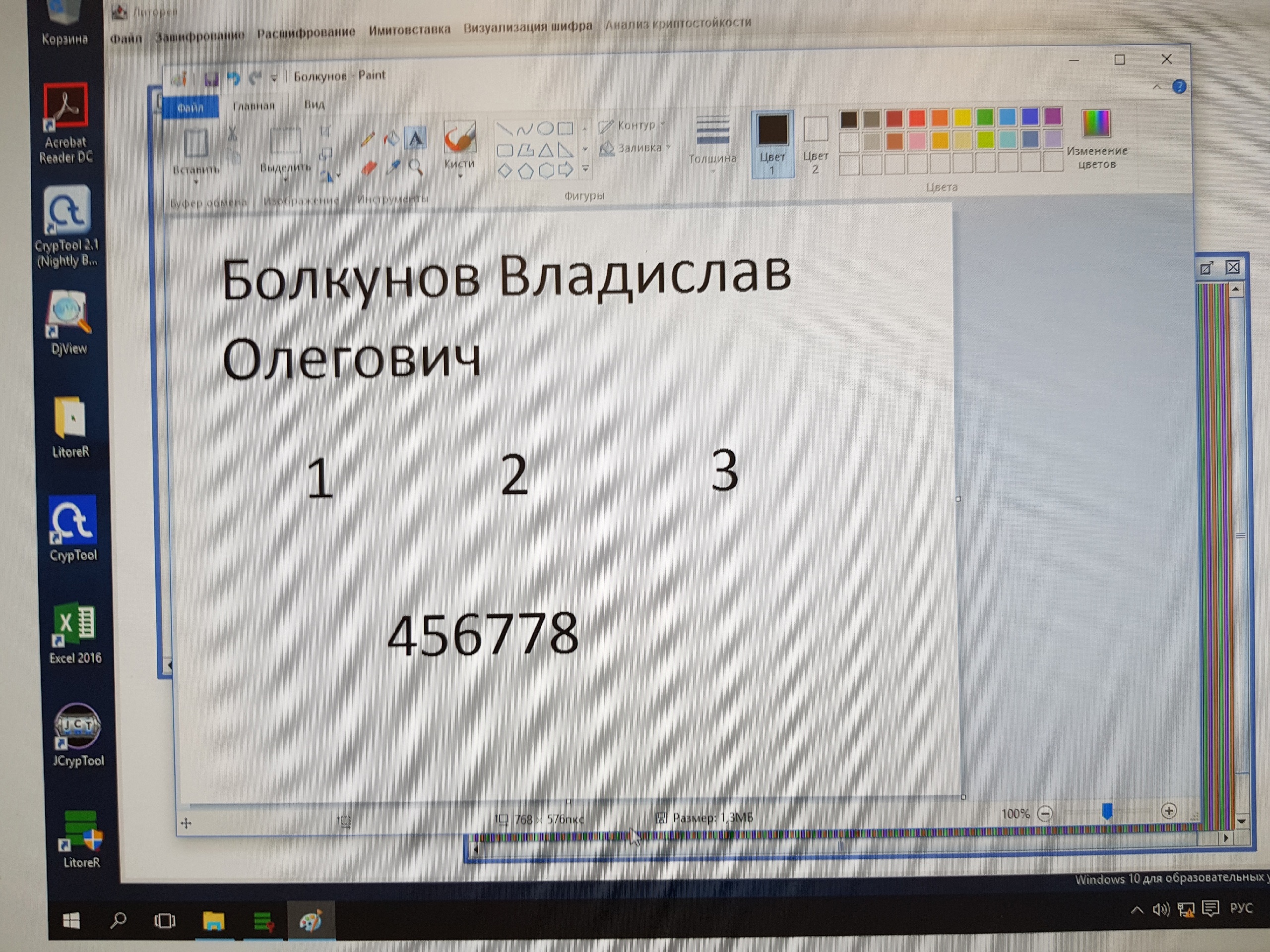

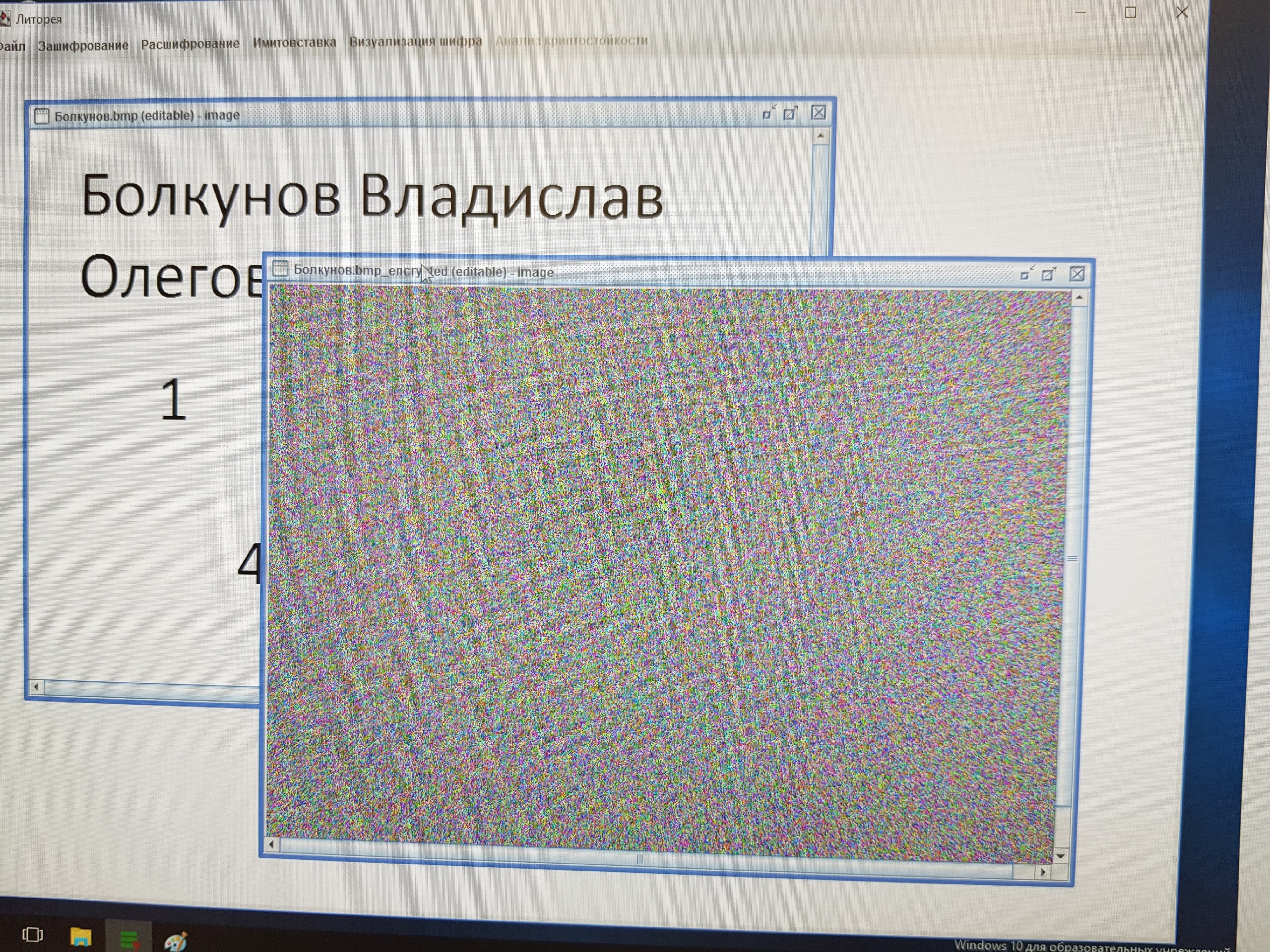

Было подготовлено следующее изображение, содержащие буквы и цифры в формате bmp (рис. 22):

Рисунок 22: исходное изображение

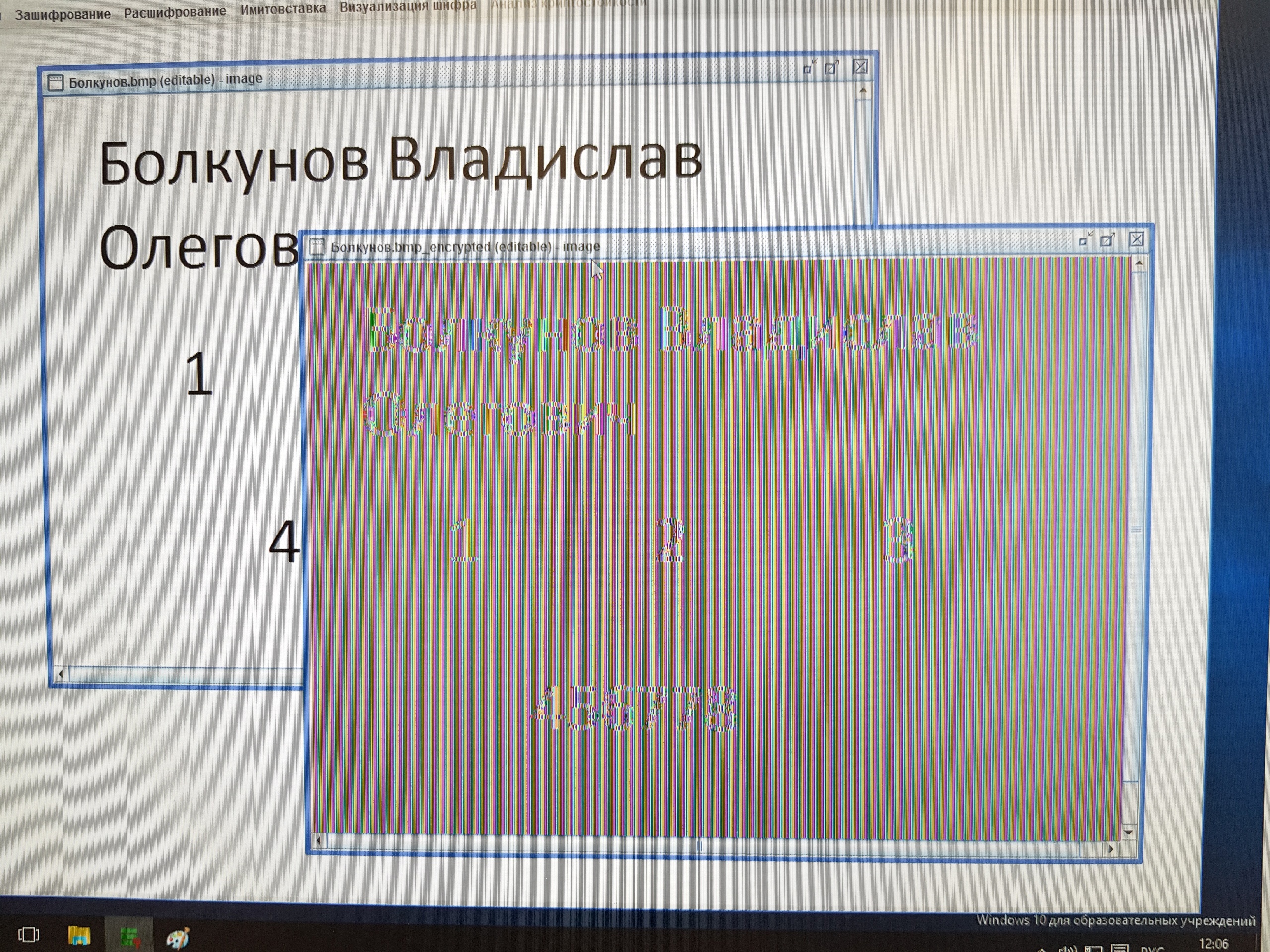

Режим простой замены

Исходное изображение было зашифровано в программе Литорея с использованием режима простой замены (рис. 23)

Рисунок 23: магма: режим простой замены

Как можно заметить текст на изображении различим.

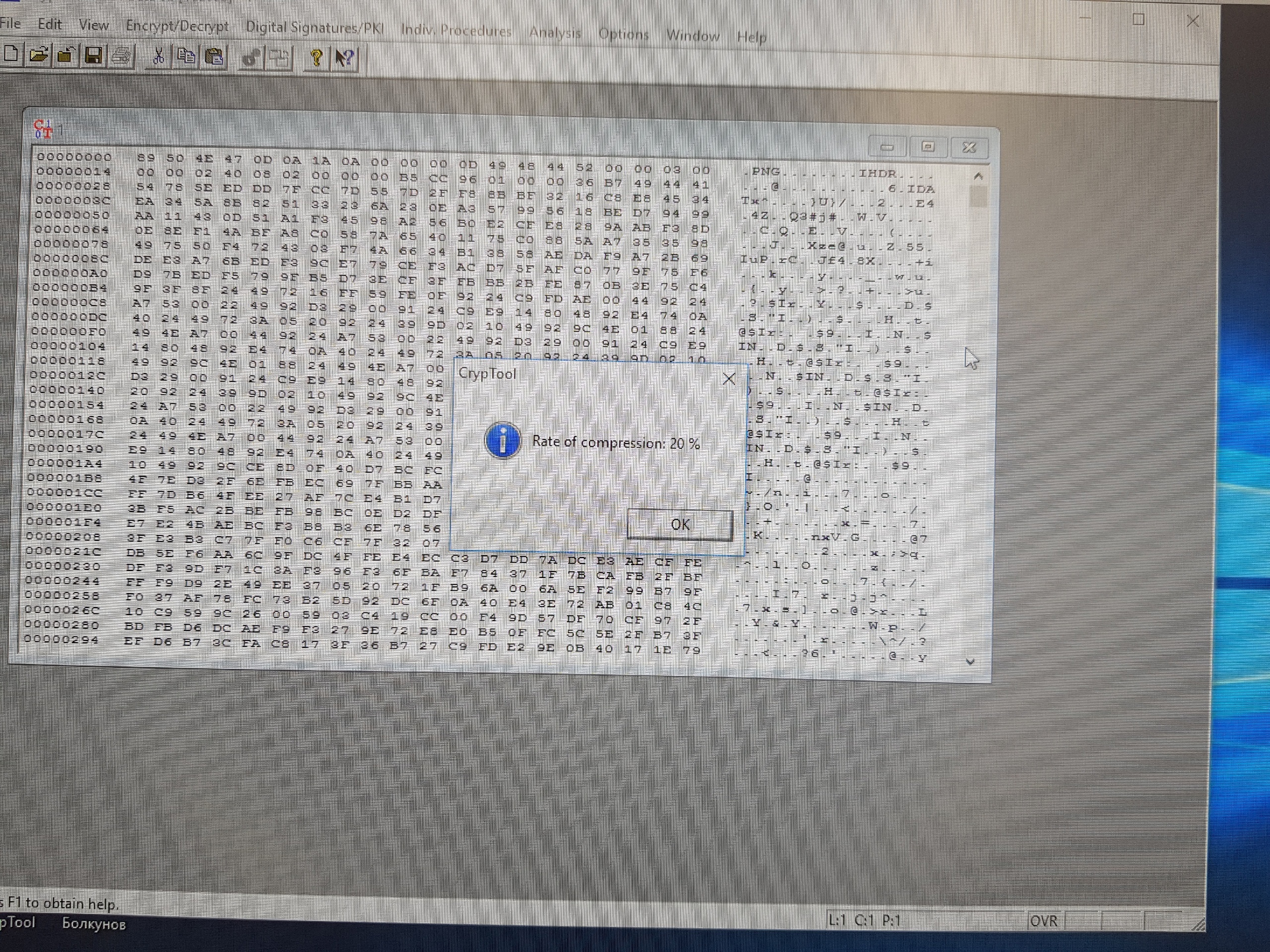

Полученное изображение было сжато средствами CrypTool 1.

Результаты сжатия представлены на рисунке 24. Коэффициент сжатия составил 0.2 (20%)

Рисунок 24: сжатие изображения зашифрованного в режиме простой замены

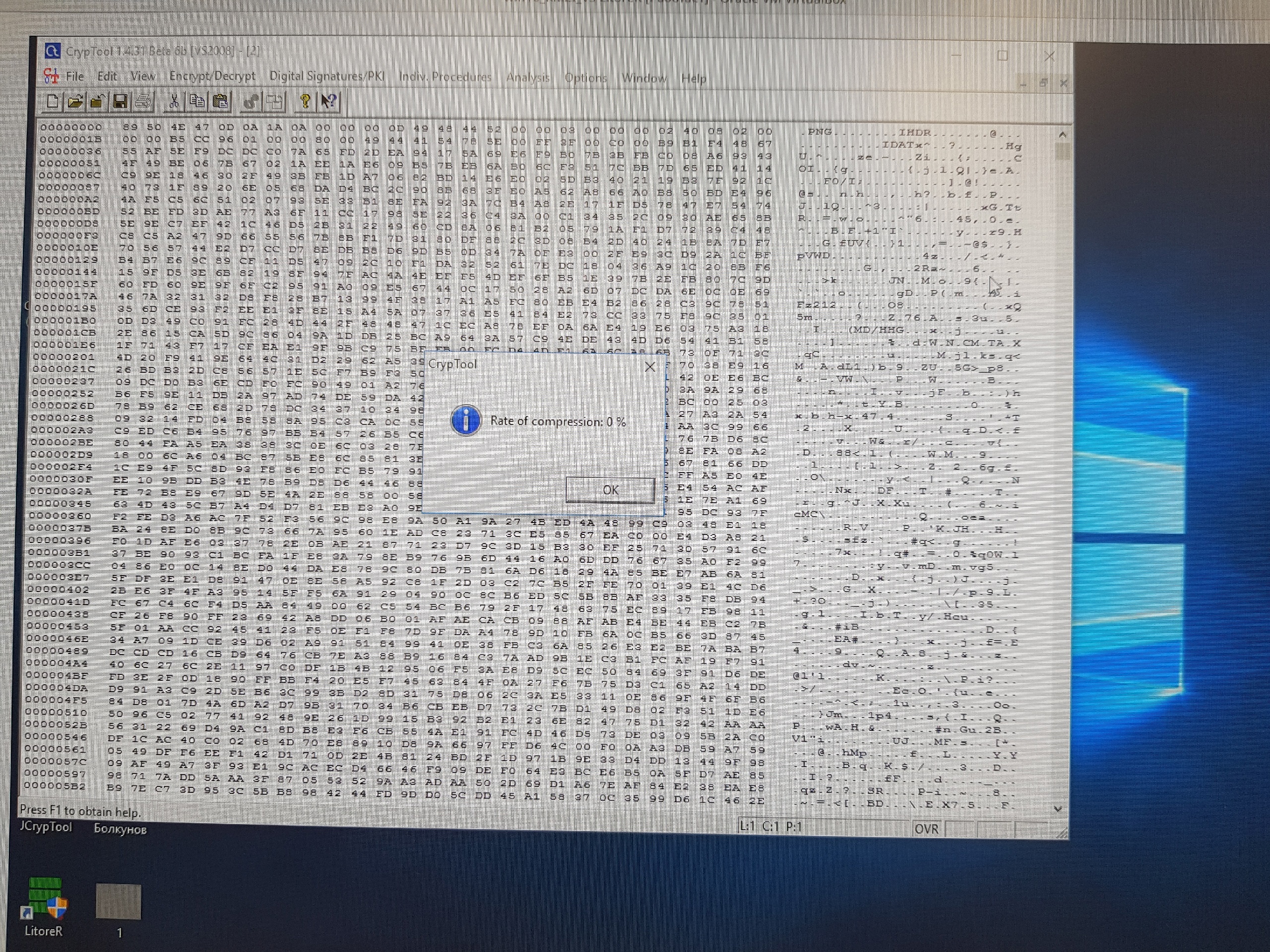

Режим простой замены с зацеплением

Идентичное изображение было зашифровано в режиме простой замены с зацеплением. Результат шифрования представлен на рисунке 25.

Рисунок 25: шифрование изображения в режиме простой замены с зацеплением

Полученное изображение было аналогично сжато средствами CrypTool 1 (рис. 26). В результате коэффициент сжатия составил 0 (0%), что говорит о крайне высокой энтропии зашифрованных данных.

Рисунок 26: сжатие изображения зашифрованного в режиме простой замены с зацеплением

Выводы:

В ходе лабораторной работы были исследованы шифры DES, 3-DES и Магма, и режимы их работы: ECB / CBC и простая замена / простая замена с зацеплением соответственно для DES и Магма.

Для шифра DES были изучены преобразования в среде CrypTool 2.

Результаты работы шифра на первом раунде были успешно сопоставлены с ручными вычислениями результатов первого раунда шифрования.

На основе выбранного текста была изучена работа режимов шифра

DES: ECB и CBC в среде CrypTool. Для результатов шифрования была проведена оценка атаки грубой силы средствами программы CrypTool.

В среднем оценка времени атаки оказалась больше для режима CBC, что объясняется значительно более высокой энтропией по сравнению с режимом ECB.

В среде CrypTool 2 была разработана схема для экспериментального

определения версии шифра 3-DES: вручную были созданы 4 версии данного шифра (EEE2, EDE2, EEE3 и EDE3); результаты их шифрования были сопоставлены со встроенным шифром 3-DES. По итогам эксперимента было выявлено что в данной программе используется версия EDE2 и EDE3 для 16-байтового и для 24-байтового ключа соответственно.

Для шифра Магма были изучены преобразования в программе

Литорея. Результаты работы шифра на первом раунде были успешно сопоставлены с самостоятельными вычислениями значений первого раунда.

В программе Литорея были исследованы режимы работы шифра магма.

Было подготовлено изображение, содержащее символы, после чего зашифровано в режимах простой замены и простой замены с зацеплением.

После шифрования изображения были сжаты средствами программы CrypTool. В результате степень сжатия файла, зашифрованного в режиме простой замены, оказалась значительно выше, чем для файла, зашифрованного в режиме простой замены с зацеплением, также в случае простой замены символы на изображении были достаточно хорошо различимы, в отличие от режима простой замены с зацеплением; что говорит о значительно более высокой энтропии в данных после шифрования в режиме простой замены с зацеплением по сравнению с режимом простой замены.