Лекция 8 - Безопасная передача данных в беспроводных сетях

.pdfБезопасная передача данных

в беспроводных сетях

Основные определения

•Информационная безопасность сети электросвязи способность сети электросвязи противостоять преднамеренным и непреднамеренным дестабилизирующим воздействиям (угрозам безопасности) на входящие в состав сети средства и линии связи в процессе приема и передачи, обработки и хранения информации, что может привести к ухудшению качества услуг, предоставляемых сетью электросвязи [ГОСТ Р 53110-2008].

•Угроза безопасности сети электросвязи совокупность условий и факторов, создающих потенциальную или реально существующую опасность нанесения ущерба сети электросвязи или ее компонентам

[ГОСТ Р 52448-2005].

•Активы оператора связи – элементы сети электросвязи (аппаратные, программные, программно-аппаратные средства, информационные ресурсы, услуги, процессы, персонал), используемые и подлежащие защите оператором, как имеющие для него ценность [ГОСТ Р ИСО/МЭК 27000].

•Уязвимость сети электросвязи недостаток или слабое звено в средствах связи, технологическом процессе (протоколе) обработки/передачи информации, мероприятиях и механизмах обеспечения безопасности сети электросвязи, позволяющие нарушителю совершать действия, приводящие к успешной реализации угрозы безопасности [ГОСТ Р 52448-2005].

•Устойчивость функционирования сети электросвязи способность сети электросвязи выполнять свои функции при выходе из строя части элементов сети в результате воздействия дестабилизирующих факторов [ГОСТ Р 53111-2008].

•Дестабилизирующий фактор воздействие на сеть электросвязи, источником которого является физический или технологический процесс внутреннего или внешнего по отношению к сети электросвязи характера, приводящее к выходу из строя элементов сети [ГОСТ Р

53111-2008].

Системы обеспечения сетевой безопасности

•Антивирусное программное обеспечение

•Управление доступом

•Межсетевые экраны

•Смарт-карты

•Биометрия

•Системы обнаружения вторжения

•Управление политиками

•Сканирование компьютерных систем на наличие уязвимых мест

•Шифрование

•Механизмы физической защиты

•Проверка сертификатов компьютерной безопасности

Сертификаты

•Корневой сертификат - сертификат авторизационного центра, подтверждающий статус и подлинность сервиса. Содержит имя сервиса и срок действия. По истечении срока действия признается недействительным.

•Клиентский сертификат – используется при двусторонней аутентификации, когда и сервер, и клиент подтверждают «личность» друг друга.

•CSR, Certificate Sign Request - запрос подписи, необходим для получения сертификата от авторизационного центра.

Важно: чувствительны к атаке вида «человек посередине».

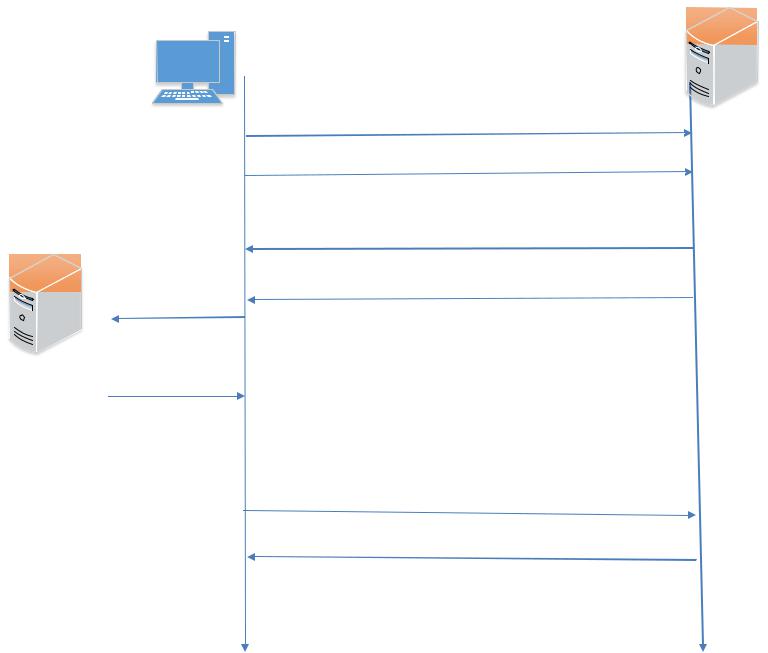

Проверка

валидности

сертификата

Доверенный Подтверждение центр сертификата

Генерация

сеансового

ключа

Запрос защищенного соединения Порт 443

Список доступных алгоритмов шифрования

Выбор алгоритма шифрования

Сертификат + открытый ключ

Сеансовый ключ Установление защищенного соединения

Сверка списков алгоритмов шифрования

Концепция ААА

AAA (Authentication, Authorization, Accounting) — процедура описания процесса предоставления доступа и его контроля.

•Authentication (аутентификация) — сопоставление персоны (или запроса) существующей учётной записи в системе безопасности. Осуществляется по логину, паролю, сертификату, смарт-карте и т. д.

•Authorization (авторизация, проверка полномочий, проверка уровня доступа) — сопоставление учётной записи в системе (и персоны, прошедшей аутентификацию) и определённых полномочий (или запрета на доступ). Может быть как позитивной (пользователю разрешен доступ к ресурсу), так и негативной (пользователю запрещён доступ).

•Accounting (учёт) — слежение за потреблением ресурсов пользователем. В accounting включается так же и запись фактов получения доступа к системе

Протокол RADIUS (Remote Authentication Dial In User Service) – стандарт IETF для

AAA, использует порты 1812 (аутентификация) и 1813 (учет) протокола UDP, поддерживает небольшое число типов аутентификации (Clear text и CHAP), шифрует только поле с паролем. Обеспечивает среднюю степень безопасности. RFC 2865 и RFC 2866.

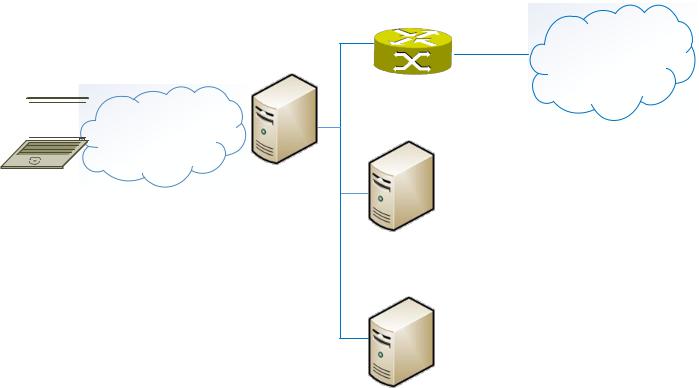

INTERNET

Корпоративная

Корпоративная

IP-сеть

Access Gateway

RADIUS

DPI

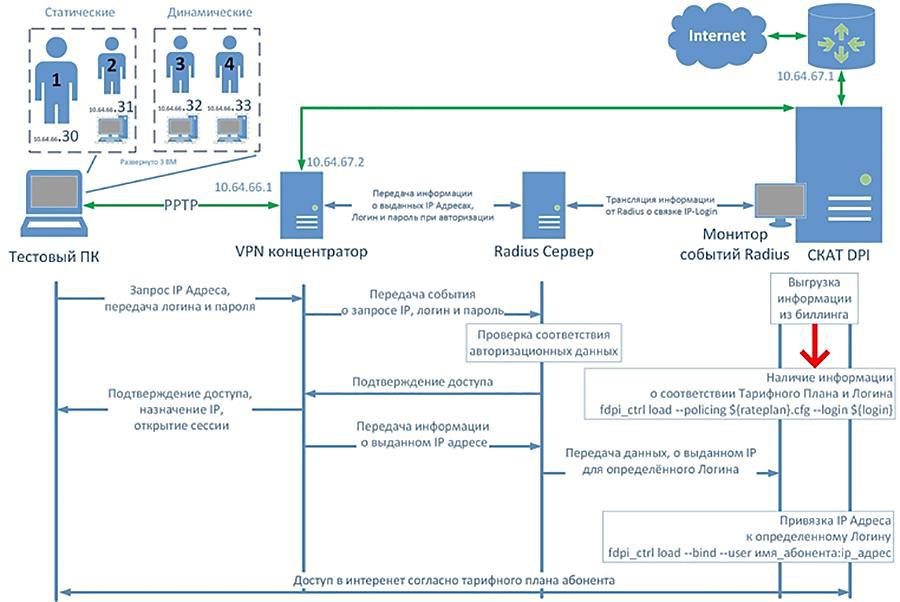

•Абонент подключается к устройству доступа AGW (Access Gateway) и вводит свой логин и пароль.

•AGW формирует и посылает запрос аутентификации к AAA-серверу и ожидает ответ.

•AAA-сервер обращается к DPI-системе или серверу биллинга по протоколу RADIUS для проверки логина абонента и пароля.

•AAA-сервер формирует ответ и отсылает его обратно на AGW.

•Если аутентификация пройдена, то AGW пропускает абонента в сеть, но пока еще не предоставляет ему никаких услуг.

•Если пользователь пытается выйти в Интернет (вводит URL в строке браузера), AGW формирует новый запрос AAA-серверу для авторизации.

•ААА-сервер вновь обращается к DPI-системе или серверу биллинга, чтобы получить информацию о тарифном плане и подключенных абоненту услугах.

•Получив положительный ответ от биллинга, ААА-сервер посылает ответ на AGW, абонент получает доступ к Интернету в соответствии с настройками, установленными для тарифного плана

Пример:

https://vasexperts.ru/blog/tehnologii/autentifikacziya-avtorizacziya-i-uchet-aaa-radius-ili-tacacs/