МИНИСТЕРСТВО ОБРАЗОВАНИЯ И НАУКИ РОССИЙСКОЙ ФЕДЕРАЦИИ

Федеральное агентство по образованию

«Санкт-Петербургский государственный университет телекоммуникаций

им. проф. М. А. Бонч-Бруевича (СПБГУТ)»

)

)

)

СПб ГУТ

Основы защиты информации

в телекоммуникационных системах

Отчет к лабораторной работе №1А

Изучение простейших методов

шифрования информации в ручном режиме.

Выполнили:

Если помогло, закинтьне на steam, от души - qualzevol

Бригада: №2

Группа:

Преподаватель:

Бабков Иван Николаевич

Санкт-Петербург

2023

Цель работы: изучение методов и приобретение практических навыков шифрования

информации при использовании простейших одноключевых алгоритмов.

Основная задача: в ручном режиме зашифровать открытый текст. Необходимо

выполнить шифрование всеми тремя методами, используя соответствующие ключи.

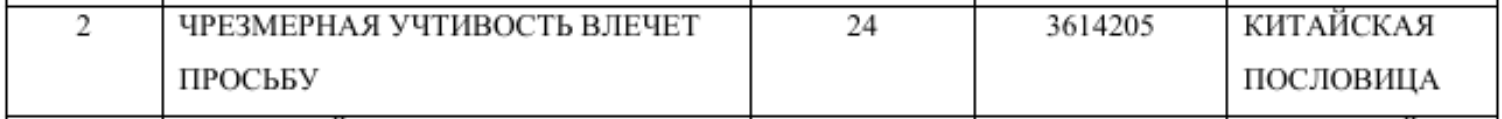

Вариант задания:

Ход работы

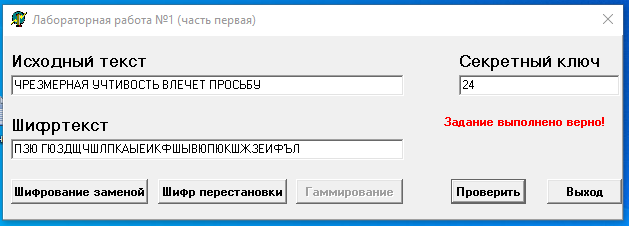

Шифрование методом подстановки (простой замены)

Шифрование методом перестановки

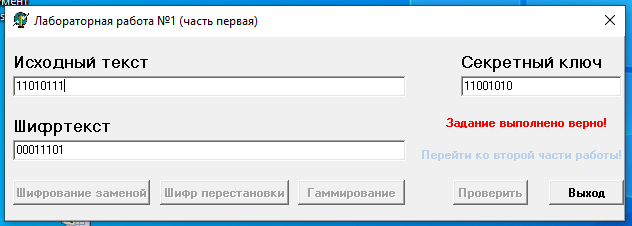

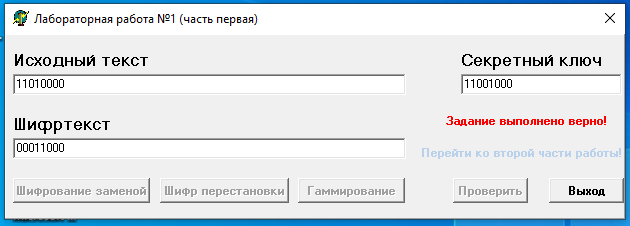

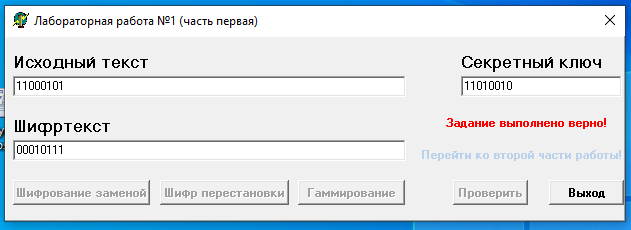

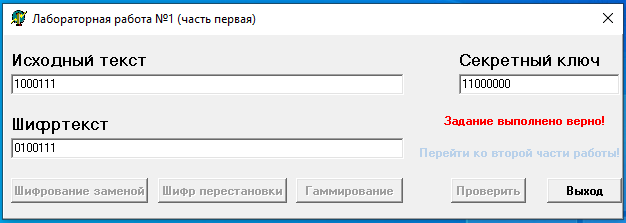

Шифрование методом гаммирования

- 3.1 Исходный текст - Ч, секретный ключ - К

- 3.2 Исходный текст - Р, секретный ключ - И

- 3.3 Исходный текст - Е, секретный ключ - Т

- 3.4 Исходный текст - З, секретный ключ - А

Вывод:

Приобрели первичные практические навыки “ручного” шифрования на примере простейших алгоритмов преобразования данных. Научились использовать шифры Цезаря, перестановки и гаммирования.

Контрольные вопросы:

1)Перечислить задачи, решаемые криптографическими системами.

- Обеспечение конфиденциальности данных (предотвращение несанкционированного доступа к данным). Это одна из основных задач криптографии, для ее решения применяется шифрование данных, т.е. такое их преобразование, при котором прочитать их могут только законные пользователи, обладающие соответствующим ключом; - Обеспечение целостности данных— гарантии того, что при передаче или хранении данные не были модифицированы пользователем, не имеющим на это права. Под модификацией понимается вставка, удаление или подмена информации, а также повторная пересылка перехваченного ранее текста;

- Обеспечение аутентификации. Под аутентификацией понимается проверка подлинности субъектов (сторон при обмене данными, автора документов, и т.д.) или подлинности самой информации;

- Обеспечение невозможности отказа от авторства— предотвращение возможности отказа субъектов от совершенных ими действий (обычно — невозможности отказа от подписи под документом).

2)Перечислить классы шифров по стойкости.

- Простые шифры

- Квантовые шифры

- Шифры с использованием общего секрета (One-Time Pad)

- Асимметричные шифры (RSA, ECC)

- Симметричные шифры (AES, DES, Blowfish)

- Поточные шифры (RC4, Salsa20)

- Шифры на основе хэш-функций (SHA-2, SHA-3)

3)Безусловно стойким шифром называется система шифрования, в которой любая криптограмма не содержит дополнительных сведений к априорно известным о сообщении, зашифрованном в эту криптограмму.

4)Дать определение вычислительно стойкого шифра.

Система шифрования называется вычислительно стойкой, если вскрытие такой системы возможно. Наилучший алгоритм вскрытия требует невообразимо большого времени или невообразимо большой памяти устройств, с помощью которых проводится криптоанализ.

5)Перечислить достаточные условия безусловной стойкости шифра.

- Использование ключа, который является случайной последовательностью битов и имеет длину, достаточную для защиты от атак перебора.

- Использование шифра с общим секретом (One-Time Pad), при условии, что ключ является случайным и имеет такую же длину, как и сообщение.

- Использование квантовых шифров, которые основаны на принципах квантовой механики и обеспечивают безусловную стойкость.

- Использование асимметричных шифров, которые базируются на математических проблемах, которые невозможно решить за разумное время.

- Использование криптографических хэш-функций, которые обеспечивают безусловную стойкость от атак на коллизии и предотвращают возможность восстановления исходного сообщения из хэш-значения.