- •Глава 35. Осмотр места происшествия по делам о преступлениях в сфере компьютерной информации1 Общие положения

- •Объекты осмотра

- •Рекомендации по осмотру

- •Осмотр служебного помещения.

- •Осмотр средств вычислительной техники.

- •При осмотре неработающего компьютера с участием специалиста необходимо:

- •Осмотр работающего компьютера

- •Если компьютер подключен к локальной сети, то необходимо:

- •Осмотр носителей машинной информации.

- •Осмотр документов.

- •Типичные ошибки, допускаемые при осмотре места происшествия по делам о преступлениях в сфере компьютерной информации:

- •Назначение экспертиз

- •Компьютерно-техническая экспертиза

- •Техническая экспертиза компьютеров

- •Экспертиза данных и программного обеспечения

- •Экспертиза сетевого программного обеспечения

- •Техническая экспертиза оборудования защиты

Глава 35. Осмотр места происшествия по делам о преступлениях в сфере компьютерной информации1 Общие положения

По делам о преступлениях данной категории (ст. 272-274 УК РФ) место происшествия не всегда ограничивается какой-то одной определенной территорией (одним помещением или отдельным зданием). Места, подлежащие осмотру, могут находиться на значительных расстояниях друг от друга. Так, неправомерный доступ к охраняемой законом компьютерной информации может быть совершен с одного места, а вредные последствия причинены в другом. То же самое можно сказать и о создании, использовании и распространении вредоносных программ для ЭВМ либо преступном нарушении правил эксплуатации ЭВМ, системы ЭВМ или их сети.

Компьютерное оборудование может представлять как отдельную ЭВМ, решающую самостоятельные автономные задачи, так и компьютер, являющийся составной частью компьютерной системы или сети. Когда компьютер используется в преступных целях не как часть системы или сети, то место совершения преступления ограничивается одним помещением, где он установлен. Если же он представляет часть системы или сети, то границы осмотра места происшествия могут быть значительно расширены.

Следы преступления по делам этой категории можно разделить на два типа. Первый тип — это трасологические (материальные) следы, к которым относятся рукописные записи, листинги (распечатки) хода работы программы или результата ее работы, следы пальцев рук на ЭВМ и ее периферийных устройствах, CD-ROM дисках и других носителях информации. Вторым типом являются информационные следы, преобладающие по данной категории преступлений. Они представляют собой программно-информационные изменения в виде уничтожения, блокирования, модификации либо копирования информации на машинном носителе. К информационным следам можно отнести результаты работы антивирусных программ, которые хранятся в специальных лог-файлах в директории Windows\avp*2, а также \Program FilesVAntiViral Toolkit Pro\. Для выявления и фиксации следов этого типа необходимо участие специалиста.

Необходимо учитывать, что информационные следы могут быть оставлены как при непосредственном доступе к ЭВМ, так и посредством удаленного доступа3. В этом случае необходимо учитывать следующее.

1. Информацию о фирме, предоставляющей услуги доступа в глобальную сеть Интернет (провайдере) можно получить в специальной службе Whois. Для этого необходимо указать идентификационный адрес компьютера в сети (IP). Для связи с этой службой на европейской части существует сервис по адресу: www.ripe.net.

2. Провайдер фиксирует время выхода абонента в сеть и время его нахождения в сети по специально ведущемуся лог-файлу.

3. Протокол работы в Интернете автоматически ведется на каждом компьютере, с которого возможен выход в Интернет. Совпадение лог-файла провайдера и протокола выхода в Интернет ЭВМ можно считать доказательством факта неправомерного доступа.

4. Большой интерес представляют лог-файлы разговоров через Интернет посредством таких специализированных программ как ICQ, MSN и пр. Их содержание отражается во временных файлах, создаваемых системой, и хранится в них даже после удаления истории сообщений пользователем непосредственно в указанной программе.

5. Программные продукты Microsoft автоматически создают файлы-отчеты о работе программы, о результатах этой работы, а также резервные копии документов. Приведем некоторые примеры:

6. \Windows\Temporary Internet Files\ — хранит места, которые пользователь посетил в сети Интернет;

7. \Windows\History\ — хранит данные о ранее выполненных программах, ходе их работы и результате ее выполнения (файлы истории). В разных версиях операционной системы эти данные могут храниться в других местах;

8. \Windows\Cookies — хранит протоколы обмена информацией серверов при работе в сети Интернет;

9. \Windows\Downloaded Program Files — содержит информацию о загруженных извне программах, которые могут содержать вирусы либо иным образом могли повлиять на работу ЭВМ;

10. \Windows\Aplication Data\ — а также

11. \Windows\Aplication Data\Identities\Microsoft\Outlook — хранит информацию о почтовых сообщениях, полученных и отправленных пользователем;

12.\Windows\Aplication Data\Microsoft\Adress book — адресная книга пользователя;

13. \Windows\SchedLog.txt — хранит расписание планировщика заданий системы.

14. В более поздних версиях Windows (2000, ХР, 2003 и др.) информация, которая может оказаться важной для следователя, хранится уже не в директории Windows, а непосредственно «в корне» жесткого диска, например, C:\Documents and SettingsV В этой директории хранятся архивы сообщений пользователя, места, которые посещал пользователь при работе в сети Интернет и другая важная информация.

В системах Windows NT/ 2000/ ХР/ 2003 следы неправомерного доступа к компьютерной информации можно обнаружить и зафиксировать с помощью встроенных в систему приложений: аудит и политика безопасности. Так, на примере Windows 2000 Pro можно показать, как это сделать. В меню Пуск — Настройка — Панель управления — Администрирование — находятся следующие вкладки.

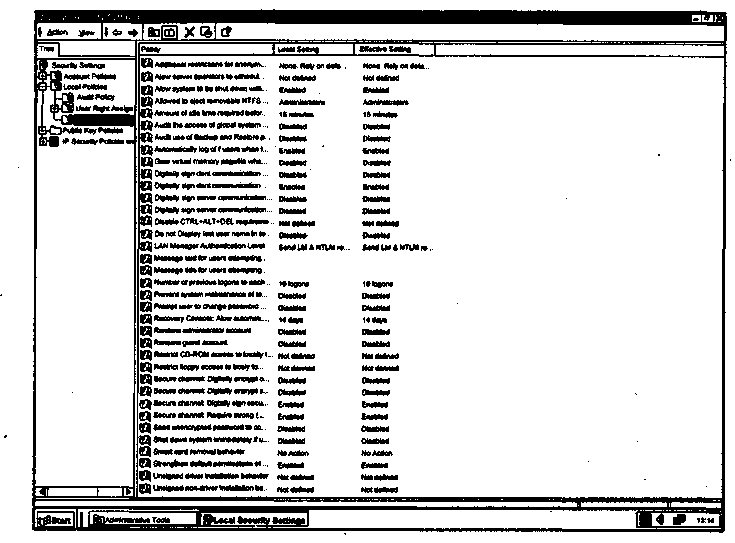

Локальная политика безопасности позволяет увидеть, каким образом система настроена на защиту от неправомерного доступа (см. рис. 89). Кроме того, здесь фиксируются все удачные/неудачные попытки входа в систему, их количество и другие предустановки.

Рис. 89. Отображение на экране монитора параметров безопасности ЭВМ в системе Windows 2000 Pro

Представляется, что несоответствие количества входов в систему, зафиксированных данным программным приложением, и записей в журнале работы на ЭВМ в организации, где проводится осмотр, может стать доказательством неправомерного доступа к системе.

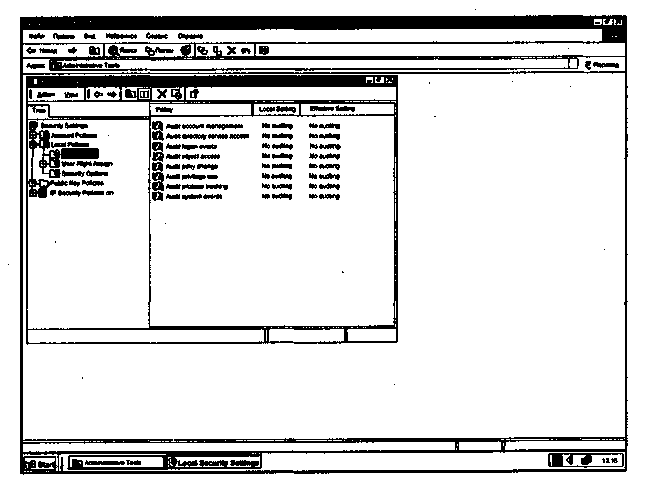

Политика аудита позволяет отследить вход в систему, доступ к объектам, доступ к службе каталогов, изменения политики (настроек пользователя) и др. (рис. 90).

В директории Просмотр событий расположены 3 журнала (рис. 91):

1) журнал приложений дает возможность выяснить, какие приложения (программы для ЭВМ) запускались на данном компьютере за определенный пользователем промежуток времени и каков результат их работы, не зафиксировано ли сбоев в работе программ и др.;

2) журнал безопасности фиксирует все нарушения либо вмешательства в систему безопасности ЭВМ;

3) журнал системы контролирует работу системы, в том числе и попытки несанкционированного доступа к ней, а кроме того, аварийное или неправильное выключение системы, что также может свидетельствовать о нарушении безопасности информации.

Рис. 90. Отображение на экране монитора политики аудита в системе Windows 2000 Pro

Рис. 91. Отображение на экране монитора журнала событий в системе Windows 2000 Pro

Необходимо, однако, учитывать, что информация, хранящаяся в указанных выше директориях: 1) должна изыматься только с участием специалиста, так как при ее изъятии возможно повреждение работы всей системы в целом; 2) в большинстве случаев носит зашифрованный характер. Для ее расшифровки используются специальные программы.

Для восстановления удаленной (стертой) информации также применяются специальные программы. Например, работающий даже в системе DOS «Norton DiskEditor», предоставляет достаточные возможности для того, чтобы восстановить удаленные (случайно или намеренно) файлы. Еще одна разработка EasyRecover работает в различных версиях системы Windows, обладает более удобным интерфейсом и достаточно проста в управлении. В операционных системах Unix-типа можно посмотреть информацию утилитами самой операционной системы, так как архитектура операционной системы Unix представляет все объекты компьютера в виде файлов (в том числе и жесткие диски).