7.2.1 Настройка dmvpn.

1. Настройка dnvpn Spoke с ospf.

Цели задачи:

- Организовать DMVPN связь R1 с HUB R0;

- Использовать OSPF;

- Router-ID соответствует адресу VTI-туннеля;

- R1 не должен участвовать в выборе DR/BDR, так как его роль SPOKE,

- Настроить Policy-based IPsec VPN от gi 1/0/2.721 R1 до gi1/0/2.B.721 R0 и следующими параметрами:

IKE:

- группа Диффи-Хэллмана: 2;

- алгоритм шифрования: AES128;

- алгоритм аутентификации: MD5.

- PSK: 123FFF

IPsec:

- алгоритм шифрования: AES128;

- алгоритм аутентификации: MD5.

Шаг 1. На R1 из привилегированного режима командой config проходим в режим глобальной конфигурации.

R1# config

R1(config)#

Шаг 2. Настроить интерфейс с IP-адресом, согласно таблице адресации, и определим к зоне безопасности.

R1(config)# interface gi 1/0/2

R1(config-subif)# ip address 192.168.75.N/24

R1(config-subif)# ip security zone LAN

R1(config-subif)# exit

Шаг 3. Создадим Loopback 6 с адресом, согласно таблице адресации.

R1(config)# interface loopback 6

R1(config-loopback)# ip address 192.168.66.1/24

R1(config-loopback)# exit

Шаг 4. Предварительно настроим протокол OSPF с анонсированием подсети Loopback 6:

R1(config)# router ospf log-adjacency-changes

R1(config)# router ospf 250

R1(config-ospf)# router-id 203.N.113.1

R1(config-ospf)# area 1.0.0.0

R1(config-ospf-area)# network 192.168.66.0/24

R1(config-ospf-area)# enable

R1(config-ospf-area)# exit

R1(config-ospf)# enable

R1(config-ospf)# exit

Шаг 5. Настроим GRE-туннель, определим принадлежность к зоне безопасности, настроим OSPF на GRE-туннеле, настроим NHRP и включим туннель и NHRP командой enable. Чтобы hub стал DR, необходимо выставить минимальный приоритет на spoke:

R1(config)# tunnel gre 7

R1(config-gre)# ttl 16

R1(config-gre)# mtu 1416

R1(config-gre)# multipoint

R1(config-gre)# ip firewall disable

R1(config-gre)# local address 192.168.75.N

R1(config-gre)# ip address 192.18.0.N/24

R1(config-gre)# ip ospf instance 250

R1(config-gre)# ip ospf area 1.0.0.0

R1(config-gre)# ip ospf priority 0

R1(config-gre)# ip ospf

R1(config-gre)# ip nhrp holding-time 300

R1(config-gre)# ip nhrp map 192.18.0.254 192.168.75.253

R1(config-gre)# ip nhrp nhs 192.18.0.254/24

R1(config-gre)# ip nhrp multicast nhs

R1(config-gre)# ip nhrp enable

R1(config-gre)# enable

R1(config-gre)# exit

Шаг 6. Создадим статические маршруты для подсетей интерфейсов каждого SPOKE 192.168.75.0/24 через наш шлюз по умолчанию в сторону Интернета.

Примечание. В нашем случае такая команда не нужна, так как сеть HUB известна и напрямую подключена к SPOKE.

R1(config)# ip route 192.168.75.0/24 192.168.75.253

Шаг 7. Произведём настройку IPsec для HUB и любых SPOKE:

R1(config)# security ike proposal IKE_PROP

R1(config-ike-proposal)# authentication algorithm md5

R1(config-ike-proposal)# encryption algorithm aes128

R1(config-ike-proposal)# dh-group 2

R1(config-ike-proposal)# exit

R1(config)# security ike policy IKE_POL

R1(config-ike-policy)# pre-shared-key hex 123FFF

R1(config-ike-policy)# proposal IKE_PROP

R1(config-ike-policy)# exit

R1(config)# security ike gateway IKE_SPOKE

R1(config-ike-gw)# ike-policy IKE_POL

R1(config-ike-gw)# local address 192.168.75.N

R1(config-ike-gw)# local network 192.168.75.0/24 protocol gre

R1(config-ike-gw)# remote address any

R1(config-ike-gw)# remote network any

R1(config-ike-gw)# mode policy-based

R1(config-ike-gw)# exit

R1(config)# security ike gateway IKE_HUB

R1(config-ike-gw)# ike-policy IKE_POL

R1(config-ike-gw)# local address 192.168.75.N

R1(config-ike-gw)# local network 192.168.75.0/24 protocol gre

R1(config-ike-gw)# remote address 192.168.75.253

R1(config-ike-gw)# remote network 192.168.75.253/32 protocol gre

R1(config-ike-gw)# mode policy-based

R1(config-ike-gw)# exit

R1(config)# security ipsec proposal IPSEC_PROP

R1(config-ipsec-proposal)# authentication algorithm md5

R1(config-ipsec-proposal)# encryption algorithm aes128

R1(config-ipsec-proposal)# exit

R1(config)# security ipsec policy IPSEC_POL

R1(config-ipsec-policy)# proposal IPSEC_PROP

R1(config-ipsec-policy)# exit

R1(config)# security ipsec vpn IPSEC_SPOKE

R1(config-ipsec-vpn)# mode ike

R1(config-ipsec-vpn)# ike establish-tunnel route

R1(config-ipsec-vpn)# ike gateway IKE_SPOKE

R1(config-ipsec-vpn)# ike ipsec-policy IPSEC_POL

R1(config-ipsec-vpn)# enable

R1(config-ipsec-vpn)# exit

R1(config)# security ipsec vpn IPSEC_HUB

R1(config-ipsec-vpn)# mode ike

R1(config-ipsec-vpn)# ike establish-tunnel route

R1(config-ipsec-vpn)# ike gateway IKE_HUB

R1(config-ipsec-vpn)# ike ipsec-policy IPSEC_POL

R1(config-ipsec-vpn)# enable

R1(config-ipsec-vpn)# exit

Шаг 8. Привяжем IPsec к GRE-туннелю, для возможности установления шифрованного соединения с сервером и с другими клиентами сети:

R1(config)# tunnel gre 7

R1(config-gre)# ip nhrp ipsec IPSEC_HUB static

R1(config-gre)# ip nhrp ipsec IPSEC_SPOKE dynamic

R1(config-gre)# exit

Шаг 9. Применим и подтвердим настроенную конфигурацию.

R1# commit

R1# confirm

Шаг 10. Проверим конфигурацию командами show (см. рис. 8 - 13).

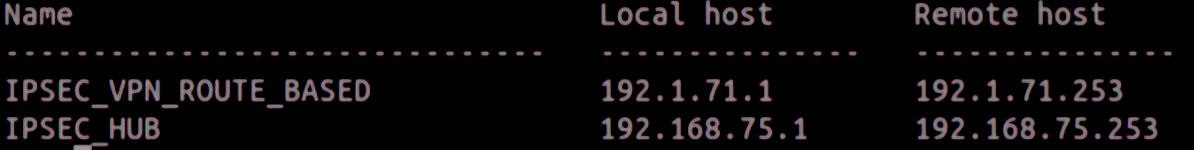

Рис. 8. Команда show security ipsec vpn status

Рис. 9. Команда show security ipsec vpn configuration

Рис. 10. Команда show security ike proposal

Рис. 11. Команда show security ike policy

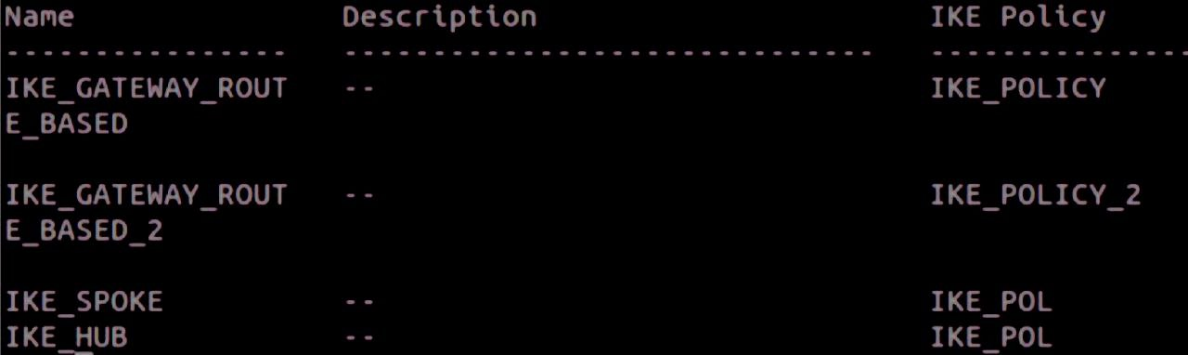

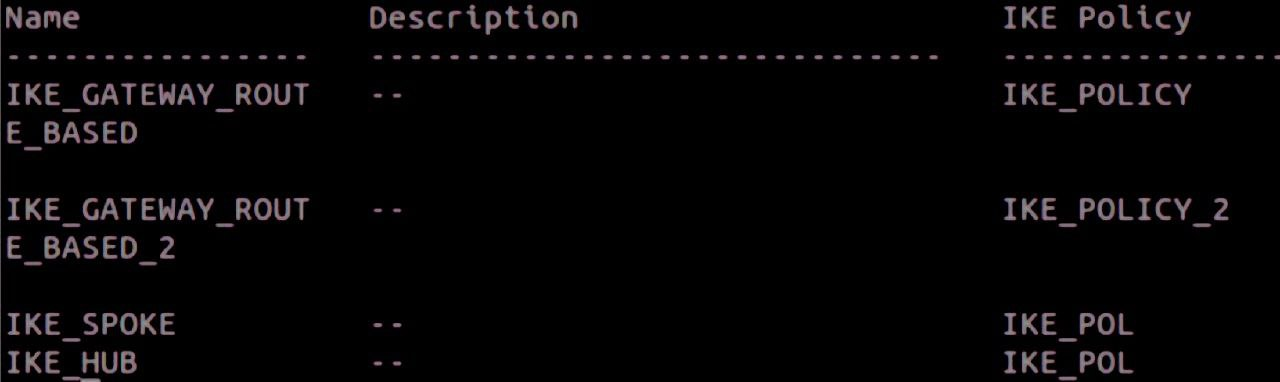

Рис. 12. Команда show security ike gateway

![]()

Рис. 13. Команда show ip nhrp

Вывод

В ходе выполнения лабораторной работы №7 были изучены защищенные каналы. Была произведена настройка Route-based IPsec VPN, настройка Policy-based IPsec VPN и настройка DNVPN Spoke с OSPF.

Санкт-Петербург

2023