3.3.1 Настройка защиты от сетевых атак.

1. Настройка защиты от сетевых атак.

Шаг 1. На R1 из привилегированного режима командой config проходим в режим глобальной конфигурации.

R1# config

R1(config)#

Шаг 2. Ограничим число сессий до 10 в секунду времени на один адрес назначения.

R1(config)# ip firewall screen dos-defense limit-session-destination 10

Шаг 3. Ограничим число сессий до 10 в секунду времени с одного адреса источника.

R1(config)# ip firewall screen dos-defense limit-session-source 10

Шаг 4. Ограничим число UDP-пакетов до 10 в секунду времени для одного адреса назначения.

R1(config)# ip firewall screen dos-defense udp-threshold 10

Шаг 5. Ограничим число ICMP-пакетов до 10 в секунду времени для одного адреса назначения.

R1(config)# ip firewall screen dos-defense icmp-threshold 10

Шаг 6. Ограничим число TCP-пакетов с флагом SYN до 10 в секунду времени для одного адреса назначения, а также до 7 на основании адреса источника.

R1(config)# ip firewall screen dos-defense syn-flood 10

Шаг 7. Блокируем пакеты с одинаковым Source и Destination IP, а также флагом SYN в заголовке TCP.

R1(config)# ip firewall screen dos-defense land

Шаг 8. Блокируем TCP-пакеты с флагом URG и портом назначения 139.

R1(config)# ip firewall screen dos-defense winnuke

Шаг 9. Блокируем TCP-пакеты с флагом FIN и неустановленным флагом ACK.

R1(config)# ip firewall screen spy-blocking fin-no-ack

Шаг 10. Блокируем TCP-пакеты с установленными флагами SIN и FIN одновременно.

R1(config)# ip firewall screen spy-blocking syn-fin

Шаг 11. Блокируем TCP-пакеты со всеми установленными флагами одновременно или с набором флагов FIN, PSH, URG.

R1(config)# ip firewall screen spy-blocking tcp-all-flags

Шаг 12. Блокируем TCP-пакеты без единого установленного флага.

R1(config)# ip firewall screen spy-blocking tcp-no-flags

Рис. 8. Шаг 1-12

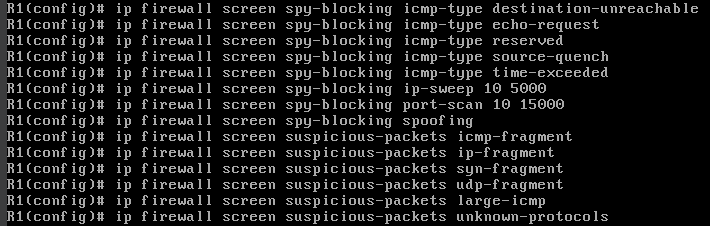

Шаг 13. Блокируем все ICMP-пакеты 3 типа, включая сгенерированные самим маршрутизатором.

R1(config)# ip firewall screen spy-blocking icmp-type destination-unreachable

Шаг 14. Блокируем все ICMP-пакеты 8 типа, включая сгенерированные самим маршрутизатором.

R1(config)# ip firewall screen spy-blocking icmp-type echo-request

Шаг 15. Блокируем все ICMP-пакеты 2 и 7 типа, включая сгенерированные самим маршрутизатором.

R1(config)# ip firewall screen spy-blocking icmp-type reserved

Шаг 16. Блокируем все ICMP-пакеты 4 типа, включая сгенерированные самим маршрутизатором.

R1(config)# ip firewall screen spy-blocking icmp-type source-quench

Шаг 17. Блокируем все ICMP-пакеты 11 типа, включая сгенерированные самим маршрутизатором.

R1(config)# ip firewall screen spy-blocking icmp-type time-exceeded

Шаг 18. Ограничим ICMP-запросы от одного источника до 10 штук в секунду, всё что свыше будет заблокировано на 5000 мсек (5 секунд).

R1(config)# ip firewall screen spy-blocking ip-sweep 10 5000

Шаг 19. Ограничим количество TCP-пакетов с флагом SYN для одного источника на разные порты и UDP-пакеты на разные порты до 10 штук в секунду, всё что больше 10 запросов в секунду будет заблокировано на 15 000 мсек (15 секунд).

R1(config)# ip firewall screen spy-blocking port-scan 10 15000

Шаг 20. Включим защиту от спуфинга, когда пакеты будут проверяться на соответствие адреса источника и записей в таблице маршрутизации, и в случае несоответствия пакет будет сброшен.

R1(config)# ip firewall screen spy-blocking spoofing

Шаг 21. Блокируем фрагментированные ICMP-пакеты.

R1(config)# ip firewall screen suspicious-packets icmp-fragment

Шаг 22. Блокируем фрагментированные IP-пакеты.

R1(config)# ip firewall screen suspicious-packets ip-fragment

Шаг 23. Блокируем фрагментированные TCP-пакеты с флагом SYN.

R1(config)# ip firewall screen suspicious-packets syn-fragment

Шаг 24. Блокируем фрагментированные UDP-пакеты.

R1(config)# ip firewall screen suspicious-packets udp-fragment

Шаг 25. Блокируем ICMP-пакеты длиной более 1024 байт.

R1(config)# ip firewall screen suspicious-packets large-icmp

Шаг 26. Блокируем пакеты с Protocol ID = 137 и более в IP-заголовке.

R1(config)# ip firewall screen suspicious-packets unknown-protocols

Рис. 9. Шаг 13-26

Шаг 27. Также необходимо создать правила взаимодействия между зонами безопасности.

Удаляем правило 10, в котором разрешался только ICMP, и создаём правило 5, в котором разрешаем всё из зоны безопасности LAN в зону WAN.

R1(config)# security zone-pair LAN WAN

R1(config-zone-pair)# no rule 10

R1(config-zone-pair)# rule 5

R1(config-zone-pair-rule)# action permit

R1(config-zone-pair-rule)# enable

R1(config-zone-pair-rule)# exit

R1(config-zone-pair)# exit

Шаг 28. Применяем и подтверждаем настроенную конфигурацию.

R1# commit

R1# confirm

Шаг 29. Проверяем командой (см. рис. 10):

R1# show ip firewall screen counters

Рис. 10. Команда show ip firewall screen counters

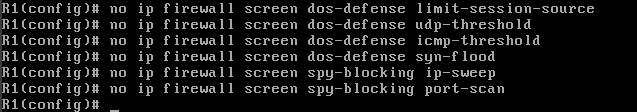

Шаг 30. Удалили все настройки защиты от сетевых атак Шаг 2 по Шаг 26 включительно, поставив ключ no перед каждой командой настройки (см. рис. 11, 12).

Рис. 11. Отменили настройки

Рис. 12. Отменили настройки

Вывод

В ходе выполнения лабораторной работы №3 была разобрана настройка безопасности устройств. Была проведена настройка списка контроля доступа (ACL) с именем DENY_ICMP, запрещающего приём эхо ответа по протоколу ICMP с адреса источника 192.168.0.2/30. Проведена настройка межсетевого экрана (firewall) разрешающая маршрутизацию ICMP-пакетов из сети LAN и обратно (создание зон безопасности; создание списков (object-group); поиск совпадений по параметрам; правила взаимодействия между зонами). Научились настраивать защиту от сетевых атак на маршрутизаторе.

Санкт-Петербург

2023