ЛАБ10

.docxМИНИСТЕРСТВО ЦИФРОВОГО РАЗВИТИЯ,

СВЯЗИ И МАССОВЫХ КОММУНИКАЦИЙ РОССИЙСКОЙ ФЕДЕРАЦИИ

ФЕДЕРАЛЬНОЕ ГОСУДАРСТВЕННОЕ БЮДЖЕТНОЕ ОБРАЗОВАТЕЛЬНОЕ

УЧРЕЖДЕНИЕ ВЫСШЕГО ОБРАЗОВАНИЯ

«САНКТ-ПЕТЕРБУРГСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ ТЕЛЕКОММУНИКАЦИЙ ИМ. ПРОФ. М.А. БОНЧ-БРУЕВИЧА»

(СПбГУТ)

Факультет Инфокоммуникационных сетей и систем

Кафедра Защищенных систем связи

Дисциплина Безопасность Astra-Linux

ОТЧЕТ ПО ЛАБОРАТОРНОЙ РАБОТЕ №10

ОБЕСПЕЧЕНИЕ СКВОЗНОЙ АУТЕНТИФИКАЦИИ В СУБД

(тема отчета)

Направление/специальность подготовки

10.03.01 Информационная безопасность

(код и наименование направления/специальности)

Студент:

Травкина Е.А., ИКБ-14

(Ф.И.О., № группы) (подпись)

Федченко А.С., ИКБ-14

(Ф.И.О., № группы) (подпись)

Мельцин Л.М., ИКБ-14

(Ф.И.О., № группы) (подпись)

Преподаватель:

ст. преп. Гельфанд А.М.

(должность, Ф.И.О.) (подпись)

Введение

В ходе выполнения лабораторной работы, обучающимся необходимо сквозную аутентификацию пользователей ALD на сервере базы данных PostgreSQL.

Цель

Развернуть сервер базы данных PostgreSQL и настроить сквозную аутентификацию ALD.

Задачи

Развернуть сервер СУБД postgresql

Сконфигурировать сквозную аутентификацию пользователей ALD на сервере базы данных

Выполнить проверку работоспособности

Используемое программное обеспечение

Для выполнения лабораторной работы используется платформа виртуализации VirtualBox и установленный дистрибутив ОС Astra Linux.

Порядок выполнения

Установка PgAdmin III на сервер

Установили пакет сервера базы данных postgresql и графический интерфейс pgadmin3, используя графический интерфейс Synaptic.

Конфигурация mswitсh.com

Настроили систему обеспечения безопасности parsec (конфигурационный файл находиться по указанному пути /etc/parsec/mswitch.conf). В данном конфигурационном файле установили параметр zero_if_notfound: yes (см. рис. 1). Данный параметр необходим для установки мандатных меток в значение «0» в случаи если данные метки безопасности не заданы.

Рис. 1. Файл mswitch.conf

Конфигурация postgresql.conf на сервер

Настроили сервер СУБД, для этого в конфигурационном файле /etc/postgresql/11/main/postgresql.conf, установили параметр listen_addresses, «*», а также раскомментировали параметр krb_server_keyfile = ‘/etc/postgresql-common/krb5.keytab’. Данный параметр необходим для обработки запросов к серверу postgresql с любого ip адреса в сети.

Конфигурация pg_hba.conf на сервер

Настроили правила аутентификации на сервере. Для этого в файле /etc/postgresql/11/main/pg_hba.conf раскоментировали строку в разделе ipv4 local connections:

host all all 127.0.0.1/32 md5

Добавит строку:

host all all 0.0.0.0/0 gss include_realm=0

Рис. 2. Файл pg_hba.conf

Записи этого файла определяют: какие узлы могут подключиться, метод аутентификации клиентов, какие имена пользователей PostgreSQL они могут использовать, к каким базам данных кластера они могут получить доступ.

Настройка прав доступа

Предоставили права доступа пользователю postgres, на чтение и исполнение файлов macdb и capdb. Для предоставление необходимых прав доступа последовательно выполнили следующие команды.

setfacl -d -m u:postgres:r /etc/parsec/macdb

setfacl -R -m u:postgres:r /etc/parsec/macdb

setfacl -m u:postgres:rx /etc/parsec/macdb

setfacl -d -m u:postgres:r /etc/parsec/capdb

setfacl -R -m u:postgres:r /etc/parsec/capdb

setfacl -m u:postgres:rx /etc/parsec/capdb

Для проверки корректности выполненных команд выполнили команду getfacl для macdb (см. рис. 3, 4).

Рис. 3. Команда getfacl для macdb

Для проверки корректности выполненных команд также выполнили команду getfacl и для capdb (см. рис. 5).

Рис. 4. Команда getfacl для capdb

Настройка служб postgress

Добавили принципал postgres в KDC, выполнив следующую команду (см. рис. 5).

ald-admin service-add postgres/server.domain.local

Рис. 5. Добавление принципала postgres

Принципал — это строка, полностью идентифицирующая пользователя службы Kerberos.

Далее добавили принципал в группу mac (см. рис. 6).

ald-admin sgroup-svc-add postgres/server.domain.local --sgroup=mac

![]()

Рис. 6. Добавление принципала mac

Следующий шаг создание ключа доступа krb5.keytab, в каталоге /etc/postgresql-common/ (см. рис. 7).

ald-client update-svc-keytab postgres/server.domain.local --ktfile="/etc/postgresql-common/krb5.keytab"

Рис. 7. Создание ключа

Назначили владельцем файла krb5.keytab пользователя postgres.

chown postgres:postgres /etc/postgresql-common/krb5.keytab

Установка пароля пользователю postgres

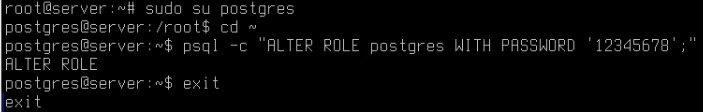

Следующий этап настройки сервера базы данных является настройка пользователя postgres. Для этого выполнили следующие команды (см. рис. 8):

Рис. 8. Добавление пароля

Пользователь postgres по умолчанию не имеет пароля, для работы через графическую утилиту управления pg Admin3, необходимо задать пароль. Используя данные команды, будет задан пароль 12345678, для пользователя postgres.

Подключение к pgadmin III

Следующий этап выполнения лабораторной работы, заключается в подключение к серверу postgresql, используя графический интерфейс программы pgAdmin3. Для запуска графического интерфейса системы управления сервером postgresql, нажали на кнопку звезды, выбрали раздел Разработка, затем pgAdmin3. Для подключения к серверу postgresql нажали кнопку добавить подключение к серверу и заполнили поля в соответствии с таблицей 1.

Таблица 1. Данные регистрации сервера

№ п.п. |

Поле |

Значение |

1 |

Имя |

db |

2 |

Хост |

127.0.0.1 |

3 |

Пароль |

12345678 |

Открылся доступ к настройке сервера postgesql (см. рис. 9).

Рис. 9. Окно подключенной базы

Импорт пользователя из ALD в PostgreSQL

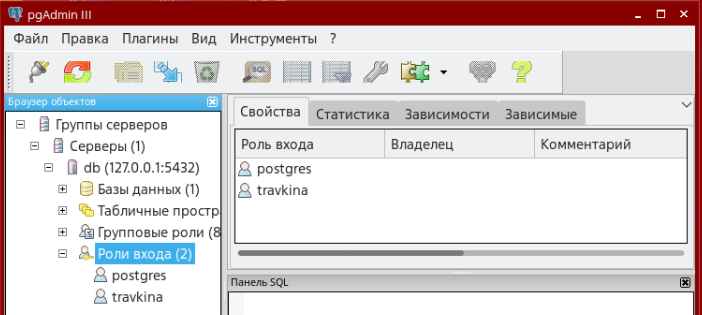

На следующем этапе выполнения лабораторной работы, импортировали пользователя из ALD. Для этого развернули список db, выбрали Роли входа и нажали правую кнопку мыши, в выпадающем списке выбрали новая роль. В открывшемся окне нажали на кнопку Импорт и выбрали пользователя, созданного в ALD.

Рис. 10. Выбор пользователя

После успешного выполнения вышеописанных действий в выпадающем списке Роли входа отобразилась созданная роль (см. рис. 10).

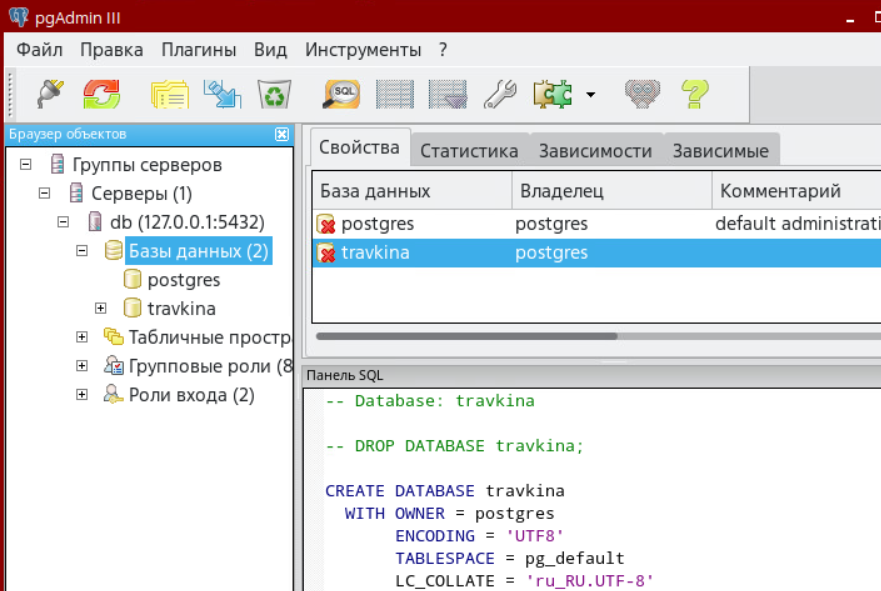

Создание базы данных

На следующем этапе выполнения лабораторной работы, создали базу данных. Для этого из выпадающего списка выбрать Базы данных и нажать правой кнопкой мыши. В открывшемся окне заполнили имя базы данных и выбрали из выпадающего списка владельца базы данных.

Имя базы данных и имя владельца базы данных должны быть идентичны.

После успешного создания базы данных она появилась в выпадающем списке Базы данных (см. рис. 11).

Рис. 11. Список БД

Установка postgresql на клиента

Получение доступа к серверу postgresql осуществляется по средствам pgadmin3. Для её использования на клиенте установили следующие пакеты: Postgresql и Pgadmin3

После успешной установки в меню появился раздел разработка, в выпадающем списке которого находится установленное программное обеспечение.

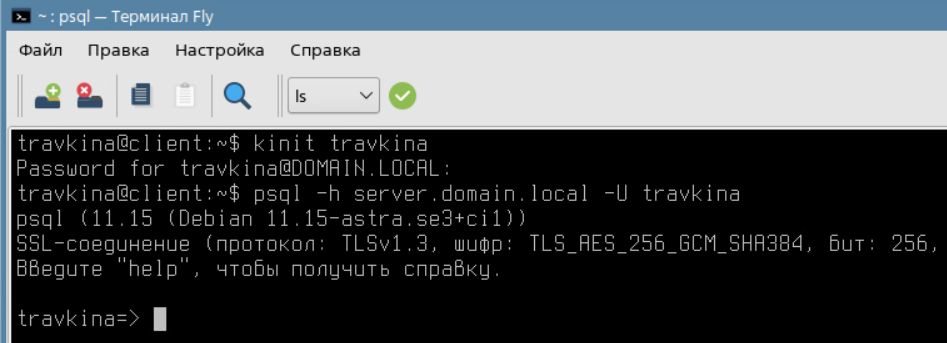

Подключение к postgres

Для проверки подключения к серверу базы данных postgresql выполнили вход в систему от имени пользователя ALD и выполнили следующие команды.

kinit travkina

psql -h server.domain.local -U travkina

Терминал Fly сообщил версию SSL, используемую для подключения к серверу, а также предоставил доступ к консоли сервера базы данных (см. рис. 12).

Рис. 12. Тестирование подключения

Проверка работоспособности ALD

Тринадцатый этап выполнения лабораторной работы осуществляется на Astra Linux Orel. Заключительный этап выполнения лабораторной работы заключается в добавлении подключения к серверу базы данных postgresql используя графический интерфейс pgAdmin3. Запустили pgAdmin3. Для подключения к серверу postgresql нажали кнопку добавить подключение к серверу и заполнили поля в соответствии с таблицей 2.

Таблица 2. Регистрация ALD пользователя

№ п.п. |

Поле |

Значение |

1 |

Имя |

db |

2 |

Хост |

server.domain.local |

3 |

Имя пользователя |

travkina |

4 |

Пароль |

Travkina1234 |

Нам открылся доступ к настройке сервера postgesql (см. рис. 13).

Рис. 13. Получен доступ к базе данных

Вывод

В ходе выполнения лабораторной работы №10 была настроена сквозная аутентификацию пользователей ALD на сервере базы данных PostgreSQL. А именно был развернут сервер СУБД postgresql, сконфигурирована сквозная аутентификация пользователей ALD на сервере базы данных, а также выполнена проверка работоспособности.