Глава 4 Локальные сети на основе разделяемой среды

В этой главе мы рассмотрим отличные от Ethernet технологии, которые также применяются в локальных сетях с разделяемой средой. К ним относятся технологии Token Ring и FDDI, которые долгое время успешно работали в локальных сетях, требующих повышенных показателей надежности, производительности и области охвата. До появления коммутируемых локальных сетей эти технологии превосходили Ethernet по указанным показателям. Поэтому именно им отдавалось предпочтение при построении магистралей локальных сетей или сетей финансовых и правительственных организаций, то есть там, где надежность и производительность особенно необходимы. В технологиях Token Ring и FDDI применяется детерминированный метод доступа, позволяющий разделять среду более эффективно и даже обеспечивать параметры QoS для трафика реального времени.

Технологии Token Ring и FDDI, используя кольцевую топологию физических связей, способны автоматически контролировать работоспособности сети. Сети FDDI, кроме того, обеспечивают автоматическое восстановление сети после отказа, для чего, как и в сетях SDH, применяется двойное кольцо для соединения узлов.

Беспроводная среда является разделяемой по своей физической природе. В этой главе мы рассмотрим две беспроводные технологии, IEEE 802.11 и Bluetooth (IEEE 802.15.1). Первая позволяет создавать беспроводные локальные сети, а вторая относится к персональным сетям. В каждой из них используются собственные методы доступа к среде.

Технология Token Ring

Список ключевых слов: активный монитор, время удержания токена, алгоритм раннего освобождения токена, устройство многостанционного доступа, пассивный концентратор, активный концентратор.

Технология Token Ring была разработана компанией IBM в 1984 году, а затем передана в качестве проекта стандарта в комитет IEEE 802, который на ее основе принял в 1985 году стандарт 802.5. Компания JBM в течение долгого времени использовала технологию Token Ring как свою основную сетевую технологию построения локальных сетей на основе компьютеров различных классов — мэйнфреймов, мини-компьютеров и персональных компьютеров. Однако в последнее время даже в продукции компании IBM доминируют представители семейства Ethernet.

Сети Token Ring работают с двумя битовыми скоростями — 4 и 16 Мбит/с. Смешение в одном кольце станций, работающих на разных скоростях, не допускается. Сети Token Ring, работающие со скоростью 16 Мбит/с, имеют некоторые усовершенствования в алгоритме доступа по сравнению со стандартом 4 Мбит/с.

Технология Token Ring сложнее, чем Ethernet. Она обладает некоторыми начальными свойствами отказоустойчивости. В сети Token Ring определены процедуры контроля работы сети, которые опираются на свойство обратной связи, изначально присущее кольцеобразной структуре — посланный кадр всегда возвращается к станции-отправителю. В некоторых случаях обнаруженные ошибки в работе сети устраняются автоматически, например, может быть восстановлен потерянный токен. В других случаях ошибки только фиксируются, а их устранение выполняется вручную обслуживающим персоналом.

Для контроля сети одна из станций исполняет роль так называемого активного монитора. Активный монитор выбирается во время инициализации кольца, критерием выбора служит максимальное значение МАС-адреса. Если активный монитор выходит из строя, процедура инициализации кольца повторяется и выбирается новый активный монитор. Чтобы сеть могла обнаружить отказ активного монитора, последний в работоспособном состоянии каждые 3 секунды генерирует специальный кадр, обозначающий его присутствие. Если этот кадр не появляется в сети более 7 секунд, то остальные станции сети начинают процедуру выборов нового активного монитора.

Доступ с передачей токена

Сети Token Ring пользуются разделяемой средой путем передачи токена, принципы которого были рассмотрены в главе 12 при описании функций уровня MAC. Давайте остановимся более детально на некоторых особенностях этого метода, присущих технологии Token Ring 4 Мбит/с, описанной в стандарте 802.5.

В сети Token Ring любая станция всегда непосредственно получает данные только от одной станции — той, которая является предыдущей в кольце. А передает данные своему ближайшему соседу вниз по потоку данных.

Получив токен, станция анализирует его и при отсутствии у нее данных для передачи продвигает токен к следующей станции. Станция, которая имеет данные для передачи, при получении токена изымает его из кольца, что дает ей право доступа к физической среде для передачи своих данных. Затем эта станция выдает в кольцо кадр данных установленного формата последовательно по битам. Кадр снабжается адресами приемника и источника.

Переданные данные проходят по кольцу всегда в одном направлении от одной станции к другой. Все станции кольца ретранслируют кадр побитно, как повторители. Если кадр проходит через станцию назначения, то, распознав свой адрес, эта станция копирует кадр в свой внутренний буфер и вставляет в кадр признак подтверждения приема. Станция, выдавшая кадр данных в кольцо, получив его с подтверждением приема, изымает свой кадр из кольца и передает в сеть новый токен, давая другим станциям сети возможность передавать данные.

На рис. 4.1 описанный алгоритм доступа к среде иллюстрируется временной диаграммой. Здесь показана передача пакета А в кольце, состоящем из 6 станций, от станции 1 к станции 3. После прохождения станции назначения 3 в пакете А устанавливаются два признака — признак А распознавания адреса и признак С копирования пакета в буфер (что на рисунке отмечено звездочкой внутри пакета). После возвращения пакета в станцию 1 отправитель распознает свой пакет по адресу источника и удаляет пакет из кольца. Установленные станцией 3 признаки говорят станции-отправителю о том, что п^кет дошел до адресата и был успешно скопирован в его буфер.

Время владения разделяемой средой в сети Token Ring ограничивается фиксированной величиной, называемой временем удержания токена. После истечения этого времени станция обязана прекратить передачу собственных данных (текущий кадр разрешается завершить) и передать токен далее по кольцу. Станция может успеть передать за время удержания токена один или несколько кадров в зависимости от размера кадров и величины времени удержания токена.

Обычно время удержания токена по умолчанию равно 10 мс, а максимальный размер кадра в стандарте 802.5 не определен. Для сетей 4 Мбит/с он, как правило, равен 4 Кбайт, а для сетей 16 Мбит/с — 16 Кбайт. Это связано с тем, что за время удержания токена станция должна успеть передать хотя бы один кадр. При скорости 4 Мбит/с за время 10 мс можно передать 5000 байт, а при скорости 16 Мбит/с — 20 000 байт. Максимальные размеры кадра выбраны с некоторым запасом.

В сетях Token Ring 16 Мбит/с используется модернизированный вариант алгоритма доступа к кольцу, называемый алгоритмом раннего освобождения токена. В соответствии с ним станция передает токен доступа следующей станции сразу же после окончания передачи последнего бита кадра, не дожидаясь возвращения по кольцу этого кадра с установленными битами А и С. В этом случае пропускная способность кольца используется более эффективно, так как по кольцу одновременно продвигаются кадры нескольких станций. Тем не менее свои кадры в каждый момент времени может генерировать только одна станция — та, которая в данный момент владеет токеном. Остальные станции в это время только повторяют чужие кадры, так что принцип разделения кольца во времени сохраняется, ускоряется только процедура передачи владения кольцом.

Рис. 4.1. Доступ с передачей токена

Для различных видов сообщений, передаваемых кадрами, могут назначаться различные приоритеты: от 0 (низший) до 7 (высший). Решение о приоритете конкретного кадра принимает передающая станция (протокол Token Ring получает этот параметр через межуровневые интерфейсы от протоколов верхнего уровня, например прикладного). Токен также всегда имеет некоторый уровень текущего приоритета. Станция имеет право захватить переданный ей токен только в том случае, если приоритет кадра, который она хочет передать, выше приоритета токена (или равен ему). В противном случае станция обязана передать токен следующей по кольцу станции.

За наличие в сети токена, причем единственной его копии, отвечает активный монитор. Если активный монитор не получает токен в течение длительного времени (например, 2,6 с), то он порождает новый токен.

Приоритетный доступ в технологии Token Ring предназначен для поддержки требований QoS приложений. Однако разработчики приложений для локальных сетей практически им не пользовались.

Физический уровень технологии Token Ring

Стандарт

Token

Ring

фирмы IBM

изначально предусматривал построение

связей в сети с помощью концентраторов

(рис. 4.2), называемых устройствами

многостанционного доступа (Multi-station

Access

Unit,

MAU,

или MSAU).

Сеть Token

Ring

может включать до 260 узлов. Использование

концентраторов приводит к тому, что

сети Token

Ring

имеют физическую топологию звезда, а

логическую — кольцо.

Стандарт

Token

Ring

фирмы IBM

изначально предусматривал построение

связей в сети с помощью концентраторов

(рис. 4.2), называемых устройствами

многостанционного доступа (Multi-station

Access

Unit,

MAU,

или MSAU).

Сеть Token

Ring

может включать до 260 узлов. Использование

концентраторов приводит к тому, что

сети Token

Ring

имеют физическую топологию звезда, а

логическую — кольцо.

Концентратор Token Ring может быть активным или пассивным. Пассивный концентратор просто соединяет порты внутренними связями так, чтобы станции, подключаемые к этим портам, образовали кольцо. Ни усиление сигналов, ни их ресинхронизацию пассивный концентратор не выполняет. Такое MSAU-устрой-ство можно считать простым кроссовым блоком за одним исключением — MSAU обеспечивает обход какого-либо порта, когда присоединенный к этому порту компьютер выключают. Такая функция необходима для обеспечения связности кольца вне зависимости от состояния подключенных компьютеров. Обычно обход порта выполняется за счет релейных схем, которые питаются постоянным током от сетевого адаптера, а при выключении сетевого адаптера нормально замкнутые контакты реле соединяют вход порта с его выходом.

Активный концентратор выполняет функции регенерации сигналов и поэтому его можно назвать повторителем.

Возникает вопрос — если концентратор является пассивным устройством, то каким образом обеспечивается качественная передача сигналов на большие расстояния, которые возникают при включении в сеть нескольких сот компьютеров? Ответ состоит в том, что роль усилителя сигналов в этом случае берет на себя каждый сетевой адаптер, а роль синхронизирующего блока — сетевой адаптер активного монитора кольца. Каждый сетевой адаптер Token Ring имеет блок повторения, который умеет регенерировать и синхронизировать сигналы, однако последнюю функцию выполняет в кольце только блок повторения активного монитора.

В общем случае сеть Token Ring имеет комбинированную звездно-кольцевую конфигурацию. Конечные узлы подключаются к MSAU-устройствам по топологии звезды, а сами концентраторы объединяются через специальные порты Ring In (RI) и Ring Out (RO), образуя магистральное физическое кольцо.

Технология Token Ring позволяет использовать для соединения конечных станций и концентраторов различные типы кабеля: STP типа 1, UTP типа 3, UTP типа 6, а также волоконно-оптический кабель. При использовании экранированной витой пары STP типа 1 из номенклатуры кабельной системы IBM в кольцо допускается объединять до 260 станций при длине ответвительных кабелей до 100 метров, а при использовании неэкранированной витой пары максимальное количество станций сокращается до 72 при длине ответвительных кабелей до 45 метров. Расстояние между пассивными концентраторами может достигать 100 м при использовании кабеля STP типа 1 и 45 м при использовании кабеля UTP типа 3. Между активными концентраторами максимальное расстояние увеличивается соответственно до 730 или 365 м в зависимости от типа кабеля.

Максимальная длина кольца Token Ring составляет 4000 м

ПРИМЕЧАНИЕ —

Ограничения на максимальную длину кольца и количество станций в кольце в технологии Token Ring не являются такими жесткими, как в технологии Ethernet. Здесь эти ограничения во многом связаны со временем оборота токена по кольцу. Есть и другие соображения, диктующие выбор ограничений. Так, если кольцо состоит из 260 станций, то при времени удержания токена в 10 мс токен вернется в активный монитор в худшем случае через 2,6 с, а это время как раз составляет тайм-аут контроля оборота токена. В принципе, все значения тайм-аутов в сетевых адаптерах узлов сети Token Ring можно настраивать, поэтому можно построить сеть Token Ring с большим количеством станций и с большей длиной кольца.

Технология FDDI

Список ключевых слов: сквозной, или транзитный, режим, уровень администрирования станции, двойное подключение к кольцу, одиночное подключение к кольцу, двухпортовое подключение к кольцу.

Технология FDDI (Fiber Distributed Data Interface — распределенный интерфейс передачи данных по оптоволокну) — это первая технология локальных сетей, в которой в качестве среды передачи данных стал применяться волоконно-оптический кабель. Работы по созданию технологий и устройств локальных сетей, использующих волоконно-оптические каналы, начались в 80-е годы, вскоре после начала промышленной эксплуатации подобных каналов в территориальных сетях. Проблемная группа ХЗТ9.5 института ANSI разработала в период с 1986 по 1988 гг. начальные версии стандарта FDDI, который описывает передачу кадров со скоростью 100 Мбит/с по двойному волоконно-оптическому кольцу длиной до 100 км.

Основные характеристики технологии FDDI

Технология FDDI во многом основывается на технологии Token Ring, развивая и совершенствуя ее основные идеи. Разработчики технологии FDDI ставили перед собой следующие цели:

повысить битовую скорость передачи данных до 100 Мбит/с;

повысить отказоустойчивость сети за счет стандартных процедур восстановления ее после отказов различного рода — повреждения кабеля, некорректной работы узла, концентратора, возникновения высокого уровня помех на линии и т. п.;

максимально эффективно использовать потенциальную пропускную способность сети как для асинхронного, так и для синхронного (чувствительного к задержкам) трафиков.

Сеть FDDI строится на основе двух олтоволоконных колец, которые образуют основной и резервный пути передачи Данных между узлами.

Узлы, которые хотят воспользоваться этим повышенным потенциалом надежности, должны быть подключены к обоим кольцам. В технологии FDDI для передачи световых сигналов по оптическим волокнам реализовано кодирование 4В/5В в сочетании с кодированием NRZI. Эта схема приводит к передаче по линии связи сигналов с тактовой частотой 125 МГц.

В нормальном режиме работы сети данные проходят через все узлы и все участки кабеля только первичного кольца, этот режим назван сквозным, или транзитным. Вторичное кольцо в этом режиме не используется.

В случае какого-либо вида отказа, когда часть первичного кольца не может передавать данные (например, обрыв кабеля или отказ узла), первичное кольцо объединяется со вторичным (рис. 4.3), вновь образуя единое кольцо. Этот режим работы сети называется режимом свертывания колец. Операция свертывания производится средствами концентраторов и/или сетевых адаптеров FDDI. Для упрощения этой процедуры данные по первичному кольцу всегда передаются в одном направлении (на диаграммах это направление изображается против часовой стрелки), а по вторичному — в обратном (изображается по часовой стрелке). Поэтому при образовании общего кольца из двух колец передатчики станций по-прежнему остаются подключенными к приемникам соседних станций, что позволяет правильно передавать и принимать информацию соседними станциями.

В стандартах FDDI много внимания отводится различным процедурам, которые позволяют определить наличие отказа в сети, а затем произвести необходимое реконфигурацию. Технология FDDI дополняет механизмы обнаружения отказов технологии Token Ring механизмами реконфигурирования пути передачи данных в сети, основанными на наличии резервных связей, которые предоставляет второе кольцо.

Кольца в сетях FDDI рассматриваются как общая разделяемая среда передачи данных. Метод доступа к этой среде очень близок к методу доступа сетей Token Ring. Станции FDDI применяют алгоритм раннего освобождения токена, как и сети Token Ring 16 Мбит/с.

Отличия в методах доступа заключаются в следующем:

Время удержания токена в сети FDDI не является постоянной величиной, как в сети Token Ring. Это время зависит от загрузки кольца — при небольшой загрузке оно растет, а при перегрузках может снижаться до нуля. Однако эти изменения касаются только асинхронного трафика, который не критичен к небольшим задержкам передачи кадров. Для синхронного трафика время удержания токена по-прежнему остается фиксированной величиной.

Механизм приоритетов кадров, принятый в Token Ring, в технологии FDDI отсутствует. Разработчики технологии решили, что деление трафика на 8 уровней приоритетов избыточно, достаточно разделить трафик на два класса — асинхронный и синхронный, последний из которых обслуживается всегда, даже при перегрузках кольца.

В остальном пересылка кадров между станциями кольца на уровне MAC полностью соответствует технологии Token Ring.

Рисунок 4.4 иллюстрирует соответствие стека протоколов технологии FDDI семиуровневой модели OSI. FDDI определяет протокол физического уровня и протокол подуровня доступа к среде (MAC) канального уровня. Как и во многих других технологиях локальных сетей, в технологии FDDI используется протокол подуровня управления логическим каналом LLC.

Специфической

особенностью технологии FDDI

является уровень

администрирования станции (Station

ManagemenT,

SMT).

Именно уровень SMT

выполняет все функции по администрированию

и мониторингу всех остальных уровней

стека протоколов FDDI.

В управлении кольцом принимает участие

каждый узел сети FDDI.

Поэтому все узлы обмениваются специальными

SMT-кадрами

для управления сетью.

Специфической

особенностью технологии FDDI

является уровень

администрирования станции (Station

ManagemenT,

SMT).

Именно уровень SMT

выполняет все функции по администрированию

и мониторингу всех остальных уровней

стека протоколов FDDI.

В управлении кольцом принимает участие

каждый узел сети FDDI.

Поэтому все узлы обмениваются специальными

SMT-кадрами

для управления сетью.

Отказоустойчивость сетей FDDI обеспечивается протоколами и других уровней: с помощью физического уровня устраняются отказы сети по физическим причинам, например из-за обрыва кабеля, а с помощью уровня MAC — логические отказы сети, например потеря нужного внутреннего пути передачи токена и кадров данных между портами концентратора.

Отказоустойчивость технологии FDDI

Как уже отмечалось, для обеспечения отказоустойчивости в стандарте FDDI предусмотрено создание двух оптоволоконных колец — первичного и вторичного. В стандарте FDDI определены два типа конечных узлов — станции и концентраторы. Для подключения станций и концентраторов к сети может быть использован один из двух возможных способов.

Двойное подключение (Dual Attachment, DA) — одновременное подключение к первичному и вторичному кольцам; станция и концентратор, подключенные таким способом, называются соответственно станцией двойного подключения (Dual Attachment Station, DAS) и концентратором двойного подключения (Dual Attachment Concentrator, DAC).

Одиночное подключение (Single Attachment, SA) — подключение только к первичному кольцу; станция и концентратор, подключенные данным способом, называются соответственно станцией одиночного подключения (Single Attachment Station, SAS) и концентратором одиночного подключения (Single Attachment Concentrator, SAC).

Обычно, хотя и не обязательно, концентраторы имеют двойное подключение, а станции — одиночное, как показано на рис. 4.5. Чтобы устройства легче было правильно присоединять к сети, их разъемы маркируются. Разъемы типа А и В должны быть у устройств с двойным подключением; разъем М (Master) имеется у концентратора для одиночного подключения станции, у которой ответный разъем должен иметь тип S (Slave).

Рис. 4.5. Подключение узлов к кольцам FDDI

В случае однократного обрыва кабеля между устройствами с двойным подключением сеть FDDI сможет продолжить нормальную работу за счет автоматической реконфигурации внутренних путей передачи кадров между портами концентратора (рис. 4.6).

Двукратный обрыв кабеля приведет к образованию двух изолированных сетей FDDI. При обрыве кабеля, идущего к станции с одиночным подключением, она оказывается отрезанной от сети, а кольцо продолжает работать за счет реконфигурации внутреннего пути в концентраторе — порт М, к которому была подключена данная станция, исключается из общего пути.

Для

сохранения работоспособности сети при

отключении питания в станции с двойным

подключением (например, просто при ее

выключении) она должна быть

оснащена оптическим обходным

переключателем, который создаст

резервный путь для световых потоков.

быть

оснащена оптическим обходным

переключателем, который создаст

резервный путь для световых потоков.

И, наконец, станции DAS или концентраторы DAC можно подключать к двум портам М одного или двух концентраторов, создавая древовидную структуру с основными и резервными связями. По умолчанию порт В поддерживает основную связь, а порт А — резервную. Такая конфигурация называется двухпортовым подключением.

Отказоустойчивость поддерживается за счет постоянного слежения концентраторов и станций уровня SMT за временными интервалами циркуляции токена и кадров, а также за наличием физического соединения между соседними портами в сети. В сети FDDI нет выделенного активного монитора — все станции и концентраторы равноправны, и при обнаружении отклонений от нормы они начинают процесс повторной инициализации сети, а затем и ее реконфигурации.

Реконфигурация внутренних путей в концентраторах и сетевых адаптерах выполняется специальными оптическими переключателями, которые перенаправляют световой луч и имеют достаточно сложную конструкцию.

Максимальная общая длина кольца FDDI составляет 100 километров, максимальное число станций с двойным подключением в кольце — 500.Технология FDDI разрабатывалась для ответственных участков сетей — на магистральных соединениях между крупными сетями, например сетями зданий, а также для подключения к сети высокопроизводительных серверов. Поэтому главным для разработчиков было обеспечить высокую скорость передачи данных, отказоустойчивость на уровне протокола и большие расстояния между узлами сети. Все эти цели были достигнуты. В результате технология FDDI получилась качественной, но весьма дорогой. Даже появление более дешевого варианта для витой пары не намного снизило стоимость подключения одного узла к сети FDDI. Основной областью применения технологии FDDI стали магистрали сетей, состоящих из нескольких зданий, а также сети масштаба крупного города, то есть класса MAN.

Беспроводные локальные сети

Список ключевых слов: скрытый терминал, методы опроса, спецификации 802.11, 802.11а, 802.11b, 802.1 lg, сеть с базовым набором услуг, точка доступа, служба распределенной системы, сеть с расширенным набором услуг, распределенный режим DCF, централизованный режим PCF, конкурентное окно, таймер отсрочки, межкадровые интервалы SIFS, PIFS и DIFS, контролируемый период, протокол WEP.

Беспроводные локальные сети сегодня рассматриваются как дополнение к проводным сетям, а не как конкурентное решение. Отношение к беспроводным локальным сетям не всегда было таковым, в середине 90-х было популярно мнение, в соответствии с которым все большее число локальных сетей будет переходить на беспроводные технологии. Преимущество беспроводных локальных сетей очевидно — их проще и дешевле разворачивать и модифицировать, так как вся громоздкая кабельная и инфраструктура оказывается излишней. Еще одно преимущество — обеспечение мобильности пользователей. Однако за эти преимущества беспроводные сети расплачиваются большим перечнем проблем, которые несет с собой неустойчивая и непредсказуемая беспроводная среда. Мы уже рассматривали особенности распространения сигналов в такой среде в главе 10.

Помехи от разнообразных бытовых приборов и других телекоммуникационных систем, атмосферные помехи и отражения сигнала создают большие трудности для надежного приема информации. Локальные сети — это, прежде всего, сети зданий, а распространение радиосигнала внутри здания еще сложнее, чем вне его. В стандарте IEEE 802.11 приводится изображение распределения интенсивности сигнала (рис. 4.7). В стандарте подчеркивается, что это статическое изображение, в действительности картина является динамической, и при перемещении объектов в комнате распределение сигнала может существенно измениться.

Методы расширения спектра помогают снизить влияние помех на полезный сигнал, кроме того, в беспроводных сетях широко используются прямая коррекция ошибок (Forward Error Control, FEC) и протоколы с повторной передачей потерянных кадров. Тем не менее практика показала, что в тех случаях, когда ничего

не

мешает применению проводной локальной

сети, организации предпочитают именно

этот вид LAN,

несмотря на то, что при этом нельзя

обойтись без кабельной системы. Неравномерное

распределение интенсивности сигнала

приводит не только к битовым ошибкам

передаваемой информации, но и к

неопределенности

зоны покрытия беспроводной

локальной сети. В проводных локальных

сетях такой проблемы нет, те и только

те устройства, которые подключены к

кабельной системе здания или кампуса,

получают сигналы и участвуют в работе

LAN.

Беспроводная локальная сеть не имеет

точной области покрытия. Часто используемое

изображение такой области в форме

шестиугольника или круга является не

чем иным, как абстракцией. В действительности,

сигнал может быть настолько ослаблен,

что устройства, находящиеся в предполагаемых

пределах зоны покрытия, вообще не

могут принимать и передавать информацию.

Неравномерное

распределение интенсивности сигнала

приводит не только к битовым ошибкам

передаваемой информации, но и к

неопределенности

зоны покрытия беспроводной

локальной сети. В проводных локальных

сетях такой проблемы нет, те и только

те устройства, которые подключены к

кабельной системе здания или кампуса,

получают сигналы и участвуют в работе

LAN.

Беспроводная локальная сеть не имеет

точной области покрытия. Часто используемое

изображение такой области в форме

шестиугольника или круга является не

чем иным, как абстракцией. В действительности,

сигнал может быть настолько ослаблен,

что устройства, находящиеся в предполагаемых

пределах зоны покрытия, вообще не

могут принимать и передавать информацию.

Рисунок 4.7 хорошо иллюстрирует такую ситуацию. Подчеркнем, что с течением времени ситуация с распределением сигнала может измениться и состав LAN также изменится. По этой причине даже технологии, рассчитанные на фиксированные (не мобильные) узлы сети, должны учитывать то, что беспроводная локальная сеть является неполносвязной. Даже если считать, что сигнал распространяется идеально во все стороны, образованию полносвязной топологии может мешать то, что радиосигнал затухает пропорционально квадрату расстояния от источника. Поэтому при отсутствии базовой станции некоторые пары узлов не смогут взаимодействовать из-за того, что расположены за пределами зоны покрытия передатчиков партнера.

В

примере на рис. 14.8, а

показана

такая фрагментированная локальная

сеть. Не-полносвязность беспроводной

сети порождает проблему доступа к

разделяемой среде, известную под

названием скрытого терминала. Проблема

возникает в том случае, когда два узла

находятся вне зон досягаемости друг

друга (узлы А и С на рис. 14.8, я), но существует

третий узел В, который принимает сигналы

как от А, так и от С. Предположим, что в

радиосети используется традиционный

метод  доступа,

основанный на прослушивании несущей,

напримерCSMA/CD.

В данном случае коллизии будут

возникать значительно чаще, чем в

проводных сетях. Пусть, например, узел

В занят обменом с узлом А. Узлу С сложно

определить, что среда занята, он может

посчитать ее свободной и начать передавать

свой кадр. В результате сигналы в районе

узла В будут искажены, то есть произойдет

коллизия, вероятность возникновения

которой в проводной сети была бы

неизмеримо ниже.

доступа,

основанный на прослушивании несущей,

напримерCSMA/CD.

В данном случае коллизии будут

возникать значительно чаще, чем в

проводных сетях. Пусть, например, узел

В занят обменом с узлом А. Узлу С сложно

определить, что среда занята, он может

посчитать ее свободной и начать передавать

свой кадр. В результате сигналы в районе

узла В будут искажены, то есть произойдет

коллизия, вероятность возникновения

которой в проводной сети была бы

неизмеримо ниже.

Распознавание коллизий затруднено в радиосети еще и потому, что сигнал собственного передатчика существенно подавляет сигнал от удаленного передатчика и распознать искажение сигнала чаще всего невозможно.

В методах доступа в беспроводных сетях не только отказываются от прослушивания несущей, но и от распознавания коллизий

Вместо этого в них используют методы предотвращения коллизий, в том числе и методы опроса.

Применение базовой станции может улучшить связность сети (рис. 14.8, б). Базовая станция обычно обладает большей мощностью, а ее антенна устанавливается так, чтобы более равномерно и беспрепятственно покрывать нужную территорию. В результате все узлы беспроводной локальной сети получают возможность обмениваться данными с базовой станцией, которая транзитом передает данные между узлами.

Беспроводные локальные сети считаются перспективными для таких применений, в которых сложно или невозможно использовать проводные сети. Ниже перечислены основные области применения беспроводных локальных сетей. Резидентный доступ альтернативных операторов связи, у которых нет проводного доступа к клиентам, проживающим в многоквартирных домах.

Так называемый «кочевой» доступ в аэропортах, железнодорожных вокзалах и т. п.

Организация локальных сетей в зданиях, где нет возможности установить современную кабельную систему, например, в исторических зданиях с оригинальным интерьером.

Организация временных локальных сетей, например, при проведении конференций.

Расширения локальных сетей. Иногда одно здание предприятия, например испытательная лаборатория или цех, может быть расположено изолированно от других. Небольшое число рабочих мест в таком здании делает крайне невыгодным прокладку к нему отдельного кабеля, поэтому беспроводная связь оказывается более рациональным вариантом.

Мобильные локальные сети. Если пользователь хочет пользоваться услугами сети, перемещаясь из помещения в помещение или из здания в здание, то здесь конкурентов у беспроводной локальной сети просто нет. Классическим примером такого пользователя является врач, совершающий обход и пользующийся своим ноутбуком для связи с базой данных больницы.

Пока что мобильные локальные сети не претендуют на полное покрытие крупных территорий, как это сделали мобильные сотовые телефонные сети, но перспективы такого развития имеются. В области построения территориальных сотовых мобильных сетей передачи данных технологиям беспроводных локальных сетей предстоит выдержать конкуренцию с мобильными сотовыми сетями третьего поколения. Мобильные сотовые сети второго поколения не представляют собой серьезных конкурентов, так как они разрабатывались в первую очередь для передачи голоса, их возможности по передаче данных ограничиваются скоростями в несколько килобит в секунду, в то время как беспроводные локальные сети обеспечивают скорости в несколько десятков мегабит в секунду. Однако в системах третьего поколения скорость передачи данных будет находиться в диапазоне от 144 Кбит/с до 2 Мбит/с (скорость 2 Мбит/с обеспечивается на небольших расстояниях от базовой станции). Так что конкуренция может оказаться жесткой.

Далее будет рассмотрен самый популярный стандарт беспроводных локальных сетей — IEEE 802.11. Заметим, что в этой области существуют и другие стандарты (в частности, институт ETSI разработал стандарт HIPERLAN 1), однако большинство производителей выпускают оборудование в соответствии со спецификациями IEEE 802.11.

Стек протоколов IEEE 802.11

Естественно, что стек протоколов стандарта IEEE 802.11 соответствует общей структуре стандартов комитета 802, то есть состоит из физического уровня и уровня MAC, над которыми работает уровень LLC. Как и у всех технологий семейства 802, технология 802.11 определяется нижними двумя уровнями, то есть физическим уровнем и уровнем MAC, а уровень LLC выполняет свои стандарт

ные общие для всех технологий LAN функции. Так как искажения кадров в беспроводной среде более вероятны, чем в проводной, уровень LLC должен, скорее всего, использоваться в режиме LLC2. Но это уже не зависит от технологии 802.11, режим работы уровня LLC выбирается протоколами верхних уровней.

Структура стека протоколов IEEE 802.11 показана на рис. 4.9.

Рис. 4.9. Стек протоколов IEEE 802.11

На физическом уровне существует несколько вариантов спецификаций, которые отличаются используемым частотным диапазоном, методом кодирования и как следствие — скоростью передачи данных. Все варианты физического уровня работают с одним и тем же алгоритмом уровня MAC, но некоторые временные параметры уровня MAC зависят от используемого физического уровня.

В 1997 году комитетом 802.11 был принят стандарт, который определял функции уровня MAC вместе с тремя вариантами физического уровня, которые обеспечивают передачу данных со скоростями 1 и 2 Мбит/с.

В первом варианте средой являются инфракрасные волны диапазона 850 нм, которые генерируются либо полупроводниковым лазерным диодом, либо све-тодиодом (LED). Так как инфракрасные волны не проникают через стены, область покрытия LAN ограничивается зоной прямой видимости. Стандарт предусматривает три варианта распространения излучения: ненаправленную антенну, отражение от потолка и фокусное направленное излучение. В первом случае узкий луч рассеивается с помощью системы линз. Фокусное направленное излучение предназначено для организации двухточечной связи, например, между двумя зданиями.

Во втором варианте в качестве передающей среды используется микроволновый диапазон 2,4 ГГц, который в соответствии с рекомендациями ITU в большинстве стран не лицензируется. Этот вариант основан на методе FHSS, (см. главу 10). В методе FHSS каждый узкий канал имеет ширину 1 МГц. Частотная манипуляция (FSK) с двумя состояниями сигнала (частотами) дает скорость 1 Мбит/с, с четырьмя состояниями — 2 Мбит/с. В случае FHSS сеть может состоять из сот, причем для исключения взаимного влияния в соседних сотах могут применяться ортогональные последовательности частот. Количество каналов и частота переключения между каналами настраиваются, так что при развертывании беспроводной локальной сети можно учитывать особенности регулирования спектра частот конкретной страны. Так, в США в диапазоне 2,4 ГГц может быть до 79 каналов, причем максимальное время нахождения на каждом канале не должно превышать 400 мс.

Третий вариант, в котором используется тот же микроволновый диапазон, основан на методе DSSS, где в качестве последовательности чипов применяется 11-битный код 10110111000. Каждый бит кодируется путем двоичной фазовой (1 Мбит/с) или квадратурной фазовой (2 Мбит/с) манипуляции.

В 1999 году были приняты еще два варианта физического уровня: 802.11а и 802.11b.

Спецификация 802.11а обеспечивает повышение скорости за счет более высокого диапазона частот (5 ГГц). Для этого задействуются 300 МГц из этого диапазона, ортогональное частотное мультиплексирование (OFDM) и прямая коррекция ошибок (FEC). Скорости передачи данных составляют 6, 9, 12, 18, 24, 36, 48 и 54 Мбит/с. Диапазон 5 ГГц спецификации 802.11а пока мало «населен» и обеспечивает высокие скорости передачи данных. Однако его использование связано с двумя проблемами. Во-первых, оборудование для этих частот пока еще слишком дорогое, во-вторых, в некоторых странах частоты этого диапазона подлежат лицензированию.

В спецификации 802.11b института IEEE по-прежнему используется диапазон 2,4 ГГц, что позволяет задействовать более дешевое оборудование. Для повышения скорости до И Мбит/с, которая сопоставима со скоростью классического стандарта Ethernet, здесь применяется более эффективный метод DSSS, использующий технику Complementary Code Keying (ССК).

Еще один стандарт для физического уровня разработан группой 802.llg института IEEE летом 2003 года. В нем также задействован диапазон 2,4 ГГц, но со скоростью передачи данных до 54 Мбит/с. В этой спецификации используется ортогональное частотное мультиплексирование (OFDM). До недавнего времени в США в диапазоне 2,4 ГГц разрешалось работать только за счет расширения спектра. Снятие этого ограничения дало импульс новым разработкам, в результате появилась новая высокоскоростная беспроводная технология. Для обратной совместимости с 802.11b поддерживается также техника ССК.

Уровень MAC выполняет в беспроводных сетях больше функций, чем в проводных сетях. Функции уровня MAC в стандарте 802.11 включают:

доступ к разделяемой среде;

обеспечение мобильности станций при наличии нескольких базовых станций;

обеспечение безопасности, эквивалентной безопасности проводных локальных сетей.

Топологии локальных сетей стандарта 802.11

Станции могут использовать разделяемую среду для того, чтобы передавать данные:

непосредственно друг другу в пределах одной BSS-сети;

в пределах одной BSS-сети транзитом через точку доступа;

между разными BSS-сетями через две точки доступа и распределенную систему;

между BSS-сетью и проводной локальной сетью через точку доступа, распределенную систему и портал1.

Стандарт 802.11 поддерживает два типа топологий локальных сетей: с базовым и с расширенным наборами услуг.

Сеть

с

базовым

набором услуг

(Basic

Service

Set

BSS)

образуется отдельными

станция-

ми

базовая

станция отсутствует, узлы

взаимодействуют

друг

с другом

непосредственно

рис,

4.10)

Сеть

с

базовым

набором услуг

(Basic

Service

Set

BSS)

образуется отдельными

станция-

ми

базовая

станция отсутствует, узлы

взаимодействуют

друг

с другом

непосредственно

рис,

4.10)

BSS-сети не являются традиционными сотами в отношении зон покрытия, они могут находиться друг от друга на значительном расстоянии, а могут частично или полностью перекрываться — стандарт 802.11 оставляет здесь свободу для проектировщика сети.

В сетях, обладающих инфраструктурой, некоторые станции сети являются базовыми, или, в терминологии 802.11, точками доступа (Access Point, АР). Станция, которая выполняет функции АР, является членом какой-нибудь BSS-сети (рис. 4.11). Все базовые станции сети связаны между собой с помощью распределенной системы (Distribution System, DS), в качестве которой может использоваться та же среда (то есть радио- или инфракрасные волны), что и для взаимодействия между станциями, или же отличная от нее, например проводная.

Функции портала стандартом не детализируются, это может быть коммутатор или маршрутизатор.

Точки

доступа вместе с распределенной системой

поддерживают службу

распределенной системы (Distribution

System

Service,

DSS).

Задачей DSS

является передача пакетов между

станциями, которые по каким-то причинам

не могут или не хотят взаимодействовать

между собой непосредственно. Наиболее

очевидной причиной использования DSS

является принадлежность станций разным

BSS-сетям.

В этом случае они передают кадр своей

точке доступа, которая через DS

передает его точке доступа, обслуживающей

BSS-сеть

со станцией назначения.

Точки

доступа вместе с распределенной системой

поддерживают службу

распределенной системы (Distribution

System

Service,

DSS).

Задачей DSS

является передача пакетов между

станциями, которые по каким-то причинам

не могут или не хотят взаимодействовать

между собой непосредственно. Наиболее

очевидной причиной использования DSS

является принадлежность станций разным

BSS-сетям.

В этом случае они передают кадр своей

точке доступа, которая через DS

передает его точке доступа, обслуживающей

BSS-сеть

со станцией назначения.

ESS-сеть обеспечивает станциям мобильность — они могут переходить из одной BSS-сети в другую. Эти перемещения обеспечиваются функциями уровня MAC рабочих и базовых станций, поэтому они совершенно прозрачны для уровня LLC. ESS-сеть может также взаимодействовать с проводной локальной сетью. Для этого в распределенной системе должен присутствовать портал.

Распределенный режим доступа DCF

В сетях 802.11 уровень MAC обеспечивает два режима доступа к разделяемой среде (см. рис. 4.9): распределенный режим DCF (Distributed Coordination Function) и централизованный режим PCF (Point Coordination Function).

Рассмотрим сначала, как обеспечивается доступ в распределенном режиме DCF. В этом режиме реализуется хорошо известный нам метод CSMA/CA. Вместо неэффективного в беспроводных сетях прямого распознавания коллизий по методу CSMA/CD, здесь используется их косвенное выявление. Для этого каждый переданный кадр должен подтверждаться кадром положительной квитанции, посылаемым станцией назначения. Если же по истечении оговоренного тайм-аута квитанция не поступает, станция-отправитель считает, что произошла коллизия.

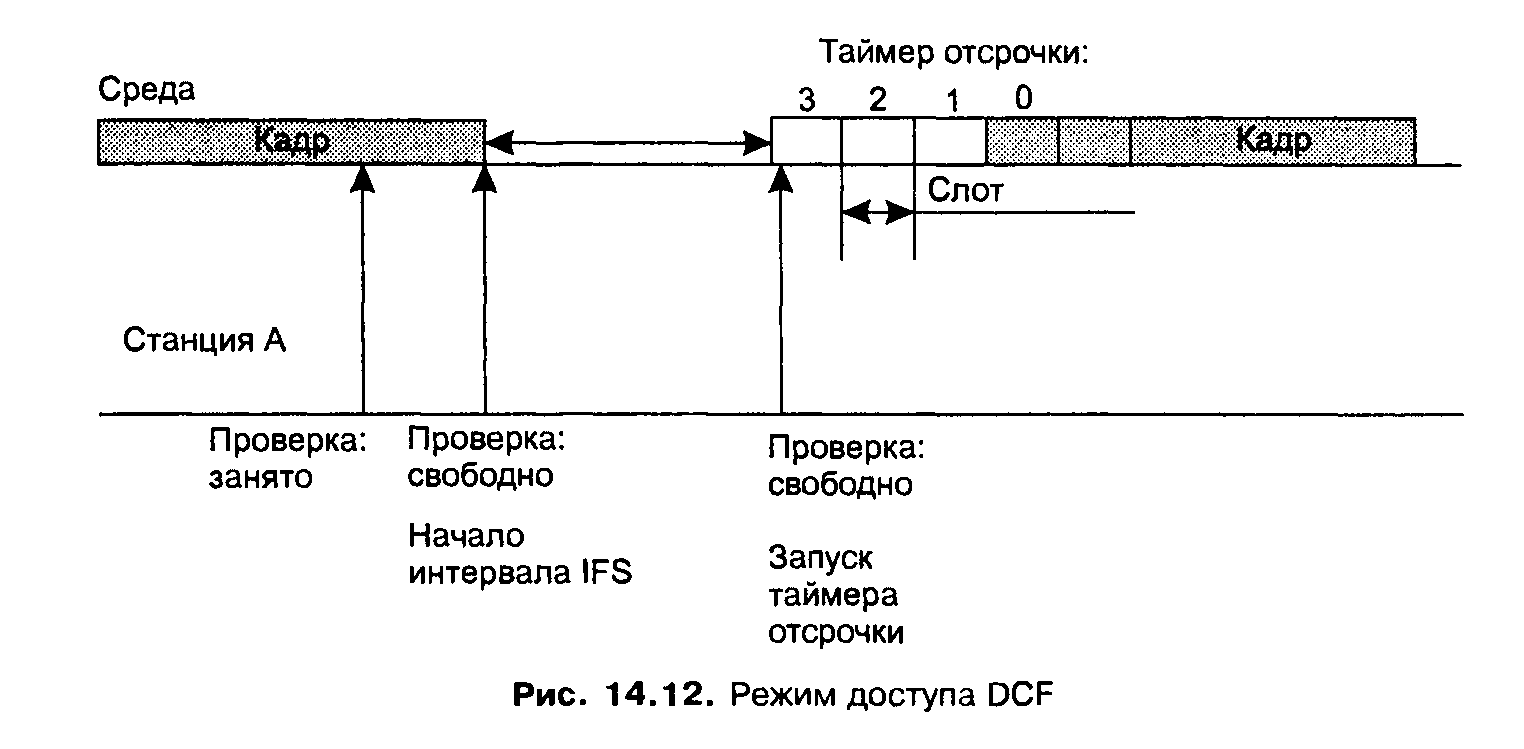

Режим доступа DCF требует синхронизации станций. В спецификации 802.11 эта проблема решается достаточно элегантно — временные интервалы начинают отсчитываться от момента окончания передачи очередного кадра (рис. 4.12). Это не требует передачи каких-либо специальных синхронизирующих сигналов и не ограничивает размер пакета размером слота, так как слоты принимаются во внимание только при принятии решения о начале передачи кадра.

Станция, которая хочет передать кадр, обязана предварительно прослушать среду. Как только она фиксирует окончание передачи кадра, она обязана отсчитать интервал времени, равный межкадровому интервалу (IFS). Если после истечения IFS среда все еще свободна, то начинается отсчет слотов фиксированной длительности. Кадр можно начать передавать только в начале какого-либо из слотов при условии, что среда свободна. Станция выбирает для передачи слот на основании усеченного экспоненциального двоичного алгоритма отсрочки, аналогичного используемому в методе CSMA/CD. Номер слота выбирается как случайное целое число, равномерно распределенное в интервале [0, CW], где CW означает Contention Window (конкурентное окно).

О том, как выбирается размер слота и величина конкурентного окна, будет сказано немного позже. А сейчас рассмотрим этот довольно непростой метод доступа на примере (см. рис. 4.12). Пусть станция А выбрала для передачи на основании усеченного экспоненциального двоичного алгоритма отсрочки слот 3. При этом она присваивает таймеру отсрочки (назначение которого будет ясно из дальнейшего описания) значение 3 и начинает проверять состояние среды в начале каждого слота. Если среда свободна, то из значения таймера отсрочки вычитается 1, и если результат равен нулю, то начинается передача кадра.

Таким образом; обеспечивается условие незанятости всех слотов» включая выбранный. Это - условие является необходимым для начала передачи.

Если же в начале какого-нибудь слота среда оказывается занятой, то вычитания единицы не происходит, и таймер «замораживается». В этом случае станция начинает новый цикл доступа к среде, изменяя только алгоритм выбора слота для передачи. Как и в предыдущем цикле, станция следит за средой и при ее освобождении делает паузу в течение межкадрового интервала. Если среда осталась свободной, то станция использует значение «замороженного» таймера в качестве номера слота и выполняет описанную выше процедуру проверки свободных слотов с вычитанием единиц, начиная с замороженного значения таймера отсрочки.

Размер слота зависит от способа кодирования сигнала; так, для метода FHSS размер слота равен 28 мкс, а для метода DSSS — 1 мкс. Размер слота выбирается таким образом, чтобы он превосходил время распространения сигнала между любыми двумя станциями сети плюс время, затрачиваемое станцией на распознавание занятости среды. Если такое условие соблюдается, то каждая станция сети сумеет правильно распознать начало передачи кадра при прослушивании слотов, предшествующих выбранному ею для передачи слоту. Это, в свою очередь, означает следующее.

В этом случае кадры искажаются, и квитанции от станций назначения не приходят. Не получив в течение определенного времени квитанцию, отправители фиксируют факт коллизии и пытаются передать свои кадры снова. При каждой повторной неудачной попытке передачи кадра интервал [О, CW], из которого выбирается номер слота, удваивается. Если, например, начальный размер окна выбран равным 8 (то есть CW = 7), то после первой коллизии размер окна должен быть равен 16 (CW = 15), после второй последовательной коллизии — 32 и т. д. Начальное значение CW в соответствии со стандартом 802.11 должно выбираться в зависимости от типа физического уровня, используемого в беспроводной локальной сети.

Как и в методе CSMA/CD, в данном методе количество неудачных попыток передачи одного кадра ограничено, но стандарт 802.11 не дает точного значения этого верхнего предела. Когда верхний предел в N попыток достигнут, то кадр отбрасывается, а счетчик последовательных коллизий устанавливается в нуль. Этот счетчик также устанавливается в нуль, если кадр после некоторого количества неудачных попыток все же передается успешно.

В режиме доступа DFC применяются меры для устранения эффекта скрытого терминала. Для этого станция, которая хочет захватить среду и в соответствии с описанным алгоритмом начинает передачу кадра в определенном слоте, вместо кадра данных сначала посылает станции назначения короткий служебный кадр RTS (Request То Send — запрос на передачу). На этот запрос станция назначения должна ответить служебным кадром CTS (Clear То Send — свободна для передачи), после чего станция-отправитель посылает кадр данных. Кадр CTS дол* жен оповестить о захвате среды те станции, которые находятся вне зоны сигнала станции-отправителя, но в зоне досягаемости станции-получателя, то есть являются скрытыми терминалами для станции-отправителя.

ПРИМЕЧАНИЕ

Максимальная длина кадра данных 802.11 равна 2346 байт, длина RTS-кадра — 20 байт, CTS-кадра — 14 байт. Так как RTS- и CTS-кадры гораздо короче, чем кадр данных, то потери данных в результате коллизии RTS- или CTS-кадров гораздо меньше, чем при коллизии кадров данных. Процедура обмена RTS- и CTS-кадрами не обязательна. От нее можно отказаться при небольшой нагрузке сети, поскольку в такой ситуации коллизии случаются редко, а значит, не стоит тратить дополнительное время на выполнение процедуры обмена RTS- и CTS-кадрами.

Централизованный режим доступа PCF

В том случае, когда в BSS-сети имеется станция, выполняющая функции точки доступа, может применяться также централизованный режим доступа PCF, обеспечивающий приоритетное обслуживание трафика. В этом случае говорят, что точка доступа играет роль арбитра среды.

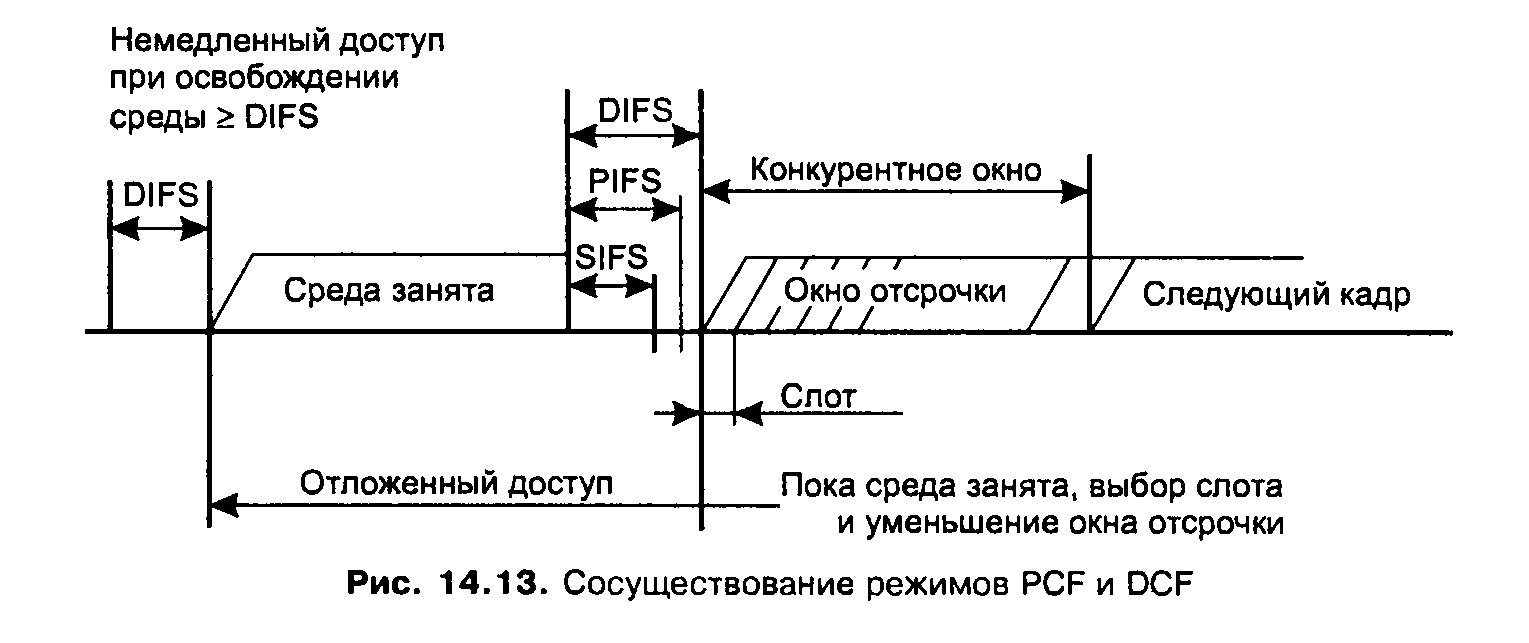

Режим доступа PCF в сетях 802.11 сосуществует с режимом DCF. Оба режима координируются с помощью трех типов межкадровых интервалов (рис. 4.13).

После освобождения среды каждая станция отсчитывает время простоя среды, сравнивая его с тремя значениями:

короткий межкадровый интервал (Short IFS, SIFS);

межкадровый интервал режима PCF (PIFS);

межкадровый интервал режима DCF (DIFS).

Захват среды с помощью распределенной процедуры DCF возможен только в том случае, когда среда свободна в течение времени, равного или большего, чем DIFS. То есть в качестве IFS в режиме DCF нужно использовать интервал DIFS — самый длительный период из трех возможных, что дает этому режиму самый низкий приоритет.

Межкадровый интервал SIFS имеет наименьшее значение, он служит для первоочередного захвата среды ответными CTS-кадрами или квитанциями, которые продолжают или завершают уже начавшуюся передачу кадра.

Значение межкадрового интервала PIFS больше, чем SIFS, но меньше, чем DIFS. Промежутком времени между завершением PIFS и DIFS пользуется арбитр среды. В этом промежутке он может передать специальный кадр, который говорит всем станциям, что начинается контролируемый период. Получив этот кадр, станции, которые хотели бы воспользоваться алгоритмом DCF для захвата среды, уже не могут этого сделать, они должны дожидаться окончания контролируемого периода. Длительность этого периода объявляется в специальном кадре, но этот период может закончиться и раньше, если у станций нет чувствительного к задержкам трафика. В этом случае арбитр передает служебный кадр, после которого по истечении интервала DIFS начинает работать режим DCF.

На управляемом интервале реализуется централизованный метод доступа PCF. Арбитр выполняет процедуру опроса, чтобы по очереди предоставить каждой такой станции право на использование среды, направляя ей специальный кадр. Станция, получив такой кадр, может ответить другим кадром, который подтверждает прием специального кадра и одновременно передает данные (либо по адресу арбитра для транзитной передачи, либо непосредственно станции).

Для того чтобы какая-то доля среды всегда доставалась асинхронному трафику, длительность контролируемого периода ограничена. После его окончания арбитр передает соответствующий кадр и начинается неконтролируемый период.

Каждая станция может работать в режиме PCF, для этого она должна подписаться на эту услугу при присоединении к сети.

Безопасность

Разработчики стандарта IEEE 802.11 поставили перед собой цель — обеспечить безопасность передачи данных по беспроводной локальной сети, эквивалентную безопасности при передаче данных по проводной локальной сети, такой как Ethernet.

Можно заметить, что в технологии проводной локальной сети Ethernet нет каких-то особых мер обеспечения безопасности данных. В стандартах Ethernet не используется аутентификация пользователей или шифрование данных. Тем не менее проводные сети лучше защищены от несанкционированного доступа и нарушения конфиденциальности данных, чем беспроводные — только потому, что они являются проводными. Действительно, для того чтобы получить доступ к проводной сети, злоумышленник должен к ней физически присоединиться. Для этого он должен каким-то образом попасть в помещение, где имеются розетки, и присоединить свой компьютер к одной из них. Такое действие можно заметить и пресечь (хотя возможности для несанкционированного доступа к проводной сети все равно остаются большими).

В беспроводной сети несанкционированный доступ можно осуществить гораздо проще, достаточно оказаться в зоне распространения радиоволн этой сети. Для этого можно даже не входить в здание, где развернута сеть. Физическое подключение к среде в этом случае также не требуется, так что посетитель может принимать данные, не производя подозрительных действий, а просто имея работающий ноутбук в своей сумке.

В стандарте 802.11 предусмотрены средства безопасности, которые повышают защищенность беспроводной локальной сети до уровня обычной проводной локальной сети. Поэтому основной протокол защиты данных в сетях 802.11 так и называется — WEP (Wired Equivalent Privacy — секретность, эквивалентная проводной). Он предоставляет возможность шифровать данные, передаваемые через беспроводную среду, и тем самым обеспечивает их конфиденциальность. Технология 802.11 предлагает еще один механизм безопасности — механизм аутентификации — доказательство легальности пользователя, подключающегося к сети. Однако несовершенство средств безопасности 802.11 делают их популярной мишенью для критиков. Например, исследуя зашифрованный трафик 802.11, взломщик может расшифровать информацию в течение 24 часов.

Именно поэтому рабочая группа 802.1 li занята в настоящее время разработкой более мощного стандарта защиты информации в сетях 802.11.

Персональные сети и технология Bluetooth

Список ключевых слов: персональная сеть, технология Bluetooth, пикосеть, главное устройство пикосети, подчиненное устройство пикосети, рассредоточенная сеть, синхронный канал, ориентированный на соединение, асинхронный канал, не ориентированный на соединение, профиль, уровень физических радиосигналов, уровень базового диапазона частот, диспетчер каналов, уровень протокола адаптации для управления логическим каналом, аудиоуровень, уровень управления, поле данных, код доступа, заголовок кадра.

Особенности персональных сетей

Персональные сети должны обеспечивать как фиксированный доступ, например, в пределах дома, так и мобильный, когда владелец устройств перемещается вместе с ними между помещениями или городами.

Персональные сети во многом похожи на локальные, но у них есть и свои особенности.

□ Многие из устройств, которые могут входить в персональную сеть, гораздо проще, чем традиционный узел LAN — компьютер. Кроме того, такие устройства обычно имеют небольшие габариты и стоимость. Поэтому в стандартах PAN требуется учитывать, что их реализация должна приводить к недорогим решениям, потребляющим небольшую энергию. Область покрытия PAN меньше области покрытия LAN, для взаимодействия узлов PAN часто достаточно нескольких метров.

Высокие требования к безопасности. Персональные устройства, путешествуя вместе со своим владельцем, попадают в различное окружение. Иногда они должны взаимодействовать с устройствами других персональных сетей, например, если их владелец встретил на улице своего знакомого и решил переписать из его устройства PDA в свое несколько адресов общих знакомых. В других случаях такое взаимодействие явно нежелательно, так как может привести к утечке конфиденциальной информации. Поэтому протоколы PAN должны обеспечивать разнообразные методы аутентификации устройств и шифрования данных в мобильной обстановке.

При соединении малогабаритных устройств между собой желание избавиться от кабелей проявляется гораздо сильнее, чем при соединении компьютера с принтером или концентратором. Из-за этого персональные сети в гораздо большей степени тяготеют к беспроводным решениям, чем локальные.

Если человек носит PAN-устройство постоянно с собой и на себе, то оно не должно причинять вред его здоровью. Поэтому такое устройство должно излучать сигналы небольшой мощности, желательно не более 100 мВт (обычный сотовый телефон излучает сигналы мощностью от 600 мВт до 3 Вт).

Сегодня самой популярной технологией PAN является Bluetooth, которая обеспечивает взаимодействие 8 устройств в разделяемой среде диапазона 2,4 МГц со скоростью передачи данных до 723 Кбит/с.

Архитектура Bluetooth

Стандарт Bluetooth разработан группой Bluetooth SIG (Bluetooth Special Interest Group), которая была организована по инициативе компании Ericsson. Стандарт Bluetooth также адаптирован рабочей группой IEEE 802.15.1 в соответствии с общей структурой стандартов IEEE 802.

В технологии Bluetooth используется концепция пикосети. Название подчеркивает небольшую область покрытия, от 10 до 100 м, в зависимости от мощности излучения передатчика устройства. В пикосеть может входить до 255 устройств, но только 8 из них могут в каждый момент времени быть активными и обмениваться данными. Одно из устройств в пикосети является главным, остальные — подчиненными (рис. 4.14).

Активное подчиненное устройство может обмениваться данными только с главным устройством, прямой обмен между подчиненными устройствами невозможен. Все подчиненные устройства данной пикосети, кроме семи активных, должны находится в режиме пониженного энергопотребления, в котором они только периодически прослушивают команду главного устройства для перехода в активное состояние.

Главное устройство отвечает за доступ к разделяемой среде пикосети, которая представляет собой нелицензируемые частоты диапазона 2,4 ГГц. Разделяемая среда передает данные со скоростью 1 Мбит/с, но из-за накладных расходов на заголовки пакетов и смену частот полезная скорость передачи данных

в среде не превышает 777 Кбит/с. Пропускная способность среды делится главным устройством между семью подчиненными устройствами на основе техники TDM.

Рис. 4.14. Пикосеть и рассредоточенная сеть

Такая архитектура позволяет применять более простые протоколы в устройствах, выполняющих функции подчиненных (например, в радионаушниках), и отдает более сложные функции управления пикосетью компьютеру, который, скорее всего, будет главным устройством этой сети.

Присоединение к пикосети происходит динамически. Главное устройство пикосети, используя процедуру опроса, собирает информацию об устройствах, которые попадают в зону его пикосети. После обнаружения нового устройства главное устройство проводит с ним переговоры. Если желание подчиненного устройства присоединиться к пикосети совпадает с решением главного устройства (подчиненное устройство прошло проверку аутентичности и оказалось в списке разрешенных устройств), то новое подчиненное устройство присоединяется к сети.

ПРИМЕЧАНИЕ

Безопасность сетей Bluetooth обеспечивается за счет аутентификации устройств и шифрования передаваемого трафика. Протоколы Bluetooth обеспечивают более высокий уровень защиты, чем протокол WEP стандарта IEEE 802.11. Несколько пикосетей, которые обмениваются между собой данными образуют рассредо точенную сеть Взаимодействие, а пределах сосредоточенной сети осуществляется за счет того что один узел (называемый тегом) одновременно являетея членом нескольких' пикосетей, причем этот узел может исполнять роль.главного устройства одной пикосети и подчиненного устройства другой

Для того чтобы сигналы разных пикосетей не интерферировали, каждое главное устройство использует собственную последовательность псевдослучайной перестройки частоты. Использование отличающихся последовательностей псевдослучайной перестройки частоты затрудняет общение пикосетей между собой. Для преодоления этой проблемы устройство, играющее роль моста, должно при подключении к каждой из пикосетей соответствующим образом менять частоту.

Коллизии, хотя и с очень небольшой вероятностью, все же могут происходить, когда два или более устройства из разных пикосетей выберут для работы один и тот же частотный канал.

Как видно из описания, рассредоточенная сеть реализует метод доступа CDMA на основе техники FHSS. Для надежной передачи данных в технологии Bluetooth может выполняться прямая коррекция ошибок FEC, а получение кадра подтверждается с помощью квитанций.

Сети Bluetooth используют разные методы для передачи информации двух типов.

Для чувствительного к задержкам трафика (например, голоса) сеть поддерживает синхронный канал, ориентированный на соединение (Synchronous Connection-Oriented link, SCO), работающий со скоростью 64 Кбит/с, Для канала SCO пропускная способность резервируется на все время соединения.

Для эластичного трафика (например, компьютерных данных) используется работающий с переменной скоростью асинхронный канал, не ориентированный на соединение (Asynchronous Connection-Less link, ACL). Для канала ACL пропускная способность выделяется по запросу подчиненного устройства или по потребности главного устройства.

Стек протоколов Bluetooth

Bluetooth является законченной оригинальной технологией, рассчитанной на самостоятельное применение в электронных персональных устройствах. Поэтому эта технология поддерживает полный стек протоколов, включая собственные прикладные протоколы. В этом заключается ее отличие от рассмотренных ранее технологий, таких как Ethernet или IEEE 802.11, которые выполняют только функции физического и канального уровней.

Создание для технологии Bluetooth собственных прикладных протоколов объясняется стремлением разработчиков реализовывать ее в разнообразных простых устройствах, которым не под силу, да и не к чему поддерживать стек протоколов TCP/IP. Кстати, технология Bluetooth появилась в результате попыток разработать стандарт для взаимодействия мобильного телефона с беспроводными наушниками. Понятно, что для решения такой простой задачи не нужен ни протокол передачи файлов (FTP), ни протокол передачи гипертекста (HTTP). В результате для технологии Bluetooth был разработан оригинальный стек протоколов, в дополнение к которому появилось большое количество профилей.

При приведении стандартов Bluetooth в соответствие к архитектуре стандартов IEEE 802 рабочая группа 802.15.1 ограничилась только так называемыми протоколами ядра Bluetooth, которые соответствуют функциям физического уровня и уровня MAC (рис. 4.15).

Уровень физических радиосигналов описывает частоты и мощности сигналов, используемых для передачи информации.

Уровень базового диапазона частот отвечает за организацию каналов передачи данных в радиосреде. В его обязанности входят выбор последовательности псевдослучайной перестройку частоты, синхронизация устройств в пикосети, формирование и передача кадров по установленным каналам SCO и ACL. Кадр Bluetooth имеет переменную длину, поле данных может содержать от О до 2744 бит (343 байт). Для передачи голоса используются кадры фиксированного размера с полем данных 240 бит (30 байт).

Диспетчер каналов отвечает за аутентификацию устройств и шифрование трафика, а также управляет статусом устройств, то есть может сделать подчиненное устройство главным, и наоборот. Уровень протокола адаптации для управления логическим каналом (Logical Link Control Adaptation Layer, L2CAP) является верхним уровнем протоколов ядра Bluetooth. Этот протокол используется только в тех случаях, когда устройство передает данные, голосовой трафик обходит этот протокол и обращается непосредственно к уровню базового диапазона частот. Уровень L2CAP принимает от протоколов верхнего уровня сегменты данных размером до 64 Кбайт и делит их на небольшие кадры для уровня базового диапазона частот. При приеме уровень L2CAP собирает кадры в исходный сегмент и передает протоколу верхнего уровня.

Аудиоуровень обеспечивает передачу голоса по каналам SCO. На этом уровне применяется импульсно-кодовая модуляция (РСМ), что определяет скорость голосового канала в 64 Кбит/с.

Уровень управления передает внешнему блоку информацию о состоянии соединений и принимает от внешнего блока команды, изменяющие конфигурацию и состояние соединений.

Кадры Bluetooth

Разделяемая среда представляет собой последовательность частотных каналов технологии FHSS в диапазоне 2,4 ГГц. Каждый частотный канал имеет ширину 1 МГц, количество каналов равно 79 (в США и большинстве других стран мира) или 23 (в Испании, Франции, Японии).

Чиповая скорость равна 1600 Гц, поэтому период чипа составляет 625 мкс. Главное устройство разделяет общую среду на основе временного мультиплексирования (TDM), используя в качестве тайм-слота время пребывания системы на одном частотном канале, то есть 625 мкс. Информация кодируется с тактовой частотой 1 МГц путем двоичной частотной манипуляции (BFSK), в результате битовая скорость составляет 1 Мбит/с. В течение одного тайм-слота пикосеть Bluetooth передает 625 бит, но не все они используются для передачи полезной информации. При смене частоты устройствам сети требуется некоторое время для синхронизации, поэтому из 625 бит только 366 передают кадр данных.

Кадр данных может занимать 1, 3 или 5 слотов. В том случае, когда кадр занимает больше одного слота, частота канала остается неизменной в течение всего времени передачи кадра. В этом случае накладные расходы на синхронизацию меньше, так что размер кадра, состоящего, например, из 5 последовательных слотов, равен 2870 бит (с полем данных до 2744 бит).

ВНИМАНИЕ

Составными могут быть только кадры данных (то есть кадры канала ACL), а кадры, переносящие голос (кадры канала SCO), всегда состоят из одного слота.

Рассмотрим формат кадра, состоящего из одного слота — 366 бит (рис. 4.16):

Поле данных занимает 240 бит.

Код доступа (72 бита) используется для идентификации пикосети. Каждое Bluetooth-устройство имеет глобально уникальный 6-байтовый адрес, поэтому

для идентификации пикосети используется три младших байта уникального адреса главного устройства. Каждое устройство при формировании кадра помещает эти байты в поле кода доступа, дополняя их битами 1 /3 для прямой коррекции ошибок (сокращение 1/3 говорит о том, что 1 бит информации преобразуется в 3 бита кода). Если главное или подчиненное устройство получает кадр, содержащий неверный код доступа, то оно отбрасывает этот кадр, считая, что он, скорее всего, получен из другой пикосети.

□ Заголовок кадра (54 бита) содержит МАС-адрес, однобитовой признак подтверждения приема кадра, тип кадра, а также ряд признаков. МАС-адрес состоит из трех битов, это временный адрес одного их семи подчиненных устройств, при этом адрес ООО является широковещательным. Информация заголовка также передается с помощью битов 1/3 алгоритма FEC.

Рис. 4.16. Формат кадра Bluetooth, состоящего из одного слота

Формат кадра, состоящего из трех или пяти слотов, отличается только размером поля данных. Информация, помещаемая в поле данных, может кодироваться с помощью битов 1/3 или 2/3 алгоритма FEC либо передаваться вообще без прямой коррекции ошибок FEC.

Пример работы технологии Bluetooth

Рассмотрим работу пикосети на примере. Пусть пикосеть состоит из главного и трех активных подчиненных устройств. Для упрощения предположим, что все устройства используют кадры, занимающие один слот. На рис. 4.17 показано, каким образом главное устройство распределяет слоты между членами пикосети.

Для дуплексного обмена главное устройство всегда выделяет каждому каналу пару слотов: первый слот используется для передачи данных от главного устройства к подчиненному, а второй — в обратном направлении.

В примере, показанном на рисунке* существует один канал SCO между главным устройством и первым подчиненным устройством. Как мы уже знаем, каналам SCO всегда выделяется фиксированная часть пропускной способности среды, величина которой зависит от того, каким образом будет использоваться метод прямой коррекции ошибок (FEC) голосовой информации.

Рис. 4.17. Разделение среды

Если алгоритм FEC не применяется, то для канала SCO выделяется каждая третья пара слотов, как это и показано на рисунке. Такое распределение слотов обеспечивает передачу 64 Кбит/с потоков в каждом направлении. Убедимся в этом. Кодек РСМ оцифровывает голос с частотой 8 кГц (период 125 мкс), представляя каждый замер одним байтом. Каждый кадр переносит 30 байт (240 бит), то есть 30 замеров. Кадры канала SCO в одном направлении повторяются через каждые 6 слотов, поэтому период повторения кадров равен 6 х 625 = 3750 мкс. Соответственно, скорость передачи данных в канале SCO (в одном направлении) равна 240/(3750 х 10~6) в 64 Кбит/с.

В том случае, когда используются биты 2/3 алгоритма FEC, то в поле данных кадра размещается не 30, а 20 замеров, поэтому для обеспечения скорости 64 Кбит/с такому каналу SCO нужно выделять каждую вторую пару слотов.

Наконец, биты 1/3 алгоритма FEC приводят к тому, что кадр переносит только 10 замеров голоса, так что такой канал занимает все слоты разделяемой среды.

Приведенные расчеты показывают, что в пикосети могут одновременно существовать не более трех каналов SCO (возможно, соединяющих с разными подчиненными устройствами), причем только тогда, когда канал не использует алгоритм FEC для снижения доли битовых ошибок. Прямая коррекция ошибок уменьшает число каналов SCO до двух или даже одного.

Оставшаяся от каналов SCO пропускная способность используется для передачи асинхронных данных. Для этого в пикосети имеется канал ACL. Этот канал соединяет один источник (главное устройство) с несколькими приемниками (все подчиненные устройства пикосети). Его не нужно устанавливать, он существует всегда.

Потребности подчиненных устройств в передаче асинхронных данных главное устройство узнает путем их периодического опроса. Для этого оно использует служебный кадр с МАС-адресом устройства. Если у главного устройства есть данные для этого подчиненного устройства, то оно может совместить передачу данных с опросом в одном кадре.

На рис. 4.17 показано, что главное устройство использовало слоты 3 и 4 для обмена кадрами со вторым подчиненным устройством, слоты 9 и 10 — для обмена с первым подчиненным устройством и слоты 11 и 12 — для обмена с третьим подчиненным устройством. Метод опроса исключает коллизии при доступе к каналу ACL, но скорость доступа к этому каналу для каждого отдельного устройства не определена, она зависит от количества устройств, которые хотят передавать асинхронные данные.

Таким образом, в сети Bluetooth совмещаются техники коммутации каналов (для каналов SCO) и коммутации пакетов (для канала ACL).

В том случае, когда каналы SCO в сети не используются, вся пропускная способность среды отводится каналу ACL. При наличии кадров, состоящих из 5 слотов, максимальная скорость передачи данных составляет 432,6 Кбит/с в каждом направлении (без прямой коррекции ошибок). Возможно также несимметричное деление пропускной способности канала ACL, тогда максимальная скорость достигает 723,2 Кбит/с в одном направлении при скорости 57,6 Кбит/с в обратном. Не нужно забывать, что это — суммарные скорости передачи данных в канале ACL, а не скорости потоков данных отдельных устройств. Когда несколько устройств используют канал, скорость делится между всеми устройствами.

Оборудование для локальных сетей с разделяемой средой

Список ключевых слов: сетевой адаптер, или сетевая интерфейсная карта, двухпортовый повторитель, многопортовый повторитель, правило 4-х хабов, автосегментация, поддержка резервных связей, защита от несанкционированного доступа, конфигурационная коммутация.

Концентраторы вместе с сетевыми адаптерами, а также кабельной системой представляют тот минимум оборудования, с помощью которого можно создать локальную сеть с разделяемой средой. Понятно, что такая сеть не может быть слишком большой, так как при большом количестве узлов общая среда передачи данных быстро становится узким местом, снижающим производительность сети. Поэтому концентраторы и сетевые адаптеры позволяют строить небольшие базовые фрагменты сетей, которые затем должны объединяться друг с другом с помощью коммутаторов, мостов и маршрутизаторов.

Основные функции сетевых адаптеров

Сетевой адаптер, или сетевая интерфейсная карта (Network Interface Card, NIC), вместе со своим драйвером реализует канальный уровень модели OSI в конечном узле сети — компьютере. Точнее, в сетевой операционной системе пара адаптер-драйвер выполняет только функции физического уровня и уровня MAC, в то время как уровень LLC обычно реализуется модулем операционной системы, единым для всех драйверов и сетевых адаптеров. Например, в ОС Windows ХР уровень LLC реализуется в модуле NDIS, общем для всех драйверов сетевых адаптеров независимо от того, какую технологию поддерживает драйвер.

Сетевой адаптер совместно с драйвером выполняют две операции: передачу и прием кадра.

Передача кадра из компьютера в кабель требует выполнения перечисленных ниже этапов.

Прием кадра данных уровня LLC через межуровневый интерфейс вместе с адресной информацией уровня MAC. Обычно взаимодействие между протоколами внутри компьютера происходит через буферы, расположенные в оперативной памяти. Данные для передачи в сеть помещаются в эти буферы протоколами верхних уровней, которые извлекают их из дисковой памяти либо из файлового кэша с помощью подсистемы ввода-вывода операционной системы.

Оформление кадра данных уровня MAC, в который инкапсулируется кадр уровня LLC. Заполнение адресов приемника и источника, вычисление контрольной суммы.

Формирование символов кодов при использовании избыточных кодов типа 4В/5В. Скремблирование кодов для получения более равномерного спектра сигналов. Этот этап выполняется не во всех протоколах, например, технология Ethernet 10 Мбит/с обходится без него.

Выдача сигналов в кабель в соответствии с принятым линейным кодом — манчестерским, NRZI, MLT-3 и т. п.

Прием кадра из кабеля в компьютер включает следующие действия.

Прием из кабеля сигналов, кодирующих битовый поток.

Выделение сигналов на фоне шума. Эту операцию могут выполнять различные специализированные микросхемы или процессоры DSP. В результате в приемнике адаптера образуется некоторая битовая последовательность, с большой степенью вероятности совпадающая с той, которая была послана передатчиком.

Если данные перед отправкой в кабель подвергались скремблированию, то они пропускаются через дескремблер, после чего в адаптере восстанавливаются символы кода, посланные передатчиком.

4. Проверка контрольной суммы кадра. Если контрольная сумма неверна, то кадр отбрасывается, а через межуровневый интерфейс наверх, протоколу LLC передается соответствующий код ошибки. Если контрольная сумма верна, то из МАС-кадра извлекается LLC-кадр и передается через межуровневый интерфейс наверх, протоколу LLC.

Распределение обязанностей между сетевым адаптером и его драйвером стандартами не определяется, поэтому каждый производитель решает этот вопрос самостоятельно. Обычно сетевые адаптеры делятся на адаптеры для клиентских компьютеров и адаптеры для серверов.

В адаптерах для клиентских компьютеров значительная часть работы перекладывается на драйвер, тем самым адаптер оказывается проще и дешевле. Однако при этом увеличивается степень загрузки центрального процессора компьютера рутинными работами по передаче кадров из оперативной памяти компьютера в сеть.

Адаптеры, предназначенные для серверов, обычно снабжаются собственными процессорами, которые самостоятельно выполняют большую часть работы по передаче кадров из оперативной памяти в сеть и обратно.

В зависимости от того, какой протокол реализует адаптер, они делятся на адаптеры Ethernet, Token Ring, FDDI и т. д. Так как протокол Fast Ethernet позволяет за счет процедуры автопереговоров автоматически выбрать скорость работы сетевого адаптера, то многие адаптеры Ethernet сегодня поддерживают две скорости работы и имеют в своем названии приставку 10/100.

В сетевых адаптерах реализована конвейерная схема обработки кадров, то есть процессы приема кадра из оперативной памяти компьютера и передачи его в сеть совмещаются во времени. Таким образом, после приема нескольких первых байтов кадра начинается их передача. Это существенно (на 25-55 %) повышает производительность цепочки оперативная память — адаптер — физический канал — адаптер — оперативная память. Такая схема очень чувствительна к порогу начала передачи, то есть к количеству байтов кадра, которое загружается в буфер адаптера перед началом передачи в сеть. Сетевой адаптер осуществляет самонастройку этого параметра путем анализа рабочей среды и расчета, без участия администратора сети. Самонастройка обеспечивает максимально возможную производительность для конкретного сочетания внутренней шины компьютера, его системы прерываний и системы прямого доступа к памяти.

Адаптеры базируются на специализированных интегральных схемах, что повышает производительность и надежность адаптера при одновременном снижении его стоимости.

ВНИМАНИЕ

Повышение производительности канала «память-адаптер» очень важно для повышения производительности сети в целом, так как скорость продвижения кадра по любому маршруту обработки, включающему, к примеру, концентраторы, коммутаторы, маршрутизаторы, глобальные каналы связи и т. п., всегда определяется производительностью самого медленного элемента этого маршрута. Следовательно, если сетевой адаптер сервера или клиентского компьютера работает медленно, никакие другие коммуникационные устройства не смогут повысить скорость работы сети.

Выпускаемые сегодня сетевые адаптеры можно отнести к четвертому поколению. В эти адаптеры обязательно входит интегральная схема ASIC (Application-Specific Integrated Circuit), выполняющая функции уровня MAC, а также большое количество высокоуровневых функций. В набор таких функций может входить поддержка агента удаленного мониторинга, схема приоритезации кадров, функции дистанционного управления компьютером и т. п. В серверных вариантах адаптеров почти обязательно наличие мощного процессора, разгружающего центральный процессор.

Основная функция концентраторов

Практически во всех современных технологиях локальных сетей определено устройство, которое имеет несколько равноправных названий — концентратор, хаб, повторитель. В зависимости от области применения этого устройства в значительной степени изменяется состав его функций и конструктивное исполнение. Неизменной остается только основная функция — повторение кадра либо на всех портах (как определено в стандарте Ethernet), либо только на некоторых портах, в соответствии с конкретным алгоритмом, определенным тем или иным стандартом.

Концентратор обычно имеет несколько портов, к которым с помощью отдельных физических сегментов кабеля подключаются конечные узлы сети — компьютеры. Концентратор объединяет отдельные физические сегменты сети в единую разделяемую среду, доступ к которой осуществляется в соответствии с одним из рассмотренных протоколов локальных сетей — Ethernet, Token Ring и т. п. Так как логика доступа к разделяемой среде существенно зависит от технологии, то для каждого типа технологии выпускаются свои концентраторы: Ethernet, Token Ring, FDDI.

Каждый концентратор выполняет некоторую основную функцию, определенную в соответствующем стандарте той технологии, которую он поддерживает. Помимо основной функции концентратор может выполнять некоторое количество дополнительных функций, которые либо вообще не определены в стандарте, либо являются факультативными. Например, концентратор Token Ring может выполнять функцию отключения некорректно работающих портов и перехода на резервное кольцо, хотя в стандарте такие его возможности не описаны. Концентратор оказался удобным устройством для выполнения дополнительных функций, облегчающих контроль и эксплуатацию сети.

Рассмотрим особенности реализации основной функции концентратора на примере концентраторов Ethernet.