PR8_Kotov

.docxМИНОБРНАУКИ РОССИИ

Санкт-Петербургский государственный

электротехнический университет

«ЛЭТИ» им. В.И. Ульянова (Ленина)

Кафедра информационной безопасности

отчет

по практической работе № 8

по дисциплине «Организационное и правовое обеспечение информационной безопасности»

Тема: Анализ защищенности компьютера от руткитов

Студентка гр. 9361 |

|

Котов И.А. |

Преподаватель |

|

Воробьев Е.Г. |

Санкт-Петербург

2023

Постановка задачи.

Для тестирования необходимо получить исходные тексты анализатора защищенности. Произвести трансляцию под требуемую ОС. Разработать новую атакующую функцию.

Цель работы: Проверка выполнения опасных действий на скрытое удаленное управление ЭВМ.

Ход работы.

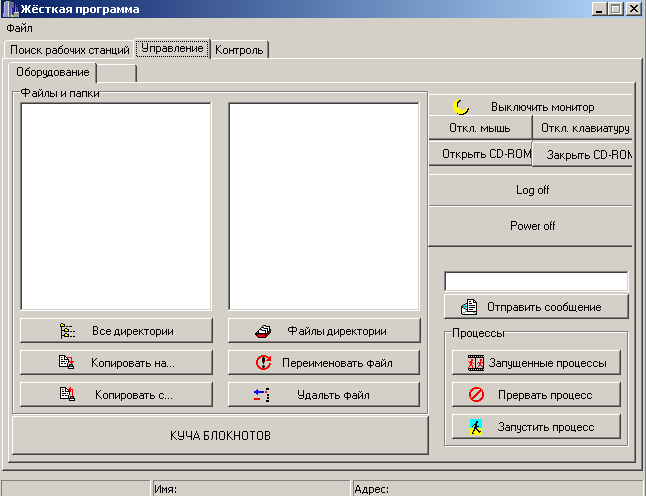

Для работы необходимо на компьютере жертвы запустить .exe файл из папки «Агент», а на компьютере хакера запустить .exe файл из папки «Админ» (рисунок 1).

Рисунок 1 – Интерфейс программы хакера

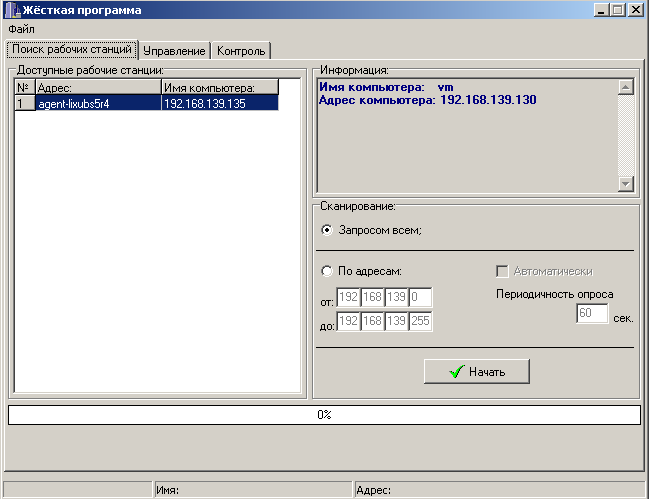

В разделе «Поиск рабочих станций» необходимо выбрать нужный нам компьютер (рисунок 2).

Рисунок 2 – Поиск рабочих станций

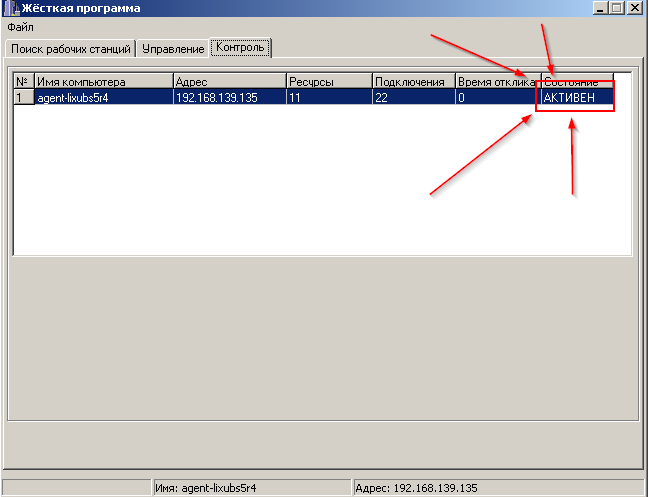

Затем во вкладке «Контроль» проверим, что компьютер жертвы активен, т.е. на нем запущена программа Агента (рисунок 3).

Рисунок 3 – Проверка активности компьютера

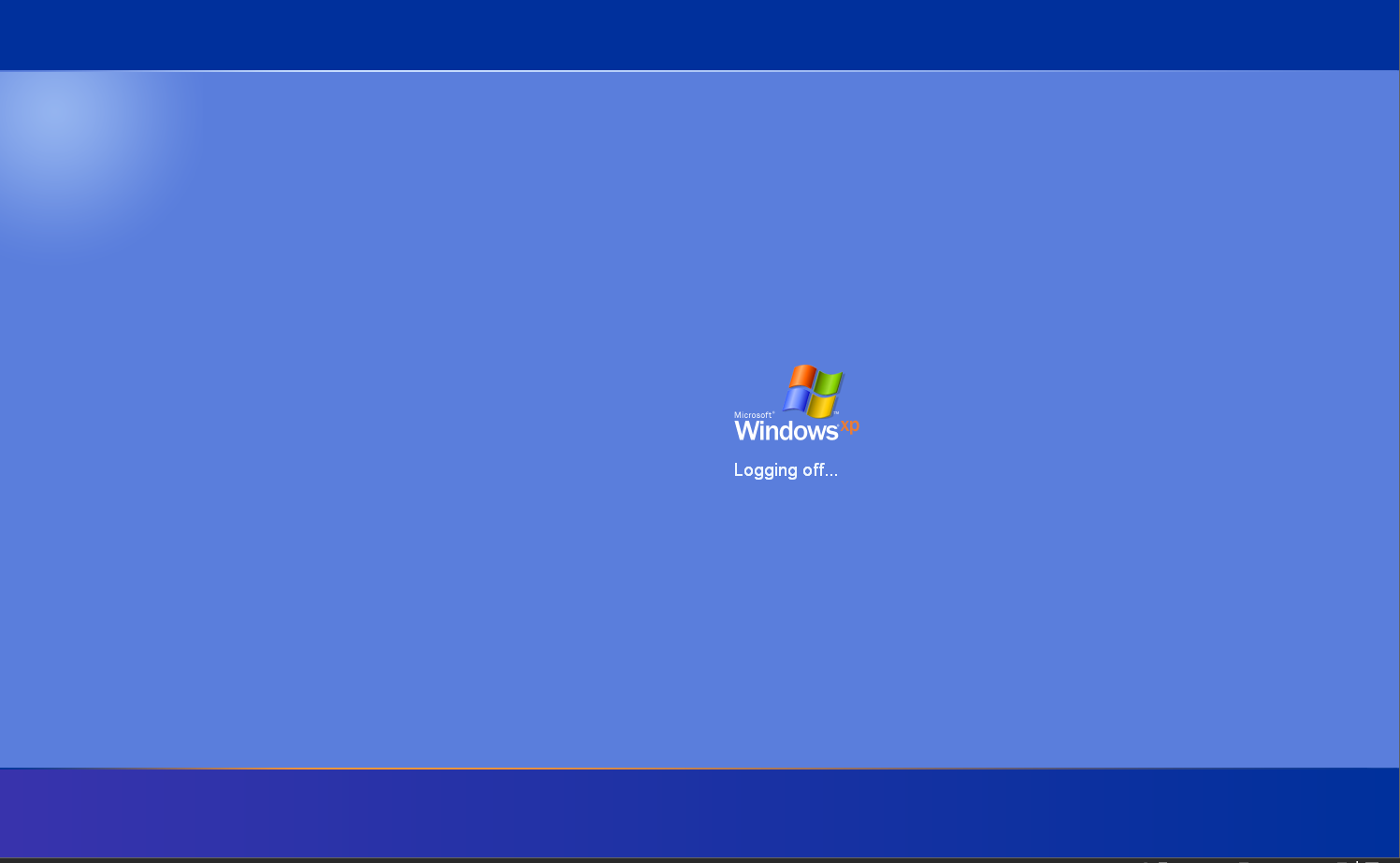

В рамках работы была добавлены кнопки «Log off» и «КУЧА БЛОКНОТОВ», вторая кнопка открывает блокноты 99999 раз, кнопка «Log off» разлогинивает пользователя, заставляя его снова вводить пароль для входа в аккаунт.

Рисунок 4 – процесс выброса пользователя из аккаунта

Рисунок 5 - Результат работы программы для разлогинивания

Также при нажатии кнопки «КУЧА БЛОКНОТОВ» начинают открываться блокноты 99999 раз. Если выполнять операцию «system(“notepad”)» в неблокирующем режиме, то можно открыть огромное количество блокнотов на рабочем столе, что затруднит пользователю работу с компьютером.