PR5_Kotov

.docxМИНОБРНАУКИ РОССИИ

Санкт-Петербургский государственный

электротехнический университет

«ЛЭТИ» им. В.И. Ульянова (Ленина)

Кафедра информационной безопасности

Отчет по лабораторной работе №5

по дисциплине «Организационное и правовое обеспечение информационной безопасности»

Тема: Сбор доказательства неправомерной обработки данных при помощи ПК «Terrier»

Студент гр. 9361 |

|

Котов И.А. |

Преподаватель |

|

Воробьев Е. Г. |

Санкт-Петербург

2023

Постановка задачи.

Для тестирования необходимо проинсталлировать ПК на ВМ с подходящей ОС. Пользоваться инструкцией на ПК. Создать требуемые тестовые файлы и продемонстрировать все режимы работы с ПК.

Цель работы.

Получение сгенерированного отчёта о найденных конфиденциальных данных.

Ход выполнения работы.

Обзор возможностей ПК «Terrier»

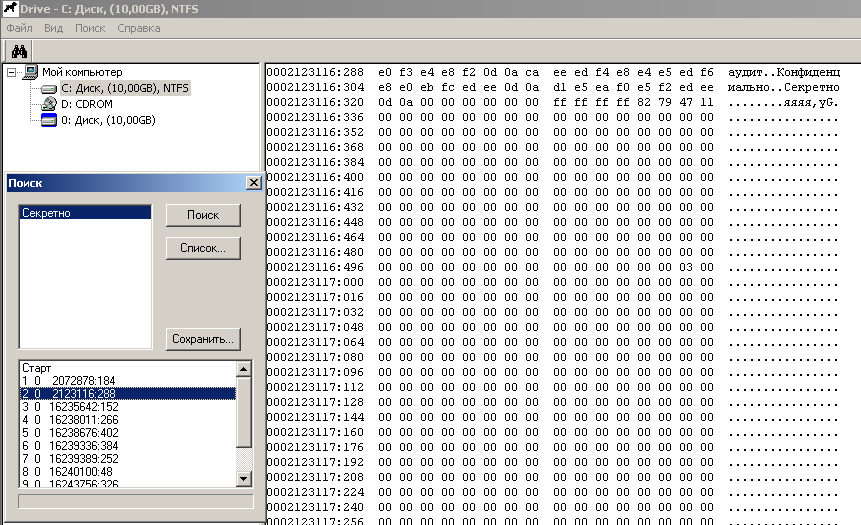

Для обзора возможностей запущен поиск данных с грифом «Секретно» на диске. Результат представлен на рисунке 1.

Рисунок 1 – Найденные пометки секретности.

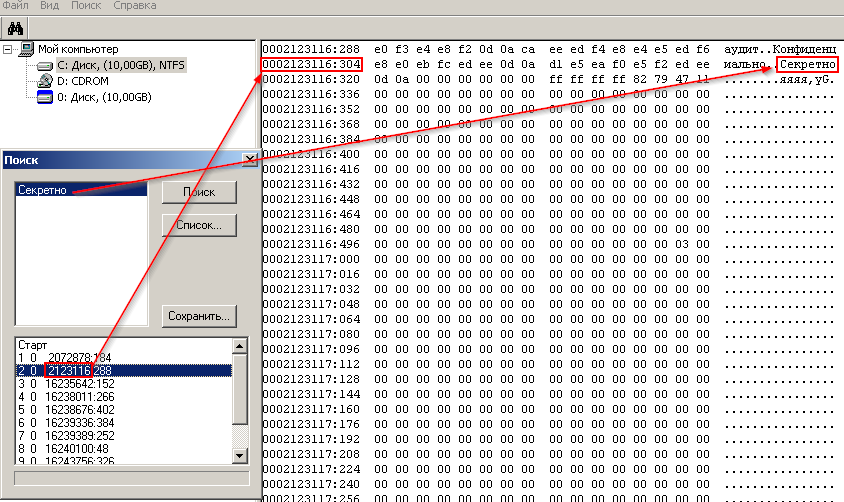

При левом клике мыши по найденной записи, приложение смещает указатель в окне просмотра памяти по адресу найденной пометки, что можно наблюдать на рисунке 2.

Рисунок 2 – Смещение окна просмотра по адресу в памяти.

Таким образом удается проанализировать сведения, которые хранятся в этом файле и сделать вывод о важности указанных данных. Из изображения на рисунке становится понятно, что этот файл скорее всего текстовый и имеет всего несколько записей.

Эксперимент

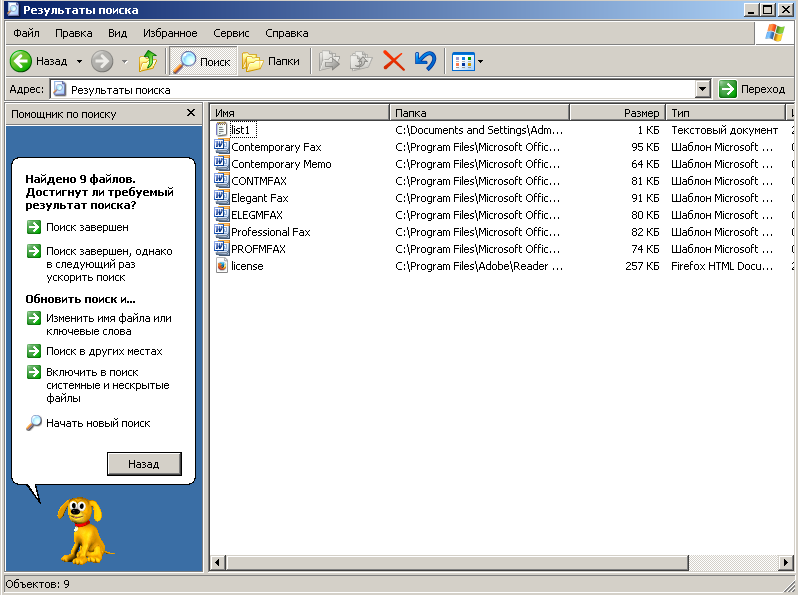

Но текстовый поиск по содержимому файлов умеет делать и стандартный поисковик Windows. Проведём эксперимент. Найдем файлы с содержанием «Секретно» в поисковике. (Рисунок 3)

Рисунок 3 – Найденные файлы

Затем удалим все файлы, которые удалось найти и повторим поиск (Рисунок 4).

Рисунок 4 – Результат после удаления секретных файлов

Теперь проверим с помощью ПК «TERRIER», остались ли файлы на диске (Рисунок 5).

Рисунок 5 – Результат поиска после удаления файлов

Как видно из изображения, файл на диске остался, хотя операционная система его уже не находит. На рисунке представлен тот же файл, что уже и был представлен ранее, только программа определила его смещение немного по-другому, из-за этого слова «Конфиденциально» не видно.

Сгенерированный отчет

После окончания поиска, программа позволяет сгенерировать отчет о своей работе (Рисунок 6).

Полный текст отчёта:

Протокол поиска для C: Диск, (10,00GB), NTFS

Образцы

0 <Секретно>

Результаты поиска

0 0 2072878:184

1 0 2075433:176

2 0 2075435:400

3 0 2123116:312

4 0 16235642:152

5 0 16238011:266

6 0 16238676:402

7 0 16239336:384

8 0 16239389:252

9 0 16240100:48

10 0 16243756:326

11 0 16246759:302

Поиск завершен

Выводы

Исследованная программа позволяет обнаруживать конфиденциальные, секретные и совершенно секретные документы на диске даже после удаления этих файлов стандартными средствами операционной системы, в данном случае ОС Windows XP. Для того, чтобы не было возможности выполнять подобный поиск файлов на диске, необходимо выполнять гарантированное удаление файлов по ГОСТ Р50739-95.

Также программа имеет и ряд недостатков, которые, вероятно, были исправлены в следующих версиях. Нет возможности найти вручную или автоматически выделить файл, в котором были найдены пометки и извлечь его на диск, также нет возможности выполнить гарантированное удаление по ГОСТ найденного файла и нет возможности выполнять поиск в определённой папке или начиная с определённого смещения.