МИНОБРНАУКИ РОССИИ

САНКТ-ПЕТЕРБУРГСКИЙ ГОСУДАРСТВЕННЫЙ ЭЛЕКТРОТЕХНИЧЕСКИЙ УНИВЕРСИТЕТ

«ЛЭТИ» ИМ. В.И. УЛЬЯНОВА (ЛЕНИНА)

Кафедра иб

ОТЧЕТ

По практической работе № 3 по дисциплине

«Организационные и правовые основы информационной безопасности» ТЕМА: «АНАЛИЗ ЗАЩИЩЕННОСТИ САЙТА ПРИ ПОМОЩИ ПК «OWASP ZAP 2.9.0»

-

Студент гр. 9361

Котов И.А.

Преподаватель

Воробьёв Е.Г.

Санкт-Петербург 2023

Цели работы:

Цель данной практической работы заключается в анализе защищенности сайта с использованием программного комплекса OWASP ZAP 2.9.0.

Основная задача работы состоит в сканировании выбранного сайта и выявлении потенциальных уязвимостей. На основе полученных результатов, будет проведен анализ найденных уязвимостей с целью предоставления детального описания каждой из них и рекомендаций по их устранению. В конечном итоге, цель работы заключается в потенциальном повышении уровня безопасности сайта путем применения предложенных мер по устранению обнаруженных уязвимостей.

Ход работы:

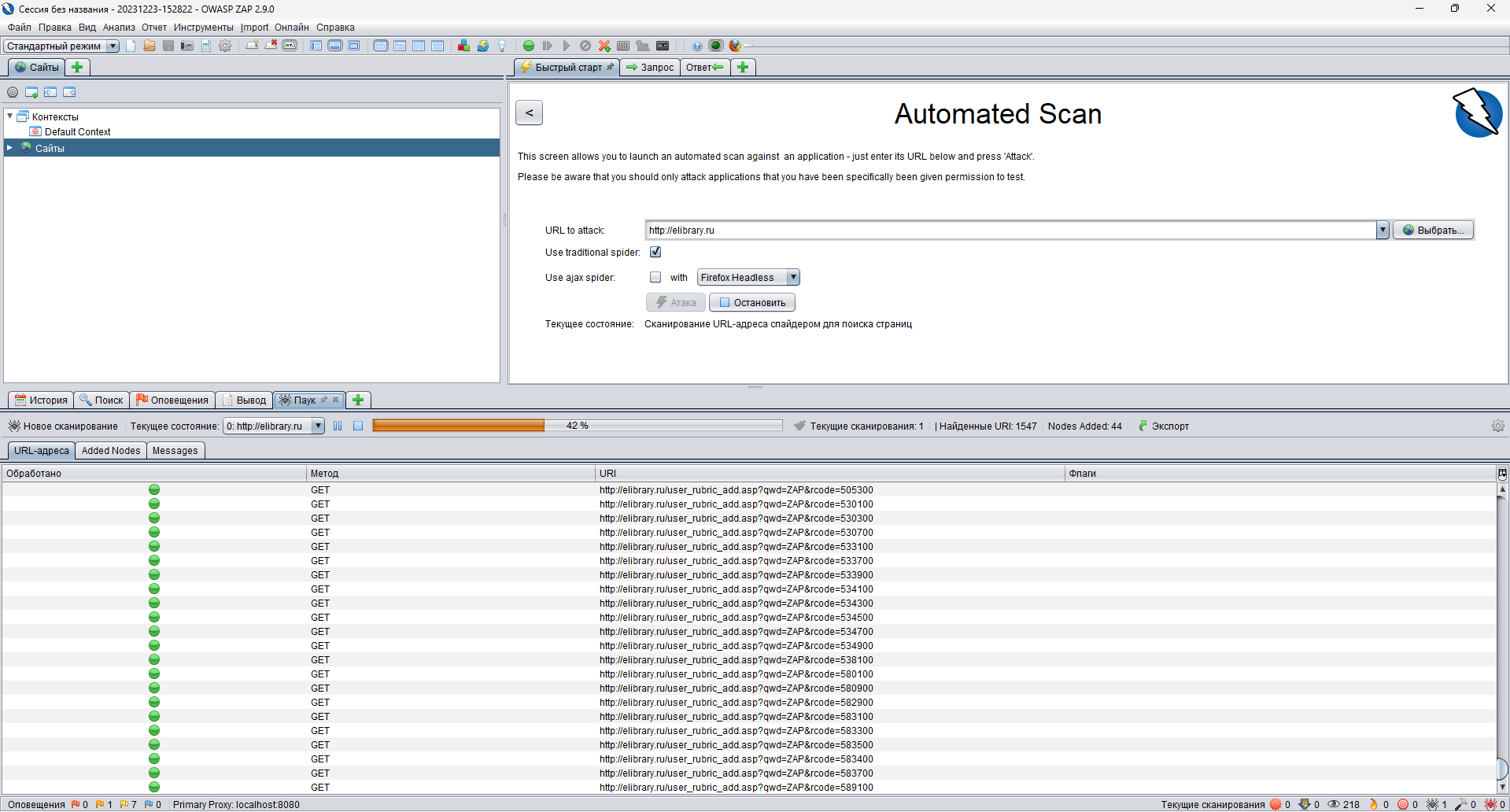

Запустим сканирование сайта научной электронной библиотеки elibrary.ru.Активное сканирование выглядит, как это показано на рисунке 1. Оно представляет из себя нахождение уникальных путей на сайте (URL) и фаззинг (перебор) различных параметров.

Рисунок 1 – Активное сканирование сайта

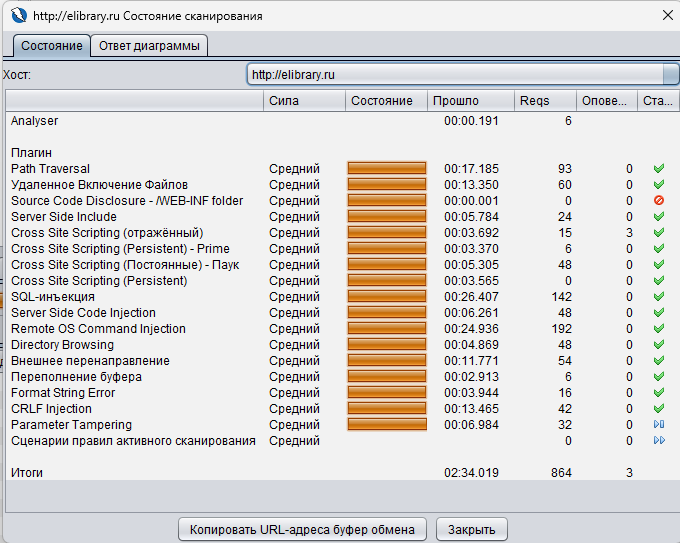

Также в процессе сканирования можно увидеть установленные плагины и состояние сканирования (рисунок 2).

Рисунок 2 – состояние сканирования

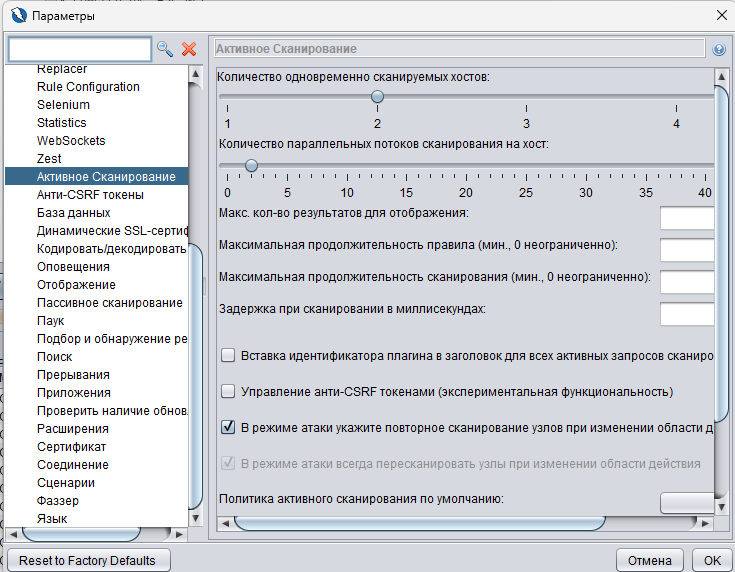

Дополнительно можно задать настройки сканирования. В процессе выполнения работы были подобраны изображённые на рисунке 3 параметры сканирования. Такие параметры были выбраны чтобы сайт не заблокировал IP адрес, откуда ведётся сканирование из-за большого числа запросов.

Рисунок 3 – параметры сканирования

После завершения сканирования мы получим отчёт в формате html. Конвертируем его в PDF, он доступен в приложении 1 к отчёту по работе.

Проведём анализ найденных уязвимостей

Итак, имеем 9 видов уязвимостей различных типов рисков, теперь подробнее о каждом:

Отражённый межсайтовый скриптинг:

Межсайтовый скриптинг (XSS) — это метод атаки, который включает повторное использование кода, предоставленного злоумышленником, в экземпляре браузера пользователя. Сам код обычно написан на HTML/JavaScript, но может также распространяться на VBScript, ActiveX, Java, Flash или любую другую технологию, поддерживаемую браузером.

Когда злоумышленник получает доступ к браузеру пользователя, код запускается в контексте веб-сайта. При таком уровне привилегий код имеет возможность считывать, изменять и передавать любые конфиденциальные данные, доступные браузеру. У пользователя, использующего межсайтовый скрипт, может быть взломана учетная запись (кража файлов cookie), его браузер перенаправлен в другое место или, возможно, показан мошеннический контент, предоставляемый веб-сайтом, который он посещает. Атаки с использованием отражённого межсайтового скриптинга, по существу, ставят под угрозу доверительные отношения между пользователем и веб-сайтом.

Уровень уязвимости: Высокий.

CWE ID: 79.

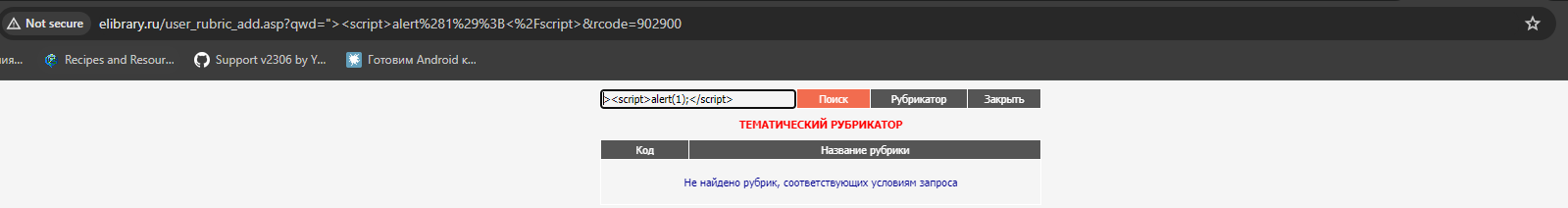

Стоит проверить наличие отражённого межсайтового скриптинга. По заявлению программы он присутствовал по URL http://elibrary.ru/user_rubric_add.asp?qwd=%22%3E%3Cscript%3Ealert%281%29%3B%3C%2Fscript%3E&rcode=902900.

Рисунок 4 – Отсутствие межсайтового скриптинга

Как видно из предоставленного URL, вводимые данные и правда отражаются на странице, однако они отражаются в теге <input/>, что не приводит к его выполнению, а значит срабатывание сканнера ложное.

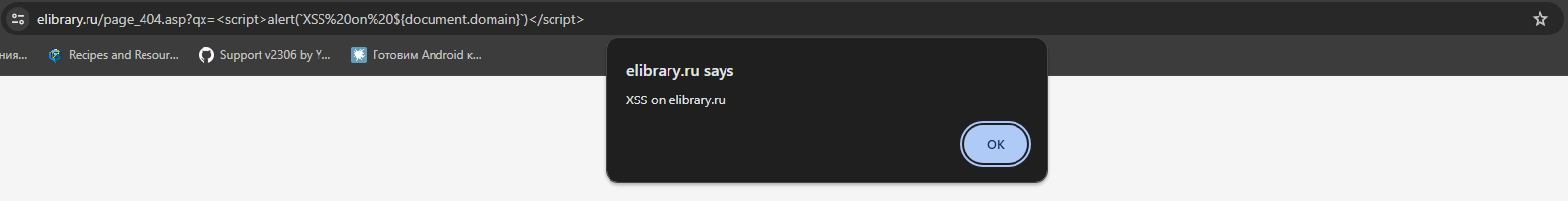

Однако в течение ручного просмотра сайта был замечен другой межсайтовый скриптинг. Если перейти по URL https://elibrary.ru/page_404.asp?qx=%3Cscript%3Ealert(`XSS%20on%20${document.domain}`)%3C/script%3E, то можно заметить, что код, подставленный в параметр qx выполнился.

Рисунок 5 – Исполнение межсайтового скриптинга

Таким образом во время активного сканирования была упущена уязвимость высокого уровня опасности и при этом было несколько ложных срабатываний.

X-Frame-Options Header Not Set.

Заголовок X-Frame-Options не включен в HTTP-ответ для защиты от атак "ClickJacking". Заголовок разрешает или запрещает использовать веб-сайт внутри HTML-тега <iframe/>. На самом деле в текущих реалиях сложно провести атаку типа Clickjacking, но отсутствие этого флага стоить иметь в виду при подведении итогов анализа.

Уровень уязвимости: Средний.

CWE ID: 16.

Защита веб браузера XSS не включена.

В описании уязвимости в отчёте сказано, что отсутствует заголовок X-XSS-PROTECTION. Этот заголовок зачастую говорит о наличии WAF (Web Application Firewall), который защищает веб сайт от атак межсайтового скриптинга, удаляя места, где возможно исполнение кода, например атрибуты onerror у html тегов.

Уровень уязвимости: Низкий.

CWE ID: 933.

Отсутствие токенов защиты от CSRF.

Описание уязвимости, сгенерированное отчётом, выглядит так:

В HTML-форме отправки не было обнаружено токенов защиты от CSRF.

Подделка межсайтовых запросов — это атака, которая включает в себя принуждение жертвы отправить HTTP-запрос целевому получателю без их ведома или намерения, чтобы выполнить действие в качестве жертвы.

Эту уязвимость зачастую можно проэксплуатировать вместе с XSS, когда от лица пользователя выполнится запрос на интересующий злоумышленника ресурс, таким образом возможен различный ущерб, который зависит от намерений злоумышленника и функционала веб-приложения.

Уровень уязвимости: Низкий.

CWE ID: 352.

Отсутствие заголовка X-Content-Type-Options.

HTTP-заголовок ответа X-Content-Type-Options является маркером, используемым сервером для указания того, что типы MIME, объявленные в заголовках Content-Type, должны соблюдаться и не изменяться. Это позволяет избежать механизма Mime Sniffing – попытку браузера угадать содержимое файла. В этих случаях могут присутствовать опасения по поводу безопасности, так как некоторые MIME типы представляют исполняемые файлы.

Уровень уязвимости: Низкий.

CWE ID: 16.

Сервер осуществляет утечку информации через поля заголовка HTTP-ответа "X-Powered-By".

Знания об используемом ПО на сервере может дать злоумышленнику дополнительный вектор атаки, но в общем случае утечка этой информации уязвимости в себе не несёт.

Уровень уязвимости: Низкий.

CWE ID: 200.

Раскрытие информации об ошибке приложения.

Единственный заявленный URL, по которому сервер выдаёт ошибку возвращает типичную для IIS-сервера строку «HTTP/1.1 500 Server Error», что не несёт в себе уязвимостей, что также можно считать ложным срабатыванием. В общем случае вывод текста ошибки на странице пользователя может раскрыть злоумышленнику используемое ПО или версию используемого ПО на сервере и основываясь на этой информации он может подбирать эксплоиты и векторы атаки.

Уровень уязвимости: Низкий.

CWE ID: 200.

Отсутствие флага HTTP Only на Cookie файлах.

Отсутствие флага HTTP Only разрешает использовать Cookie файлы из Javascript на стороне клиента. В купе с наличием XSS уязвимости возникает возможность для злоумышленника для кражи пользовательских аккаунтов.

Уровень уязвимости: Низкий.

CWE ID: 16.

Отсутствие флага SameSite на Cookie файлах.

Файл cookie был установлен без атрибута Same Site, что означает, что файл cookie может быть отправлен в результате "межсайтового" запроса. Атрибут SameSite является эффективной мерой противодействия подделке межсайтовых запросов, включению межсайтовых скриптов и атакам по времени.

Уровень уязвимости: Низкий.

CWE ID: 16.

![]() ZAP

Scanning Report

ZAP

Scanning Report

Summary of Alerts

Risk Level Number of Alerts

High 1

Medium 1

Low 7

Informational 0

Alert Detail

High (Medium) Cross Site Scripting (отражённый)

Cross-site Scripting (XSS) is an attack technique that involves echoing attacker-supplied code

into a user's browser instance. A browser instance can be a standard web browser client, or a

browser object embedded in a software product such as the browser within WinAmp, an RSS

reader, or an email client. The code itself is usually written in HTML/JavaScript, but may also

extend to VBScript, ActiveX, Java, Flash, or any other browser-supported technology.

When an attacker gets a user's browser to execute his/her code, the code will run within the

security context (or zone) of the hosting web site. With this level of privilege, the code has the

ability to read, modify and transmit any sensitive data accessible by the browser. A Cross-site

Scripted user could have his/her account hijacked (cookie theft), their browser redirected to

another location, or possibly shown fraudulent content delivered by the web site they are

visiting. Cross-site Scripting attacks essentially compromise the trust relationship between a

user and the web site. Applications utilizing browser object instances which load content from

the file system may execute code under the local machine zone allowing for system

compromise.

There are three types of Cross-site Scripting attacks: non-persistent, persistent and DOM-

Description

based.

Non-persistent attacks and DOM-based attacks require a user to either visit a specially crafted

link laced with malicious code, or visit a malicious web page containing a web form, which

when posted to the vulnerable site, will mount the attack. Using a malicious form will oftentimes

take place when the vulnerable resource only accepts HTTP POST requests. In such a case,

the form can be submitted automatically, without the victim's knowledge (e.g. by using

JavaScript). Upon clicking on the malicious link or submitting the malicious form, the XSS

payload will get echoed back and will get interpreted by the user's browser and execute.

Another technique to send almost arbitrary requests (GET and POST) is by using an

embedded client, such as Adobe Flash.

Persistent attacks occur when the malicious code is submitted to a web site where it's stored

for a period of time. Examples of an attacker's favorite targets often include message board

posts, web mail messages, and web chat software. The unsuspecting user is not required to

interact with any additional site/link (e.g. an attacker site or a malicious link sent via email), just

simply view the web page containing the code.

http://elibrary.ru/user_org_add.asp?

URL qwd=%22%3E%3Cscript%3Ealert%281%29%3B%3C%2Fscript%3E&town=%D0%9C%D0%B

E%D1%81%D0%BA%D0%B2%D0%B0

Method GET

Paramete

qwd

r

Attack "><script>alert(1);</script>

Evidence "><script>alert(1);</script>

http://elibrary.ru/user_rubric_add.asp?

URL

qwd=%22%3E%3Cscript%3Ealert%281%29%3B%3C%2Fscript%3E&rcode=902900

Method |

GET |

Paramete r |

qwd |

Attack |

"><script>alert(1);</script> |

Evidence |

"><script>alert(1);</script> |

URL |

http://elibrary.ru/user_rubric_add.asp? qwd=%22%3E%3Cscript%3Ealert%281%29%3B%3C%2Fscript%3E |

Method |

GET |

Paramete r |

qwd |

Attack |

"><script>alert(1);</script> |

Evidence |

"><script>alert(1);</script> |

Instances |

3 |

Solution |

Этап: Архитектура и дизайн |

Используйте проверенную библиотеку или платформу которая не позволяет этому недостатку возникать или предоставляет конструкции которые делают эту слабость легче избежать.

Examples of libraries and frameworks that make it easier to generate properly encoded output include Microsoft's Anti-XSS library, the OWASP ESAPI Encoding module, and Apache Wicket.

Phases: Implementation; Architecture and Design

Understand the context in which your data will be used and the encoding that will be expected. This is especially important when transmitting data between different components, or when generating outputs that can contain multiple encodings at the same time, such as web pages or multi-part mail messages. Study all expected communication protocols and data representations to determine the required encoding strategies.

For any data that will be output to another web page, especially any data that was received from external inputs, use the appropriate encoding on all non-alphanumeric characters.

Consult the XSS Prevention Cheat Sheet for more details on the types of encoding and escaping that are needed.

Phase: Architecture and Design

For any security checks that are performed on the client side, ensure that these checks are duplicated on the server side, in order to avoid CWE-602. Attackers can bypass the client-side checks by modifying values after the checks have been performed, or by changing the client to remove the client-side checks entirely. Then, these modified values would be submitted to the server.

If available, use structured mechanisms that automatically enforce the separation between data and code. These mechanisms may be able to provide the relevant quoting, encoding, and validation automatically, instead of relying on the developer to provide this capability at every point where output is generated.

Phase: Implementation

For every web page that is generated, use and specify a character encoding such as ISO8859-1 or UTF-8. When an encoding is not specified, the web browser may choose a different encoding by guessing which encoding is actually being used by the web page. This can cause the web browser to treat certain sequences as special, opening up the client to subtle XSS attacks. See CWE-116 for more mitigations related to encoding/escaping.

To help mitigate XSS attacks against the user's session cookie, set the session cookie to be

HttpOnly. In browsers that support the HttpOnly feature (such as more recent versions of Internet Explorer and Firefox), this attribute can prevent the user's session cookie from being accessible to malicious client-side scripts that use document.cookie. This is not a complete solution, since HttpOnly is not supported by all browsers. More importantly, XMLHTTPRequest and other powerful browser technologies provide read access to HTTP headers, including the Set-Cookie header in which the HttpOnly flag is set.

Assume all input is malicious. Use an "accept known good" input validation strategy, i.e., use a whitelist of acceptable inputs that strictly conform to specifications. Reject any input that does not strictly conform to specifications, or transform it into something that does. Do not rely exclusively on looking for malicious or malformed inputs (i.e., do not rely on a blacklist). However, blacklists can be useful for detecting potential attacks or determining which inputs are so malformed that they should be rejected outright.

When performing input validation, consider all potentially relevant properties, including length, type of input, the full range of acceptable values, missing or extra inputs, syntax, consistency across related fields, and conformance to business rules. As an example of business rule logic, "boat" may be syntactically valid because it only contains alphanumeric characters, but it is not valid if you are expecting colors such as "red" or "blue."

Ensure that you perform input validation at well-defined interfaces within the application. This will help protect the application even if a component is reused or moved elsewhere.

http://projects.webappsec.org/Cross-Site-Scripting

Reference |

http://cwe.mitre.org/data/definitions/79.html |

||

CWE Id |

79 |

||

WASC Id |

8 |

||

Source ID |

1 |

||

Medium (Medium) |

X-Frame-Options Header Not Set |

||

Description |

X-Frame-Options header is not included in the HTTP response to protect against 'ClickJacking' attacks. |

||

URL |

http://elibrary.ru/user_rubric_add.asp?qwd=ZAP&rcode=363900 |

||

Method |

GET |

||

Paramete r |

X-Frame-Options |

||

URL |

http://elibrary.ru/user_rubric_add.asp?qwd=ZAP&rcode=593500 |

||

Method |

GET |

||

Paramete r |

X-Frame-Options |

||

URL |

http://elibrary.ru/user_rubric_add.asp?rcode=293100 |

||

Method |

GET |

||

Paramete r |

X-Frame-Options |

||

URL |

http://elibrary.ru/user_rubric_add.asp?rcode=196100 |

||

Method |

GET |

||

Paramete r |

X-Frame-Options |

||

URL |

http://elibrary.ru/user_rubric_add.asp?rcode=392500 |

||

Method |

GET |

||

Paramete r |

X-Frame-Options |

||

URL |

http://elibrary.ru/query_wait.asp |

||

Method |

GET |

||

Paramete r |

X-Frame-Options |

||

URL |

http://elibrary.ru/user_rubric_add.asp?qwd=ZAP&rcode=583300 |

||

Method |

GET |

||

Paramete r |

X-Frame-Options |

|

|

URL |

http://elibrary.ru/user_rubric_add.asp?qwd=ZAP&rcode=111500 |

|

|

Method |

GET |

|

|

Paramete r |

X-Frame-Options |

|

|

URL |

http://elibrary.ru/user_rubric_add.asp |

|

|

Method |

GET |

|

|

Paramete r |

X-Frame-Options |

|

|

URL |

http://elibrary.ru/user_rubric_add.asp?qwd=ZAP&rcode=132000 |

|

|

Method |

GET |

|

|

Paramete r |

X-Frame-Options |

|

|

URL |

http://elibrary.ru/user_rubric_add.asp?rcode=184600 |

|

|

Method |

GET |

|

|

Paramete r |

X-Frame-Options |

|

|

URL |

http://elibrary.ru/user_rubric_add.asp?rcode=813500 |

|

|

Method |

GET |

|

|

Paramete r |

X-Frame-Options |

|

|

URL |

http://elibrary.ru/user_rubric_add.asp?qwd=ZAP&rcode=342300 |

|

|

Method |

GET |

|

|

Paramete r |

X-Frame-Options |

|

|

URL |

http://elibrary.ru/user_rubric_add.asp?rcode=187100 |

|

|

Method |

GET |

|

|

Paramete r |

X-Frame-Options |

|

|

URL |

http://elibrary.ru/user_rubric_add.asp?rcode=052100 |

|

|

Method |

GET |

|

|

Paramete r |

X-Frame-Options |

|

|

URL |

http://elibrary.ru/user_rubric_add.asp?rcode=170700 |

|

|

Method |

GET |

|

|

Paramete r |

X-Frame-Options |

|

|

URL |

http://elibrary.ru/user_rubric_add.asp?qwd=ZAP&rcode=494100 |

|

|

Method |

GET |

|

|

Paramete r |

X-Frame-Options |

|

|

URL |

http://elibrary.ru/user_rubric_add.asp?qwd=ZAP&rcode=470000 |

|

|

Method |

GET |

|

|

Paramete |

X-Frame-Options |

|

|

r

URL |

http://elibrary.ru/user_rubric_add.asp?qwd=ZAP&rcode=819300 |

Method |

GET |

Paramete r |

X-Frame-Options |

URL |

http://elibrary.ru/user_rubric_add.asp?rcode=031600 |

Method |

GET |

Paramete r |

X-Frame-Options |

Instances |

1831 |

Solution |

Most modern Web browsers support the X-Frame-Options HTTP header. Ensure it's set on all web pages returned by your site (if you expect the page to be framed only by pages on your server (e.g. it's part of a FRAMESET) then you'll want to use SAMEORIGIN, otherwise if you never expect the page to be framed, you should use DENY. ALLOW-FROM allows specific websites to frame the web page in supported web browsers). |

Reference |

http://blogs.msdn.com/b/ieinternals/archive/2010/03/30/combating-clickjacking-with-x-frameoptions.aspx |

CWE Id |

16 |

WASC Id |

15 |

Source ID |

3 |

Low (Medium) |

Защита веб-браузера Xss не включена |

Description |

Защита от xss на веб-браузере не включен или отключен в конфигурации на x-xss-атакЗащита заголовка ответа с http на веб-сервер |

URL |

http://elibrary.ru/user_rubric_add.asp?qwd=ZAP&rcode=273500 |

Method |

GET |

Paramete r |

X-XSS-Protection |

URL |

http://elibrary.ru/user_rubric_add.asp?qwd=ZAP&rcode=900000 |

Method |

GET |

Paramete r |

X-XSS-Protection |

URL |

http://elibrary.ru/user_rubric_add.asp?qwd=ZAP&rcode=030100 |

Method |

GET |

Paramete r |

X-XSS-Protection |

URL |

http://elibrary.ru/user_rubric_add.asp?qwd=ZAP&rcode=272300 |

Method |

GET |

Paramete r |

X-XSS-Protection |

URL |

http://elibrary.ru/user_rubric_add.asp?rcode=504900 |

Method |

GET |

Paramete r |

X-XSS-Protection |

URL |

http://elibrary.ru/user_rubric_add.asp?rcode=830300 |

Method |

GET |

Paramete r |

X-XSS-Protection |

URL |

http://elibrary.ru/user_rubric_add.asp?qwd=ZAP&rcode=140900 |

Method |

GET |

|

|

Paramete r |

X-XSS-Protection |

|

|

URL |

http://elibrary.ru/user_rubric_add.asp?qwd=ZAP&rcode=068100 |

|

|

Method |

GET |

|

|

Paramete r |

X-XSS-Protection |

|

|

URL |

http://elibrary.ru/user_rubric_add.asp?qwd=ZAP&rcode=802900 |

|

|

Method |

GET |

|

|

Paramete r |

X-XSS-Protection |

|

|

URL |

http://elibrary.ru/user_rubric_add.asp?qwd=ZAP&rcode=274700 |

|

|

Method |

GET |

|

|

Paramete r |

X-XSS-Protection |

|

|

URL |

http://elibrary.ru/user_rubric_add.asp?qwd=ZAP&rcode=021100 |

|

|

Method |

GET |

|

|

Paramete r |

X-XSS-Protection |

|

|

URL |

http://elibrary.ru/user_rubric_add.asp?rcode=821300 |

|

|

Method |

GET |

|

|

Paramete r |

X-XSS-Protection |

|

|

URL |

http://elibrary.ru/user_rubric_add.asp?rcode=538100 |

|

|

Method |

GET |

|

|

Paramete r |

X-XSS-Protection |

|

|

URL |

http://elibrary.ru/user_rubric_add.asp?qwd=ZAP&rcode=470000 |

|

|

Method |

GET |

|

|

Paramete r |

X-XSS-Protection |

|

|

URL |

http://elibrary.ru/user_rubric_add.asp?rcode=501300 |

|

|

Method |

GET |

|

|

Paramete r |

X-XSS-Protection |

|

|

URL |

http://elibrary.ru/user_rubric_add.asp?qwd=ZAP&rcode=819300 |

|

|

Method |

GET |

|

|

Paramete r |

X-XSS-Protection |

|

|

URL |

http://elibrary.ru/user_rubric_add.asp?qwd=ZAP&rcode=372900 |

|

|

Method |

GET |

|

|

Paramete r |

X-XSS-Protection |

|

|

URL |

http://elibrary.ru/user_rubric_add.asp?qwd=ZAP&rcode=186700 |

|

|

Method |

GET |

|

|

Paramete r |

X-XSS-Protection |

||

URL |

http://elibrary.ru/user_rubric_add.asp?qwd=ZAP&rcode=041500 |

||

Method |

GET |

||

Paramete r |

X-XSS-Protection |

||

URL |

http://elibrary.ru/user_rubric_add.asp |

||

Method |

GET |

||

Paramete r |

X-XSS-Protection |

||

Instances |

1832 |

||

Solution |

Ensure that the web browser's XSS filter is enabled, by setting the X-XSS-Protection HTTP response header to '1'. |

||

Other information |

The X-XSS-Protection HTTP response header allows the web server to enable or disable the web browser's XSS protection mechanism. The following values would attempt to enable it: X-XSS-Protection: 1; mode=block X-XSS-Protection: 1; report=http://www.example.com/xss The following values would disable it: X-XSS-Protection: 0 The X-XSS-Protection HTTP response header is currently supported on Internet Explorer, Chrome and Safari (WebKit). Note that this alert is only raised if the response body could potentially contain an XSS payload (with a text-based content type, with a non-zero length). |

||

Reference |

https://www.owasp.org/index.php/XSS_(Cross_Site_Scripting)_Prevention_Cheat_Sheet https://blog.veracode.com/2014/03/guidelines-for-setting-security-headers/ |

||

CWE Id |

933 |

||

WASC Id |

14 |

||

Source ID |

3 |

||

Low (Medium) |

Absence of Anti-CSRF Tokens |

||

Description |

No Anti-CSRF tokens were found in a HTML submission form. A cross-site request forgery is an attack that involves forcing a victim to send an HTTP request to a target destination without their knowledge or intent in order to perform an action as the victim. The underlying cause is application functionality using predictable URL/form actions in a repeatable way. The nature of the attack is that CSRF exploits the trust that a web site has for a user. By contrast, cross-site scripting (XSS) exploits the trust that a user has for a web site. Like XSS, CSRF attacks are not necessarily cross-site, but they can be. Cross-site request forgery is also known as CSRF, XSRF, one-click attack, session riding, confused deputy, and sea surf. CSRF attacks are effective in a number of situations, including: |

||

The victim has an active session on the target site.

The victim is authenticated via HTTP auth on the target site.

The victim is on the same local network as the target site.

CSRF has primarily been used to perform an action against a target site using the victim's privileges, but recent techniques have been discovered to disclose information by gaining access to the response. The risk of information disclosure is dramatically increased when the target site is vulnerable to XSS, because XSS can be used as a platform for CSRF, allowing the attack to operate within the bounds of the same-origin policy.

URL |

http://elibrary.ru/user_rubric_add.asp?qwd=ZAP&rcode=454700 |

Method |

GET |

Evidence |

<FORM> |

URL |

http://elibrary.ru/user_rubric_add.asp?qwd=ZAP&rcode=345100 |

Method |

GET |

Evidence |

<FORM> |

URL |

http://elibrary.ru/user_rubric_add.asp?qwd=ZAP&rcode=684300 |

Method |

GET |

Evidence |

<FORM> |

URL |

http://elibrary.ru/user_rubric_add.asp?rcode=493500 |

Method |

GET |

Evidence |

<FORM> |

URL |

http://elibrary.ru/user_rubric_add.asp?qwd=ZAP&rcode=780100 |

Method |

GET |

Evidence |

<FORM> |

URL |

http://elibrary.ru/user_rubric_add.asp?rcode=056100 |

Method |

GET |

Evidence |

<FORM> |

URL |

http://elibrary.ru/user_rubric_add.asp?rcode=032000 |

Method |

GET |

Evidence |

<FORM> |

URL |

http://elibrary.ru/user_rubric_add.asp?rcode=592900 |

Method |

GET |

Evidence |

<FORM> |

URL |

http://elibrary.ru/user_rubric_add.asp?rcode=385100 |

Method |

GET |

Evidence |

<FORM> |

URL |

http://elibrary.ru/user_rubric_add.asp?rcode=494700 |

Method |

GET |

Evidence |

<FORM> |

URL |

http://elibrary.ru/user_rubric_add.asp?qwd=ZAP&rcode=675300 |

Method |

GET |

Evidence |

<FORM> |

URL |

http://elibrary.ru/user_rubric_add.asp?qwd=ZAP&rcode=530100 |

Method |

GET |

Evidence |

<FORM> |

URL |

http://elibrary.ru/user_rubric_add.asp?qwd=ZAP&rcode=554200 |

Method |

GET |

Evidence |

<FORM> |

URL |

http://elibrary.ru/user_rubric_add.asp?rcode=690000 |

Method |

GET |

Evidence |

<FORM> |

URL |

http://elibrary.ru/user_rubric_add.asp?qwd=ZAP&rcode=693300 |

Method |

GET |

Evidence |

<FORM> |

URL |

http://elibrary.ru/user_rubric_add.asp?qwd=ZAP&rcode=101600 |

Method |

GET |

Evidence |

<FORM> |

URL |

http://elibrary.ru/user_rubric_add.asp?qwd=ZAP&rcode=233000 |

Method |

GET |

Evidence |

<FORM> |

URL |

http://elibrary.ru/user_rubric_add.asp?rcode=340500 |

Method |

GET |

Evidence |

<FORM> |

URL |

http://elibrary.ru/user_rubric_add.asp?rcode=386300 |

Method |

GET |

Evidence |

<FORM> |

URL |

http://elibrary.ru/user_rubric_add.asp?rcode=162100 |

Method |

GET |

Evidence |

<FORM> |

Instances |

1822 |

Solution |

Этап: Архитектура и дизайн Используйте проверенную библиотеку или платформу которая не позволяет этому недостатку возникать или предоставляет конструкции которые делают эту слабость легче избежать. For example, use anti-CSRF packages such as the OWASP CSRFGuard. Phase: Implementation Ensure that your application is free of cross-site scripting issues, because most CSRF defenses can be bypassed using attacker-controlled script. Phase: Architecture and Design Generate a unique nonce for each form, place the nonce into the form, and verify the nonce upon receipt of the form. Be sure that the nonce is not predictable (CWE-330). Note that this can be bypassed using XSS. Identify especially dangerous operations. When the user performs a dangerous operation, send a separate confirmation request to ensure that the user intended to perform that operation. Note that this can be bypassed using XSS. Use the ESAPI Session Management control. This control includes a component for CSRF. Do not use the GET method for any request that triggers a state change. Phase: Implementation Check the HTTP Referer header to see if the request originated from an expected page. This could break legitimate functionality, because users or proxies may have disabled sending the Referer for privacy reasons. |

Other information |

No known Anti-CSRF token [anticsrf, CSRFToken, __RequestVerificationToken, csrfmiddlewaretoken, authenticity_token, OWASP_CSRFTOKEN, anoncsrf, csrf_token, _csrf, _csrfSecret] was found in the following HTML form: [Form 1: "qwd" ]. |

http://projects.webappsec.org/Cross-Site-Request-Forgery

Reference |

http://cwe.mitre.org/data/definitions/352.html |

CWE Id |

352 |

WASC Id |

9 |

Source ID |

3 |

Low (Medium) |

X-Content-Type-Options Header Missing |

Description |

Анти-пробная проверка MIME-Заголовок x-Контент-Тип-вариантов не было установлено 'nosniff'. Это позволяет в более старых версиях Internet Explorer и Chrome, чтобы выполнить пробная проверка MIME на ответной реакции организма, что может привести текст ответа интерпретируется и отображается как тип содержимого другими, чем объявленный Тип Контента. Текущие (начало 2014) и устаревшие версии Firefox будут использовать объявленный Тип Контента (если он установлен), а не выполнять MIMEнюхание. |

URL |

http://elibrary.ru/user_rubric_add.asp?qwd=ZAP&rcode=293700 |

Method |

GET |

Paramete r |

X-Content-Type-Options |

URL |

http://elibrary.ru/user_rubric_add.asp?qwd=ZAP&rcode=812900 |

Method |

GET |

Paramete r |

X-Content-Type-Options |

URL |

http://elibrary.ru/user_rubric_add.asp?qwd=ZAP&rcode=040100 |

Method |

GET |

Paramete r |

X-Content-Type-Options |

URL |

http://elibrary.ru/user_rubric_add.asp?rcode=753500 |

Method |

GET |

Paramete r |

X-Content-Type-Options |

URL |

http://elibrary.ru/user_rubric_add.asp?qwd=ZAP&rcode=160000 |

Method |

GET |

Paramete r |

X-Content-Type-Options |

URL |

http://elibrary.ru/user_rubric_add.asp?rcode=501100 |

Method |

GET |

Paramete r |

X-Content-Type-Options |

URL |

http://elibrary.ru/user_rubric_add.asp?qwd=ZAP&rcode=282300 |

Method |

GET |

Paramete r |

X-Content-Type-Options |

URL |

http://elibrary.ru/user_rubric_add.asp?rcode=656500 |

Method |

GET |

Paramete r |

X-Content-Type-Options |

URL |

http://elibrary.ru/user_rubric_add.asp?rcode=841500 |

Method |

GET |

Paramete r |

X-Content-Type-Options |

URL |

http://elibrary.ru/user_rubric_add.asp?qwd=ZAP&rcode=713500 |

Method |

GET |

Paramete r |

X-Content-Type-Options |

URL |

http://elibrary.ru/user_rubric_add.asp?rcode=620900 |

Method |

GET |

Paramete r |

X-Content-Type-Options |

URL |

http://elibrary.ru/user_rubric_add.asp?rcode=733100 |

Method |

GET |

Paramete r |

X-Content-Type-Options |

URL |

http://elibrary.ru/user_rubric_add.asp?qwd=ZAP&rcode=381700 |

Method |

GET |

Paramete r |

X-Content-Type-Options |

URL |

http://elibrary.ru/user_rubric_add.asp?qwd=ZAP&rcode=803900 |

Method |

GET |

Paramete r |

X-Content-Type-Options |

URL |

http://elibrary.ru/user_rubric_add.asp?rcode=219100 |

Method |

GET |

Paramete r |

X-Content-Type-Options |

URL |

http://elibrary.ru/user_rubric_add.asp?rcode=503500 |

Method |

GET |

Paramete r |

X-Content-Type-Options |

URL |

http://elibrary.ru/user_rubric_add.asp?qwd=ZAP&rcode=290100 |

Method |

GET |

Paramete r |

X-Content-Type-Options |

URL |

http://elibrary.ru/user_rubric_add.asp?rcode=654100 |

Method |

GET |

Paramete r |

X-Content-Type-Options |

URL |

http://elibrary.ru/user_rubric_add.asp?rcode=504700 |

Method |

GET |

Paramete r |

X-Content-Type-Options |

URL |

http://elibrary.ru/user_rubric_add.asp?qwd=ZAP&rcode=032300 |

Method |

GET |

Paramete r |

X-Content-Type-Options |

Instances |

1836 |

Solution |

Убедитесь, что приложение/веб-сервер устанавливает Контент-Тип заголовка должным образом, и что он устанавливает x-Контент-Тип заголовка параметры 'nosniff' для всех веб-страниц. Если возможно, убедитесь, что конечный пользователь использует в соответствии со стандартами и современными веб-браузер, который не выполняет пробная проверка MIME вообще, или которые могут быть направлены на вебприложения/веб-серверу не выполнять пробная проверка MIME. |

Other information |

This issue still applies to error type pages (401, 403, 500, etc) as those pages are often still affected by injection issues, in which case there is still concern for browsers sniffing pages away from their actual content type. At "High" threshold this scanner will not alert on client or server error responses. |

Reference |

http://msdn.microsoft.com/en-us/library/ie/gg622941%28v=vs.85%29.aspx https://www.owasp.org/index.php/List_of_useful_HTTP_headers |

CWE Id |

16 |

WASC Id |

15 |

Source ID |

3 |

Low (Medium) |

Server Leaks Information via "X-Powered-By" HTTP Response Header Field(s) |

Description |

The web/application server is leaking information via one or more "X-Powered-By" HTTP response headers. Access to such information may facilitate attackers identifying other frameworks/components your web application is reliant upon and the vulnerabilities such components may be subject to. |

URL |

http://elibrary.ru/user_rubric_add.asp?qwd=ZAP&rcode=412100 |

Method |

GET |

Evidence |

X-Powered-By: ASP.NET |

URL |

http://elibrary.ru/user_rubric_add.asp?rcode=474900 |

Method |

GET |

Evidence |

X-Powered-By: ASP.NET |

URL |

http://elibrary.ru/user_rubric_add.asp?qwd=ZAP&rcode=872400 |

Method |

GET |

Evidence |

X-Powered-By: ASP.NET |

URL |

http://elibrary.ru/user_rubric_add.asp?rcode=583400 |

Method |

GET |

Evidence |

X-Powered-By: ASP.NET |

URL |

http://elibrary.ru/user_rubric_add.asp?qwd=ZAP&rcode=556100 |

Method |

GET |

Evidence |

X-Powered-By: ASP.NET |

URL |

http://elibrary.ru/user_rubric_add.asp?qwd=ZAP&rcode=653100 |

Method |

GET |

Evidence |

X-Powered-By: ASP.NET |

URL |

http://elibrary.ru/user_rubric_add.asp?qwd=ZAP&rcode=895300 |

Method |

GET |

Evidence |

X-Powered-By: ASP.NET |

URL |

http://elibrary.ru/user_rubric_add.asp?rcode=473700 |

Method |

GET |

Evidence |

X-Powered-By: ASP.NET |

URL |

http://elibrary.ru/user_rubric_add.asp?rcode=234000 |

Method |

GET |

Evidence |

X-Powered-By: ASP.NET |

URL |

http://elibrary.ru/user_rubric_add.asp?qwd=ZAP&rcode=870000 |

Method |

GET |

Evidence |

X-Powered-By: ASP.NET |

URL |

http://elibrary.ru/user_rubric_add.asp?qwd=ZAP&rcode=655500 |

Method |

GET |

Evidence |

X-Powered-By: ASP.NET |

URL |

http://elibrary.ru/user_rubric_add.asp?qwd=ZAP&rcode=530700 |

Method |

GET |

Evidence |

X-Powered-By: ASP.NET |

URL |

http://elibrary.ru/user_rubric_add.asp?rcode=026100 |

Method |

GET |

Evidence |

X-Powered-By: ASP.NET |

URL |

http://elibrary.ru/user_rubric_add.asp?qwd=ZAP&rcode=106000 |

Method |

GET |

Evidence |

X-Powered-By: ASP.NET |

URL |

http://elibrary.ru/style_sm.css |

Method |

GET |

Evidence |

X-Powered-By: ASP.NET |

URL |

http://elibrary.ru/user_rubric_add.asp?rcode=453300 |

Method |

GET |

Evidence |

X-Powered-By: ASP.NET |

URL |

http://elibrary.ru/user_rubric_add.asp?rcode=550300 |

Method |

GET |

Evidence |

X-Powered-By: ASP.NET |

URL |

http://elibrary.ru/user_rubric_add.asp?rcode=471300 |

Method |

GET |

Evidence |

X-Powered-By: ASP.NET |

URL |

http://elibrary.ru/user_rubric_add.asp?rcode=684100 |

Method |

GET |

Evidence |

X-Powered-By: ASP.NET |

URL |

http://elibrary.ru/user_rubric_add.asp?qwd=ZAP&rcode=760300 |

Method |

GET |

Evidence |

X-Powered-By: ASP.NET |

Instances |

1863 |

Solution |

Ensure that your web server, application server, load balancer, etc. is configured to suppress "X-Powered-By" headers. |

Reference |

http://blogs.msdn.com/b/varunm/archive/2013/04/23/remove-unwanted-http-responseheaders.aspx |

http://www.troyhunt.com/2012/02/shhh-dont-let-your-response-headers.html

CWE Id 200

WASC Id 13

Source ID 3

Low (Medium) Application Error Disclosure

Эта страница содержит сообщение об ошибке/предупреждение, которое может

раскрывать конфиденциальную информацию, как расположение файла, который

Description произвел необработанное исключение. Эту информацию можно использовать для

дальнейших атак на веб-приложение. Предупреждение может быть ложным, если

сообщение об ошибке находится на странице документации.

URL http://elibrary.ru/issues.asp

Method GET

Evidence HTTP/1.1 500 Server Error

URL http://elibrary.ru/refs.asp

Method GET

Evidence HTTP/1.1 500 Internal Server Error

URL http://elibrary.ru/cit_title_items.asp

Method GET

Evidence HTTP/1.1 500 Internal Server Error

Instances 3

Просмотрите исходный код этой страницы. Реализуйте пользовательские страницы

ошибок. Рассмотрите возможность реализации механизма предоставления уникальной

Solution

ссылки на ошибку/идентификатора клиенту (браузеру) при регистрации сведений на

стороне сервера, а не предоставления их Пользователю.

Reference

CWE Id 200

WASC Id 13

Source ID 3

Low (Medium) Cookie No HttpOnly Flag

Cookie-файл был установлен без флага HttpOnly, что означает, что к cookie-файлу можно

получить доступ с помощью JavaScript. Если вредоносный скрипт может быть запущен на

Description

этой странице, файл cookie будет доступен и может быть передан на другой сайт. Если

это cookie сеанса, то угон сеанса может быть возможен.

URL http://elibrary.ru

Method GET

Paramete

SCookieGUID

r

Evidence Set-Cookie: SCookieGUID

Instances 1

Solution Убедитесь, что флаг HttpOnly установлен для всех файлов cookie.

Reference http://www.owasp.org/index.php/HttpOnly

CWE Id 16

WASC Id 13

Source ID 3

Low (Medium) Cookie Without SameSite Attribute

A cookie has been set without the SameSite attribute, which means that the cookie can be sent

Description as a result of a 'cross-site' request. The SameSite attribute is an effective counter measure to

cross-site request forgery, cross-site script inclusion, and timing attacks.

URL http://elibrary.ru

Method GET

Paramete

SCookieGUID

r

Evidence Set-Cookie: SCookieGUID

Instances 1

Solution Ensure that the SameSite attribute is set to either 'lax' or ideally 'strict' for all cookies.

Reference https://tools.ietf.org/html/draft-ietf-httpbis-cookie-same-site

CWE Id 16

WASC Id 13

Source